Android系统的文件系统分区,包括recovery,boot,system,cache,userdata等(有的包括misc),每个设备的分区顺序及大小都是各自定义的,没有固定标准。

本文让我门来研究下,recovery和boot文件系统的结构,这两个分区的文件系统可以通过fastboot flash recovery/boot xxxx.img来进行写入分区。所以我们来看recovery.img和boot.img这两个img文件的结构和定义。

boot和recovery放在一起说,是因为两个文件系统结构很相似,后面都以boot.img为例来进行说明。

boot.img是一种android自定义的文件格式,首先是2K或者4K的文件头,后面跟着用gzip压缩过的内核,再后面是ramdisk根文件系统,然后是第二阶段的载入程序(可选)。文件定义可以在源代码~/WORKING_DIRECTORY/system/core/mkbooting中的booting.h找到。booting.h如下:

#ifndef _BOOT_IMAGE_H_

#define _BOOT_IMAGE_H_

typedef struct boot_img_hdr boot_img_hdr;

#define BOOT_MAGIC "ANDROID!"

#define BOOT_MAGIC_SIZE 8

#define BOOT_NAME_SIZE 16

#define BOOT_ARGS_SIZE 512

struct boot_img_hdr

{

unsigned char magic[BOOT_MAGIC_SIZE];

unsigned kernel_size; /* size in bytes */

unsigned kernel_addr; /* physical load addr */

unsigned ramdisk_size; /* size in bytes */

unsigned ramdisk_addr; /* physical load addr */

unsigned second_size; /* size in bytes */

unsigned second_addr; /* physical load addr */

unsigned tags_addr; /* physical addr for kernel tags */

unsigned page_size; /* flash page size we assume */

unsigned unused[2]; /* future expansion: should be 0 */

unsigned char name[BOOT_NAME_SIZE]; /* asciiz product name */

unsigned char cmdline[BOOT_ARGS_SIZE];

unsigned id[8]; /* timestamp / checksum / sha1 / etc */

};

/*

** +-----------------+

** | boot header | 1 page

** +-----------------+

** | kernel | n pages

** +-----------------+

** | ramdisk | m pages

** +-----------------+

** | second stage | o pages

** +-----------------+

**

** n = (kernel_size + page_size - 1) / page_size

** m = (ramdisk_size + page_size - 1) / page_size

** o = (second_size + page_size - 1) / page_size

**

** 0. all entities are page_size aligned in flash

** 1. kernel and ramdisk are required (size != 0)

** 2. second is optional (second_size == 0 -> no second)

** 3. load each element (kernel, ramdisk, second) at

** the specified physical address (kernel_addr, etc)

** 4. prepare tags at tag_addr. kernel_args[] is

** appended to the kernel commandline in the tags.

** 5. r0 = 0, r1 = MACHINE_TYPE, r2 = tags_addr

** 6. if second_size != 0: jump to second_addr

** else: jump to kernel_addr

*/

从代码中能看出来,boot.img有一个文件头,占一个page,根据page的不同可能是2k(2048)也可能是4K (4096),选用page位单位是为了兼容以前的nandflash(有2K和4K页大小),现如今使用的emmc不存在页的概念了,可以都选取2k的头大小。

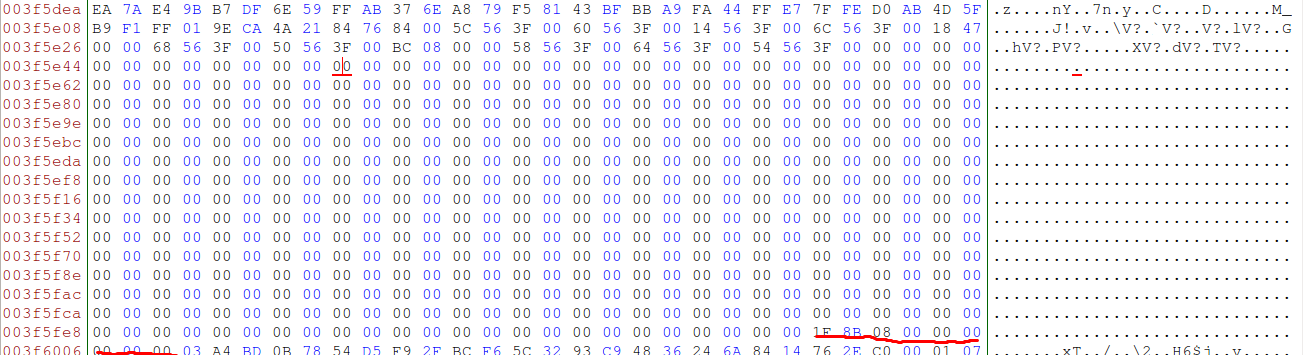

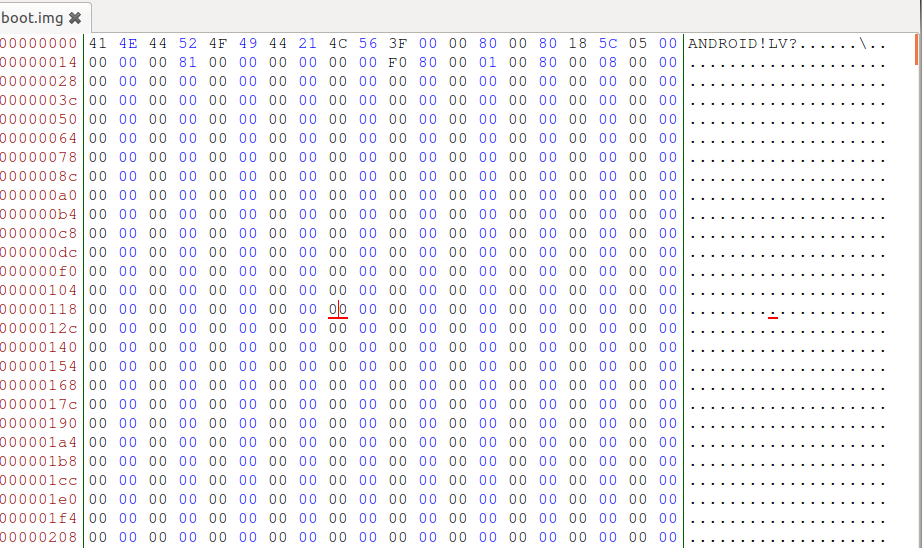

使用16进制编辑器(ubuntu可以用bless)打开boot.img文件就能看到,其中的数据。

boot header地址是0------0x7ff

然后 kernel 以00 00 A0 E1重复八遍开头 地址从0x800开始

ramdisk以1F8B0800000000开头

从图中可以看见kernel结束后,后面跟着很多的0,然后才是ramdisk的开始。

kernel,ramdisk这些参数的大小地址boot header都有描述:

按照boot header的格式解析前面字节的数据:

magic[BOOT_MAGIC_SIZE] = "ANDROID!"

kernel_size = 0x003f564c

kernel_addr = 0x08008000

ramdisk_size = 0x00055c18

ramdisk_addr = 0x81000000

second_size = 0x00000000

second_addr = 0x80f00000

tags_addr = 0x80000100

page_size = 0x00000800

………………

好些自制的boot,recovery不能启动,原因就在于这个头里面有时候会有厂家加入的一些校验码之类的东西,对不上,就不能加载,所以推荐自制boot和recovery之前先参考下原厂的字段。

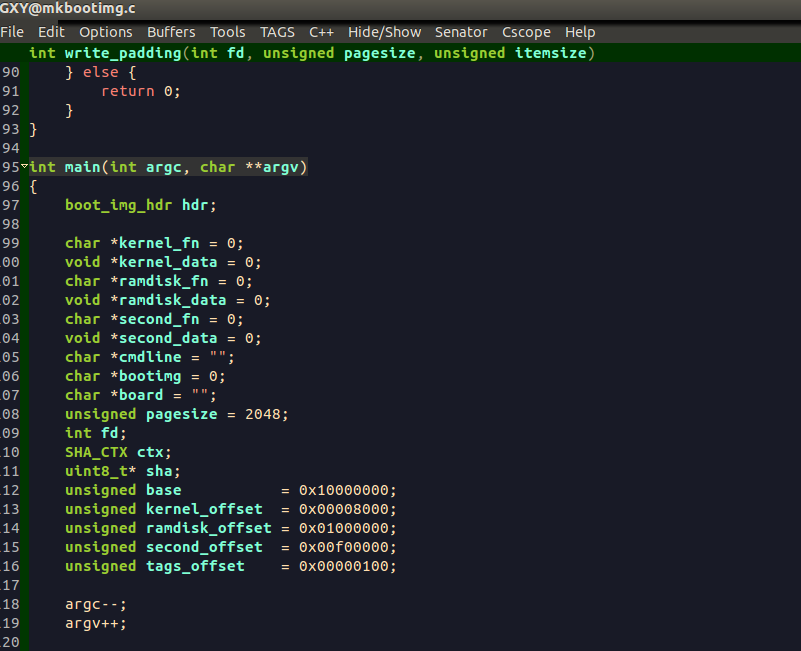

关于这些地址,一般存在一个设置文件里面,类似BoardConfig.mk的设置文件里面,如果没有传设置,那么将采用mkboot.c里面的默认设置:

默认的基地址是:0x10000000,我们截图里面是galaxy nexus的boot.img,基地址是0x08000000,加上以上的偏移地址,和我门解析16进制文件得出的结果一致。

看完boot.img的结构组成,我们来对boot.img进行解包。

解包方法有两种

第一种:手动使用16进制编辑器复制数据,分离kernel和ramdisk。打开boot.img,然后从跳过2K的开头数据开始(0x800开始,即00 00 A0 E1开头),到1F 8B(务必是一大堆0后面紧跟的,因为文件可能会有多个1F 8B)为止的全部数据,(1F 8B是gzip格式文件的结束标记)是用gzip压缩过的linux内核。从1F 8B后面紧跟着的数据到文件结束,是根文件系统ramdisk的数据。把这两部分数据分别保存下来,使用un-cpio和un-gzip来读取ramdisk的数据。

gunzip -c 保存的ramdisk文件 | cpio -i然后就可以看到文件,修改文件,然后再使用cpio和gzip命令重新打包ramdisk文件

find . | cpio -o -H newc | gzip > newramdisk.cpio.g最后使用mkboot这个工具把kernel和ramdisk重新打包成为boot.img

mkbootimg --cmdline 'no_console_suspend=1 console=null' --kernel kernel-file --ramdisk newramdisk.cpio.gz -o boot.img注: mkbooting工具会在android源代码out/host/linux-x86/bin 目录下,源代码在system/core/mkbooting/下

第二种:

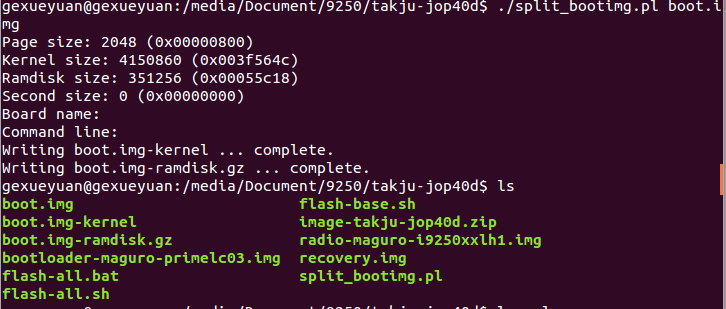

下载使用split_bootimg.zip,解压得到一个split_bootimg.pl脚本,其原理也按照bootimg.h是读取boot.img.

解压得到boot.img.kernel和boot.img.ramdisk.gz分别是内核和ramdisk根文件系统,看上图的输出信息也和我门分析的16进制数据一致。

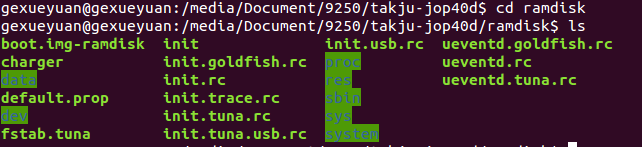

现在我们得到gzip压缩过的ramdisk,解包ramdisk

mkdir ramdisk

cd ramdisk

gzip -dc ../boot.img-ramdisk.gz | cpio -i

然后进行文件修改,比如修改default.prop中ro.secure=0等等

再使用mkbootfs重新创建打包ramdisk (mkbootfs在out/host/linux-x86/bin下 源代码在system/core/cpio/ mkbootfs其实就是cpio命令的实现,和使用cpio同样效果)

mkbootfs ./ramdisk | gzip > ramdisk.gz同理 再使用mkbooting创建boot.img(注意:console=null 是用于去掉root shell用的,根据需求可选)

参考文章:http://www.docin.com/p-252865162.html

192

192

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?