一、简介

工作在第四层(传输层)的安全工具,对有状态连接(TCP)的特定服务进行安全检测并进实现访问控制,

界定方式是凡是调用libwrap.so库文件的程序就可以受TCP_Wrappers的安全控制

功能就是控制谁可以访问,常见的程序有:rpcbind、vsftpd、sshd、telnet

客户端使用的是:ssh

服务端使用的是:sshd

判断方式:

1、查看对应服务命令所在位置

|.which sshd

/usr/sbin/sshd

|.which ssh

/usr/bin/ssh

2、查看指定命令执行时是否调用libwrap.so文件

|ldd //静态查看服务在执行时,调用的库文件列表

|.ldd /usr/sbin/sshd //调用的库文件特别多

|.ldd /usr/sbin/sshd | grep libwrap.so //使用grep 过滤

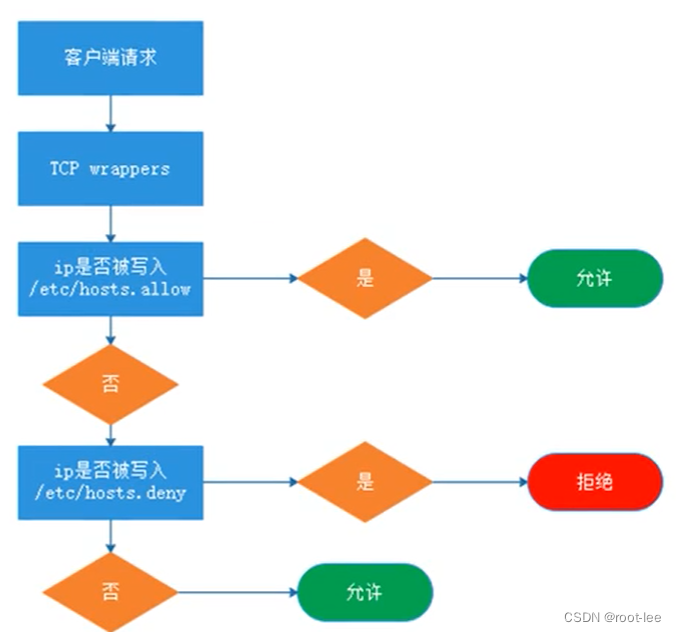

二、工作原理

以ssh为例,

每当有ssh的连接请求时,先读取系统管理员所设置的访问控制文件,

符合要求,则会把这次连接原封不动的转给ssh进程,由ssh完成后续工作;

如果这次连接发起的ip不符合访问控制文件中的设置,则会中断连接请求,拒绝提供ssh服务。

hosts.allow配置文件的优先级高于hosts.deny

1.优先查看hosts.allow,匹配即停止

2.允许个别,拒绝所有:①hosts.allow文件添加允许的策略,②hosts.deny文件添加all

3.拒绝个别,允许所有:hosts.allow文件为空,①host.deny文件添加单个拒绝的策略

三、使用

TCP_Wrappers的使用主要是依靠两个配置文件

/etc/hosts.allow

/etc/hosts.deny

以此实现访问控制,默认情况下,/etc/hosts.allow,/etc/hosts.deny什么都没有添加,此时没有限制配置文件

修改后不需要重启,直接使用

编写规则:

service_list@host: client liste

//service_list: 是程序(服务)的列表,可以是多个,多个时,使用,隔开

//@host:设置允许或禁止他人从自己的哪个网口进入。这一项不写,就代表全部

//client list:是访问者的地址,如果需要控制的用户较多,可以使用空格或,隔开

格式如下:

基于IP地址:192.168.88.1 192.168.88. //192.168.88. 0-255合理范围内的所有地址

基于主机名: www.atguigu.com.atguigu.com //较少用,需要进行反解

基于网络/掩码: 192.168.00/255255.255.0 //centos7可以写/24

内置ACL:ALL(所有主机)、LOCAL(本地主机)

实际案例

1.拒绝单个IP使用ssh远程连接

配置文件:

hosts.allow:空着

hosts.deny:ssh:192.168.88.20

2.拒绝某一网段使用ssh远程连接

hosts.allow:控制

hosts.deny:ssh:192.168.88.

3.仅允许某一IP使用ssh远程连接

hosts.allow:192.168.88.20

hosts.deny:ALL

4813

4813

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?