使用 tls 1.3 对 MongoDB client 与 server 端的网络通信进行加密,主要步骤:

1》创建自签名根证书 ca.crt

2》生成 client 及 server 端证书

3》mongod 进程配置 server 和 ca 证书

4》mongosh 指定 client 和 ca 证书

环境介绍:

1》Rocky Linux release 8.9 (kernel 4.18.0)

2》MongoDB version 7.0.11,mongosh version 2.2.10

3》服务器端 IP: 192.168.31.13,客户端 IP:192.168.31.10

4》要使用 tls 1.3 加密网络传输,需确保 OpenSSL 至少为 1.1.1 版本

具体配置流程如下:

证书配置模板

cat server/client.conf

[req]

distinguished_name = req_distinguished_name

req_extensions = req_ext

[req_distinguished_name]

countryName = CN

stateOrProvinceName = SiChuan

localityName = Chengdu

organizationName = JiaWen

organizationalUnitName = Ops

commonName = SERVER # 名称任意,表示服务端证书。创建 Client 证书时设置为 CLIENT

[req_ext]

subjectAltName = @alt_names

[alt_names]

IP.1 = 192.168.31.13 # Sever 所在主机 IP 地址,创建 Client 证书时需变更为 31.10

创建根证书

首先生成自签名根证书,用于签发 server 及 client 证书

# 生成 ca 证书私钥 ca.key

openssl genrsa -aes256 -out ca.key 2048

# 生成 ca 证书签名请求文件 ca.csr

openssl req -new -sha256 -key ca.key -out ca.csr -subj "/C=CN/ST=SiChuan/L=Chengdu/O=JiaWen/OU=Ops/CN=CA"

# 创建自签名根证书文件 ca.crt

openssl x509 -req -days 365 -in ca.csr -signkey ca.key -out ca.crt

创建服务器证书

# 生成 Server 证书私钥及请求文件

openssl genrsa -out server.key 2048

# 生成服务器证书签名请求文件 server.csr

# 注意:配置项 -extensions 'req_ext' 需与证书配置模板中的 [req_ext] 匹配

openssl req -new -key server.key -out server.csr -subj "/C=CN/ST=SiChuan/L=Chengdu/O=JiaWen/OU=Ops/CN=SERVER" -config server.conf -extensions 'req_ext'

# 使用根证书签发服务器证书

openssl x509 -req -days 365 -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt -extfile server.conf -extensions 'req_ext'

# 合并服务器端私钥和服务器端证书,生成 server.pem

cat server.key server.crt > server.pem

创建客户端证书

# 生成 Client 证书私钥及请求文件

openssl genrsa -out client.key 2048

# 生成客户端证书签名请求文件 client.csr

openssl req -new -key client.key -out client.csr -subj "/C=CN/ST=SiChuan/L=Chengdu/O=JiaWen/OU=Ops/CN=CLIENT" -config client.conf -extensions 'req_ext'

# 使用根证书签发客户端证书

openssl x509 -req -days 365 -in client.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out client.crt -extfile client.conf -extensions 'req_ext'

# 合并客户端私钥和客户端证书,生成 client.pem

cat client.key client.crt > client.pem

效验 pem 文件、查看证书信息 (可选)

openssl verify -CAfile ca.crt server.pem

#> server.pem: OK

# 查看证书详细信息

openssl x509 -text -noout -in /root/ssl/server.pem

Server 端配置

# cat /etc/mongod.conf

net:

tls:

mode: requireTLS # 仅使用并接受 TLS 加密连接

certificateKeyFile: /var/lib/mongo/server.pem # 包含 TLS/SSL 证书和密钥的文件的路径

CAFile: /var/lib/mongo/ca.crt

disabledProtocols: TLS1_0,TLS1_1,TLS1_2 # 确保仅使用 tls 1.3

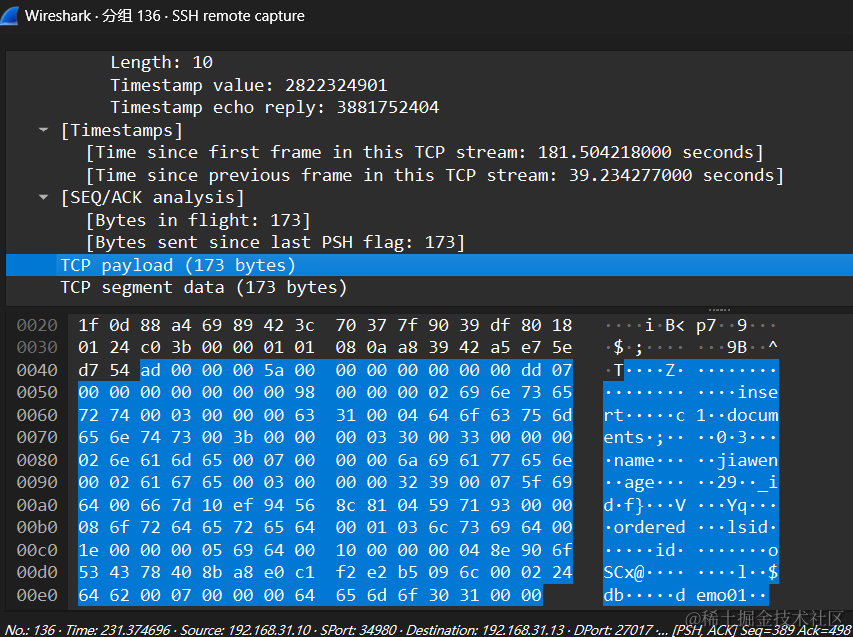

未加密连接

Client 端使用 mongosh 连接 mongod 执行数据插入

db.c1.insert({name: "jiawen", age: "29"})

wireshark 抓包截图如下:

可发现数据为明文,毫无安全可言…☠️

加密连接

1、使用 mongosh 连接 mongodb server

# ca.crt 签发 server 及 client 端证书的自签名根证书

mongosh --tls --host 192.168.31.13 --tlsCAFile /root/ssl/ca.crt --tlsCertificateKeyFile /root/ssl/client.pem

2、mongodb server 端 tls 连接日志

{.., "msg":"Connection accepted","attr":{"remote":"192.168.31.10:33168","uuid":{"uuid":{"$uuid":"f1e42096-557f-459e-9c5c-cd2d07b21b62"}},"connectionId":69,"connectionCount":1}}

{.., "msg":"Ingress TLS handshake complete","attr":{"durationMillis":11}}

{.., "msg":"Accepted TLS connection from peer","attr":{"peerSubject":"CN=CLIENT,OU=Ops,O=JiaWen,L=Chengdu,ST=SiChuan,C=CN","cipher":"TLS_AES_256_GCM_SHA384"}}

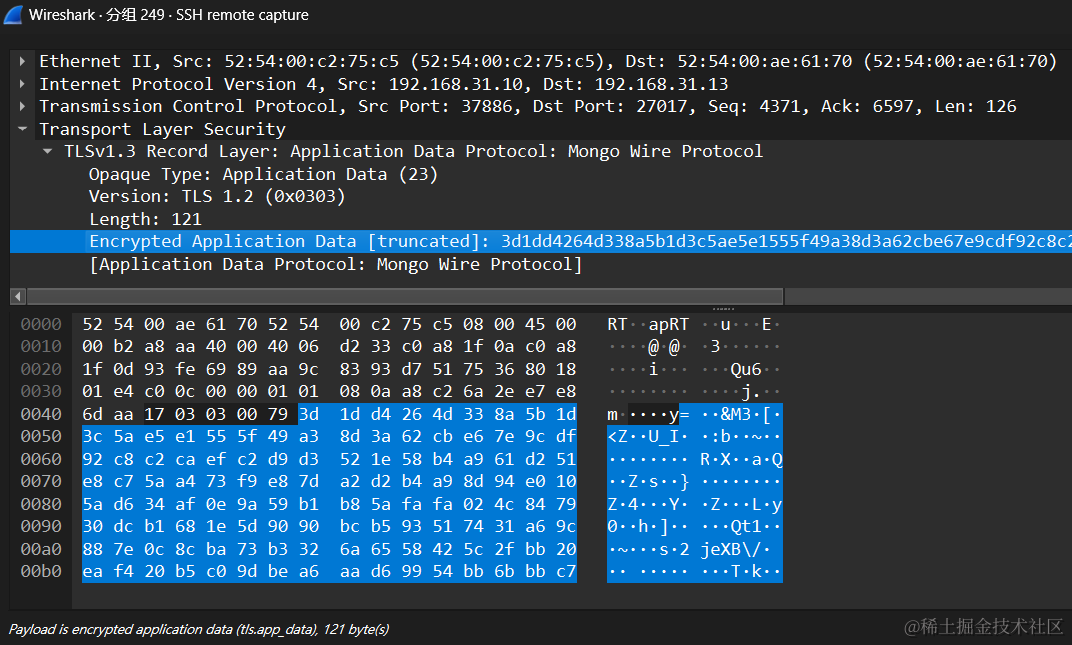

3、wireshark 抓包验证流量加密

可发现数据已加密,从而确保数据的网络传输安全

码字不易,若觉得本文对你有用,欢迎点赞 👍、分享 🚀 ,相关技术热点时时看🔥🔥🔥…

1371

1371

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?