坦白说,这是我第一次被盗号,我是说包括所有的网络帐号,下面简单叙述经过。

8月25日晚,公会在组织MC,我当然也参加了,即将打到7号boss的时候我突然掉线,我感到奇怪,自从我调整过网络设备后,无缘无故掉线的事情就没有发生过,难道这是一次意外?当我再次登录的时候,提示密码错误了,我再次输入密码,结果也如此,不用说,被盗了,为了确认,我用手机联系了在线的朋友,他们说我的号还在线,这就更加肯定了这一点,我立即打电话到九城,冻结了我的帐号,当我再企图登录的时候,提示帐号已经被冻结,我暂时放心,但装备受损在所难免的了。我开始提高警惕,利用天网个人防火墙关闭了一切可疑进程的网络访问权限,包括绝大多数系统进程,使用Symantec及ewido对机器进行查杀,确实找出了一些可疑的程序,这里赞扬一下ewido这个软件,竟然查出了我很久以前自己写的一个键盘钩子程序,实在不可思议,我又使用了hijackthis查看并移除了一切可疑的服务启动项目,完事后我修改了另一个帐号的密码及pin码,认为这样基本安全了。可最具讽刺意味的是,第二天我取回了被盗的帐号并解冻,上游戏后,发现我另一个号的角色登录游戏,我差点晕倒——另一个号被盗了!这就是我花时间去研究这个不可思议的木马的原因。

说实在,除了不理智的痛恨情绪外,我对木马的作者的技术有一分的仰慕,这个木马确实不简单,竟然攻击了防范意识如此强的我,也让我这个IT研发人员显得无地自容。1、pin码技术如果用得好,确实是一种几乎无法破解的加密,(位数低的时候有一定几率可以通过枚举的办法破解)即使被截获网络包,也是无法确定其中意义,因为key无法获取,提供的随机排布的软件盘对于键盘钩子等木马程序来说也是免疫的,而木马竟然识破了pin,实在不普通(但后来经过试验,我差点拿炸弹去炸了九城,之后再说原因);2、竟然避开了严格的防火墙,让我无法拦截,看来有区别于普通的木马;3、ewido和symantec竟然无法查出(我的库都是最新的),虽然这点不奇怪,但也是比较强的了,木马非常可能加过外壳。

下面就是对这个木马的疑惑:

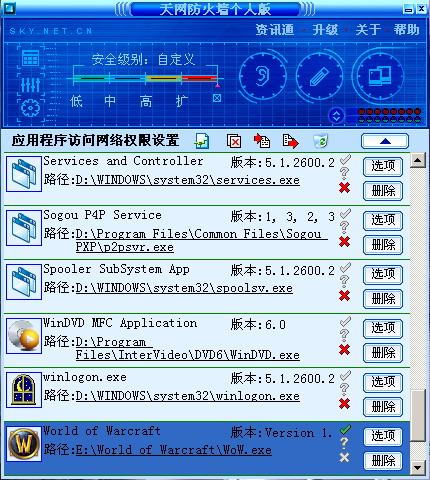

天网几乎禁用了一切可疑的进程网络访问

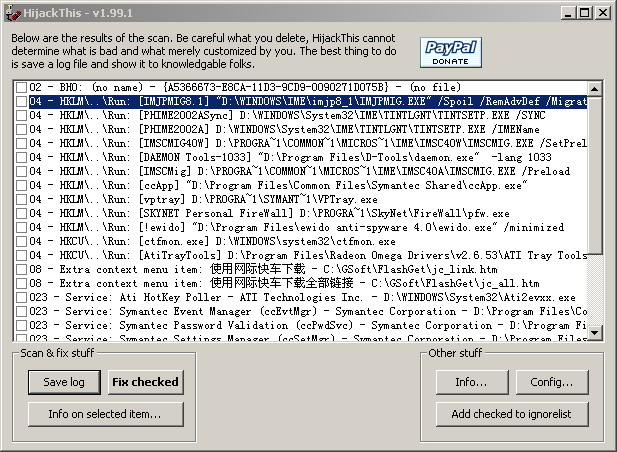

hijackthis中没有找到可疑项目

通过上网了解,终于对该木马有所掌握,国外网站鲜有介绍,基本上都是国内的中标,后来又考虑到这个木马连接是国内的IP,不用说,一定是国产木马。

下面是瑞星对这个木马的描述:

来源:瑞星公司

时间:2006-08-14 10:08:06

瑞星黄色(三级)安全警报

8月14日上午,瑞星全球反病毒监测网在国内率先截获到两个利用系统高危漏洞进行传播的恶性病毒——“魔波(Worm.Mocbot.a)”和“魔波变种B(Worm.Mocbot.b)病毒。据瑞星客户服务中心统计,目前国内已有数千用户遭受到该病毒攻击。瑞星反病毒专家介绍说,该病毒会利用微软MS06-040高危漏洞进行传播。当用户的计算机遭受到该病毒攻击时,会出现系统服务崩溃,无法上网等症状。由于该病毒出现离微软发布补丁程序只有短短几天时间,有很多用户还没有来得及对系统进行更新。因此,瑞星发出黄色(三级)安全警报,瑞星反病毒专家预测将会有更多的电脑受到该病毒攻击,“魔波”病毒甚至有可能会像“冲击波”、“震荡波”病毒一样大规模爆发。根据分析,“魔波”病毒会自动在网络上搜索具有系统漏洞的电脑,并直接引导这些电脑下载病毒文件并执行。只要这些用户的电脑没有安装补丁程序并接入互联网,就有可能被感染。感染该病毒的计算机会自动连接特定IRC服务器的特定频道,接受黑客远程控制命令。用户的银行卡帐号、密码及其它隐私信息都有可能被黑客窃取。由于病毒连接的IRC服务器在中国镜内,因此该病毒很有可能为国人编写。针对此恶性病毒,瑞星已经升级。瑞星杀毒软件2006版18.40.01版及更高版本可彻底查杀此病毒,请广大用户及时。同时,瑞星建议用户开启瑞星个人防火墙2006版,并关闭139及445端口。同时,登录微软网站下载并安装MS-06-040补丁程序以防范此病毒攻击。遭受到该病毒攻击的用户,也可以拨打反病毒急救电话:010-82678800寻求帮助。

上文描述了一种叫“魔波”(魔兽世界冲击波?)的木马,和我所碰到的木马相似而又不完全相同,我推测我所碰到的是一种变种,具有更强的针对性,顺便在此给出微软补丁的下载地址:

http://www.microsoft.com/china/technet/security/bulletin/MS06-040.mspx

(补充说明一下,各种Windows版本都有这个漏洞,我认为有些人把WindowsXP替换为Windows2000会更安全的说法是不可靠的)

再后来查到金山毒霸网站上对这个木马的描述:

来源:金山毒霸病毒知识库

Win32.Troj.PswWow.a

病毒别名: 处理时间:2006-05-26 威胁级别:★

中文名称: 病毒类型:木马 影响系统:Win 9x/ME,Win 2000/NT,Win XP,Win 2003

病毒行为:

这是一个盗取魔兽游戏密码的木马病毒,病毒采用进程注入的方式运行,具有很

高的隐蔽性。

1. 该木马病毒本身是一个动态链接文件,不能自主运行,必须通过木马释放器进行加载。

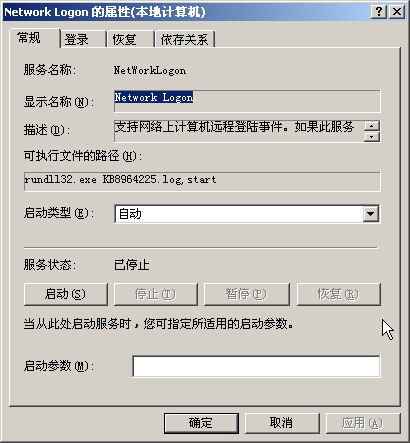

2. 木马释放器(毒霸可查,Win32.Troj.PswWow.d.212480)将该木马释放并拷贝到系统盘根目录下。命名为main.dat,然后利用explorer.exe、iexplore.exe等系统进程进行加载,将木马拷贝到系统目录下,命名为KB896445.log并利用rundll32.exe将该木马建立为系统服务,在注册表中会留下以下键值:

[HKLM/SYSTEM/CurrentControlSet/Services/NetWorkLogon]

"Type"=dword:00000110

"Start"=dword:00000002

"ErrorControl"=dword:00000000

"ImagePath"="rundll32 KB896445.log,start"

"DisplayName"="Network Logon"

"ObjectName"="LocalSystem"

"Description"="支持网络上计算机远程登陆事件。如果此服务被停用,网络登陆将不可用。如果此服务被禁用,任何依赖它的服务将无法启动。"

3. 当病毒以系统服务形式运行时,会尝试将自身注入explorer.exe、iexplore.exe以及wow.exe进程。监视用户窗口,窃取游戏相关信息。

这个描述与我遇到的情况几乎完全吻合!如果大家对这个木马有兴趣,可以接下去看看我的分析及总结:

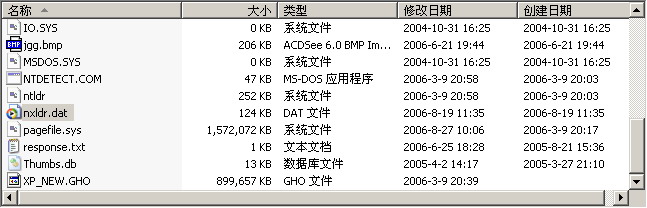

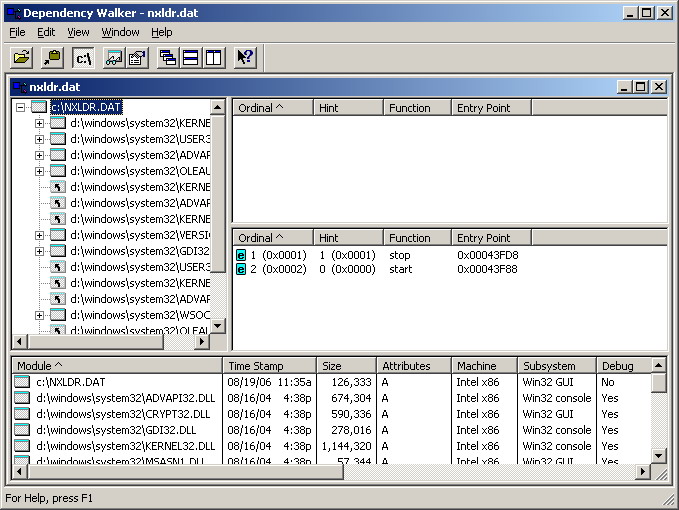

木马在注册表中的位置

木马确实是一段可执行代码,而不是我事先认为的那样嵌入在wow程序中的文件型病毒(我之所以这样认为是我的防火墙没有把它拦截住),木马的位置就在:(windows安装目录)/system32/KB8964225.log,没错,就是这个“log”文件,另一个副本在“C:/nxldr.dat”,你可以用二进制编辑器打开,会发现它们完全一致,当我打开它的时候,文件头处显著的“MZ”字样一下就提醒了我,这是个可执行的程序,使用Depends查看其内容,如图所示,发现两个接口stop和start,什么意义已经很明确了。

木马的本源

使用depends查看

那么究竟它如何运行,并绕过防火墙访问网络呢?我想下面这几个截图会告诉大家答案,我之所以没在前面的hijackthis中发现它,可能是那时候我已经把服务项删除了,如果没有删除服务项,那么hijackthis可能会出现这么一段:O23 - NT 服务: NetWorkLogon - Unknown owner - rundll32.exe (file missing),服务名称为NetWorkLogon,非常有迷惑性……(这不是废话么?木马都很有迷惑性)如果你发现你有个叫“NetWorkLogon”的服务名,多半中招了。

这个是我的截图,幸好服务不在运行。

根据金山的描述,木马会“会尝试将自身注入explorer.exe、iexplore.exe以及wow.exe进程”,那么危险就不言而喻,在玩游戏的时候,wow.exe在运行,而explorer.exe和iexplore.exe分别是windows的资源管理器和IE,按照这个说法,木马完全有可能检测到你打开了九城的主页,然后输入用户名/密码的过程,所以当你以为修改了密码后很安全而沾沾自喜时,黑手可能已经伸入了你的帐号,而这个过程,你根本就没有运行游戏,这也许是最可怕之处。

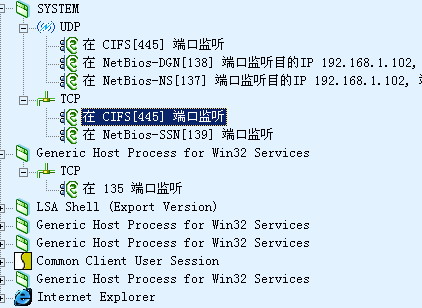

从下图看出来,木马尝试打开的端口是455和139,而打开端口的进程是system,这个进程的网络访问是无法在天网中被拦截的,也难怪了天网完全失效,看来针对进程的拦截也非完全可靠。

使用系统进程,避开天网

最后,就是关于最为离奇的pin码盗取,一说是木马具备截屏功能,我暂时不能说这是对是错,但通过截屏来盗取pin码确实是一种有效的办法。但这里我要告诉大家的是,九城的pin码——形如虚设!修改pin码需要什么?身份证号码,OK,你现在登录九城的网站,尝试修改pin码,但,请输入错误的身份证号码,只要位数正确,出生年月日那一段不偏离太远,都会提示修改成功,my god!你是不是也想拿炸弹去炸九城了,反正我当时很想。

文章差不多写好了,我也差不多重新安装系统来确保我的安全,在此我提醒大家一下:安全,3分靠技术,7分靠制度。银行很安全,为什么?他们的制度太严格了,我看过篇报道,说得是一个银行的员工闲来无事,给自己开了一个帐号,存了1元钱进去,之后被发现,开除!毫无人情可言,因为他违反了银行的管理制度,你也没见过哪个银行的电脑能浏览网页,能下载电影,对吧,国家信息安全局也如此,对保密要求严格的公司也如此,这是制度,和技术没什么关系。那我们的制度是什么?那些都是老生常谈了,不浏览不熟悉的网页,不运行任何网页上的ActiveX程序,加强脚本权限限制,不下载任何不熟悉的程序,不使用任何带有插件的共享软件……我确实打算给自己指定这么一套制度,这样就几乎能防范99%以上的攻击。这次由于内鬼,论坛被人种植了木马,导致了这种悲剧的发生,但我自己也不无责任,对IE的控制不够严格,也许严格的控制会丧失一定的功能,但请记住:一切都安全第一!我这里提起一句话,“单纯的浏览网页是不会感染病毒的。”别笑,这句话在98年之前,是完全成立的,提起它,我是说技术这个东西日新月异,微软这么强大的公司也未能完全确保自己的产品安全,我们以后要面临的还很多,只有不断学习,“与时俱进”了,那些官员们常常挂在嘴边的话。

20060828 于 上海浦东 花木镇

本文详细记录了一次魔兽世界账号被盗的过程,并深入分析了木马的行为方式和技术手段。作者通过对遭遇的木马进行研究,揭示了其如何绕过防火墙、隐藏自身以及盗取PIN码等细节。

本文详细记录了一次魔兽世界账号被盗的过程,并深入分析了木马的行为方式和技术手段。作者通过对遭遇的木马进行研究,揭示了其如何绕过防火墙、隐藏自身以及盗取PIN码等细节。

7885

7885

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?