引言

想象一下,你面对一台被入侵的服务器,攻击者已经逃离,只留下运行中的内存镜像。你能从中找到攻击者的踪迹、恢复被加密的文件吗?

技术难点:

- 理论学习(看书、看教程)很枯燥,容易遗忘

- 直接分析真实内存镜像难度太高,无从下手

- CTF比赛中的内存取证题需要大量练习

MemLabs正是为了解决这些问题而生!它是一个专门为内存取证学习者设计的教育性靶场,提供了一系列由易到难的“案件”,让你在实战中成长

本文将为你扫清搭建环境的障碍,让你能专注于最有趣的分析部分

认识MemLabs

当你准备学习骑自行车时,你不会直接冲向繁忙的公路,而是在安静的广场上,从蹬脚踏板、保持平衡开始。MemLabs就是那个为你准备的“安全又充满挑战的练习广场”

- 它是什么?

MemLabs是一个完全开源、专为内存取证教育和练习而设计的项目。你可以把它想象成一套由浅入深的“网络犯罪现场”模拟集。每个“现场”都是一个真实系统内存的镜像转储文件,并伴随着一个引人入胜的背景故事。你的任务,就是扮演数字侦探,利用工具和逻辑,从这些“凝固的时间切片”中找出关键的线索——我们称之为 “Flag”

- 为什么它是“宝藏”?

MemLabs之所以备受推崇,在于它完美契合了学习者的需求,拥有以下几个耀眼的特点:

-

📖 故事驱动,沉浸感十足

这绝不是干巴巴的练习题!每个Lab都有一个微型“剧本”,例如:- Lab 1: “我的老板开发了一个自定义的密码管理器,但现在他忘记了主密码!他记得当时在系统上运行了密码管理器,你能从内存中帮他找回密码吗?”

- Lab 3: “一名员工感染了恶意软件,他设法创建了内存转储后就关机了。现在,所有重要的文件都被加密了。你能找到恶意软件并恢复文件吗?”

这些故事瞬间将你带入一个真实的调查场景,让技术练习变得像解谜游戏一样有趣

-

🔄 循序渐进,学习曲线平滑

MemLabs的关卡设计极具匠心,遵循着完美的“新手村”到“高级副本”的路径。- Lab 1 (新手入门): 聚焦于基础命令,如进程列表、控制台历史、文件扫描和导出。让你熟悉Volatility的基本操作流程

- Lab 2 (技能进阶): 可能引入浏览器取证(提取访问历史、保存的密码)、注册表分析(获取用户密码哈希)

- Lab 3 & Beyond (高手过招): 挑战升级,涉及恶意软件分析(分析进程注入、检测隐藏进程)、数据恢复(从内存中重建被加密或删除的文件)、隐写术等高级技巧。

这种设计确保了你在攻克每一关时,都在原有技能树上点亮新的分支,不会因难度骤增而挫败

-

🛠️ 技能全面,覆盖核心知识点

通过完成所有MemLabs,你将系统性地掌握内存取证的“十八般武艺”:

| 技能模块 | 涉及内容 | 对应现实场景 |

|---|---|---|

| 系统概览 | 镜像信息、操作系统版本 | 了解“犯罪现场”的基本环境 |

| 进程分析 | 进程列表、父子关系、DLL列表、恶意进程检测 | 发现系统中运行的可疑程序 |

| 网络活动 | 网络连接、 sockets | 追踪攻击者的C2服务器通信 |

| 文件操作 | 扫描内存中的文件、导出可执行文件/文档/图片 | 提取关键证据文件 |

| 注册表取证 | 用户密码哈希、最后输入的命令、自启动项 | 获取凭证、分析用户行为 |

| 浏览器取证 | 历史记录、Cookie、缓存、保存的密码 | 还原用户网络活动 |

| 恶意软件分析 | 进程注入、API Hook、代码注入 | 深入分析高级威胁 |

总而言之,MemLabs不仅仅是一套内存镜像文件,它是一位精心设计的“私人教练”,通过一个个引人入胜的故事和科学合理的难度阶梯,引导你从内存取证的小白,一步步成长为可以独立应对复杂情况的调查能手

下一部分,我们将正式进入“动手环节”,为你详细演示如何搭建这个宝藏靶场的运行环境,让你能亲手揭开这些谜题的第一层面纱

MemLabs靶场的下载及使用方法

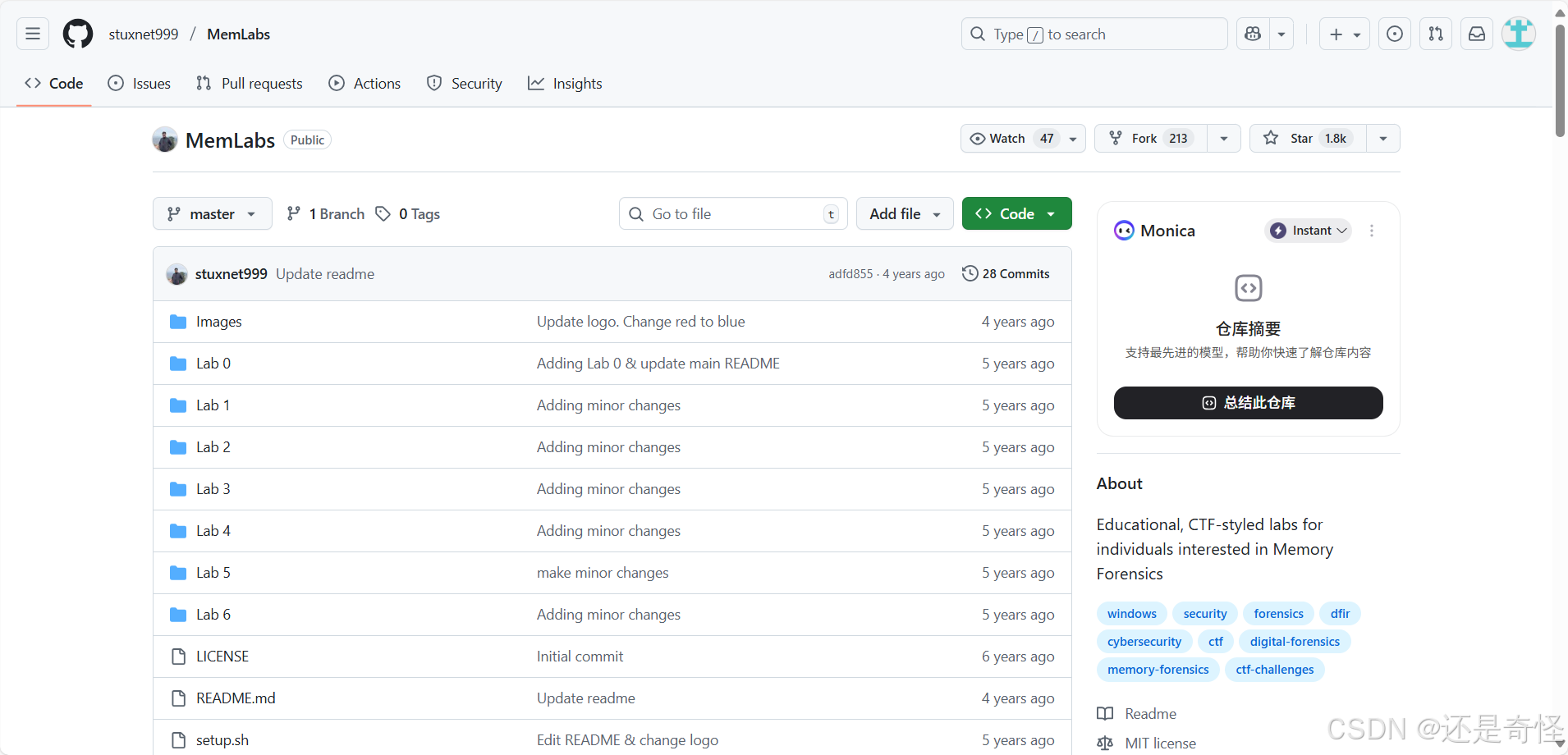

可以访问MemLabs的GitHub主页下载靶场

下载方式:

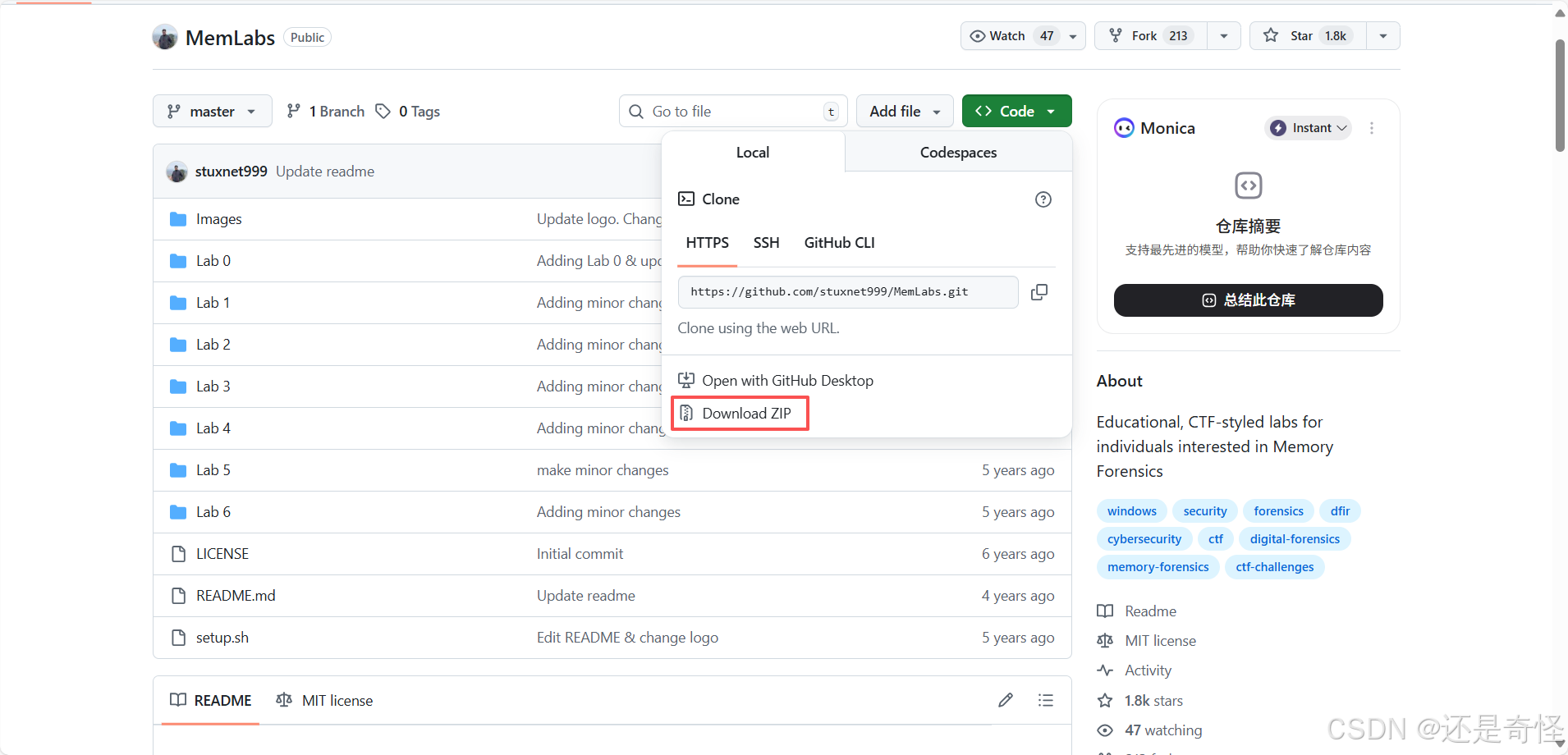

点击绿色的code在local栏里的Download ZlP即可下载

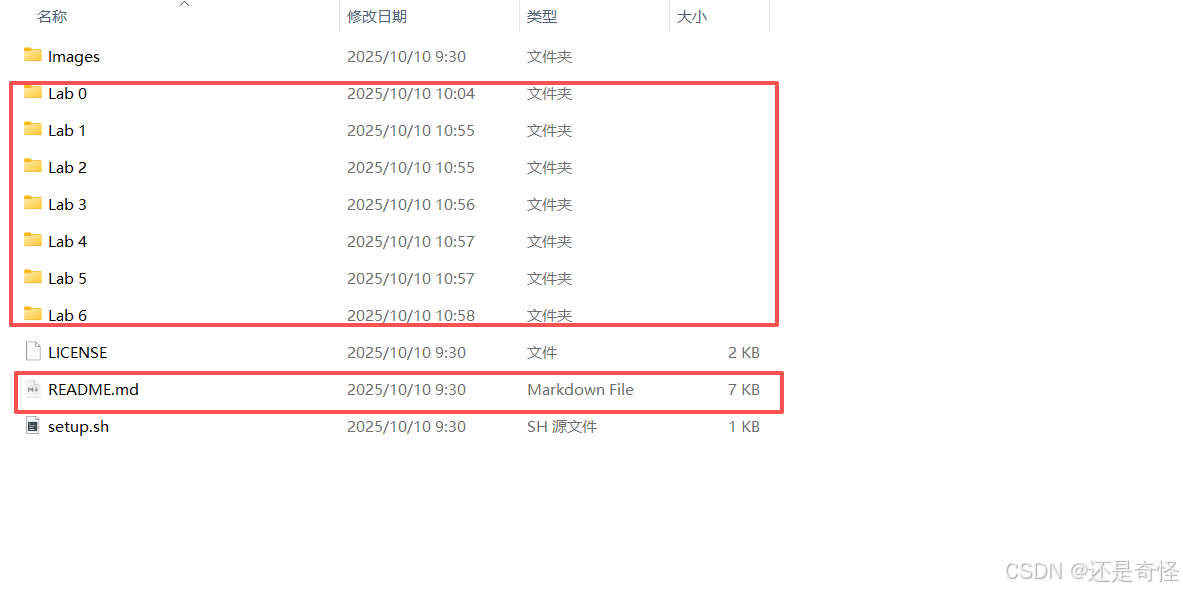

下载打开之后是这样(注:需要解压使用)

题目就在 lab 0~lab 6 的文件夹内,README.md这里面有详细介绍和大纲

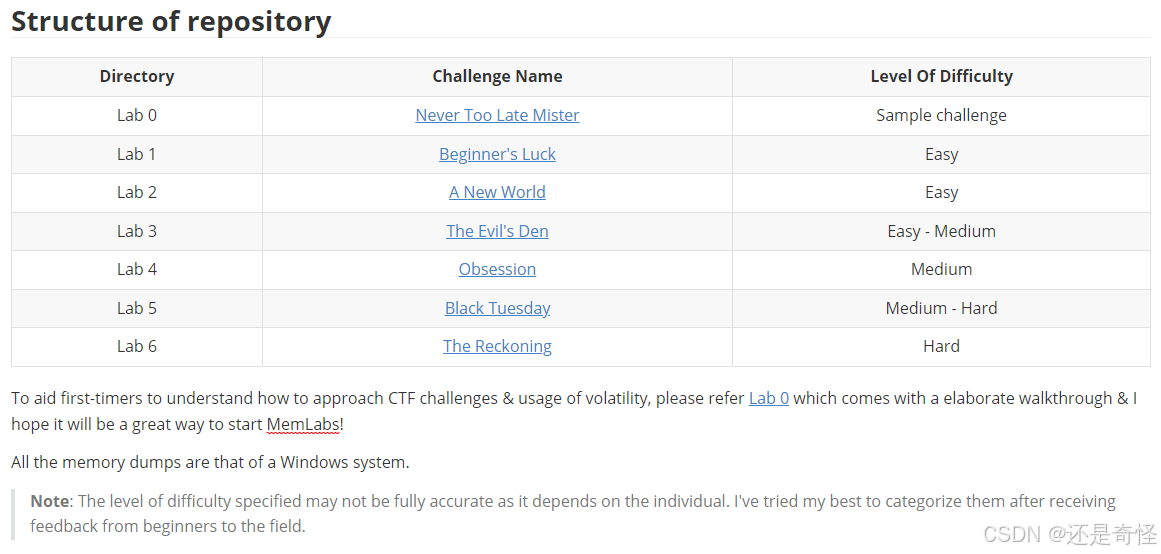

这里重点讲解一下README.md的仓库结构

我把这一段提取出来,翻译了一下(翻译如有不对请谅解)

| 目录 | 挑战名称 | 难度等级 |

|---|---|---|

| Lab 0 | 永不嫌晚,先生 | 样例挑战 |

| Lab 1 | 新手好运 | 简单 |

| Lab 2 | 新世界 | 简单 |

| Lab 3 | 邪恶巢穴 | 简单-中等 |

| Lab 4 | 执迷不悟 | 中等 |

| Lab 5 | 黑色星期二 | 中等-困难 |

| Lab 6 | 终极审判 | 困难 |

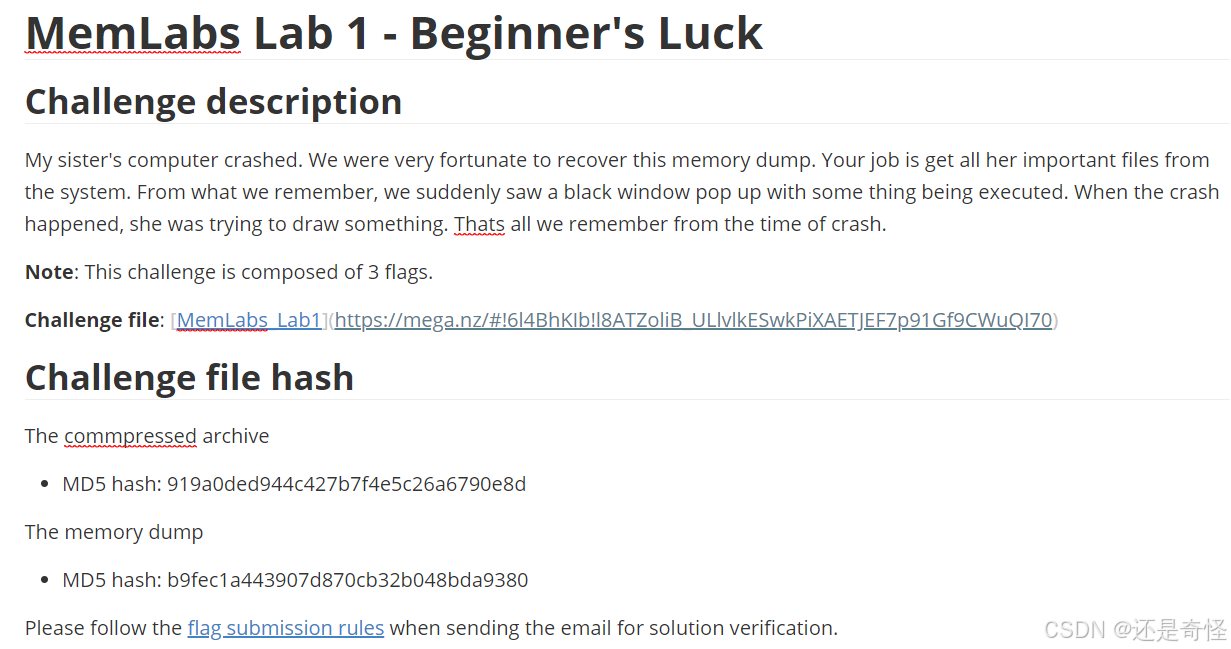

拿 Lab 1 举例:

每个关卡里都有一个.md文档

里面有本题的挑战描述和挑战文件(Lab 0有点特殊,他是示例,他不仅有挑战描述和挑战文件还有作者的初始想法和内存取证分析)

每个关卡的.md文件中均提供了挑战文件的下载链接,为方便起见,我也将所有链接整理如下:

Lab 0 挑战文件

Lab 1 挑战文件

Lab 2 挑战文件

Lab 3 挑战文件

Lab 4 挑战文件

Lab 5 挑战文件

Lab 6 挑战文件

搭建前的准备

在开始激动人心的探险之前,每一位探险家都需要检查自己的行囊。这一节,就是我们的 “装备检查清单”。准备好一切,才能让你在后续的分析中心无旁骛,享受解谜的纯粹乐趣

- 环境准备:选择你的“作战指挥中心”

虽然理论上在任何支持Python的系统上都能进行,但我强烈推荐以下选择,能为你节省大量解决依赖问题的时间。

-

首选推荐:Kali Linux 或 Parrot OS

-

为什么? 这两个是专业的渗透测试和取证操作系统,预装了绝大多数我们需要的工具,包括Python、pip、Volatility(可能是V2版本)、binwalk、steghide等。这让你可以几乎做到“开箱即用”

-

如何获取?

- 虚拟机方案(最推荐): 在Windows或macOS上,安装VMware Workstation或VirtualBox,然后下载Kali Linux的虚拟机镜像。这是最安全、最隔离的方式

- 物理机方案: 如果你有闲置的电脑,可以直接安装Kali或Parrot作为主系统

- WSL方案: Windows用户也可以通过WSL安装Kali,但处理图形界面和文件路径有时会更复杂,不推荐纯新手使用

-

-

备选方案:你现有的Windows/macOS系统

- 可行性: 完全可行,但需要自己手动配置Python环境和安装所有工具

- 警告: 你可能会遇到更多路径、权限和依赖问题。如果你选择此路径,请做好自行搜索解决错误的准备

- 工具安装:打造你的“取证工具箱”

我们将安装两个核心工具和一些必备的辅助工具。

A. 核心利器:Volatility

Volatility是内存取证的灵魂,我所使用的是Volatility 2.6.1,你也可以使用Volatility 3,V3不需要指定profile,支持更多系统,但部分插件命令不同,但建议新手可以从V2开始,因为很多MemLabs题解基于V2,更容易跟上

安装和使用步骤:

详细的安装和使用步骤以及常用命令都在这(这里就不过多赘述了):

内存取证神器:Volatility 2.6.1 从入门到实战完全指南

B. 必备辅助工具

这些工具在分析过程中会经常用到,用于处理从内存中提取出的文件

在基于Debian的发行版(如Kali Linux)上,可以使用以下命令安装:

- 7-Zip / unrar: 用于解压下载的MemLabs镜像压缩包(通常是

.7z或.rar格式)

sudo apt install p7zip-full unrar -y

- binwalk: 一个强大的固件和分析工具,常用于分析、提取内存镜像中嵌入的文件

sudo apt install binwalk -y

- steghide: 如果挑战涉及隐写术,这个工具必不可少

sudo apt install steghide -y

- ghex / xxd: 十六进制查看器,用于直接查看文件的二进制内容

sudo apt install ghex -y

- strings: 系统通常自带,用于直接从二进制文件中提取可读字符串,是快速寻找线索的神器

3. 获取“案件卷宗”:下载MemLabs镜像

现在,让我们把“犯罪现场”的证据拿到手

- 按照第二部分(MemLabs靶场的下载及使用方法)讲解的方法,前往下载即可

“工欲善其事,必先利其器” 现在,你的取证工具箱已经完备,案件的卷宗也已摆在桌上。在下一部分,我们将正式启动调查,运行第一个Volatility命令,从这片数字的混沌中,寻找第一缕曙光

3881

3881

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?