文章直指安全本体应用,预设场景为网络物理系统(Cyber-Physical Systems)。

作者信息

作者是希腊人,单位是比雷埃夫斯大学。

文章来自ESORICS2021的Workshop,但全文有17页,和Full paper差不多的篇幅。

中心思想

定义一个扩展的安全本体,用于CPS中的针对性信息收集和风险评估。

(在我的分类中,这属于本体设计类论文,其套路为:1、说明本体用途和设计理念;2、陈述设计好的本体;3、以用例说明本体实用性)

附加观点

观点1

观点:考虑以下五类数据源,认为它们是和风险评估相关的信息。

考虑:其中DS5应是非结构化语料,因为它是Report形式。在说明用于构建本体的数据源时,很难达到全覆盖(如果我想,应该可以编到DS10甚至更多)。这里提出五种数据源,是紧扣“风险评估”这个需求的,即风险评估需要这些。

观点2

观点:本体能力陈述之列表格,表示提出本体的“全面性”。

考虑:以上表格其实只是在说数据源的覆盖范围,但本体构建有这样的默契存在,即“数据源的能力会被本体继承”,举例就是,我加入了ATT&CK的数据源,那我的本体就应该可以支撑所谓的TTP映射(事实果真如此?还说不好,集成之后反不如初也是可能的)。

观点3

观点:他们的本体可以用于自动化风险评估,列出本体架构如图。

考虑:图在原文中是竖着的,在这里调整了一下。注意其中的彩色框和虚线框,下意识地对本体做了模块划分,有四个部分“Human Entities”、“Devices”、“Networks”和“Vulnerabilities Threats Exploits & Agents”。其中箭头没有标出具体是什么关系,通过观察,应该都是包含/子类关系。

观点4

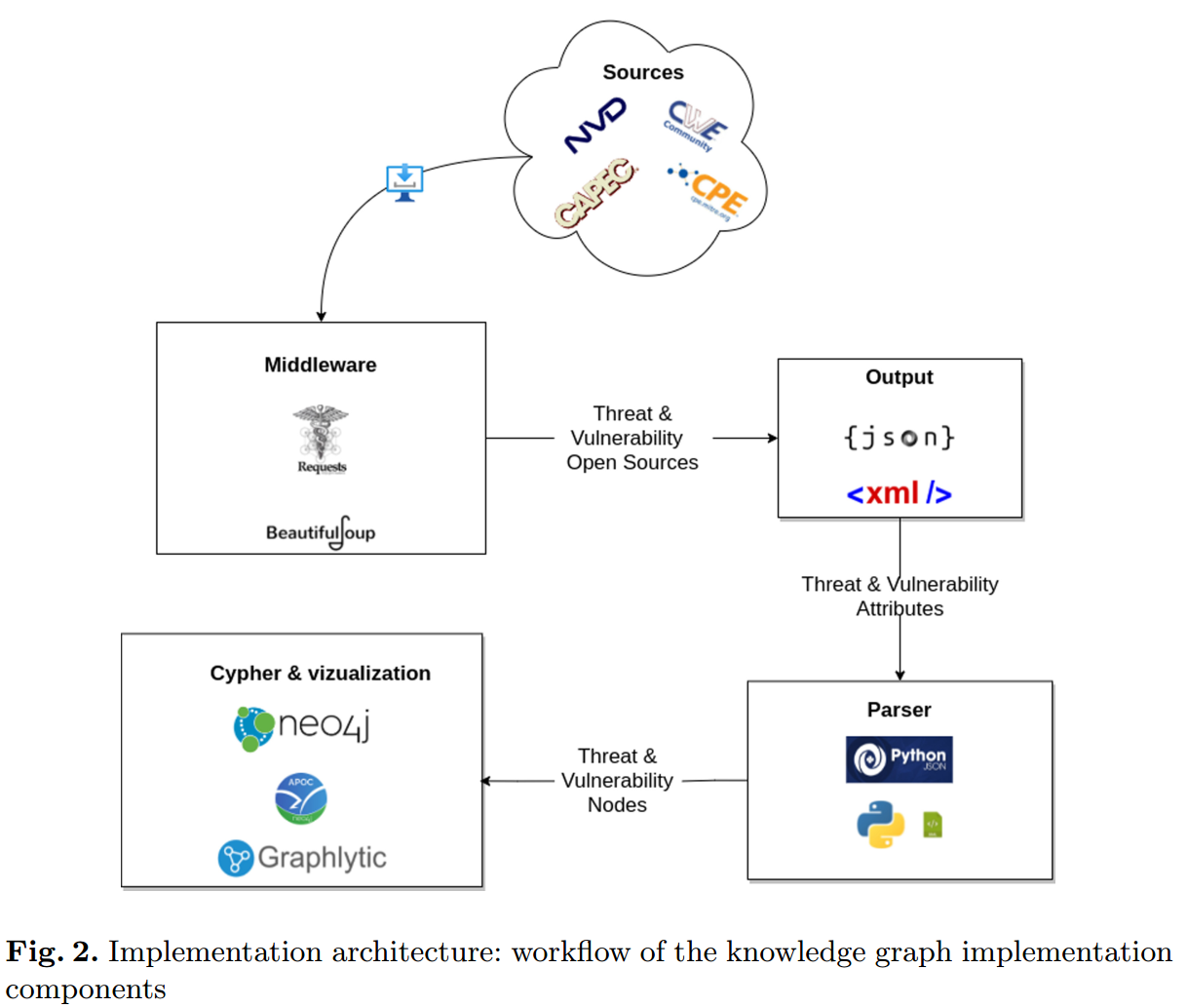

观点:知识图谱实现,基本思想是从本体到知识图谱,给出了路线。

考虑:图中Sources处是分散的数据源,中间的中间件、解析器,仅体现知识图谱构建过程,明示使用Neo4j。这里可以看出,隐去过多细节了,很少能见到文章把所谓ontology population过程讲清楚的,不论是“在本体中补充实例”、还是“基于本体构建知识图谱”。

观点5

观点:他们的第一个实用性案例,使用本体来预测CVSS评分。

考虑:从结果来看,都给了很高的精度,没有对比方案(意味着它是首次尝试)。怎么理解CVSS评分预测?应是把部分已知评分当做未知,CVSS评分本身对威胁评估有用,所以评分预测作为风险评估的一部分,符合主题。在实现的方法上,有较多附加规则,还有机器学习分类器等算法应用,这更加说明本体是个描述层面的东西,自带推理基础,但真要安全应用,还是得有运作于本体之上的“算法”。

观点6

观点:另一个实用性案例是把本体用于关联威胁代理(Threat agent)和攻击漏洞(Attacks & Vulnerabilities)。

考虑:作者陈述方法时,说使用的是Intel的TAL矩阵,画出了上面的表格。真正的关联方法和关联效果并不明朗。

小结

还是一样的问题,作为领域本体陈述,已经足够。但是不符合主流文章的表现形式,容易被质疑。想要发所谓的顶刊顶会,两个极端,要么是极度工程化,比如大团队出来的ATT&CK之类的数据库,要么是通用领域研究,比如基本的本体学习技术。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?