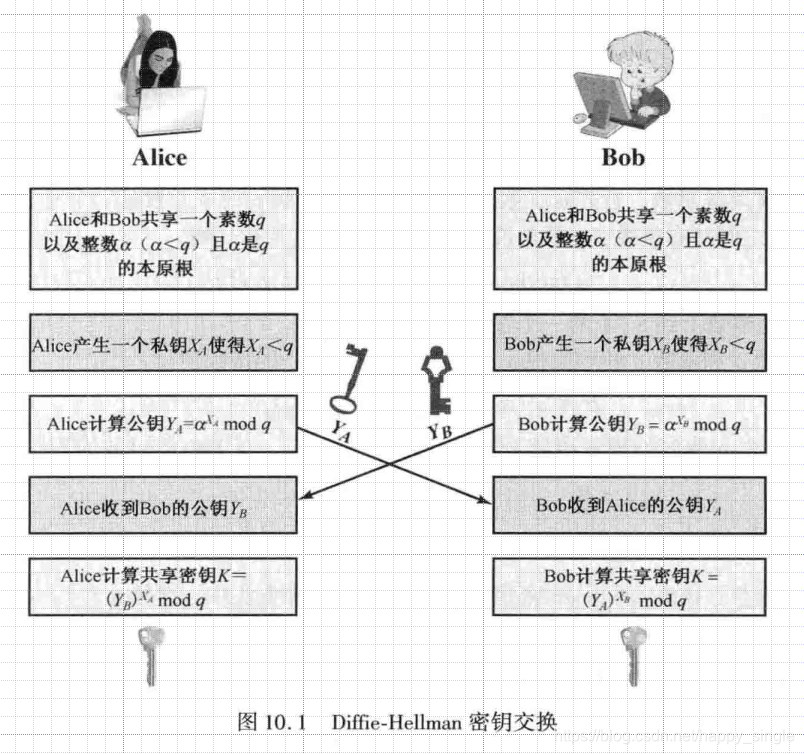

Diffie-Hellman密钥交换协议

之前弄过的,注意一下本原根的概念。

Diffie-Hellman的安全性是基于离散对数求解的困难性的,然而,存在可能的中间人攻击,对Diffie-Hellman协议的安全性造成威胁。

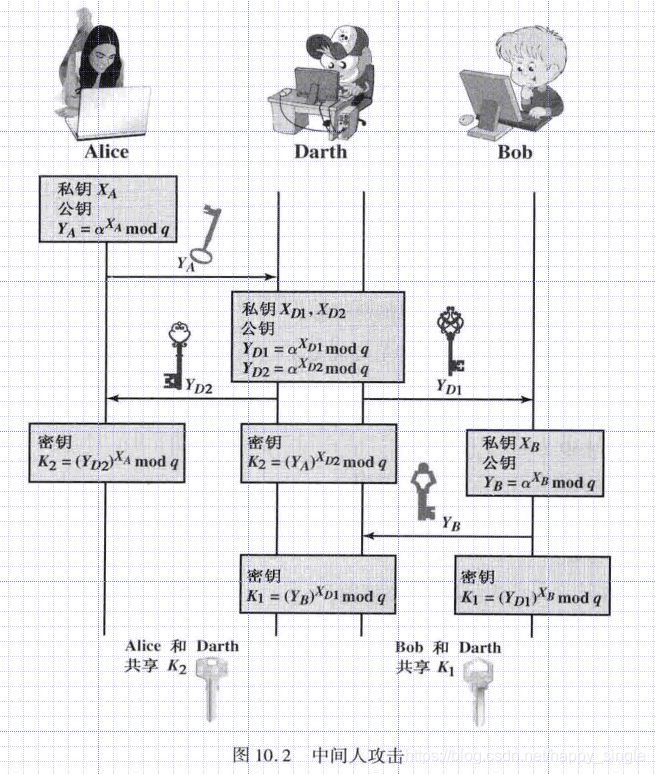

Diffie-Hellman协议的中间人攻击:

参考:

《密码编码学与网络安全》

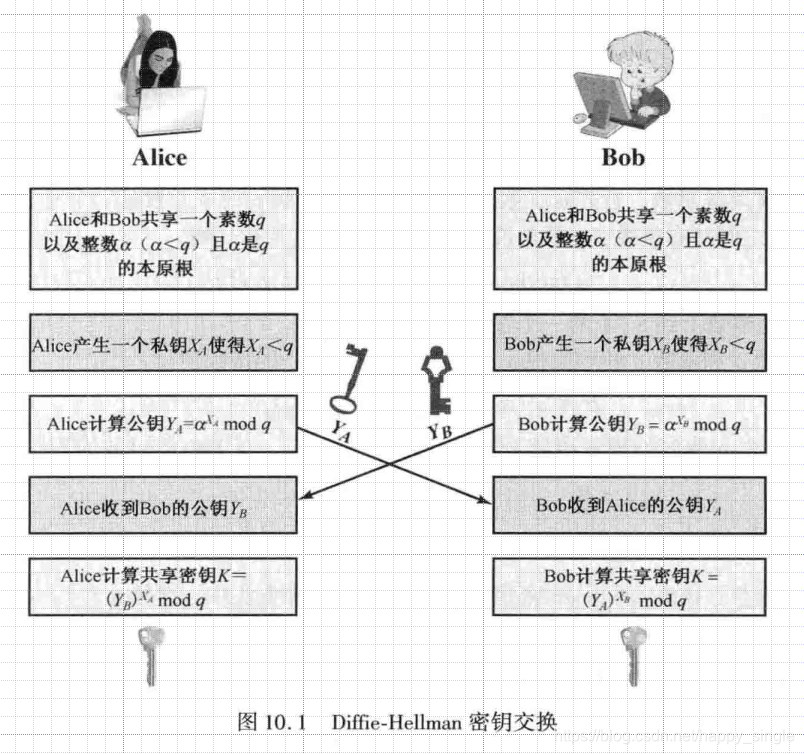

Diffie-Hellman密钥交换协议

之前弄过的,注意一下本原根的概念。

Diffie-Hellman的安全性是基于离散对数求解的困难性的,然而,存在可能的中间人攻击,对Diffie-Hellman协议的安全性造成威胁。

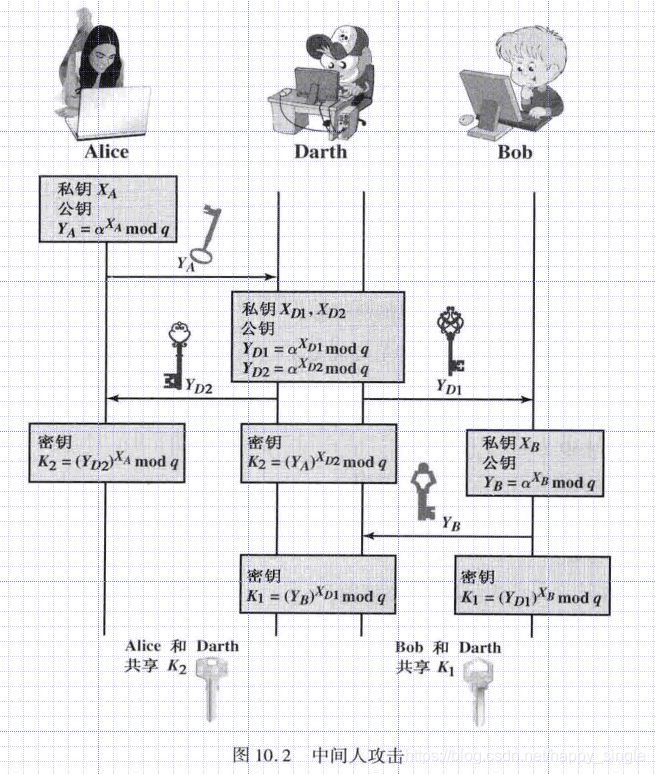

Diffie-Hellman协议的中间人攻击:

参考:

《密码编码学与网络安全》

1434

1434

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?