VulnHub是一个安全平台,内含众多渗透测试的靶场镜像,只需要下载至本地并在虚拟机上运行,即可得到一个完整的渗透测试练习系统,每一个靶机都有相关目标去完成(万分感谢提供靶机镜像的同学)。

文章目录

一、相关简介

靶机:

该靶机设定一些线索,引导用户得到相关信息,并使用了一个存在漏洞(代码执行漏洞)的Web应用系统版本。

- 名称:Dina-1

- 系统:Linux Ubuntu

- 难度:初学者

- 目标:/root/flag.txt

环境:

- 靶机:Billu_b0x——192,168.11.22

- 攻击机:Kali——192.168.11.11

- 工具:Nmap、dirb、NetCat(nc)、BurpSuit、whatweb、MSF等

流程:

- 信息搜集

- 对发现的Web应用的两个漏洞逐一测试

二、信息搜集

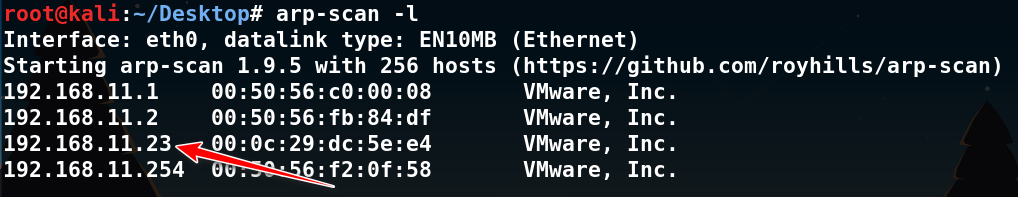

老套路,先主机发现,本次使用 arp-scan 来发现主机

arp-scan -l

主机信息扫描及端口服务识别

nmap -sS -Pn -A -T4 192.168.11.23

只有80端口开启,扫描目录,划线的比较可疑

dirb http://192.168.11.23 /usr/share/dirb/wordlists/big.txt

Web指纹识别,没得到太多有用的信息

whatweb -v -a 3 192.168.11.23

扫描支持的http请求方法,不支持上传文件

nmap --script="http-methods" 192.168.11.23

根据扫描,大致总结出以下信息:

- IP:192.168.11.23

- OS:Linux Ubuntu 12.04 LTS

- 内核:Linux 3.2.0-23-generic-pae

- 80端口:http,Apache 2.2.22

Web路径信息,标黑的为较重要的页面:

- http://192.168.11.23/index (CODE:200|SIZE:3618):主页

- http://192.168.11.23/robots.txt (CODE:200|SIZE:102):robots文件

- http://192.168.11.23/nothing/pass (CODE:200|SIZE:57):疑似密码字符串

- ==> DIRECTORY: http://192.168.11.23/secure/:可访问的非空目录

- ==> DIRECTORY: http://192.168.11.23/uploads/:

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1815

1815

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?