0. 概述

在这个实验使用Lab03-01.exe,使用本章描述的工具和技术来获取关于这些文件的信息,实验使用的文件从GITHUB下载。

1. Lab 3-1

使用动态分析基础技术来分析Lab03-01.exe文件中发现的恶意代码。

1.1 找出恶意代码的导入函数与字符串列表。

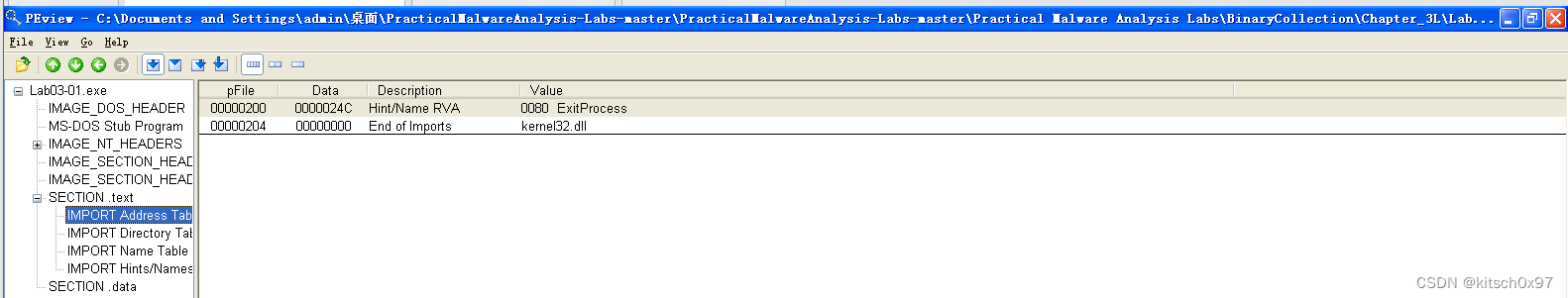

首先使用静态分析技术,查看恶意代码的PE文件结构和字符串列表。通过图1可以看出,恶意代码只有一个导入函数ExitProcess。这个程序可能被加壳,导入函数可能是在运行时刻被解析的。

图1. 通过PEview查看导入函数

我们预期是看不到明文字符串的,因为导入函数表让我们详细这个文件是被加过壳的,然而这里又有很多有趣的字符串,比如注册表位置、域名、WinVMX32、VideoDriver、vmx32to64.exe。那让我们看看动态分析基础技术是否能告诉我们这些字符串是如何被使用的。

图2. 通过IDA PRO查看字符串

1.2 这个恶意代码在主机上的感染迹象特征是什么?

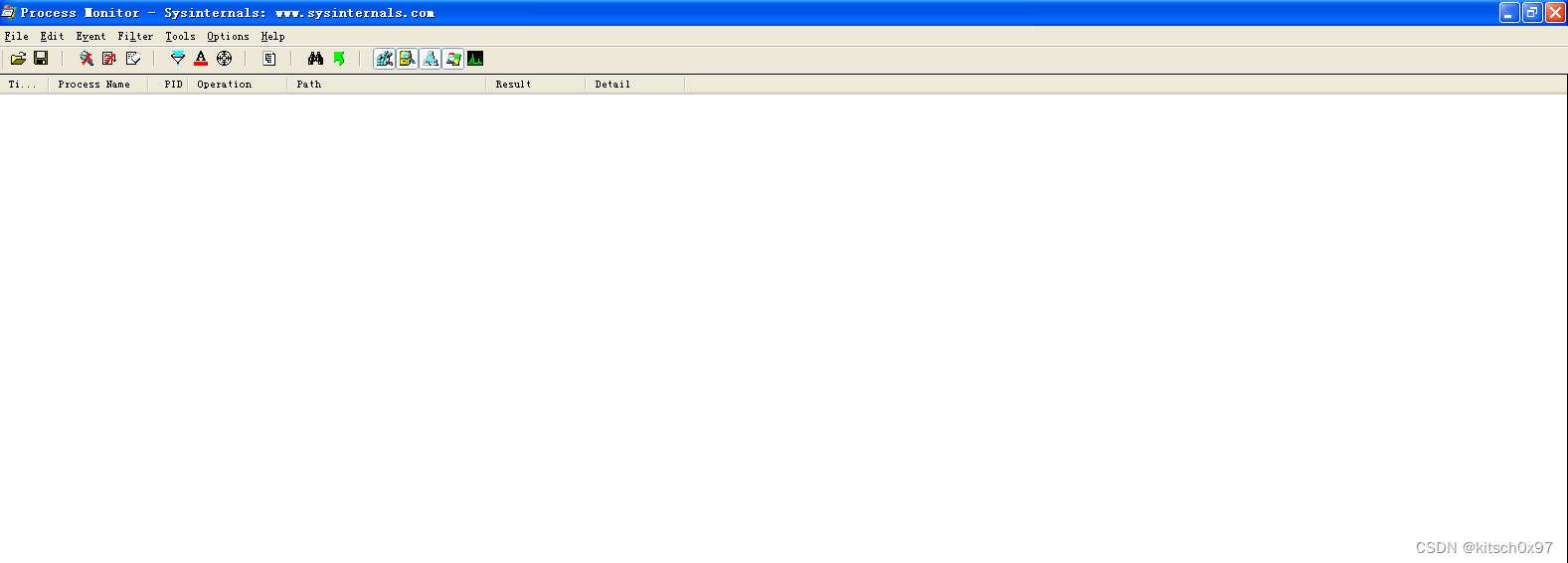

在运行恶意代码之前,我们先运行procmon工具,并清除所有事件(通过ctrl+x清除事件,通过ctrl+e捕获事件),如图3所示。

图3. 清除Process Monitor所有事件

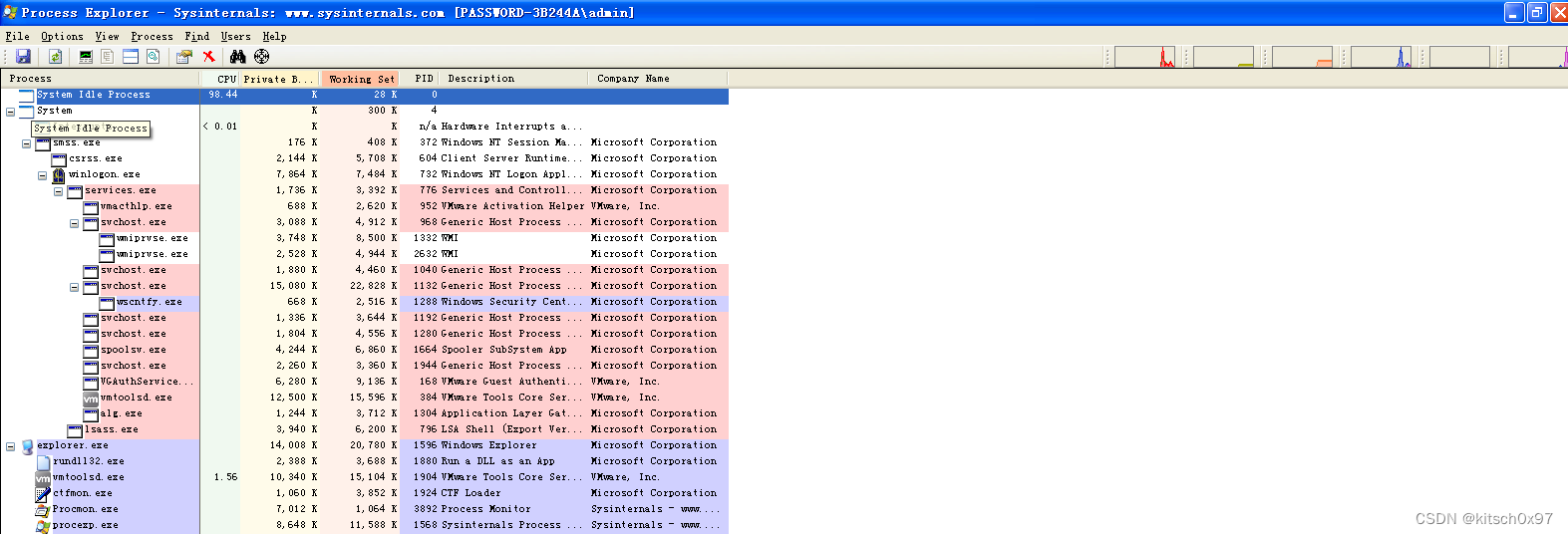

启动Process Explorer,用于捕获更多恶意软件的异常行为,如图4所示。

图4. 通过Process Explorer监视恶意软件异常行为

配置一个虚拟网络,包括ApateDNS、Netcat(监听端口80和443),以及用于网络数据包捕获的Wireshark。其中,ApateDNS用于查看恶意代码发出的DNS请求,并针对上述DNS请求给出虚假的DNS响应。

775

775

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?