突然接到任务要维护服务器,一脸懵逼,硬着头皮上.....

一、OpenSSL 代码问题漏洞(CVE-2020-1967)

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.openssl.org/news/secadv/20200421.txt

文档中指出:这些版本的用户应升级到 OpenSSL 1.1.1。

Openssl OpenSSL 代码问题漏洞(CVE-2020-1971)

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://www.openssl.org/news/secadv/20201208.txt

文档中指出:OpenSSL 1.1.1 用户应升级到 1.1.1i。

OpenSSL 1.1.1 用户应升级到 1.1.1i,问题应该就都解决了吧

参考 linux升级openssl到1.1.1i(CVE-2020-1971: OpenSSL 拒绝服务漏洞)_李卓书的博客-CSDN博客_linux升级openssl1.1.1

make && make install 也没有报错,完美解决,记录下。

### 查看openSSH版本

ssh -V

下载地址

https://mirrors.aliyun.com/openssh/portable/

参考博客

https://liucy.blog.csdn.net/article/details/130484944

### 查看openSSL版本

openssl version

下载地址

https://www.openssl.org/source/二、HTTP响应头使用X-XSS-Protection检查等

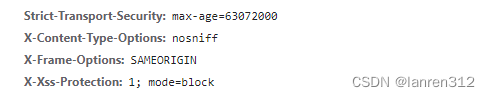

HTTP响应头使用X-XSS-Protection检查

HTTP响应头部使用X-Frame-Options检查

HTTP安全返回头Strict-Transport-Security检查

HTTP响应头X-Content-Options:nosniff检查

在nginx中添加如下配置

add_header X-XSS-Protection "1; mode=block";

add_header Strict-Transport-Security max-age=63072000;

add_header X-Frame-Options SAMEORIGIN;

add_header X-Content-Type-Options nosniff;

####################### X-XSS-Protection 的字段有三个可选配置值

0:# 禁用XSS保护;

1:# 启用XSS保护;

1; # mode=block:启用XSS保护,并在检查到XSS攻击时,停止渲染页面(例如IE8中,检查到攻击时,整个页面会被一个#替换);

####################### X-frame-options响应头。赋值有如下三种:

(1)DENY:不能被嵌入到任何iframe或frame中。

(2)SAMEORIGIN:页面只能被本站页面嵌入到iframe或者frame中。

(3)ALLOW-FROM uri:只能被嵌入到指定域名的框架中

ALLOWALL: 允许所有域名iframe配置完记得要重启nginx才能生效,看看浏览器的响应就多杠杠的配置..

记录: 当https的页面中有指向http的页面的时候,需要先去把http改成https(至少我是这么改的),否则浏览器会有报错 “(已屏蔽:mixed-content)”

三、OpenSSL弱加密算法

OpenSSH CBC模式 弱加密算法漏洞

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A

.......OpenSSL一共提供了8种对称加密算法,其中7种是分组加密算法,仅有的一种流加密算法是RC4。

这7种分组加密算法分别是AES、DES、Blowfish、CAST、IDEA、RC2、RC5,都支持电子密码本模式(ECB)、加密分组链接模式(CBC)、加密反馈模式(CFB)和输出反馈模式(OFB)四种常用的分组密码加密模式。

其中,AES使用的加密反馈模式(CFB)和输出反馈模式(OFB)分组长度是128位,其它算法使用的则是64位。事实上,DES算法里面不仅仅是常用的DES算法,还支持三个密钥和两个密钥3DES算法。

准备工作:

参考博客: OpenSSH CBC模式 弱加密算法漏洞(CVE-2008-5161)_-小-白-的博客-CSDN博客_ssh弱加密算法漏洞

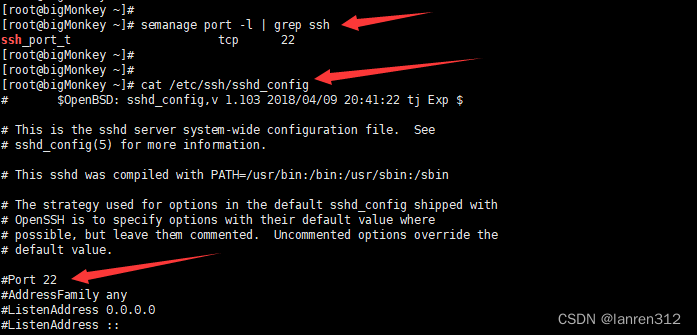

3.1、查看Linux设置的ssh端口

semanage port -l | grep ssh

cat /etc/ssh/sshd_config

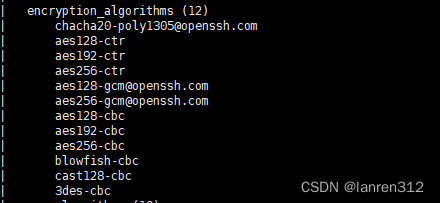

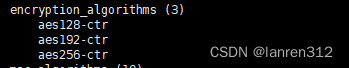

3.2、查看目前sshd支持的加密算法

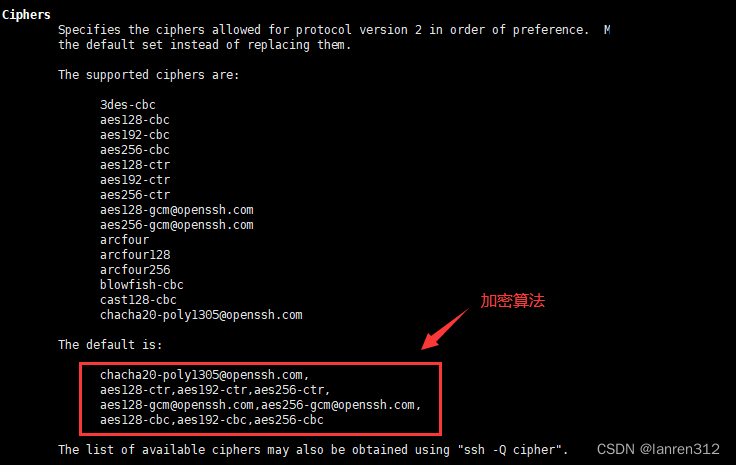

man ssh_config3.3、当前加密算法都有哪些

yum install nmap

nmap --script "ssh2*" 服务器ip ## 当前加密算法都有哪些

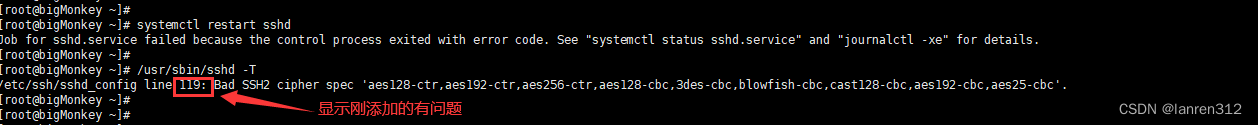

3.3、修改加密算法并重启ssh服务

echo 'Ciphers aes128-ctr,aes192-ctr,aes256-ctr' >> /etc/ssh/sshd_config ## 修改加密算法

/usr/sbin/sshd -T ## 检查是否正确,如果重启失败报错可以去检查哪里错了

systemctl restart sshd ## 重启SSH服务cat /etc/ssh/sshd_config

3.4、检查修改后的结果

nmap --script "ssh2*" 服务器ip

四、Content-Security-Policy

配置可参考:https://blog.csdn.net/guo15890025019/article/details/123179250

https://www.cnblogs.com/hahaha111122222/p/16280296.html

检验地址:https://securityheaders.com/

add_header Content-Security-Policy "default-src 'self' 自己的域名

frame-ancestors 'self';

style-src 'self';

object-src 'none';

script-src 'self' 自己的域名 'unsafe-inline' 'unsafe-eval';";五、 Linux系统安全日志详解

参考博客:

1173

1173

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?