Burpsuite 是一款流行的Web应用渗透测试工具,它提供了许多内置和第三方插件来扩展其功能。Burpsuite 插件是一种可以安装到 Burpsuite 中的软件模块,用于增强 Burpsuite 的功能和能力

Active Scan++

介绍

主要是在主动扫描和被动扫描时,为了增强扫描漏洞效果,使用python编写的,所以要加载python 环境

识别Web应用程序中的漏洞,包括跨站点脚本、SQL注入和不安全的直接对象引用。此外,Active Scan++还可以检测认证、授权和会话管理中的问题。支持同时测试多个目标应用程序。

可以探测的CVE

| CVE编号 |

|---|

| CVE-2021-44228(Apache Log4j任意代码执行漏洞) |

| 检测 Rails 文件泄露 (CVE-2019-5418) |

| 检测新的 Struts RCE (CVE-2018-11776) |

| 检测Struts2 RCE – CVE-2017-5638 / S2-045 |

| 检测有趣的文件:/.git/config 和 /server-status |

| 使用 XXE 通过 Solr/Lucene 注入检测 RCE – CVE-2017-12629 |

| 尝试将请求转换为 XXE 的 XML,检测 CVE-2017-12611、CVE-2017-9805 |

| 调整 CVE-2014-6271 的测试以获得更好的覆盖 |

| CVE-2014-6278 |

安装

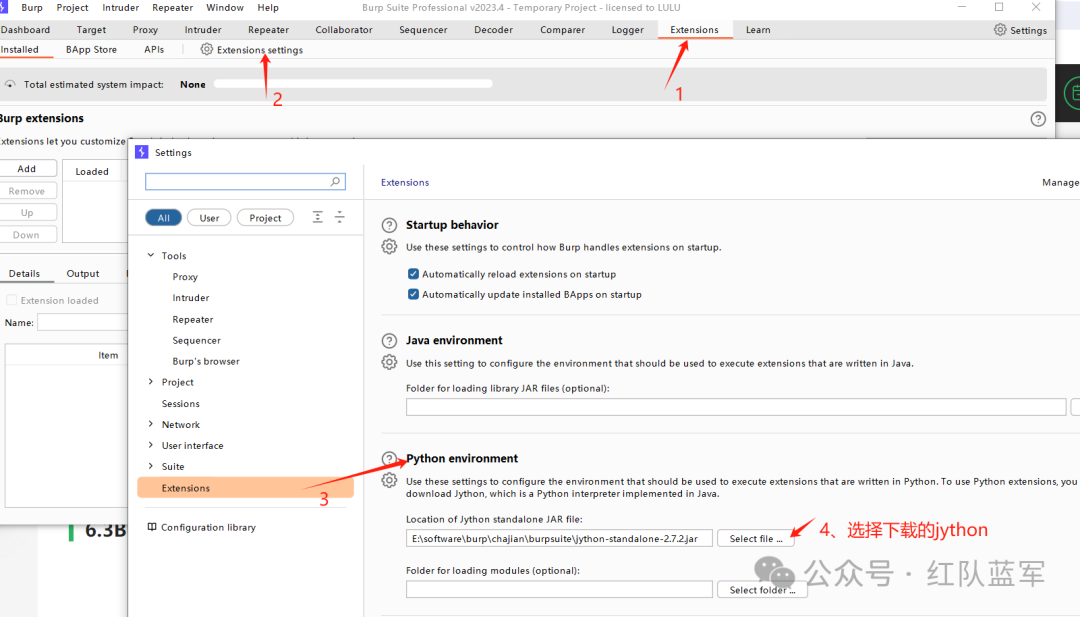

前提:下载Jython 2.5以上版本

下载链接:https://www.jython.org/download.html

Jython在burp中安装步骤

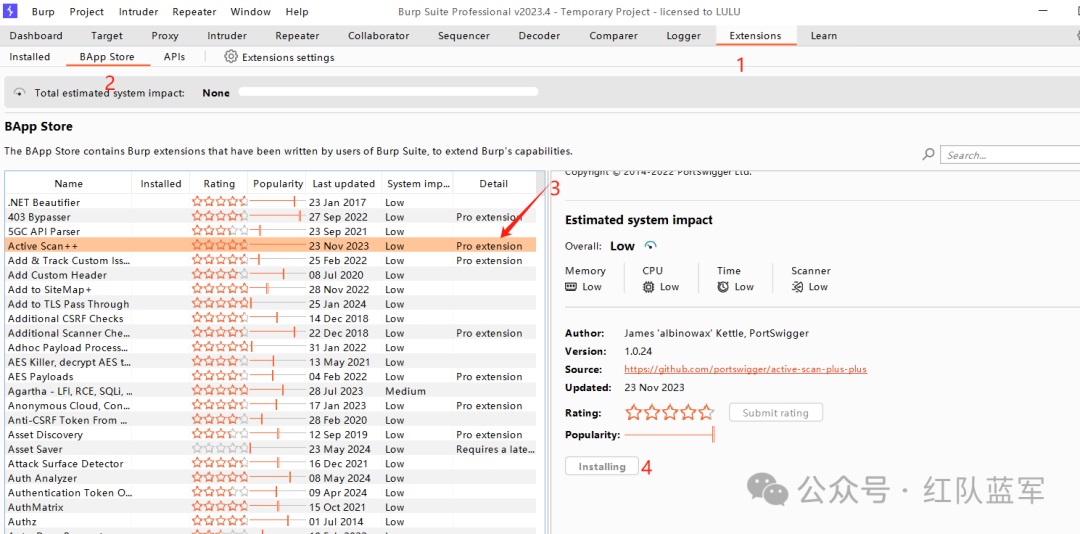

在商店中下载Active Scan++

Fastjsonscan

介绍

什么是Fastjson反序列化?

Fastjson是一个由阿里巴巴开源的Java库,用于将 Java 对象转换成其 JSON 表示形式,也可以用来将 JSON 字符串转换成等效的 Java 对象。这个过程通常称为序列化和反序列化。Fastjson 反序列化是指将 JSON 字符串转换为 Java 对象的过程

检测Fastjson反序列化漏洞,可以利用插件Fastjsonscan,主要为被动扫描。

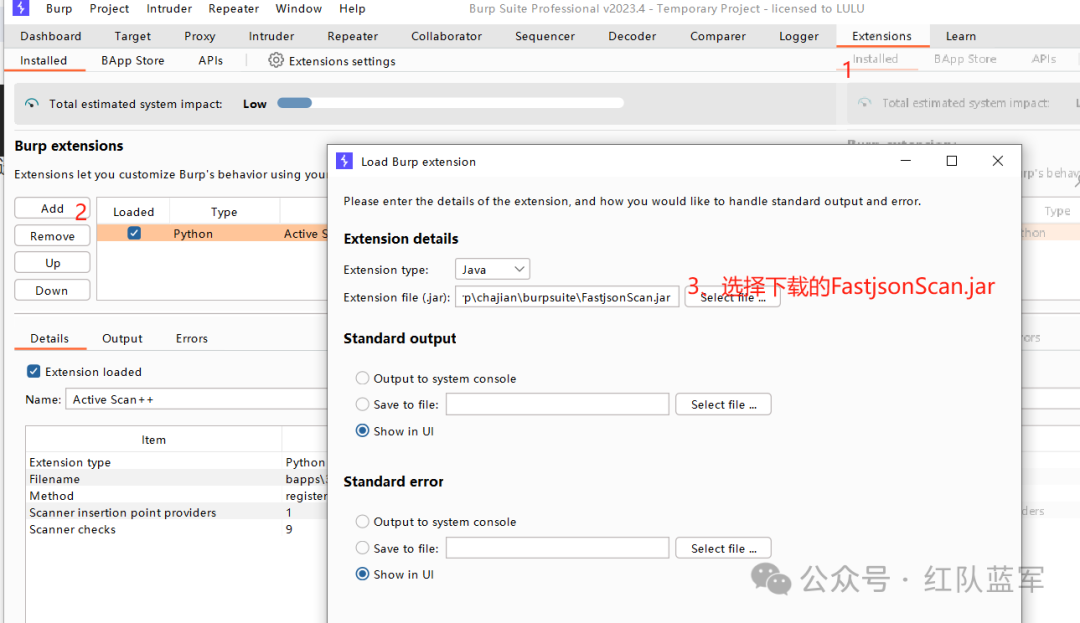

安装

下载地址:https://github.com/Maskhe/FastjsonScan

使用

前提:检测时需要借助dnslog检测,当dnslog无法访问时,会检测失败。

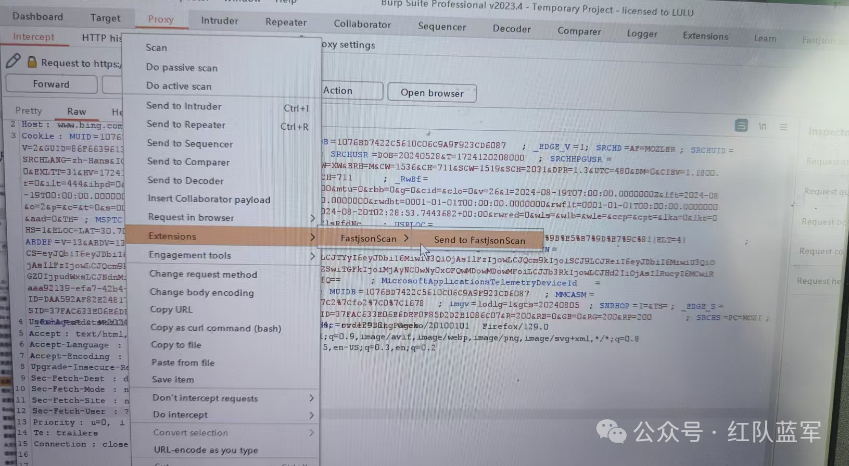

1、打开burp,配置好代理,准备抓包

2、打开待检测Fastjson反序列化漏洞的网站,并抓包

3、点击右键----》Send to FastjosnScan

4、当检测到存在Fastjson时,issue会出现vul!!!并附带payload

ShiroScan

介绍

被动式shiro扫描插件,仅能扫shiroCipherKey。该插件会对BurpSuite传进来的每个不同的域名+端口的流量进行一次shiro检测

功能

shiro框架指纹检测 shiro加密key检测,cbc,gcm

安装

下载地址:https://github.com/Daybr4ak/ShiroScan

使用

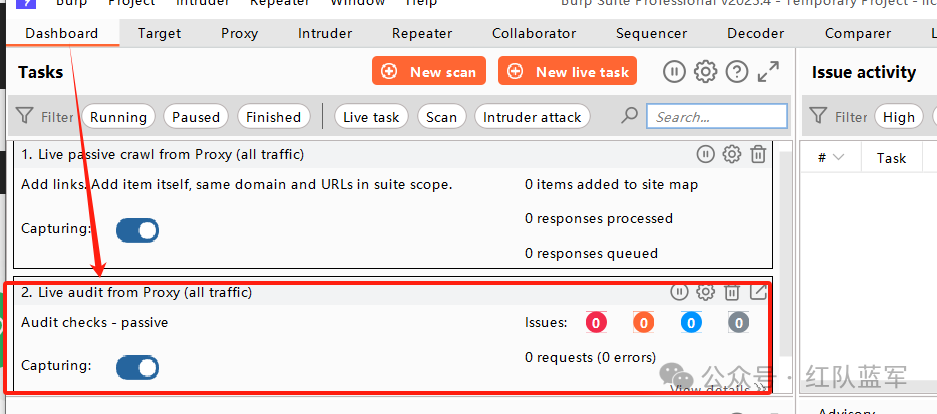

1、开启被动扫描

2、打开burpsuite以及浏览器代理,访问想要评估的网站,找到登录的接口,而后正常拦包登录即可,找到shiroCipherKey

3、实现shiro反序列化漏洞

抓取到shiroCipherKey即触发shiro漏洞的秘钥,利用这个秘钥结合另一款工具“ShiroExploit-v2.3.jar”使用即可

Log4j2Scan

介绍

该工具为被动扫描Log4j2漏洞CVE-2021-44228的BurpSuite插件,具有多DNSLog(后端)平台支持,支持异步并发检测、内网检测、延迟检测等功能

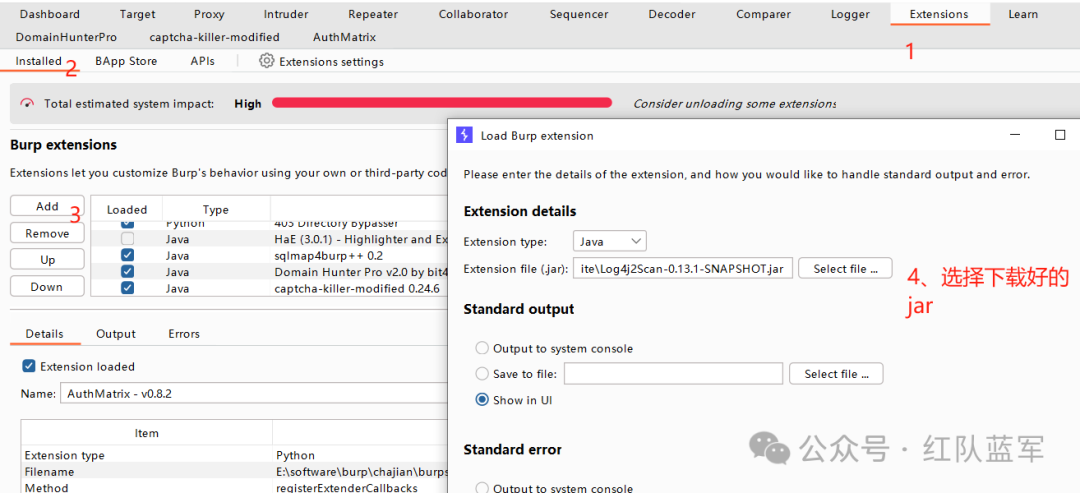

安装

下载地址:https://github.com/whwlsfb/Log4j2Scan/releases

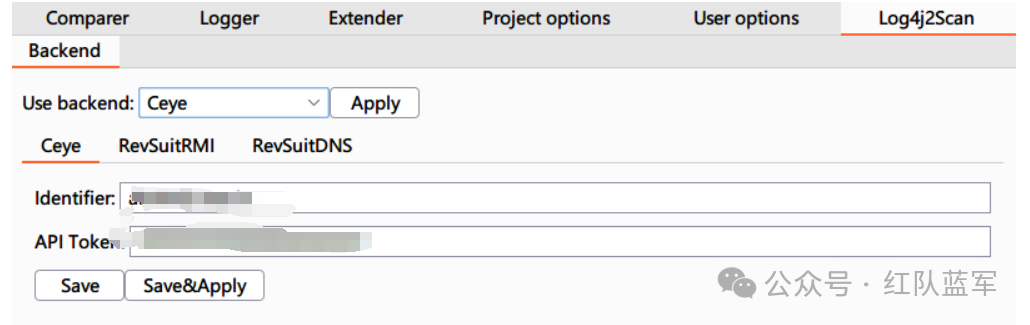

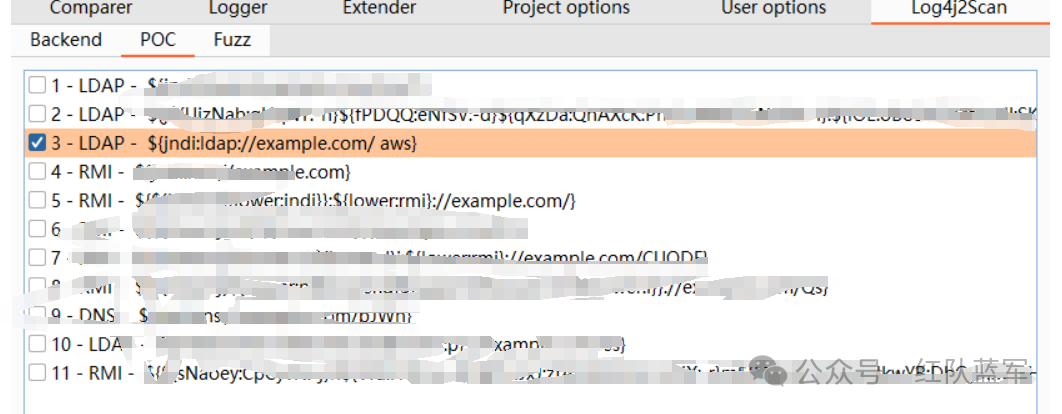

使用

得拓展该插件的配置选项

设置Backend---->poc-------->fuzz

4、扫描发现的漏洞将会生成漏洞条目出现在BurpSuite首页的Issue activity中。

Autorize

介绍

Autorize 是一个旨在帮助渗透测试人员检测授权漏洞的扩展,这是 Web 应用程序渗透测试中比较耗时的任务之一

该扩展会自动重复每个请求与低权限用户的会话并检测授权漏洞,将低权限用户的 cookie 提供给扩展程序并使用高权限用户浏览网站就足够了。该扩展会自动重复每个请求与低权限用户的会话并检测授权漏洞。除了授权漏洞之外,还可以在没有任何 cookie 的情况下重复每个请求,以检测身份验证漏洞。

安装

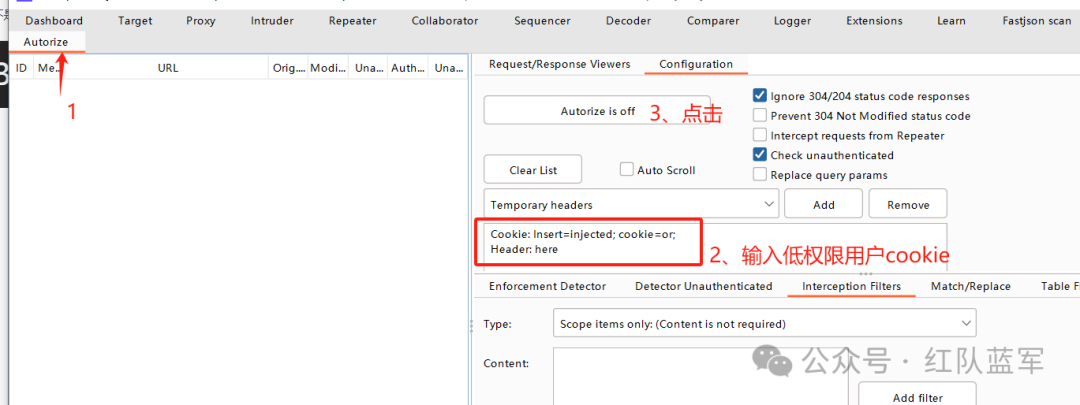

使用

报告的执行状态如下:

绕过!- 红色 强制执行!- 绿色 强制执行???(请配置强制检测器) - 黄色

1、在方框中填入低权限的Cookie,然后点击Autorize is off,然后使用高权限的账号去浏览所有功能

2、

Hack Bar

介绍

支持SQL注入并尝试绕过WAF防护、XSS、SHELL等功能

安装

下载地址:https://github.com/d3vilbug/HackBar/releases/tag/1.0

使用

js Link Finder

介绍

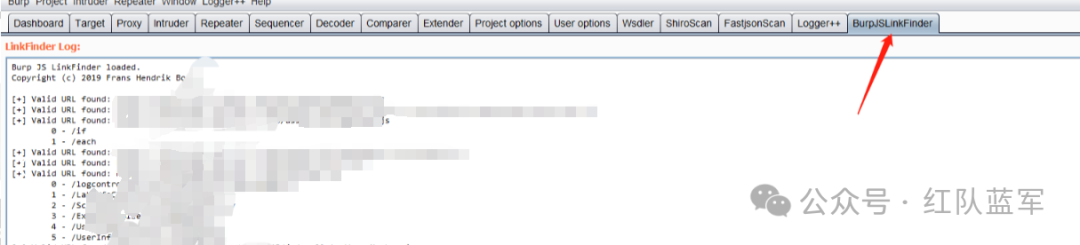

专门找js里面的链接的插件,被动扫描

安装

下载地址:https://github.com/InitRoot/BurpJSLinkFinder

安装的时候记得导入jython独立包,我这里已经安装好了,参考Active Scan++有介绍如何安装。这里使用burp自带的js Link Finder

使用

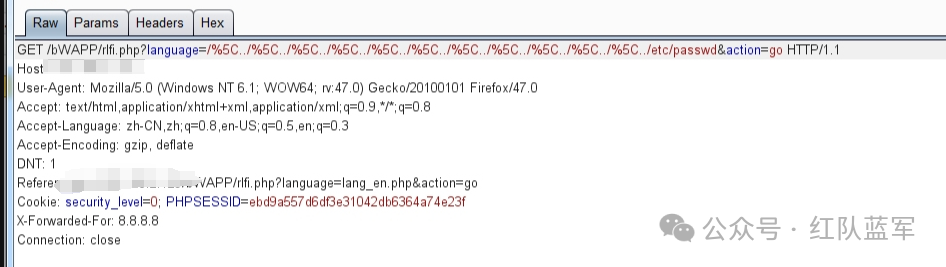

配置代理,打开burp,会被动扫描js文件,从js里面提取到了很多URL,都可以尝试访问一下,也许就有未授权访问

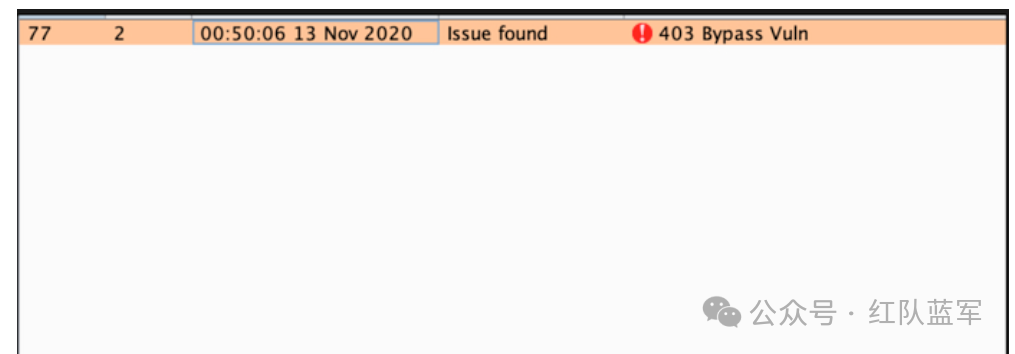

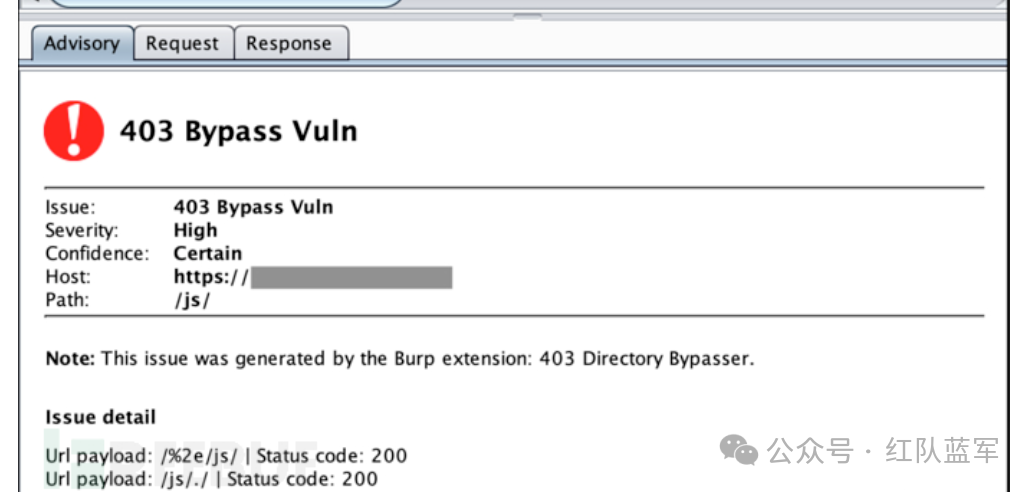

403 Bypasser

介绍

在测试Web应用程序时绕过HTTP 403(禁止)错误消息。该扩展允许用户轻松修改请求头并绕过服务器设置的限制。它特别适用于识别可能被意外打开以供访问的隐藏目录和文件

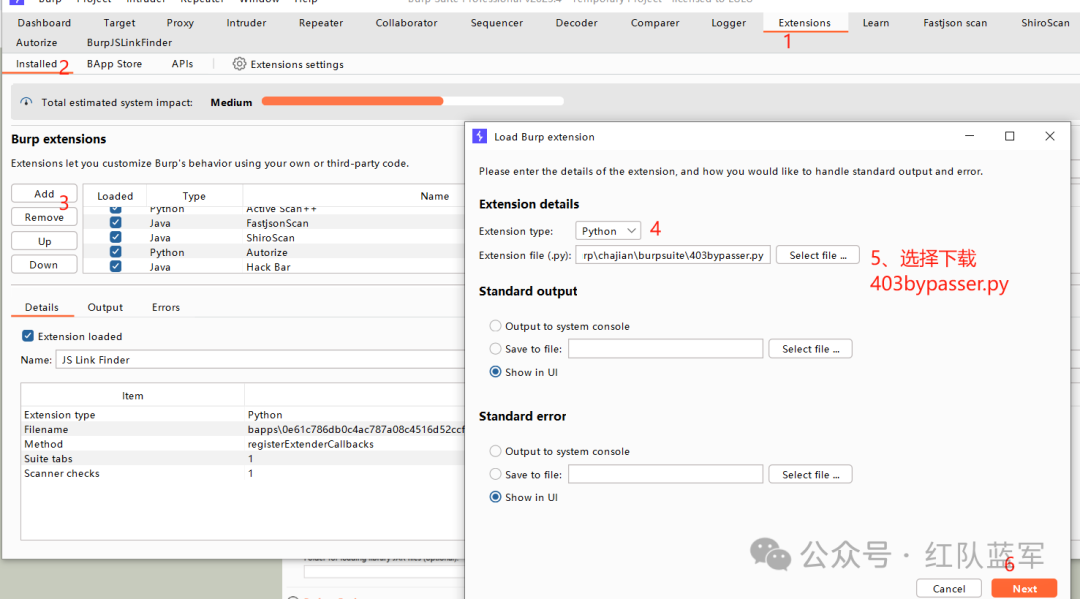

安装

下载地址;https://github.com/sting8k/BurpSuite_403Bypasser

安装的时候记得导入jython独立包

使用

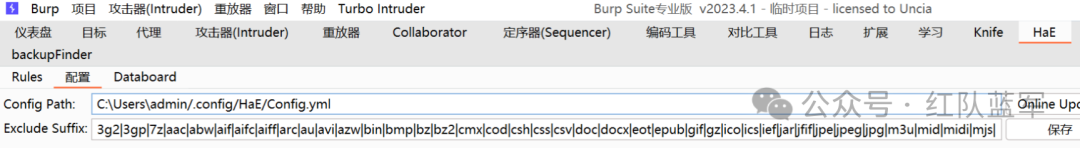

HaE

介绍

HaE 是基于 BurpSuite Java插件API 开发的请求高亮标记与信息提取的辅助型框架式插件,该插件可以通过自定义正则的方式匹配响应报文或请求报文,并对满足正则匹配的报文进行信息高亮与提取

安装

下载地址:https://github.com/gh0stkey/HaE/releases?page=1

初次装载HaE会初始化配置文件,默认配置文件内置一个正则: Email,初始化的配置文件会放在的/用户根目录/.config/HaE/目录下。

点击配置,可以查看到配置文件的存放路径:

除了初始化的配置文件外,还有Setting.yml,该文件用于存储配置文件路径与排除后缀名;HaE支持在线更新配置文件,你可以通过点击Online Update按钮进行更新(部分网络需要挂代理)。

刚安装好HAE插件之后,只有一个默认的Email规则,可以点击Online Update按钮在线更新规则

使用

sqlmap4burp++

介绍

sqlmap4burp++是一款兼容Windows,mac,linux多个系统平台的Burp与sqlmap联动插件

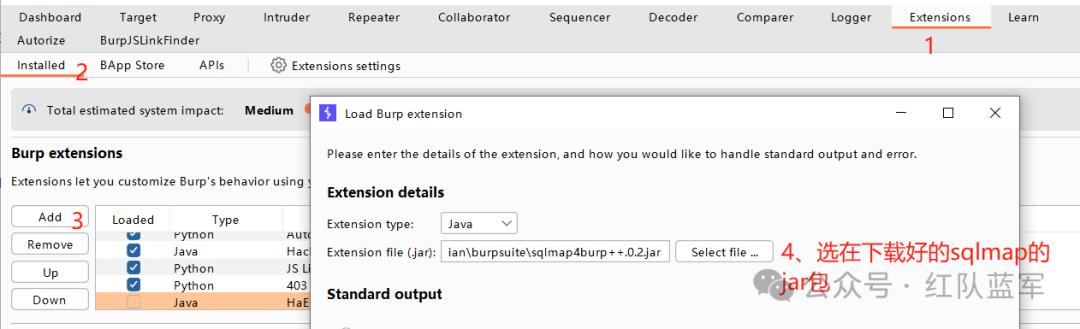

安装

下载地址:https://github.com/c0ny1/sqlmap4burp-plus-plus/releases

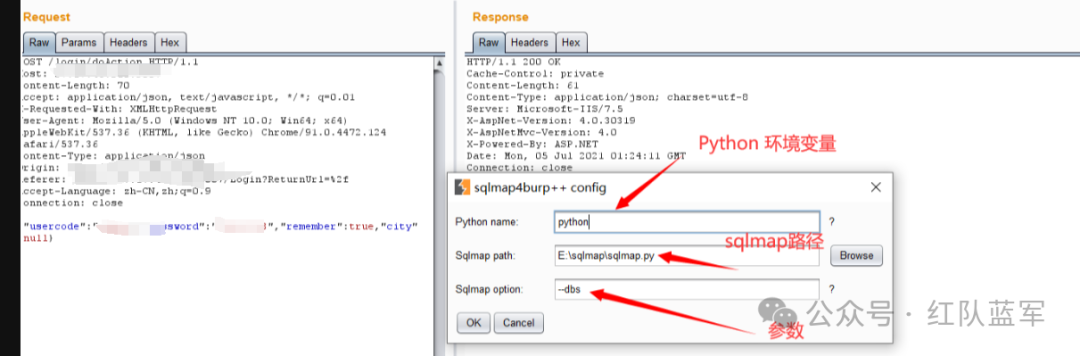

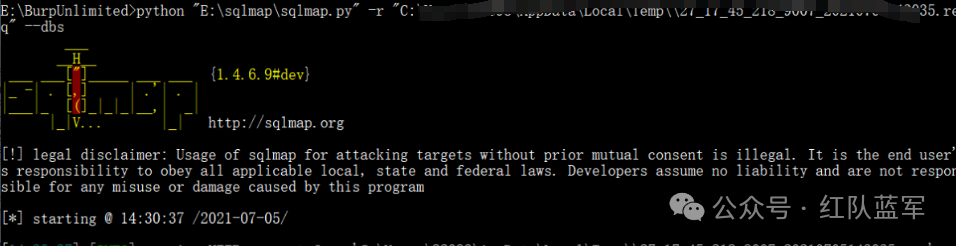

使用

1.抓包,然后点击鼠标右键选择 send to burp4sqlmap++

2、发送至 burp4sqlmap++后会弹出如下界面

3.点击 OK 按钮即可

信息收集管理

介绍

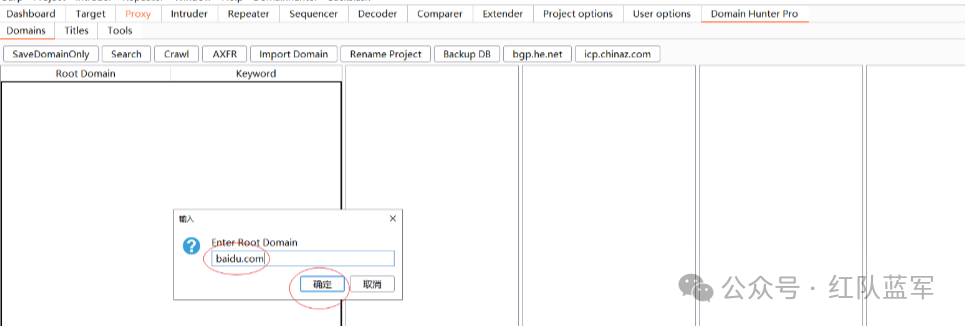

domain_hunter的高级版本,SRC挖洞、HW打点之必备!自动化资产收集;快速Title获取;外部工具联等等

安装

下载地址:https://github.com/bit4woo/domain_hunter_pro

使用

主域名是实现目标管理的核心,所有相关域名、子域名、相似域名、邮箱地址、Java包名称都是以主域名作为依据的。比如我们以baidu.com为例

2、配置代理,访问百度,拦截流量

3、通过search功能,从流量中提取百度相关的所有域名

还有其他功能,自信拓展

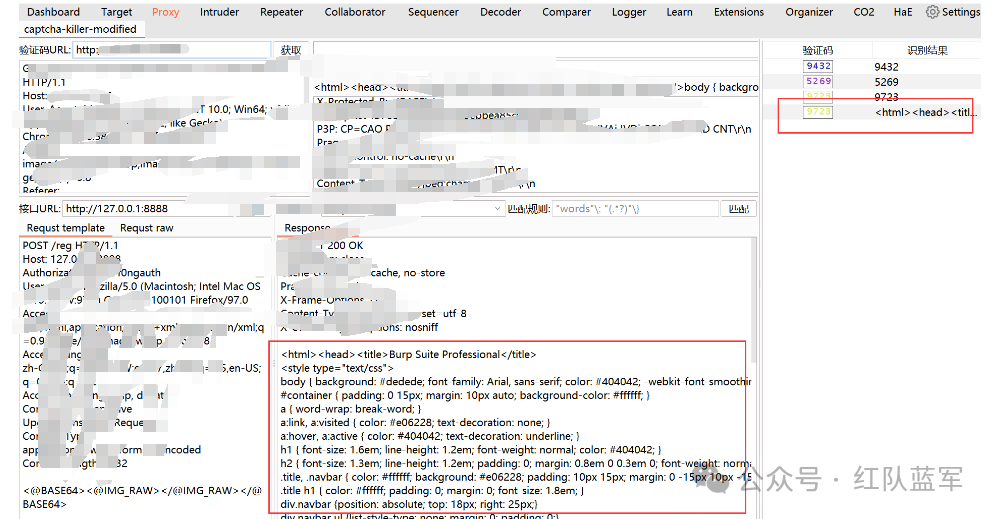

验证码爆破

介绍

captcha-killer的修改版,支持关键词识别base64编码的图片,添加免费ocr库,用于验证码爆破,适配新版Burpsuite

安装

下载地址:https://github.com/f0ng/captcha-killer-modified

三、安装ddddocr服务,并配置接口

验证码识别接口用到的是Python库中的ddddocr,Web服务用 到的是aiohttp。因此我们需要使用到Python3环境

python -m pip install ddddocr

四、安装完成后执行codereg.py

python coderg.py

使用

1、burp拦截验证码接口的请求包,按照上面的步骤将请求包发送到captcha-killer-modified

2、点击captcha-killer-modified功能就可以看到转发来的数据包

3、点击获取按钮,在左下角Request template输入框中右键,选择ddddocr模板

4、点击识别即可获取验证码

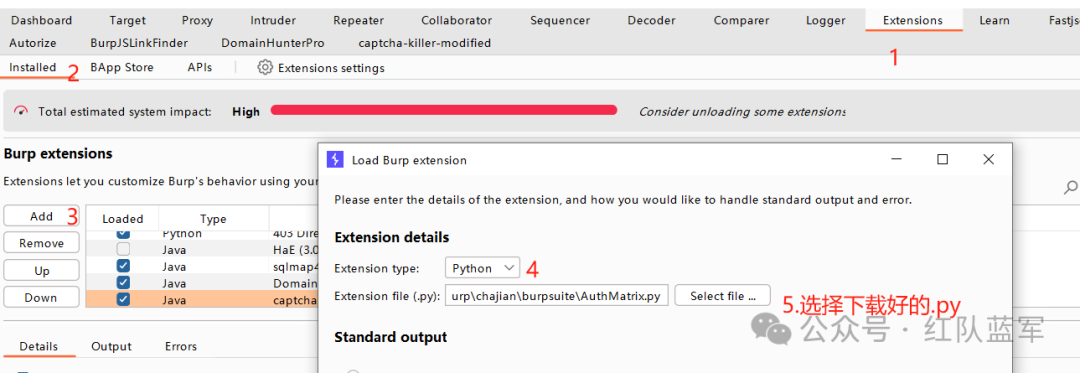

越权检测

介绍

AuthMatrix 是一个专为Burp Suite设计的扩展插件,它简化了Web应用程序和Web服务中授权测试的过程。该工具鼓励用户在测试前详细规划用户的角色与请求表,以确保全面的授权测试,有助于发现系统中的授权漏洞。

安装

安装的时候记得导入jython独立包

下载地址:https://github.com/SecurityInnovation/AuthMatrix

使用

自行拓展

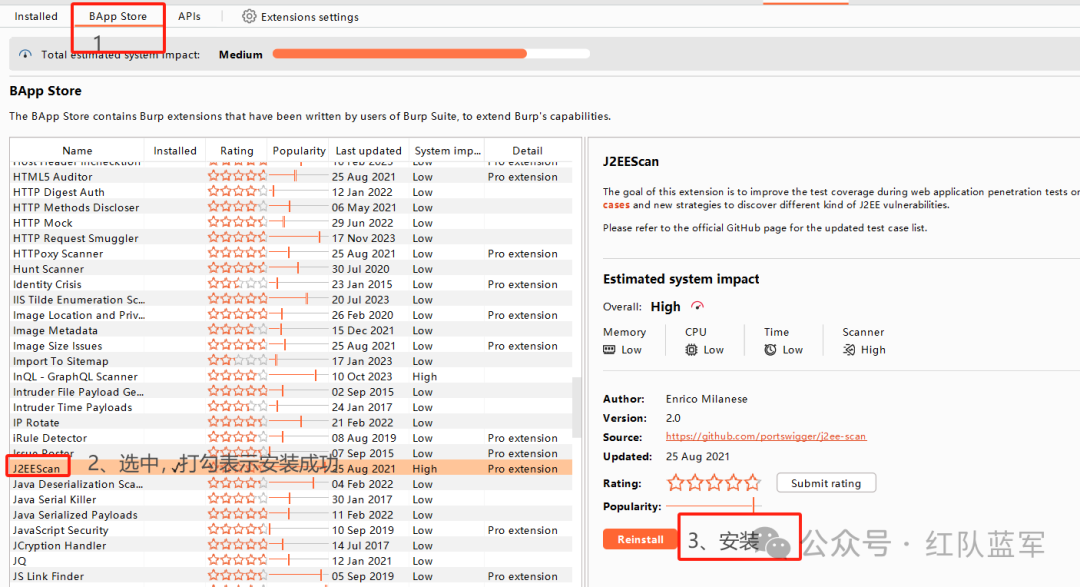

J2EEScan

介绍

StrutsJ2EEScan 是Burp Suite Proxy的插件。此插件的目标是提高对 J2EE 应用程序的 Web 应用程序渗透测试期间的测试覆盖率

J2EEScan能检测出的漏洞,比如Apache Struts、JBoss、Java Server、Weblogic、Tomcat、Apache Struts等漏洞

安装

使用

前提条件:插件至少需要Java 1.7

测试搭建环境:可以利用vulhub–S2-016,这里就不演示搭建搭建和运行环境了

1、打开burp suite,进行抓包,并扫描网站

2、切换到scanner 里面观察,等待。在Scan queue队列能看到扫描进度

`黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

3394

3394

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?