SACG技术简介

什么是SACG认证?

SACG认证(华为私有):使用防火墙作为接入控制设备,对用户接入网络进行身份认证和安全检查。部署在数据中心或网络出口位置,方便维护。适用于大中型园区,网络环境复杂,对网络安全要求适中的场景。

SACG是指设备通过在SACG认证系统中承担SACG的角色,协助SACG认证系统实现内网终端用户的安全控制。

SACG准入,是Controller和和防火墙配合实现的用户准入控制,主要针对的是有线网络,并且不改造网络架构的常见,实现对有线网络接入用户的准入控制。本质上是通过防火墙上的ACL来控制用户的权限。

SACG基本概念:

- 认证前域:在身份认证前,终端用户只能访问认证前域的网络资源。

- 隔离域:身份认证通过单安全检查未通过,终端用户可以访问认证前域和隔离域的网络资源。

- 认证后域:身份认证和安全检查均通过,终端用户可以访问认证前域和认证后域的网络资源。

- 如果终端用户使用Web客户端认证,则只进行身份认证,不进行安全检查。

它将网络划分为以下几类区域:

- 用户域

所有接入企业内网的终端设备,例如台式机、便携机以及通过Internet接入的出差员工、驻外机构、合作伙伴等。

- 网络域

进行流量转发的网络设备所组成的域,承载业务流量,实现各网络的互联。SACG就部署在这个域中。

- 认证前域

认证前域是终端设备在完成认证之前可以访问的区域。该区域主要用于对终端设备和用户进行认证、授权、策略管理、补丁下发等。SACG联动方案的中大部分组件都部署在该区域中。

- 受控域

受控域是终端在完成认证之后才可以访问的区域。包括两种:

-

隔离域

隔离域是指在终端用户通过了身份认证但未通过授权时可以访问的区域。通常将能够帮助终端用户消除安全隐患的相关资源(如补丁服务器、防病毒服务器等)部署在本区域。

- 认证后域

认证后域是企业真正的核心资源所在的区域,终端设备和用户都必须进行认证和授权之后才能访问自己的权限相对应的安全区域。

SACG认证特点:

- 支持身份认证和安全检查,可以根据安全检查结果规划隔离域和认证后域。

- 安全性相对于802.1X低,只能用于有线接入,一般用于大中型企业。

- 支持逃生通道,支持客户端类型有Web、AnyOffice、Web Agent。

- 通常要求部署NAC客户端。

SACG约束:

- SACG不支持对哑铃终端实施控制,该方案不适用于终端区域使用IP Phone的场景。(只支持AnyOffice,web认证)

- 如果网络中实施了IP电话,则需要把SACG部署在数据中心前,避免因为SACG隔离了IP Phone的流量。

- SACG设备不支持MPLS VPN网络。

- SACG设备不支持侧挂在PE/P节点。

SACG应用场景:

- 旁路部署(华为推荐):不改变当前网络,但需要额外的防火墙作为认证控制设备;支持逃生通道,SC故障时保证业务不中断,可靠性高。

核心层交换机旁路部署SACG网关,通过策略路由将用户上的流量引流到SACG网关进行控制。

- 直路部署:同时使用防火墙的安全防护和SACG接入控制功能;不支持逃生通道,SC故障时业务中断,可靠性低。

旁路部署会存在来回路径不一致的常见,所以需要关闭硬件SACG(FW)状态检测功能

undo firewall session link-state check

SACG认证原理

SACG本质通过ACL控制:

通过在SACG上配置Controller联动功能,将SACG上的ACL30093999作为接纳Controller下发控制策略的容器,这901条ACL分别对应ID号为0-900的901种角色,每种角色对应Controller系统中的一个受控域。

其中ACL3099对应角色0,是所有接入用户的缺省角色,可以用来允许未经认真的用户访问认证前域。剩余的ACL3000-3999对应1-900号角色,这些角色是由Controller系统下发的普通角色。

受控域与FW上的ACL的对应关系:每一个受控域对应FW上的两个ACL,奇数号对应Deny规则,偶数号对应Permit规则。

隔离域常用的控制方式:只允许访问受控域列表中的资源,其他资源全部不允许访问。

认证后域常用的控制方式:禁止访问受控域列表中的资源,其他的资源全部允许访问。

SACG接入控制认证流程:

SACG准入包括三个实体:客户端、设备端(SACG)和认证服务器。

一个终端设备接入后,通过SACG向Controller服务器发起认证请求,认证通过后,Controller服务器将该终端设备的IP地址以及对应的角色信息发给SACG。

图:SACG接入控制流程

- SACG向Agile Controller-Campus请求同步认证前域的规则、隔离域的规则和认证后域的规则,把规则转换为ACL。管理员配置完交换机、防火墙的接口,防火墙安全策略后,防火墙定期(每10分钟)主动向Agile Controller-Campus发起连接请求,因此在配置防火墙时需要允许Local安全区域(防火墙自身)访问Agile Controller-Campus所在的安全区域。

- 连接成功后Agile Controller-Campus向防火墙下发配置的认证前域、隔离域和认证后域的规则。

- 终端用户在AnyOffice或其他客户端输入帐号密码发起身份认证请求。若终端用户未安装AnyOffice则向终端用户推送在防火墙上配置的URL链接(Web或Web Agent),方便终端用户通过Web页面进行身份认证。

- Agile Controller-Campus返回认证结果,如果认证失败,那么终端用户只能访问认证前域的资源。终端用户身份认证成功后,向Agile Controller-Campus发起安全认证请求。

- 终端用户通过AnyOffice从业务控制器下载并执行安全策略以进行安全检查,并将安全检查结果上报Agile Controller-Campus。所谓安全认证是指在终端用户通过身份认证后,AnyOffice将从业务控制器接收并执行管理员配置的策略及执行参数,如果未发现终端主机存在严重违规,则表明终端主机通过安全认证。通过安全认证的终端用户允许访问认证后域,访问权限的大小受限于管理员在业务控制器配置的受控域。

- Agile Controller-Campus根据安全检查结果,通知SACG将终端用户的IP切换至对应的域。

如果安全检查通过,Agile Controller-Campus通知SACG将终端用户的IP地址切换至认证后域。

如果安全检查不通过,Agile Controller-Campus通知SACG将终端用户的IP地址切换至隔离域。 - SACG将终端用户的IP地址切换至对应的域,并将执行结果返回至Agile Controller-Campus。

- Agile Controller-Campus将服务器端策略与终端本地策略比较,如果策略不一致,则将最新的安全策略下发给客户端;如果策略一致,则不执行下发策略操作,返回给客户端响应报文。

- 终端用户访问网络,当报文经过SACG时,SACG将使用认证域对应的ACL限制终端用户能够访问的网络资源。

SACG认证过程:

图:SACG认证过程动态图

- 如果终端IP地址未通过身份认证,SACG将会使用认证前域对应的ACL对报文进行处理。该条ACL与管理员在SM上配置的认证前域相对应,终端用户只能访问认证前域的网络资源。

- 如果终端IP地址已经通过身份认证,但未通过安全检查,SACG将该报文从认证前域切换至隔离域,并根据隔离域对应的ACL对报文进行处理,终端用户可以访问认证前域和隔离域的网络资源。

- 如果终端IP地址同时通过身份认证和安全检查,SACG将该报文从认证前域或隔离域切换至认证后域,并根据认证后域对应的ACL对报文进行处理,终端用户可以访问认证前域和认证后域的网络资源。

部署SACG认证配置思路

配置步骤:

第一步:基本配置

路由 策略

第二步:重定向流量

SW1

acl number 3000

rule 5 permit ip source 10.1.2.0 0.0.0.255

interface Ethernet0/0/9

traffic-redirect inbound acl 3000 ip-nexthop 10.1.3.10

第三步:关闭硬件SACG(FW)状态检测功能

undo firewall session link-state check

第四步:配置AC

1. 创建硬件SACG

2. 定义认证前域

3. 受控域

隔离域

后域

4.分别各自调用

隔离域调用隔离域

后域调用后域

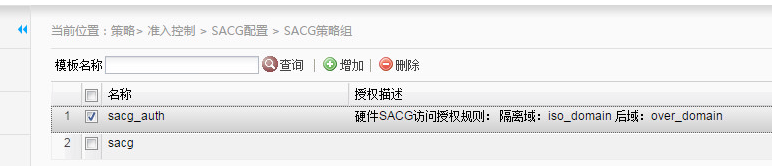

5. 创建SACG策略

把隔离和后域都调用

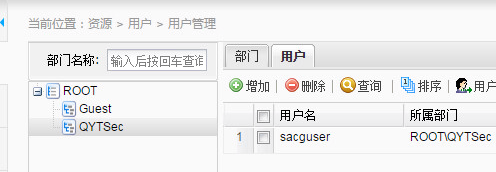

6. 创建用户组,用户用户名和密码

7. 用户组对应策略

第五步:防火墙S

配置与TSM联动

1.开启功能

2.联动AC的硬件SACG

3.联动关联

第六步:使用PC的 Anyoffice测试

SACG配置示例

配置拓扑如下:

图:SACG配置拓扑

要求: 配置SACG,认证前域为192.168.1.100/32,隔离域为192.168.1.1/32,认证后域为202.100.1.10/24以及10.1.0.0/16。

SW1配置:

acl number 3000

rule 5 permit ip source 10.1.2.0 0.0.0.255

interface Ethernet0/0/9

traffic-redirect inbound acl 3000 ip-nexthop 10.1.3.10

AC上配置:

- AC上配置与FW联动

- 配置前域、受控域

- 配置部门、用户、账号

- 配置SACG策略组

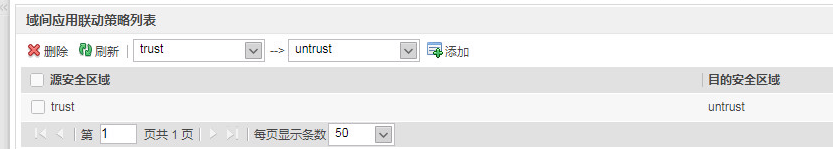

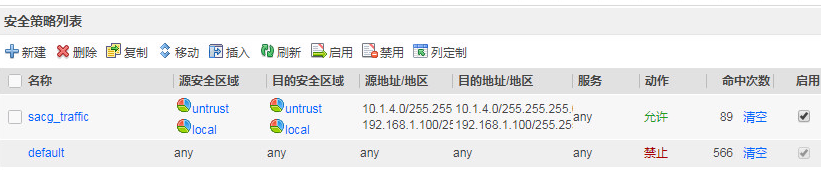

FW与AC联动配置:

- TSM联动

- 域间应用联动策略

- 安全策略

检查测试:

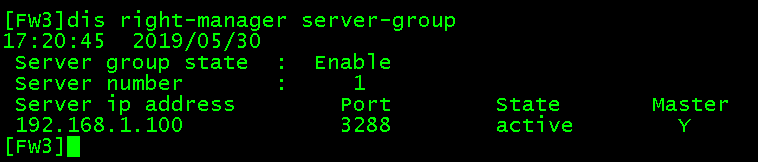

SACG与AC联动信息:

SACG获得的角色列表:

未认证前,只能访问认证前域:

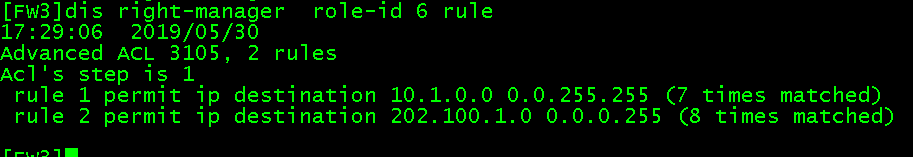

认证后:认证后可以访问认证后域。隔离域只有配置终端安全策略检查才会出现。

SACG上在线用户:

角色6拿到的授权列表:

参考文档:华为HedEx文档

804

804

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?