流程:

选择进程

找到目标值的动态内存地址修改数据

找到目标值真实静态地址,保存为ce文件方便下次直接使用

此处仅作软件自带教程解释使用

软件自带教程,这里只不过多了几张图片,更容易看清楚流程

选择需要修改的进程

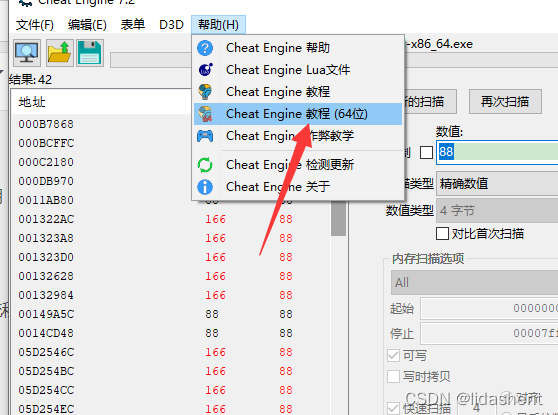

软件自带教程,自带待修改的软件

选择要修改的软件进程

找到目标值的内存地址修改数据

想要找到目标数据的动态内存地址

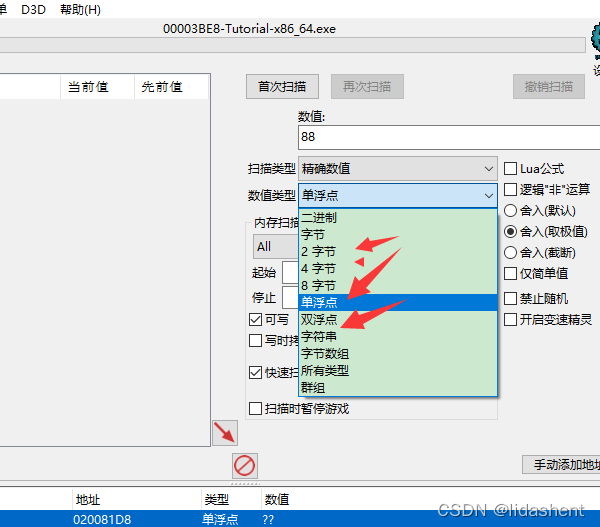

需要明确目标值的数值类型,因为不同数值类型存储方式不同

浮点数扫描时不必输入后的小数 94.444 扫描时输入94就可以了

单浮点数的长度是4字节,使用4字节也可搜索到浮点数,但需要使用模糊搜索

双浮点数的长度是8字节,使用8字节也可搜索到浮点数,但需要使用模糊搜索

若不知道初始值,可以使用模糊搜索

以上只是搜索数据,然后修改数据

那么能否改变数据的内在修改逻辑呢?比如被敌人打加血?花钱之后钱变多?

内存注入可以实现

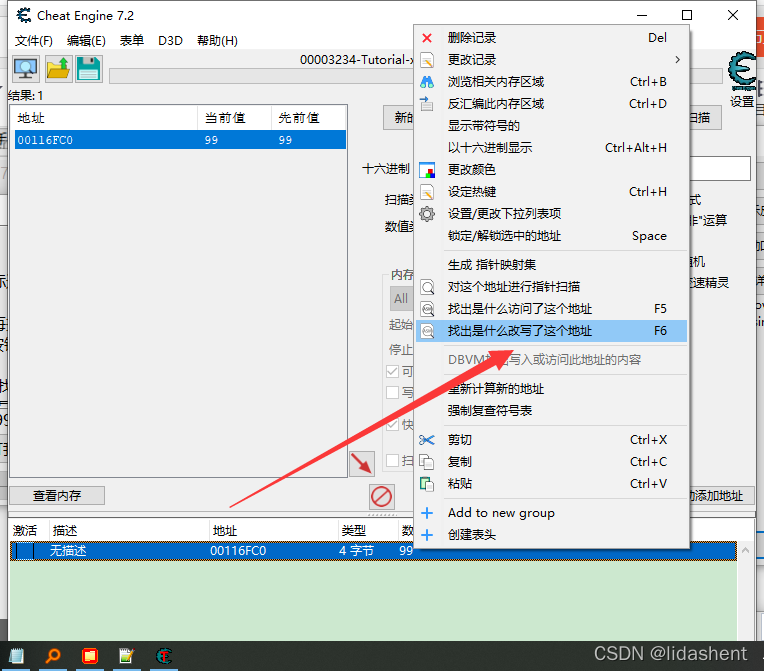

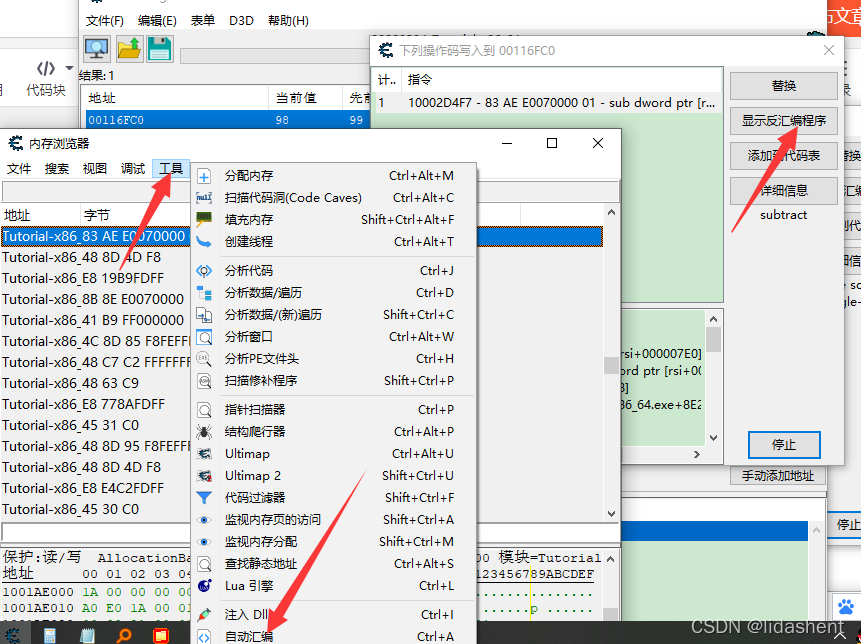

选中数据的修改地址后右键

修改一次数据,让程序追踪到谁修改了这个数据

使用反汇编功能

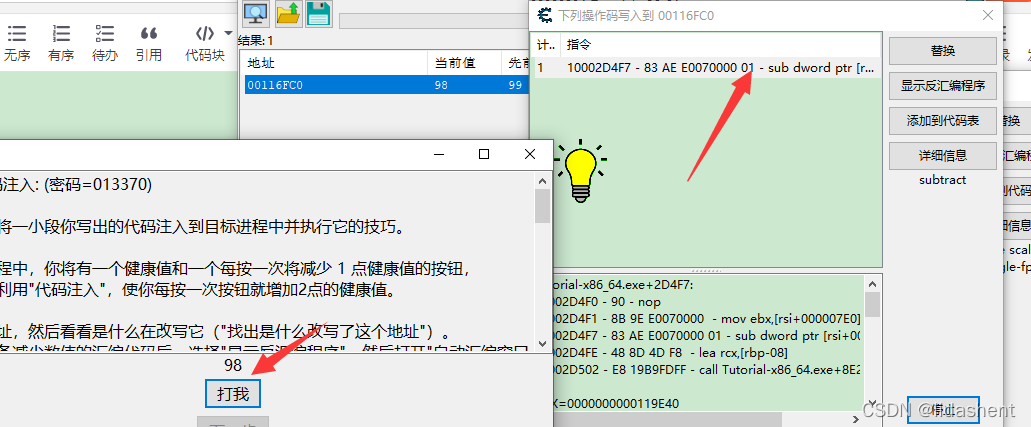

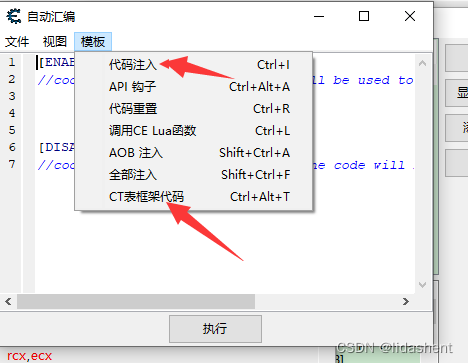

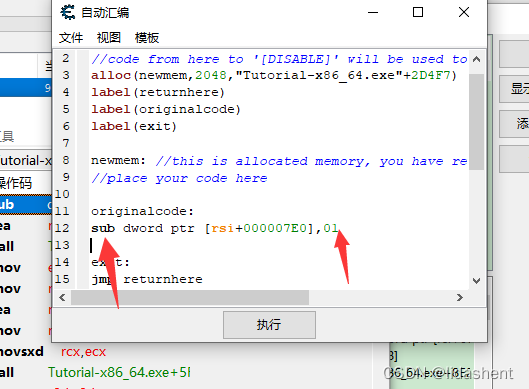

使用自动生成模板与代码注入

先生成框架代码,然后是代码注入,代码注入地址默认

如果懂汇编,改为add,。。。02执行即可,每次被打加2血

找到目标值真实静态地址,保存为ce文件方便下次直接使用

显示在ce中的基址是绿色的,黑色的是动态地址(每次开关程序都会变化)

如果想要下次直接修改指定程序数据,就要学会用基址定位动态地址

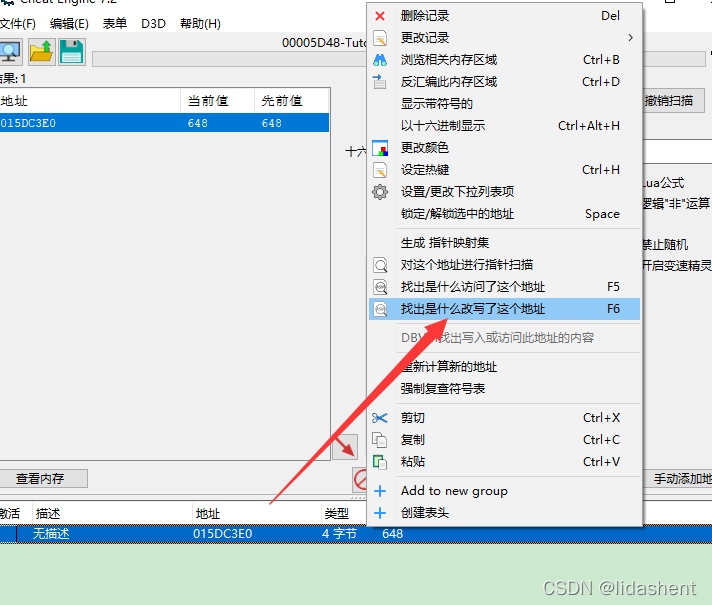

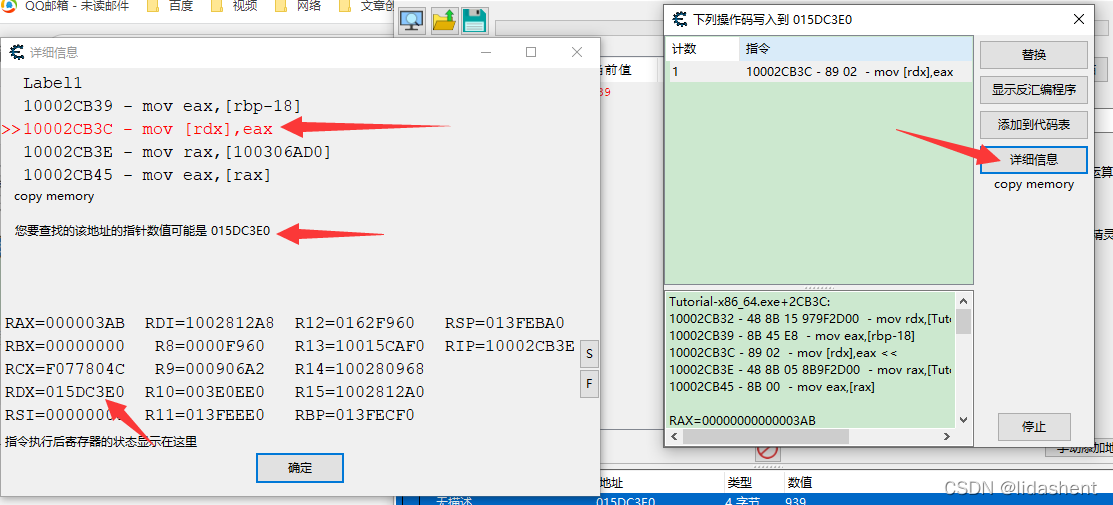

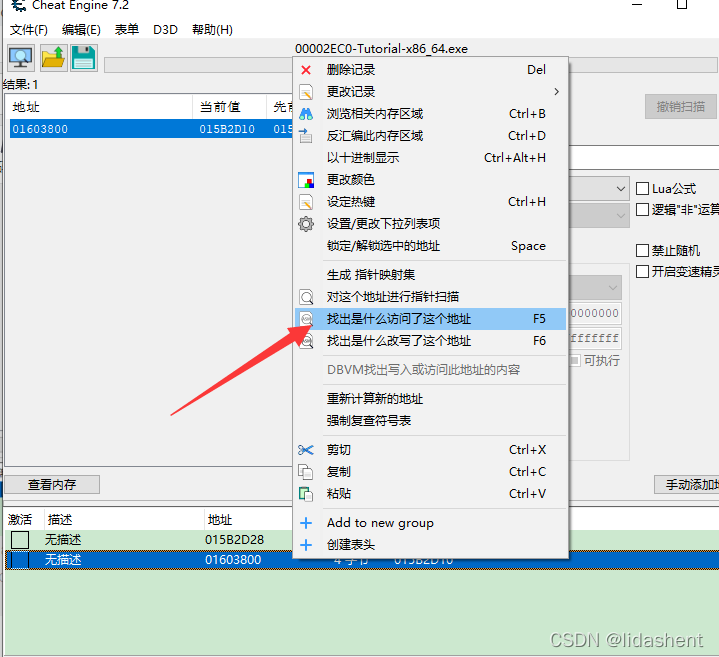

找到数据的动态地址-》右键,(找到谁修改了这个地址?)

然后修改一次数据,让程序追踪到修改的地方

地址是存在偏移的,计算地址时应该加上偏移量

此处rdx后无偏移,偏移为0

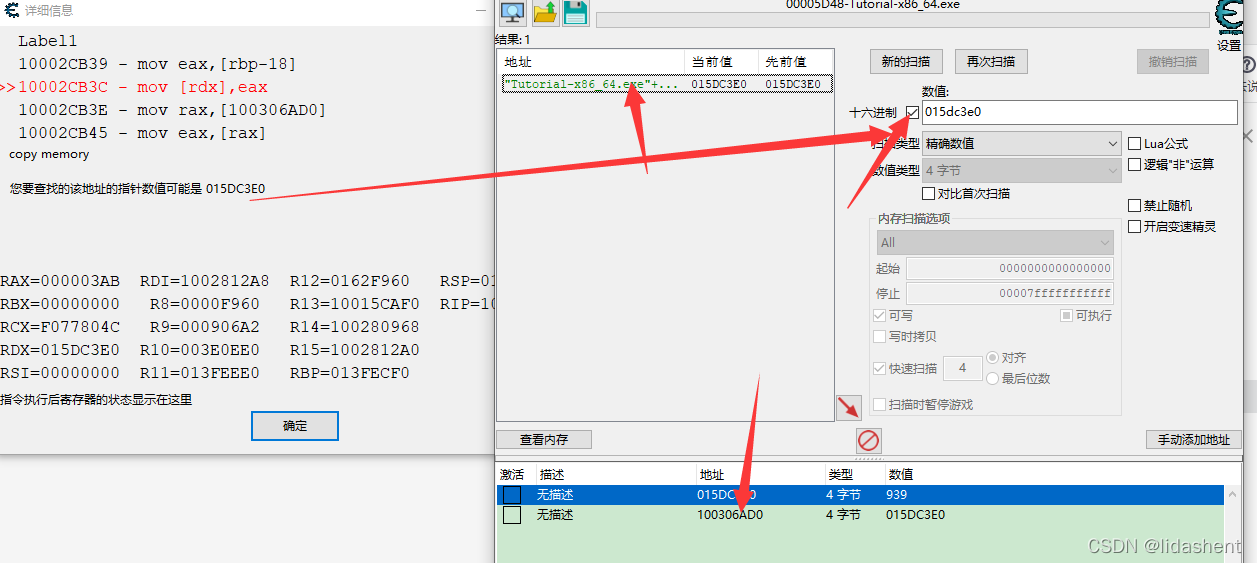

然后搜索这个地址,寻找基址,地址都是16进制的,因此勾选hex

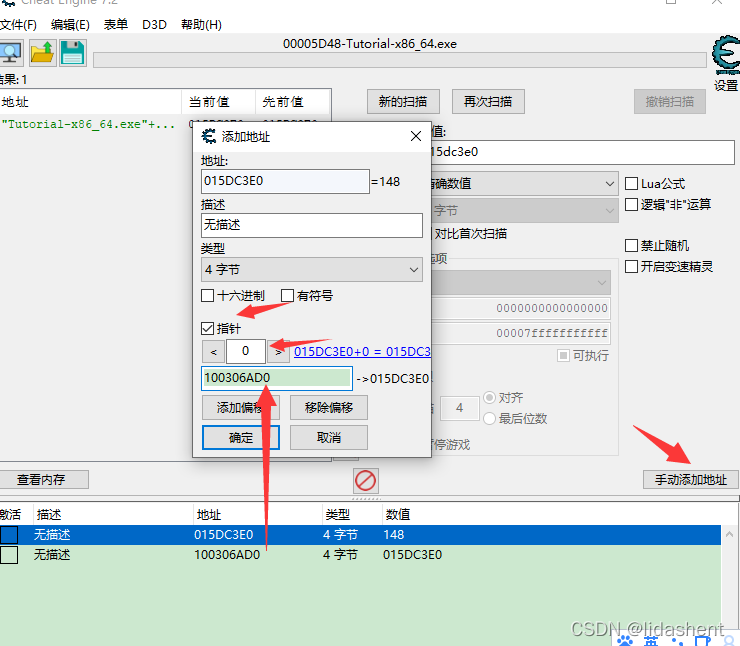

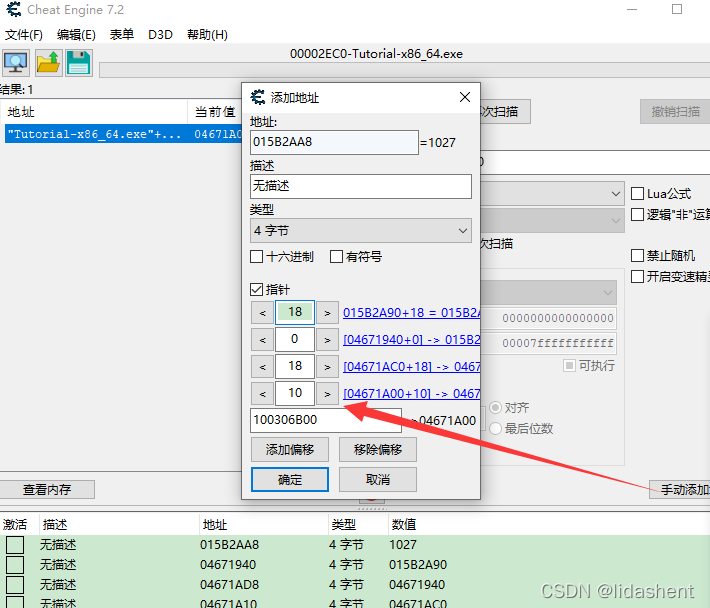

然后构建一个指针,由基址指向动态地址,偏移为0不可忽略

如果汇编指令中的方栝号里存在计算(例如:[esi+12])则把数值部分填在"Offset (Hex)"的文本框中,如果不存在,则让它保持为 0 。

如果看上去是更复杂的计算指令的话(举例说明一下):

[EAX2+EDX+00000310] eax=4C 并且 edx=00801234.

这种情况下 EDX 便是数值的指针,而 EAX2+00000310 则是它的偏移量, 所以你要填在"Offset (Hex)"的将是 2*4C+00000310=3A8。(这些都是在十六进制下计算的,你可以使用WINDOWS的计算器,在科学方式下用十六进制计算)。

这是比较幸运的,一次就找到了基址,事实上大部分程序存在多层指针嵌套,往往三四层

然而原理是不变的

基址是绿色的,如果找到最后有多个绿色地址,在一般情况下选择第1个

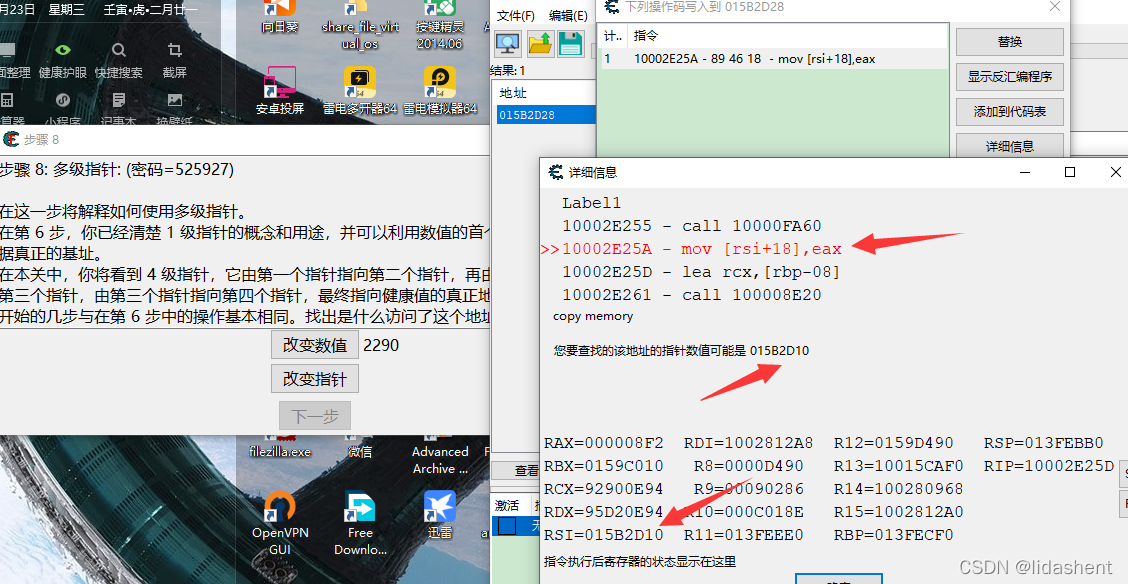

第一次找到数据的动态地址a,右键查找谁写了?找到第二个动态地址b,记下偏移18

b再次进行搜索,右键谁读了?得到第三个动态地址c,记下偏移

地址已经不存在修改了,都是读了

继续搜索c,右键谁读了得到第四个动态地址d.记下偏移

再次搜索d,

最后找到基址e

然后最后建立一个从基址开始跨越多个动态地址的指针指向数据

经过从数据的动态地址追踪得到如下地址

015b2a90 18

04671940

04671ac0 18

04671a00 10

100306B00

实际上每个地址间都是用偏移相互得到的,所以才能凭借基址和多层偏移直接得到目标动态地址

描述为指针为:

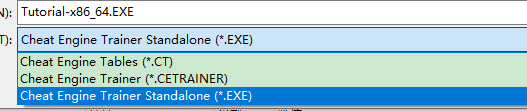

然后保存ct文件即可,也可打包成exe文件

925

925

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?