简介

Ettercap是一款开源的网络嗅探工具,是实现局域网内中间人攻击的神器,结合众多强大的插件,可以发起ARP欺骗、DNS欺骗、DHCP欺骗、会话劫持、密码嗅探等攻击活动。

实现DNS欺骗通常的方式是基于Arp欺骗,让用户认为攻击机是网关,从而劫持流量。本文实现DNS欺骗的方式是直接利用Ettercap中dns_spoof插件进行流量监听与抢先回复,原理如下图

实验:DNS欺骗

实验环境: kali(攻击者):192.168.43.110

win7(靶机):192.168.43.76

修改ettercap配置dns配置文件:在/etc/ettercap/etter.dns添加两条记录,把访问域名解析到本机kali。*代表任意地址,IP为kali地址

* A 192.168.43.110

* PTR 192.168.43.110

kali开启web服务:/etc/init.d/apache2 start

修改kali默认页面内容: vim /var/www/html/index.html,可改成任意你想表达的内容,我的就是默认apache页面

/-----------------------------------------------------------------------/

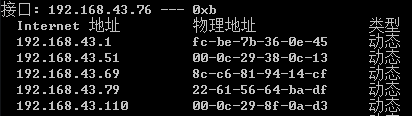

接下来就开启arp欺骗了,先看下靶机的arp表

启用软件:ettercap

选择要使用的网卡,一般eth0

点击搜集按钮,发现主机

查看主机

把网关添加到target1、靶机添加到target2

查看已添加的target

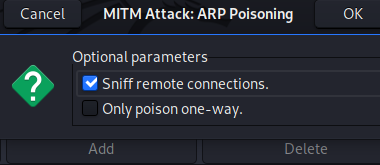

点击红框圆形图标,选择攻击模块:arp poisoning spoofing

默认勾选第一个,选择OK

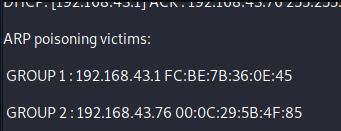

点击ok之后,工具执行,如图所示

再看下靶机arp表,发现网关mac地址与kali的mac相同

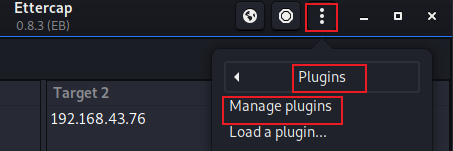

arp欺骗成功,再进行dns欺骗,选择插件模块,双击启用dns_spoof

如上图所示,已加载插件,回到靶机访问任意地址,发现均返回kali的web服务内容

kali这边也显示dns欺骗成功信息

wireshark抓包

在kali抓包可看到A记录(ipv4)解析的地址就是kali,说明DNS欺骗成功

抓包可以看到有一个正常的DNS响应返回,但是迟于我们的响应。因此,如果正常DNS服务器先发送了应答,DNS欺骗就无法生效了

1114

1114

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?