hackmap-[常见的文件解析漏洞总结]

0.前言

文件解析漏洞可能导致图片木马的非法解析执行。后面发现新的解析漏洞会继续更新。

1.Apache解析漏洞

Apache 是从右往左判断后缀,直到找到它能够认识的后缀名:

hack.php.xxx.xx.x

test.php.x1.x2.x3

2.IIS解析漏洞

2.1 IIS6.0解析漏洞

.asp;1.jpg 图片结尾,但是以asp脚本解析执行

1.asp/time.jpg 以.asp结尾的目录下的文件被解析为asp脚本执行。/xx.asp/xx.jpg "xx.asp"是文件夹名

2.2 IIS7.0/7.5解析漏洞

默认Fast-CGI 开启,直接在url 中图片地址后面输入/1.php,会把正常图片当成 php 解析。

3.PHP CGI解析漏洞

3.1原理

PHP cig.fix_pathinfo参数默认为1。

当使用如下的URL来访问一个存在的1.jpg资源时:

http://xxx/xxx/1.jpg/1.php

Nginx认为这是一个PHP资源,于是会将该资源交给PHP来处理,而PHP此时会发现1.php不存在,通过修正路径,PHP会将存在的1.jpg作为PHP来执行。

3.2 利用

Hack.png/.php

访问的时候后面添加/.php,那么png中的恶意代码即可被解析执行

3.3防御

F1:CGI处理映射程序中,请求限制一栏中,勾选“映射”

F2:php.ini 中 将cig.fix_pathinfo 参数 设置为 0

新版本PHP的防御机制

新版本的 PHP 引入了新的配置项 “security.limit_extensions” 来限制可执行的文件后缀,以此来弥补 CGI 文件后缀解析的不足。

4.Nginx解析漏洞

4.1 nginx PHP CGI 解析漏洞

nginx版本小于等于 0.8.37,利用方法和 IIS 7.0/7.5 一样,Fast-CGI 关闭情况下也可利用。

原理:同 IIS +PHP CGI 解析漏洞,是由cgi.fix_pathinfo选项引起的.

利用:hack.png/.php

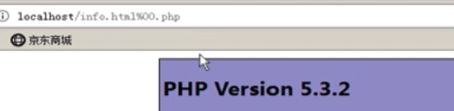

4.2 nginx 空字节漏洞

4.2.1原理:

读取整个URL之后,发现结尾是.php,移交给PHP解释进程来解析。

PHP解析进程从前往后看,到html为止,后面相当于null,解析执行。

4.2.2 利用:

Hack.html%00.php

5.lighttpd解析漏洞

xx.jpg/xx.php

524

524

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?