一、入侵检测

1.入侵检测:(ID Intrusion Detection)

通过各种监视操作,分析,审计各种数据和现象来实时检测入侵行为的过程,它是一种积极的和动态的安全防御技术;入侵检测的内容涵盖了授权的和非授权的各种入侵行为。

2.入侵检测系统(IDS Intrusion Detection System)

用于入侵检测的所有软硬件系统;发现有违反安全策略的行为或者被系统存在被攻击的痕迹,立即启动有关安全机制进行应对。

入侵检测系统——监视器:入侵检测系统通过监控信息系统关键节点的流量,对其进行深入分析,发掘正在发生的安全事件。

3.防火墙的有限性以及入侵检测系统的必要性:

- 防火墙属于串路设备,需要做快速转发,无法做深度检测。

- 防火墙无法正确分析掺杂在语序应用数据流中的恶意代码,无法检测来自内部人员地恶意操作或者误操作。

- 防火墙属于粗颗粒度的访问控制,IDS属于细颗粒度的检测设备,通过IDS可以更精确地监控现网。

IDS可与防火墙、交换机进行联动,成为防火墙的得力助手,更好、更精确的控制外域间的访问;可以更灵活的、及时的进行升级、策略地配置操作更加方便灵活。

二、IPS

1.原理

2.运行过程

重组应用数据:进入IPS前,会先对IP分片报文重组和TCP流重组,确保应用层数据的连续性,有效检测出逃避入侵检测的攻击行为。

协议识别和协议解析:进入IPS前,根据内容识别出多种应用层协议,识别出应用层协议后,根据具体协议进行精细的解码并深入提取出报文特征进行入侵检测。

特征匹配:将解析后的报文特征和签名进行匹配,如果击中签名了则进行响应。

响应处理:完成检测后会根据管理员配置的动作对匹配到的签名进行响应处理。

3.签名

用来描述网络入侵行为的特征,IPS通过比较报文特征和签名来检测防御入侵行为。

4.异常检测模型

首先总结正常操作应该具有的特征(用户轮廓),当用户活动与正常行为有重大偏离时即为入侵。

5.误用检测模型

收集非正常操作的行为特征,建立相关的特征库,当检测的用户或者系统行为与库中的记录相匹配时,系统就认为这种行为是入侵误用检测模型也称为特征检测。

6.异常检测和误用检测优缺点

7.设备处理方式

1.入侵防御签名分为预定义和自定义签名。

2.每个预定义签名都有缺省的动作,分为:

- 放行:指的是对命中签名的报文放行,不记录日志。

- 告警:指的是对命中签名的报文放行,但记录日志。

- 阻断:指的是丢弃命中签名的报文,阻断该报文的所在数据流并记录日志。

8.IPS经典签名

9.签名过滤器

IPS特征库包含大量签名,但是在实际的网络环境之中,不需要使用大量签名。这时候使用签名过滤器将常用的签名过滤出来。

签名过滤器是若干签名的集合,我们根据特定的条件如严重性、协议、威胁类型等,将iPS特征库中适用于当前业务的签名筛选到过滤器中。

通常情况下,签名过滤器筛选出来的签名会沿用签名本身的缺省动作,而操作人员可以使用签名过滤器的功能,为签名设置统一的新动作。

1.签名过滤器的动作分为:

- 阻断:丢弃命中签名的报文,并记录日志。

- 告警:对命中签名的报文放行,但记录日志。

- 采用签名的缺省动作,实际动作以签名的缺省动作为准。

2.例外签名

将签名过滤器中的一部分签名筛选出来,执行和签名过滤器不同的其他动作。

例外签名动作:

- 放行:指的是对命中签名的报文放行,不记录日志。

- 告警:指的是对命中签名的报文放行,但记录日志。

- 阻断:指的是丢弃命中签名的报文,阻断该报文的所在数据流并记录日志。

- 添加黑名单:是丢弃命中签名的报文,阻断报文所在的数据流,记录日志,并可将报文的原地址或者目的地址添加进入黑名单。

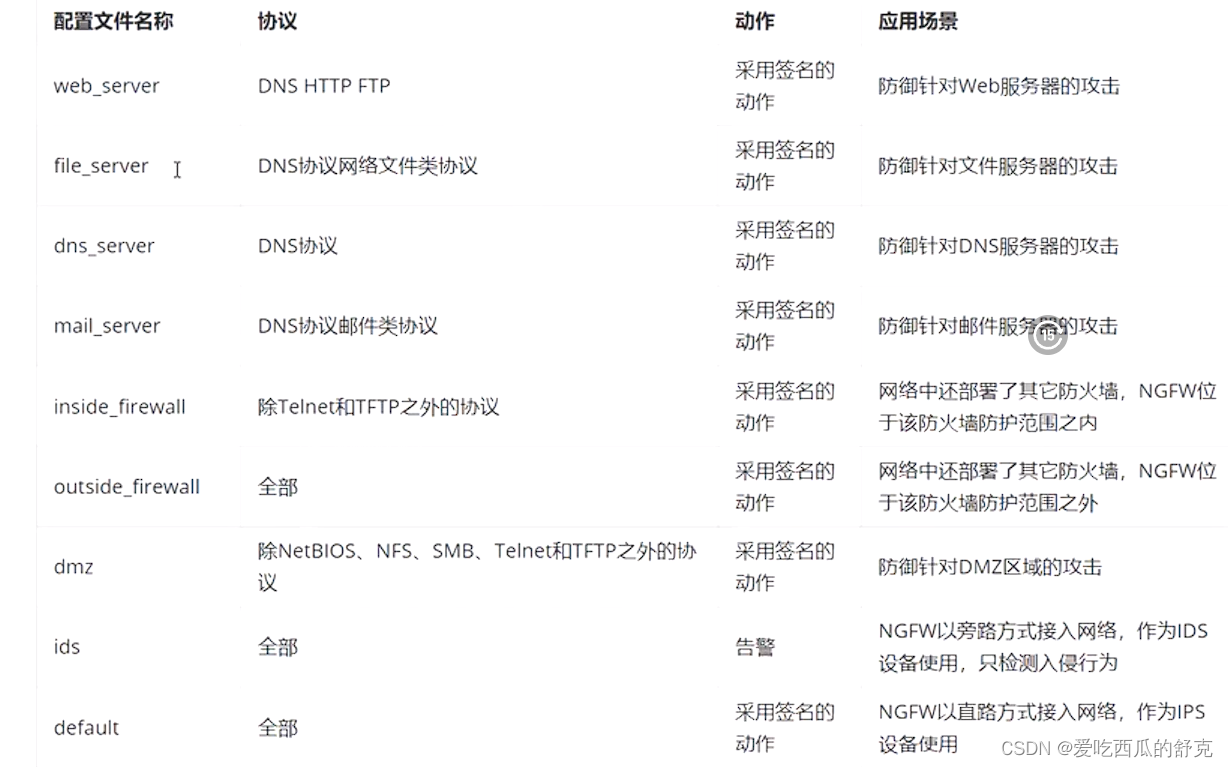

10.配置文件简单介绍

二、IPS配置介绍

1.IPS主题配置是入侵防御配置文件和安全策略。入侵防御配置文件中定义了签名过滤器和例外签名;安全策略中定义了匹配条件(对那些流量进行IPS检测)、动作(必须为允许),然后引入入侵防御配置条件。

- 特征库:升级特征库可以更新预定义签名,不会影响自定义签名。

- 配置自定义签名:弥补预定义签名未及时更新而导致的无法识别和防御某些攻击行为的问题,增强网络安全性。

- 在入侵防御配置文件开启抓包功能,可以在威胁日志中下载包含入侵特征的安装包,进一步分析该入侵行为。

- 查看威胁日志,获取签名ID加入到例外签名中,后续命中该签名的入侵行为,将会按照例外签名中的动作进行处理。

文章详细介绍了入侵检测系统(IDS)和入侵防御系统(IPS)的工作原理,包括数据监视、协议解析、特征匹配和响应处理。IDS作为防火墙的补充,提供更精细的监控,而IPS通过预定义和自定义签名进行防御,支持异常和误用检测模型。此外,文章还提到了签名过滤器和例外签名在定制防御策略中的作用。

文章详细介绍了入侵检测系统(IDS)和入侵防御系统(IPS)的工作原理,包括数据监视、协议解析、特征匹配和响应处理。IDS作为防火墙的补充,提供更精细的监控,而IPS通过预定义和自定义签名进行防御,支持异常和误用检测模型。此外,文章还提到了签名过滤器和例外签名在定制防御策略中的作用。

6万+

6万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?