1.实验要求:我们将围绕下面这5个知识点展开我们这次实验

1)dhcp中继

2)ssh配置(R1远程登陆R4)

3)端口安全

DHCP snooping

4)端口隔离

5)端口镜像 SPAN

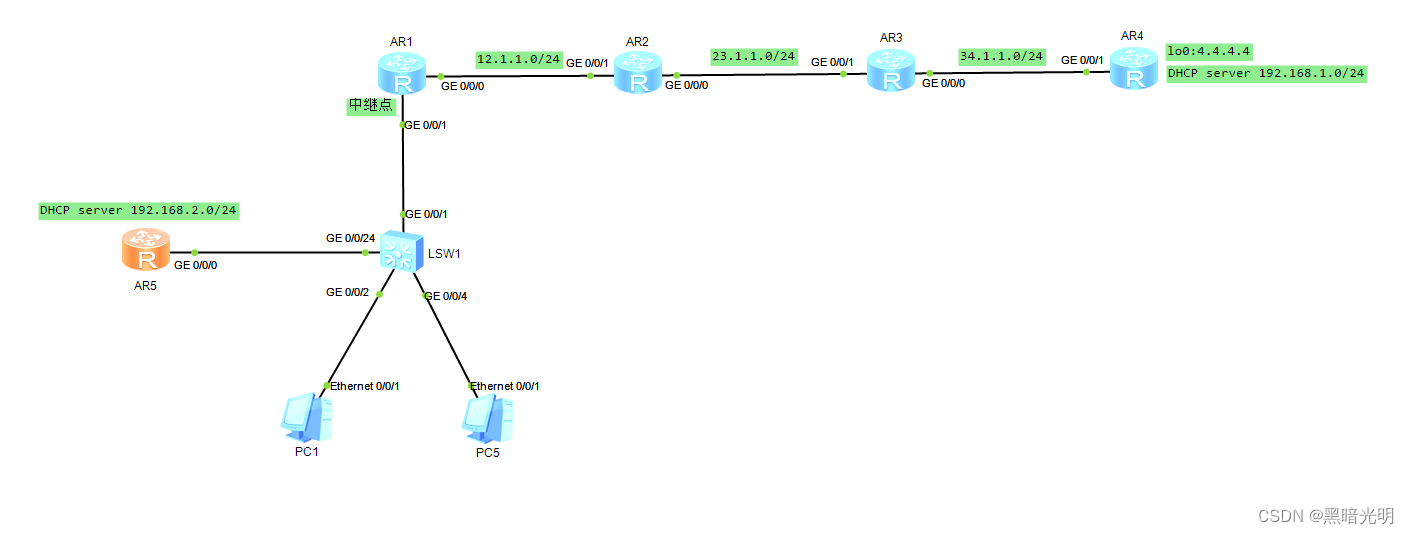

2.实验拓扑:

3.实施

3.1R1-R4所有节点均拥有合理IP地址(R5只配IP,SW1暂时不配)

sysname R1

#

interface GigabitEthernet0/0/0

ip address 12.1.1.1 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 192.168.1.1 255.255.255.0

sysname R2

#

interface GigabitEthernet0/0/0

ip address 23.1.1.1 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 12.1.1.2 255.255.255.0

sysname R3

#

interface GigabitEthernet0/0/0

ip address 34.1.1.1 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 23.1.1.2 255.255.255.0

sysname R4

#

interface GigabitEthernet0/0/1

ip address 34.1.1.2 255.255.255.0

ip address 4.4.4.4 255.255.255.0

sysname R5

#

interface GigabitEthernet0/0/0

ip address 192.168.2.1 255.255.255.0

3.2R1-R4起动态协议(ospf)

R1

ospf 1 router-id 1.1.1.1

silent-interface GigabitEthernet0/0/1

area 0.0.0.0

network 12.1.1.1 0.0.0.0

network 192.168.1.1 0.0.0.0

R2

ospf 1 router-id 2.2.2.2

area 0.0.0.0

network 12.1.1.2 0.0.0.0

network 23.1.1.1 0.0.0.0

R3

ospf 1 router-id 3.3.3.3

area 0.0.0.0

network 23.1.1.2 0.0.0.0

network 34.1.1.1 0.0.0.0

R4

ospf 1 router-id 4.4.4.4

area 0.0.0.0

network 34.1.1.2 0.0.0.0

network 4.4.4.4 0.0.0.0

#地址池

ip pool DHCP

gateway-list 192.168.1.1

network 192.168.1.0 mask 255.255.255.0

dns-list 61.134.1.4

#

interface GigabitEthernet0/0/1

dhcp select global

# SSH配置

local-user caorui password cipher123456

local-user caorui privilege level 15

local-user caorui service-type ssh

#

user-interface vty 0 4

authentication-mode aaa

protocol inbound ssh

R1

interface GigabitEthernet0/0/1

dhcp select relay

dhcp relay server-ip 34.1.1.2

# 华为的设备作为终端设备首次使用,需要开启SSH

ssh client first-time enable

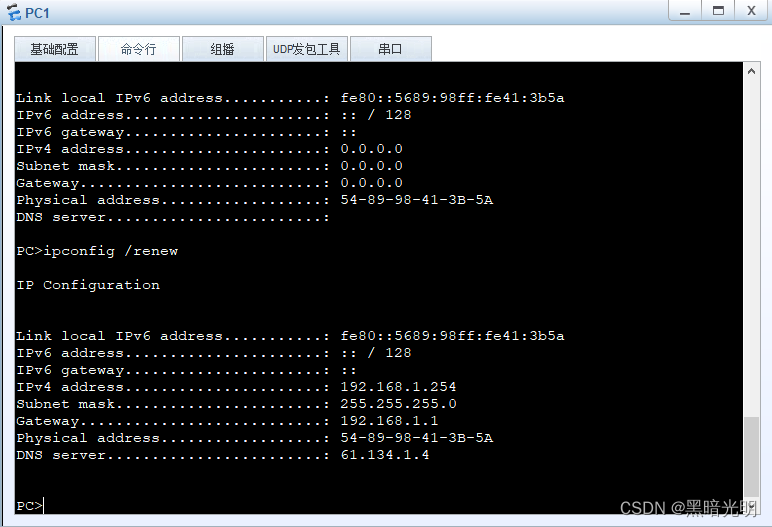

3.3测试(DHCP中继和SSH)

由上图可知我们的DHCP中继和SSH配置没有问题

*DHCP中继点所在的网段和R4所在网段能通,不然DHCP中继不会成功,本实验是跑了一个ospf动态路由协议,在R1上已经把192.168.1.0/24网段宣告进ospf里,所以在上面是R1-R4全网可达!

3.4DHCPsnooping配置

R5

#

ip pool R5DHCP

gateway-list 192.168.2.1

network 192.168.2.0 mask 255.255.255.0

dns-list 114.114.114.114

#

interface GigabitEthernet0/0/0

dhcp select global

SW1 端口镜像

#

observe-port 1 interface GigabitEthernet0/0/2 监控端口

#

interface GigabitEthernet0/0/1 流量抓取端口

port-mirroring to observe-port 1 inbound

port-mirroring to observe-port 1 outbound

#

interface GigabitEthernet0/0/24 流量抓取端口

port-mirroring to observe-port 1 inbound

port-mirroring to observe-port 1 outbound

上述配置是让大家从数据包的角度了解终端获取地址的全过程,下面我们抓包看一下

当我在终端上ipconfig /release终端向原来获取成功地址的设备发了一个DHCP release包,

告诉网关和其他设备,这个IP已经释放,下面请看图:

上面这张图是我把R5配置好以后抓包的图片,二层里面的目标MAC地址是R5 Destination: HuaweiTe_db:48:21 (00:e0:fc:db:48:21) 源 MAC是PC1的MAC Source: HuaweiTe_41:3b:5a (54:89:98:41:3b:5a) 三层里面源Source: 0.0.0.0 目标Destination: 255.255.255.255 也就是说PC1的现在没有地址,我在PC1上ipconfig /nenew 接着请看下面我抓包的图片:

由上图可知:此局域网内有两台DHCP服务器在分配IP,而且是R5先回复了PC1 DHCP office和DHCP ack,由于R5先到所以终端PC就获取到了由R5分配的IP地址,在PC1获取地址成功以后发了三个ARP包,我打开了最上面的一个

这种ARP是无故ARP(免费ARP),目的是检测网络中其他设备有没有使用该IP地址

由上面我们知道如果获取到R5的地址是上不了互联网(R4模拟的连接外网的设备)下面我们开始配置DHCPsnooping:

SW1

[SW1]dhcp enable 全局模式开启DHCP

[SW1]dhcp snooping enable 全局模式开启DHCP snooping

[SW1-GigabitEthernet0/0/1]dhcp snooping trusted 信任端口

[SW1-GigabitEthernet0/0/24]dhcp snooping enable 非信任端口

[SW1-GigabitEthernet0/0/4]dhcp snooping enable 非信任端口

[SW1-GigabitEthernet0/0/2]dhcp snooping enable 非信任端口

开启以后我们验证一下:

这次才获取到了由R4DHCPserver分配的地址 ,其实实现这个的原理就是非信任端口不能发送DHCP office和DHCP ack包,DHCP工作原理下面在做DHCPsnooping配置时,里面有我抓的包,可以参考,不在这里冗述

华为服务器均使用单播进行回复,cisco或微软基于广播进行回复;华为的单播使用准备给客户端的ip地址来作为单播回复时的目标ip地址,主要还是基于MAC地址进行回复;

接下来我们来做一下端口安全:

每个端口最多让绑定10个MAC地址(防止MAC地址攻击)

interface GigabitEthernet0/0/2

port-security enable 开启端口安全

port-security max-mac-num 10 现在MAC地址数量

port-security aging-time 300 老化时间

每个端口只绑定一个固定的MAC地址

[SW-Gthernet0/0/4]port-security mac-address sticky 54-89-98-47-72-D1 vlan 1

这种是手写绑定一个MAC地址

3.5端口隔离:

SW1

interface GigabitEthernet0/0/4

port-isolate enable group 1

interface GigabitEthernet0/0/2

port-isolate enable group 1 相同配置间接口被隔离

3.6端口隔离测试

由上图可知:PC1ping不通PC5 ,实现了隔离;上面基于端口隔离的效果华为hybrid也可以实现这样的效果。

5437

5437

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?