环境

ISE 3.1

PaloAlto VM 11.0.0

Windows Server 2016

ISE已经加入AD域

使用的是Radius,不是TACACS+ !!!

PaloAlto配置部分

基础路由部分省略,默认防火墙到ISE的通信没有问题.

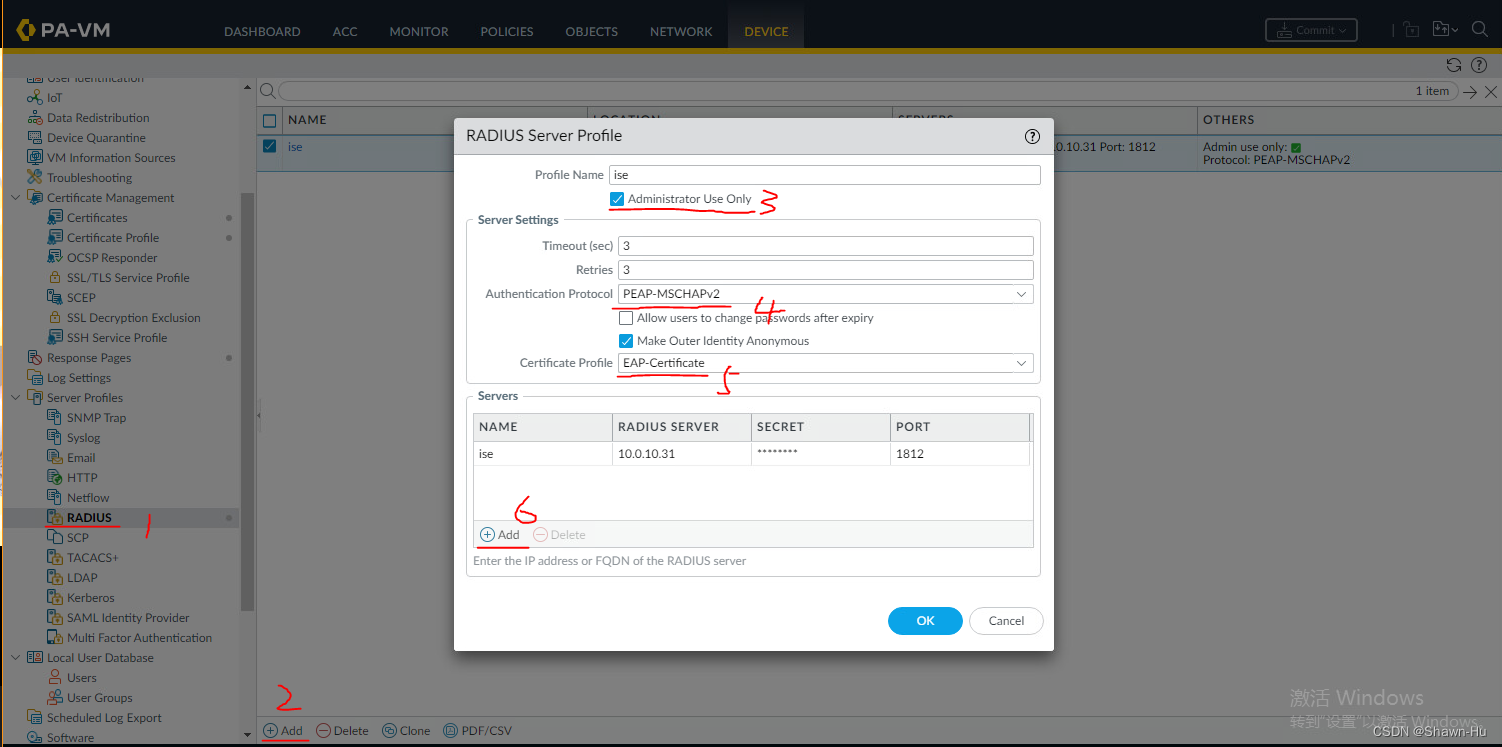

1, 配置Radius服务器

DEVICE - Server Profiles - RADIUS

如果想简单点认证协议可以选PAP,不需要证书可以直接跳过第二步证书相关操作

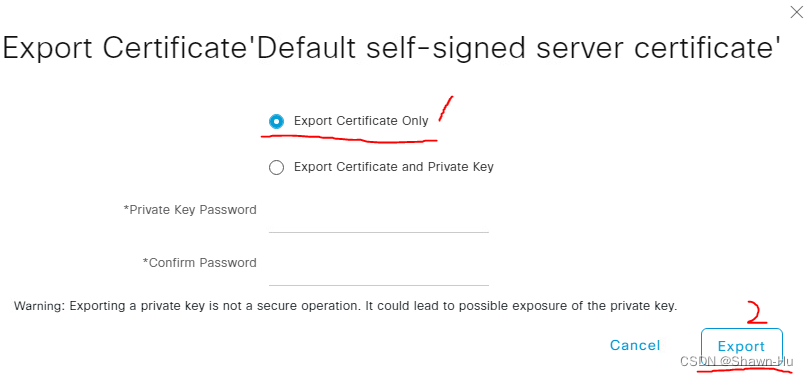

2, 证书配置部分:

在ISE的Administration - Certificates内将EAP认证的证书导出

导出证书即可,不需要私钥

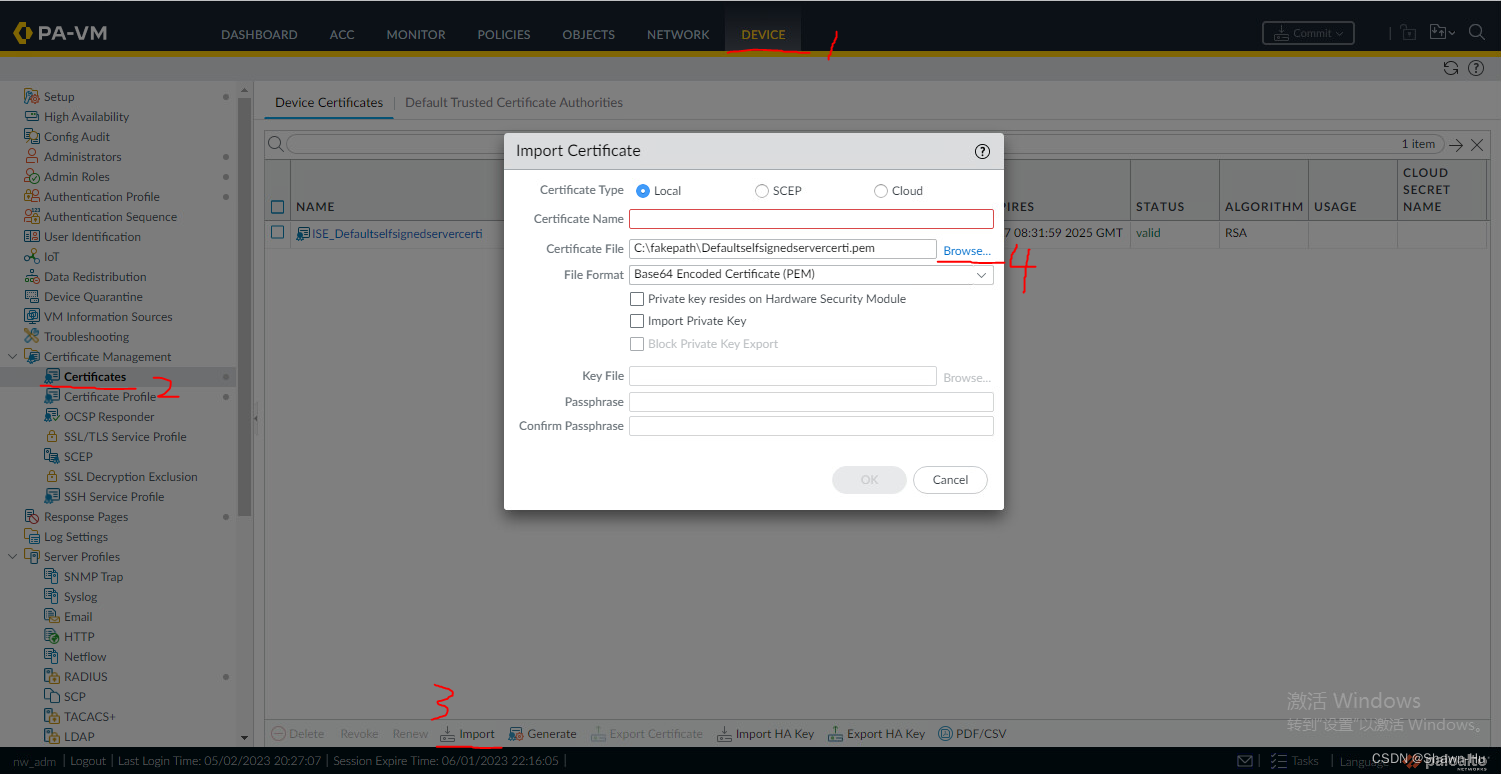

将刚才在ISE上导出的证书导入PaloAlto

创建证书profile

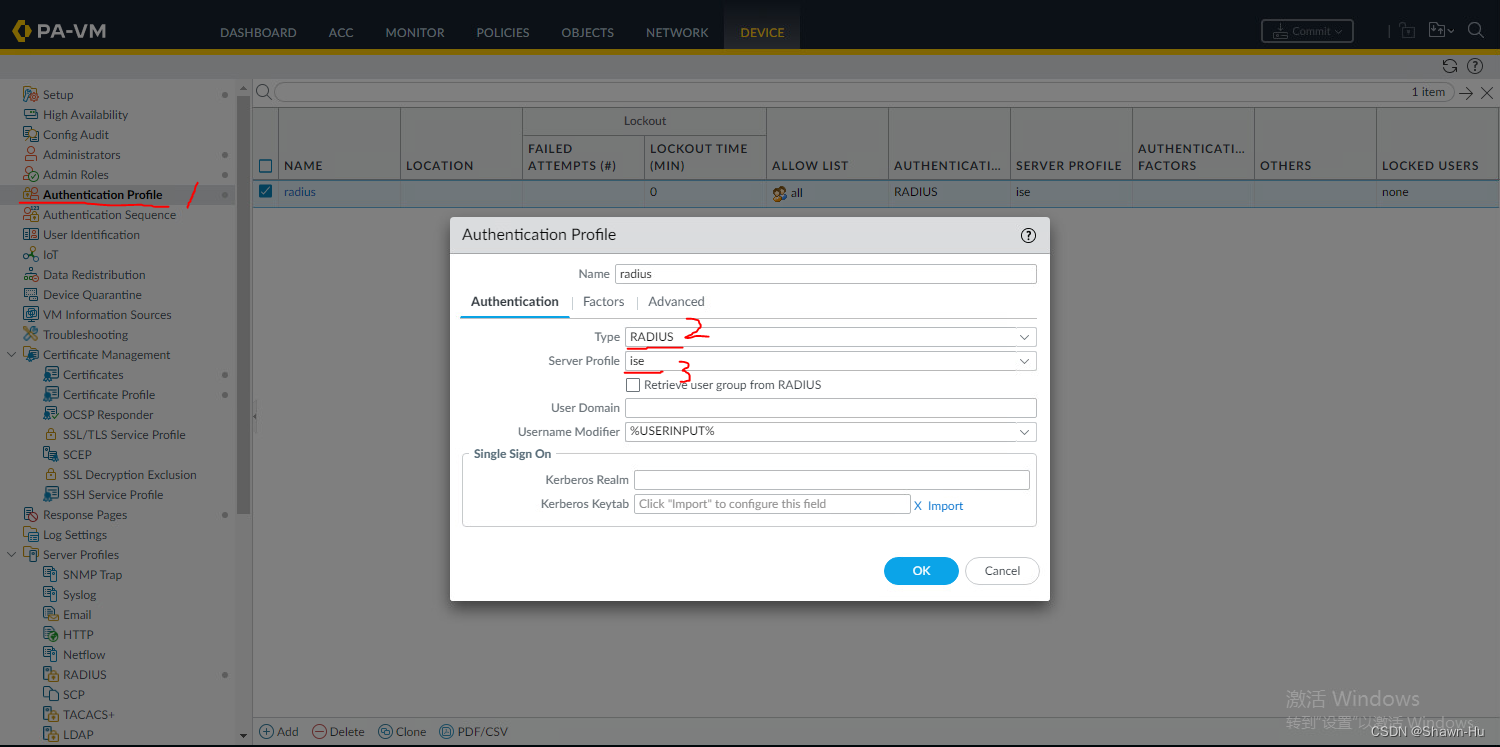

3, 创建认证profile

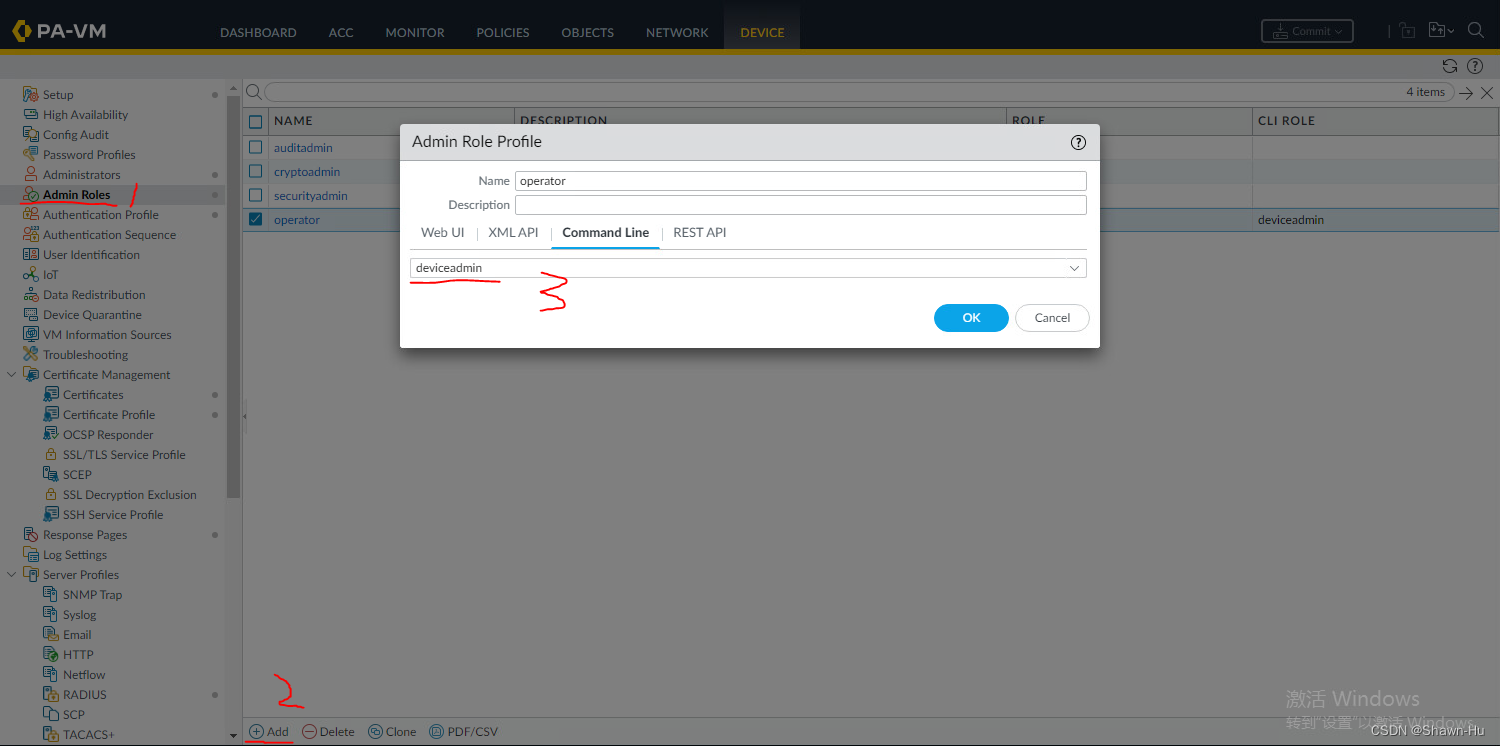

4, 配置Admin角色

CLI有superuser, deviceadmin等,文末有链接可以查询官方解释,profile的名字需要记下来,在ISE里面的授权部分会用到该name

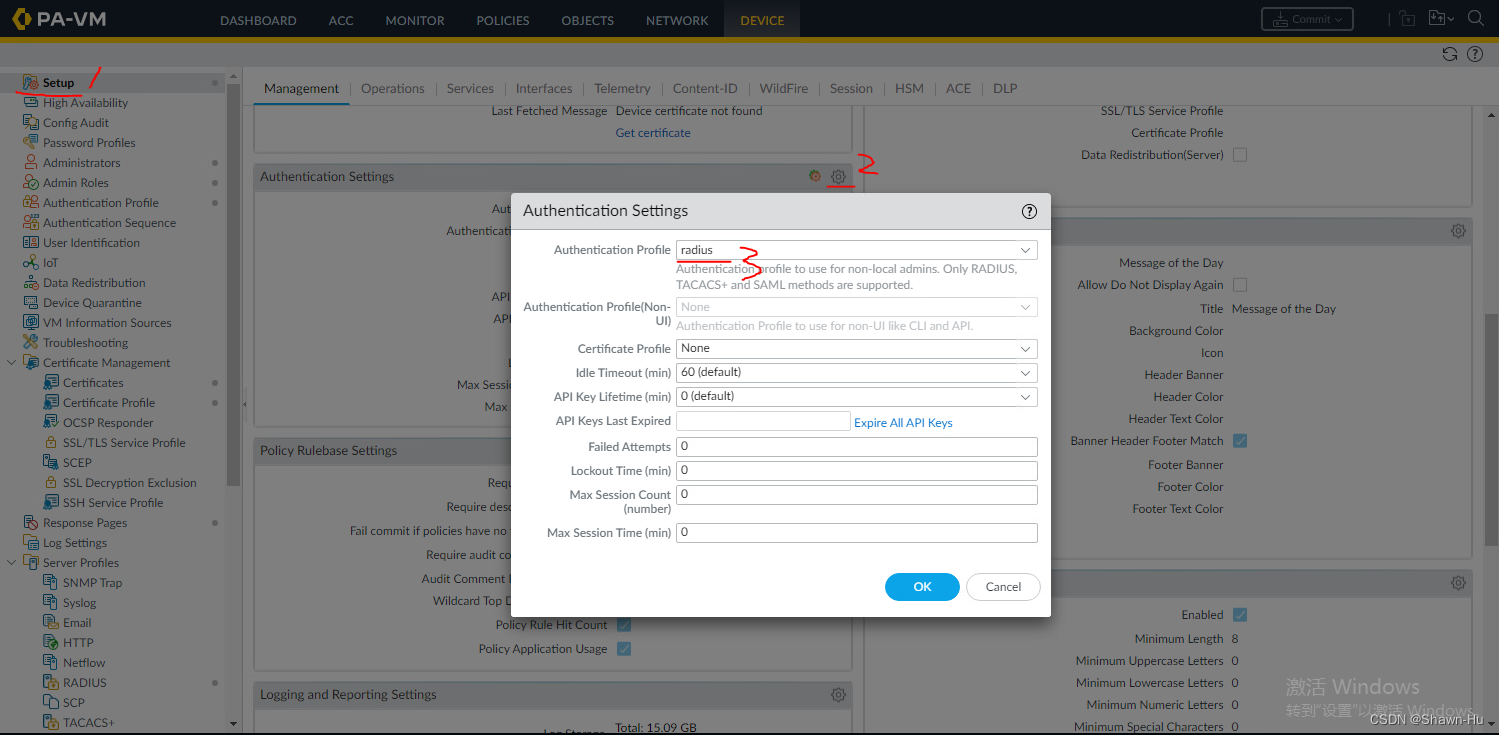

5, 最终调用认证profile

ISE配置部分

常规配置不提及,只说重点授权的部分

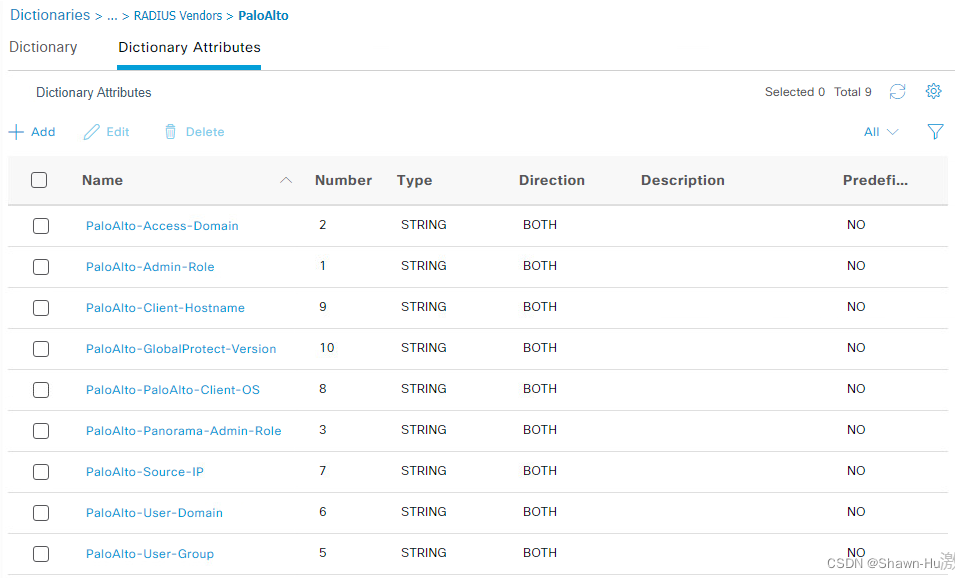

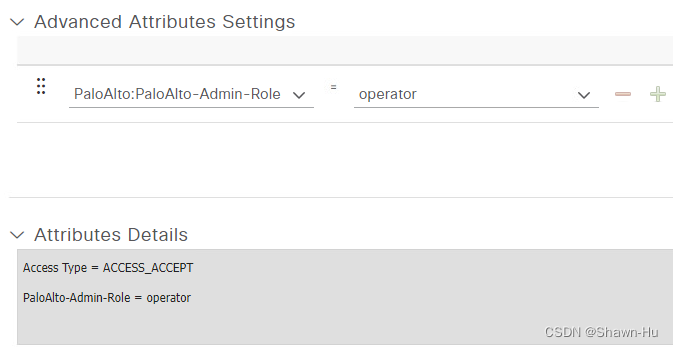

首先在Policy - Policy Elements - Dictionaries - System - Radius - RADIUS Vendors内配置一个新的Dictionary,配置如图属性

这里admin-role的value填写之前防火墙上admin role profile的name,这个属性一定要有,不然登录的时候显示not authorized

最后就可以用域账户登录测试了

参考文档:

Configure Cisco ISE with RADIUS for Palo Alto Networks

Configuring Panorama Admin Role and Cisco ISE

Administrative Role Types

534

534

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?