文章目录

1 实践目标

使用如计划任务等手段,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并进行分析,找出所有连网的程序,连了哪里,大约干了什么。

安装配置sysinternals里的sysmon工具,设置合理的配置文件。或利用其他分析手段,监控自己主机的重点可疑行为。

若将来在工作中觉得自己的主机有问题,可以利用实验中的思路和方法,先对整个系统监控看能不能找到可疑对象,若能找到,再对可疑对象进行进一步分析,确认其具体的行为与性质。

2 实践内容

2.1 系统运行监控——任务计划

schtasks命令

schtasks命令是计划定期或在特定时间运行的命令和程序,可以在计划中添加和删除任务,按需启动和停止任务,以及显示和更改计划的任务。

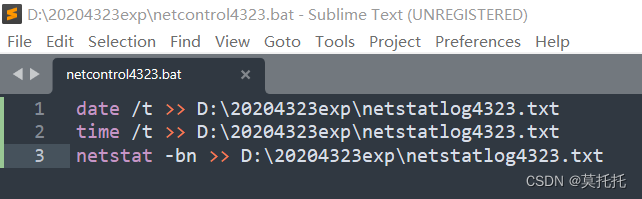

新建一个文档 netstatlog4323.txt 用于接收数据,再新建一个脚本 netcontrol4323.bat ,作为批处理文件,将读取的数据写入文档 netstatlog4323.txt 中。

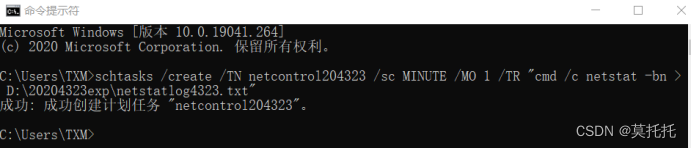

打开cmd运行窗口,用schtasks命令行创建一个名为 netcontrol204323 的计划任务,设定为每分钟运行一次。

schtasks /create /TN netcontrol204323 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > D:\20204323exp\netstatlog4323.txt"

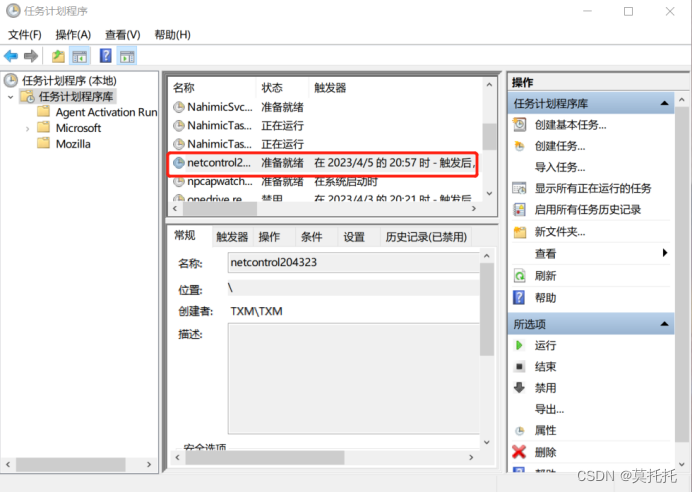

“WIN+R”调出“运行”窗口,输入“taskschd.msc”进入任务计划程序。

选中计划任务 netcontrol204323 ,更改一些配置:

选中计划任务 netcontrol204323 ,更改一些配置:

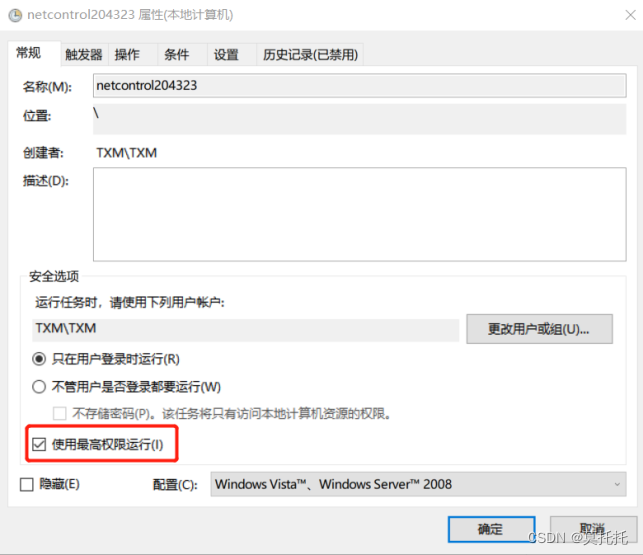

Ⅰ.使用最高权限运行

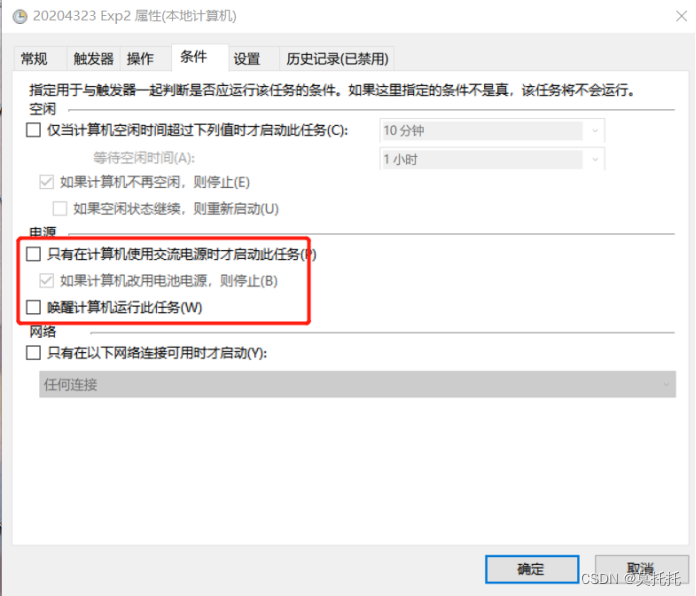

Ⅱ.在使用条件中关闭电源限制

Ⅱ.在使用条件中关闭电源限制

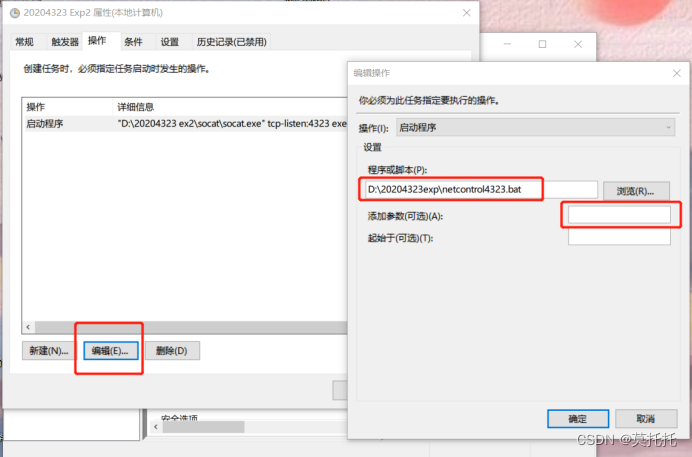

Ⅲ.在操作栏选择刚才设置的 netcontrol4323.bat 批处理文件为运行的程序脚本,清空添加的参数信息。

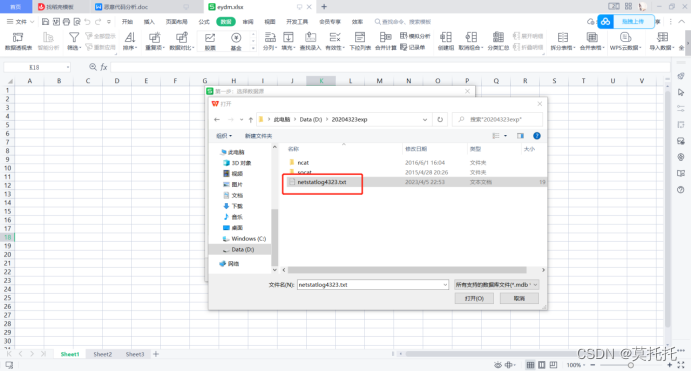

等待一段时间后打开 netstatlog4323.txt ,得到了电脑这段时间的通信数据。

结果分析

结果分析

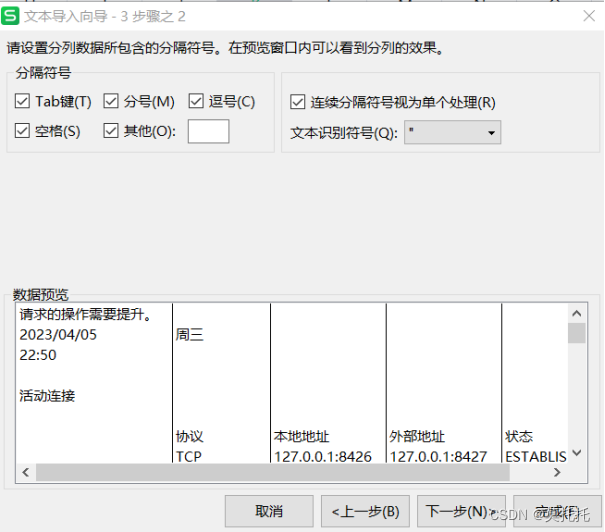

新建excel,导入数据 netcontrol4323.txt。

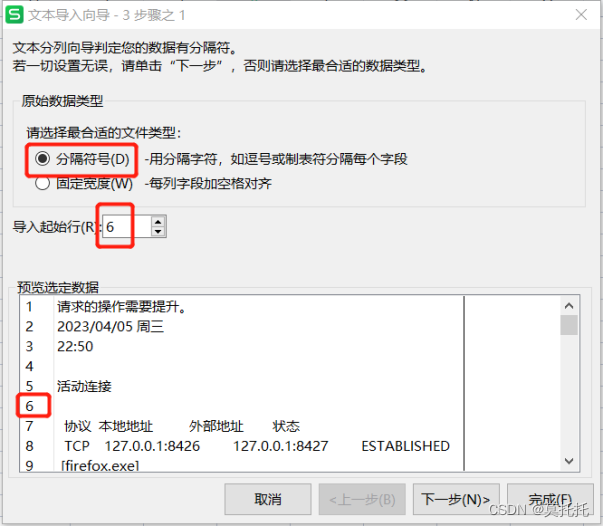

选择分隔符,去掉无关信息,按格式导入数据。

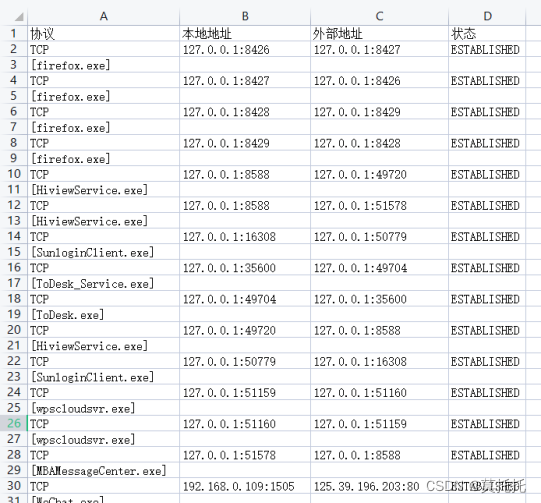

导入的数据如下图所示

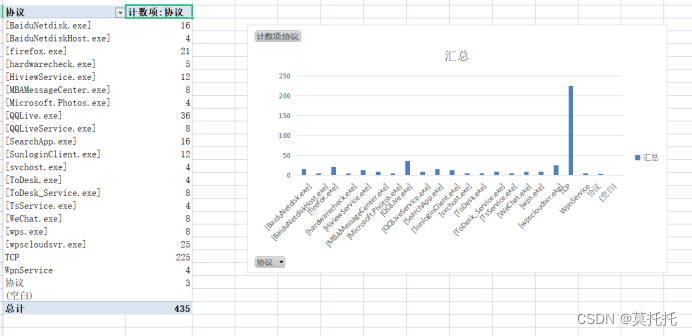

利用数据透视图和数据透视表对数据进行分析。

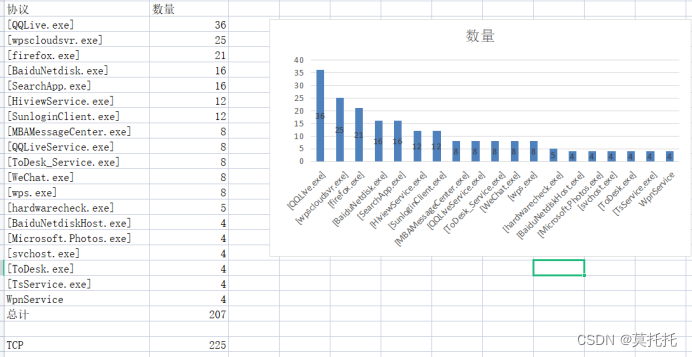

首先是协议部分,协议部分都是记录的利用TCP协议进行通信的信息,其中每一条记录都是TCP协议,包括了进行通信可执行文件。

对数据进行简单处理,删除一些无用词。因为初步观察每一条记录信息都是TCP再一 一对应一个可执行文件,检查分析结果中TCP与可执行文件出现的数量是否一致,结果发现不一致。

对数据进行简单处理,删除一些无用词。因为初步观察每一条记录信息都是TCP再一 一对应一个可执行文件,检查分析结果中TCP与可执行文件出现的数量是否一致,结果发现不一致。

TCP数量为225,其他exe文件的数量为207.进一步排查后发现是因为有时会出现超时连接的情况,此时记录中只有TCP协议,不记录其他信息。

因此“TCP”可以从分析结果中删去,对剩下的结果进行统计分析,可以看出这段时间进行通信的可执行文件及其通信的次数。

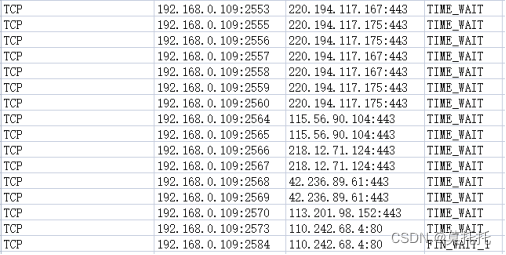

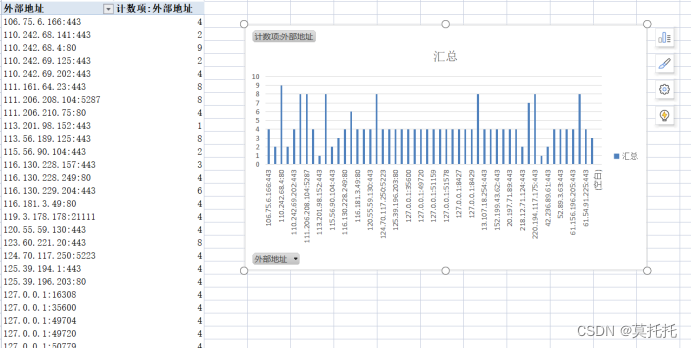

同理,对通信的外部地址也可以采用类似的分析方法,得到的结果如下。

对其中出现较多次的ip地址进行进一步检查,发现都是可靠的经营商。

2.2 系统运行监控——sysmon

sysmon

sysmon是由Windows Sysinternals出品的一款Sysinternals系列中的工具,用来监视和记录系统活动,并记录到windows事件日志,可以提供有关进程创建,网络链接和文件创建时间更改的详细信息。

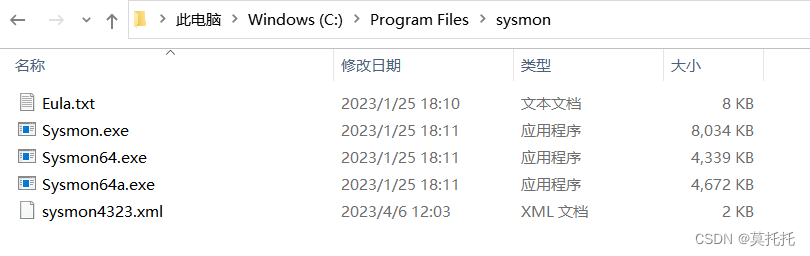

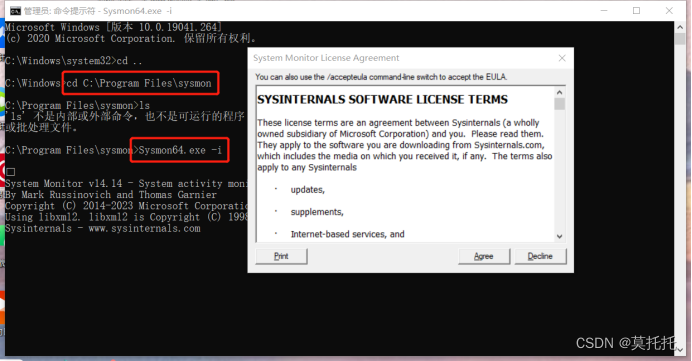

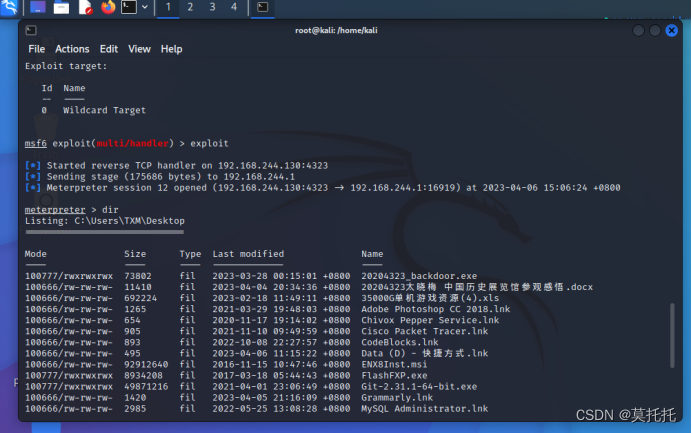

sysmon安装

下载解压sysmon安装包。

进入存放目录下输入Sysmon64.exe -i进行安装。

安装完成…

安装完成…

sysmon运用

sysmon运用

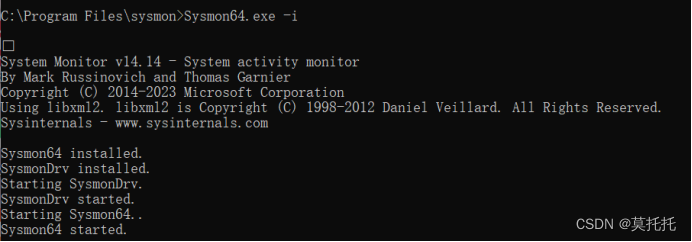

“WIN+R”调出“运行”窗口,输入“eventvwr.msc”进入日志。

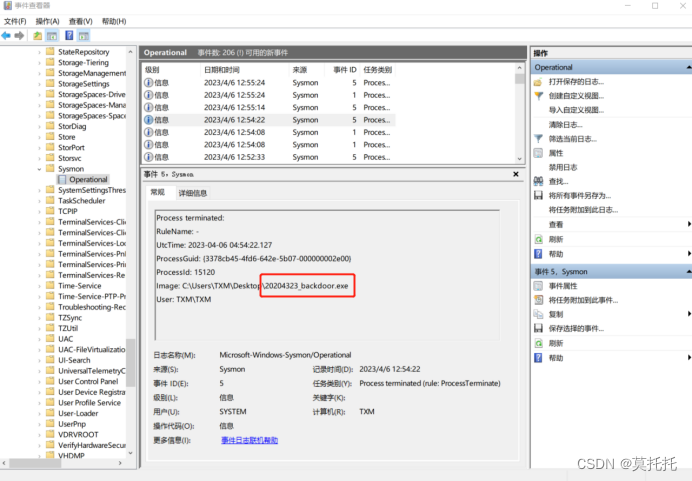

通过路径:应用程序和服务日志-Microsoft-Windows-Sysmon-Operational

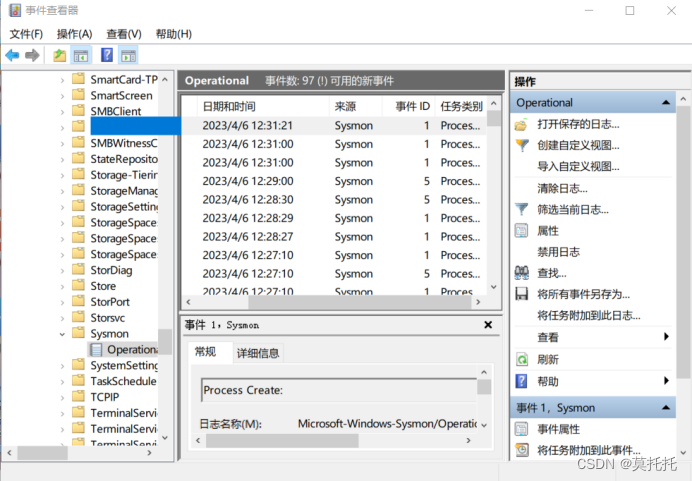

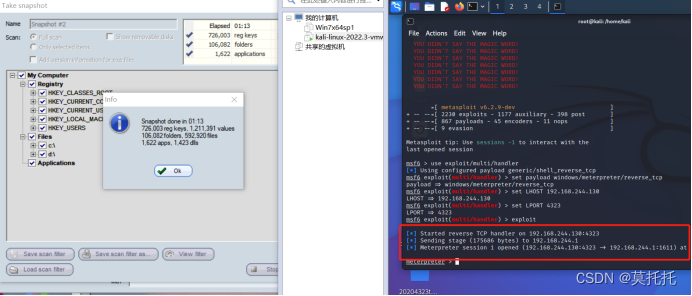

找到Sysmon中记录的日志及其详细信息。 打开kali的msf控制台。Win运行后门程序文件20204323_backdoor.exe,回连到kali,kali执行获取win10的shell。

打开kali的msf控制台。Win运行后门程序文件20204323_backdoor.exe,回连到kali,kali执行获取win10的shell。 再次查看日志,根据时间观察对应的事件,可以查看到事件运行的详细信息。

再次查看日志,根据时间观察对应的事件,可以查看到事件运行的详细信息。

2.3 其他恶意软件分析方法

2.3.1 用wireshark分析TCP包

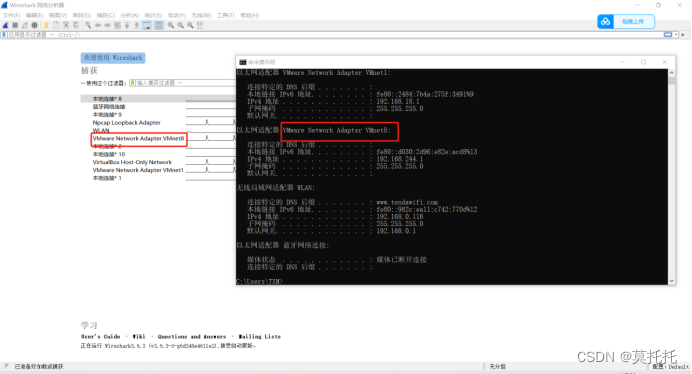

启动wireshark选择接口,在Windows cmd中运行ipconfig找到kali所用接口,选择该接口。输入过滤条件ip.addr == 192.168.244.130进行筛选。

(192.168.244.130为kali的ip)

打开kali的msf控制台。Win运行后门程序20204323_backdoor.exe,回连到kali,kali执行获取win10的shell。此时wireshark捕获到了上述过程中的tcp通信过程,可以利用这些数据进行详细的分析。

打开kali的msf控制台。Win运行后门程序20204323_backdoor.exe,回连到kali,kali执行获取win10的shell。此时wireshark捕获到了上述过程中的tcp通信过程,可以利用这些数据进行详细的分析。

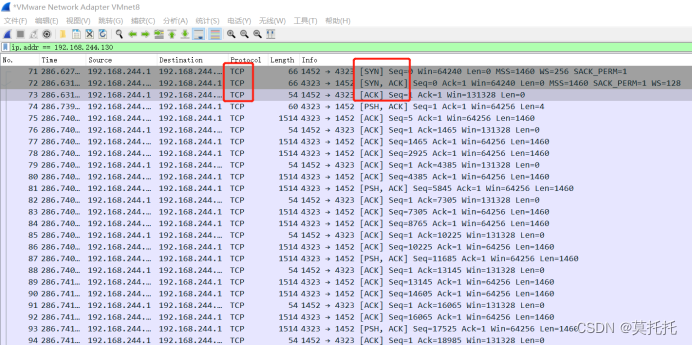

上图框中的内容为TCP建立通信的三次握手。

上图框中的内容为TCP建立通信的三次握手。

三次握手原理:

2.3.2 用SysTracer snapshot分析

下载安装systracer。

systracer

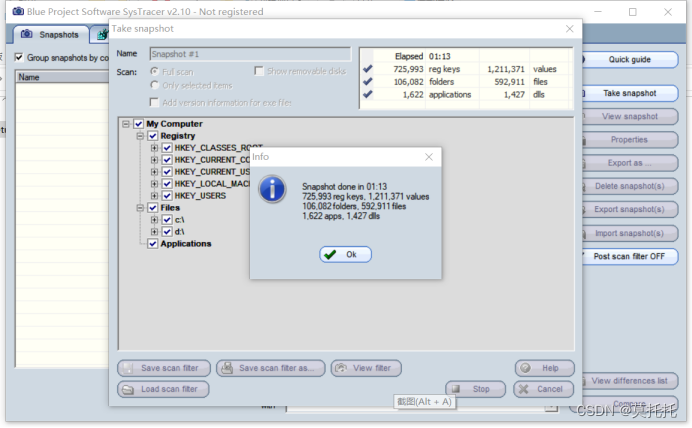

systracer可以记录下计算机某个时刻的状态。然后过一段时间后再次记录。通过比较两次记录中计算机的不同进行相应的分析。

再次打开kali的msf控制台。Win运行后门程序20204323_backdoor.exe,回连到kali,kali执行获取win10的shell。在此过程中利用systracer记录三次计算机的状态并进行比较分析。

第一次记录(计算机初始状态)

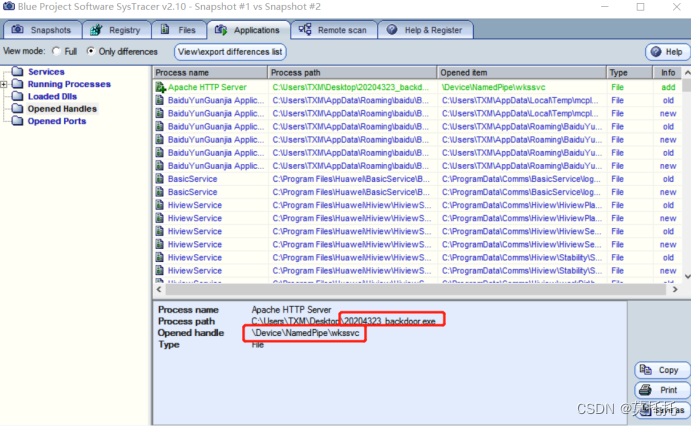

第二次记录(windows通过reverse_tcp成功回连kali后的状态)

第二次记录(windows通过reverse_tcp成功回连kali后的状态)

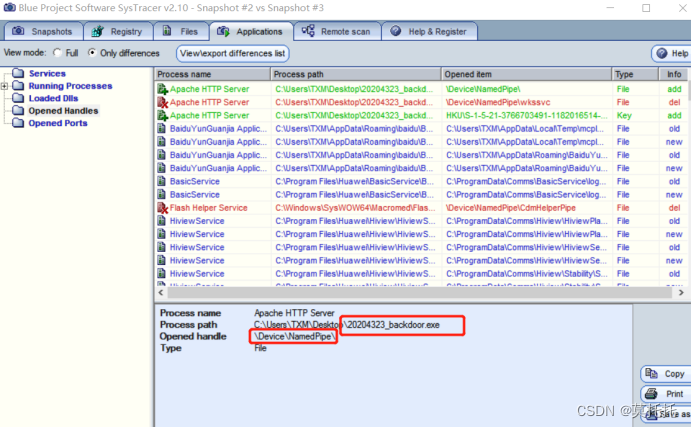

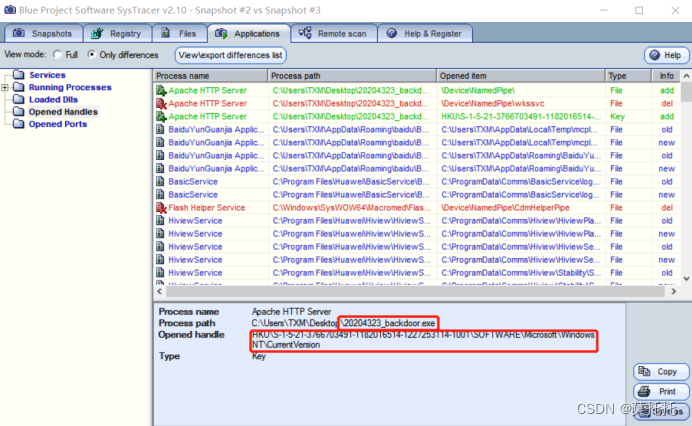

第三次记录(kali成功获取到windows shell后的状态)

第三次记录(kali成功获取到windows shell后的状态)

比较第一次和第二次的不同。

比较第一次和第二次的不同。

比较第二次和第三次的不同。

2.3.3 用Process Explorer分析恶意软件

Process Explorer

Process Explorer可以监听到电脑上所有正在运行的程序,找到可疑行为。

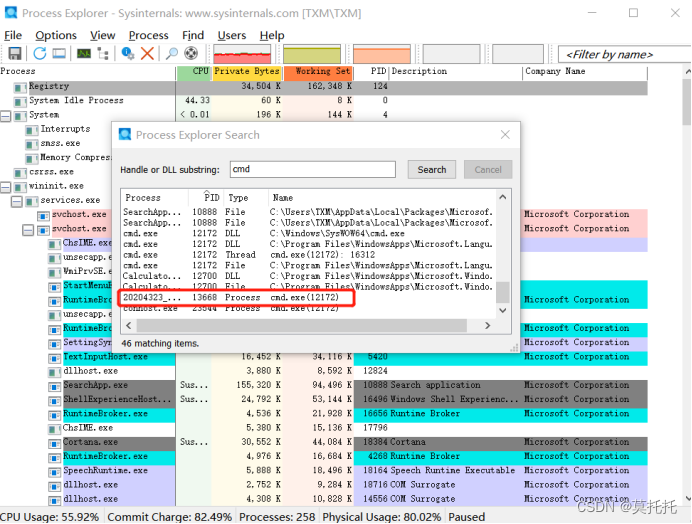

下载解压Process Explorer安装包,打开procexp.exe。通过查找使用了cmd的进程,搜查电脑中是否存在可疑的程序。

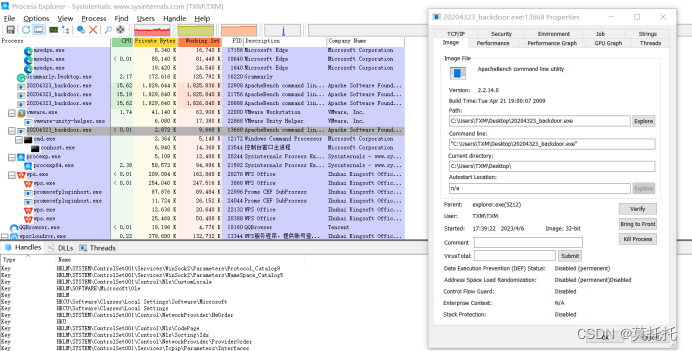

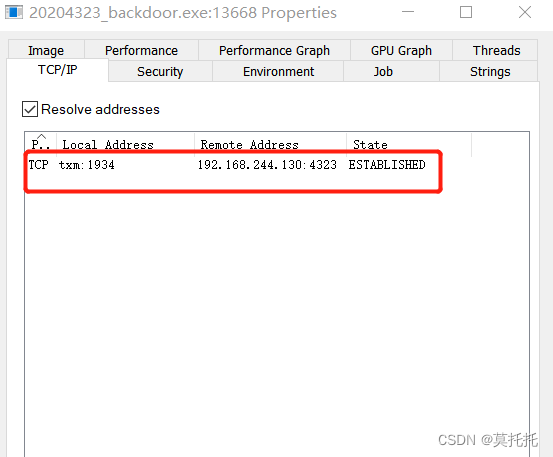

定位到后门程序20204323_backdoor.exe,可以查看程序的详细信息和通信信息(此时为windows执行后门程序后,kali获取了windows shell后的信息)

定位到后门程序20204323_backdoor.exe,可以查看程序的详细信息和通信信息(此时为windows执行后门程序后,kali获取了windows shell后的信息)

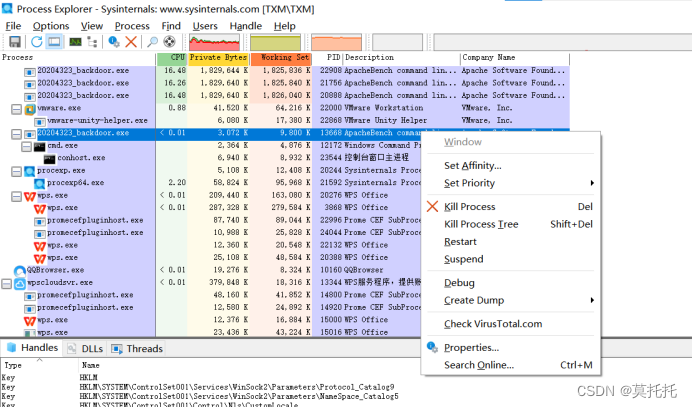

选中此后门程序后,可以直接点击Kill Progress直接杀死进程。

选中此后门程序后,可以直接点击Kill Progress直接杀死进程。

3 遇到的问题及解决

在运用schtasks命令执行任务计划监控时,任务设置完成后,打开txt文档,显示如下信息。

看到课题负责人在做实验时也遇到了这个问题,参考课题负责人实验报告中的解决方案进行解决。

看到课题负责人在做实验时也遇到了这个问题,参考课题负责人实验报告中的解决方案进行解决。

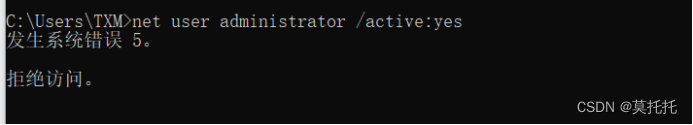

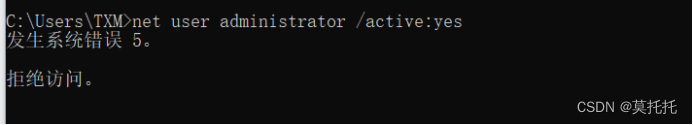

在cmd中输入命令net user administrator /active:yes,以管理员身份来使用schtasks命令创建任务计划,结果却显示了如下提示。

上网查阅资料后尝试了多种方法,最后成功的方法如下。

上网查阅资料后尝试了多种方法,最后成功的方法如下。

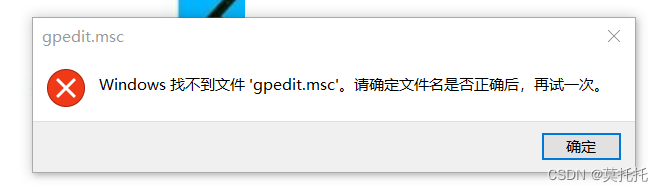

“WIN+R”调出“运行”窗口,输入“gpedit.msc”打开本地组策略编辑器,结果显示找不到该文件。

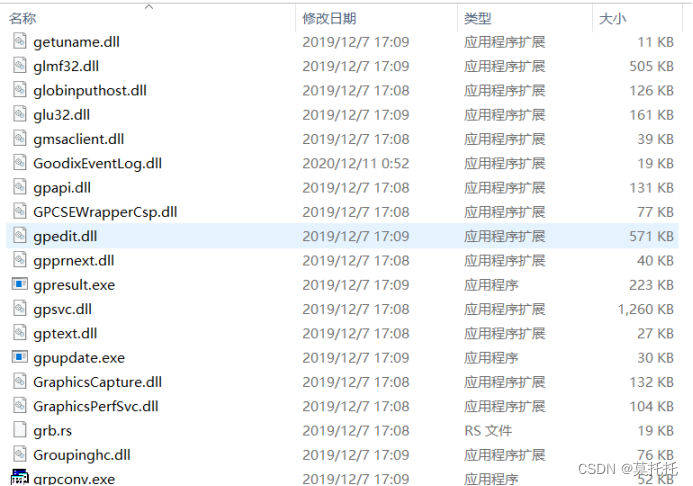

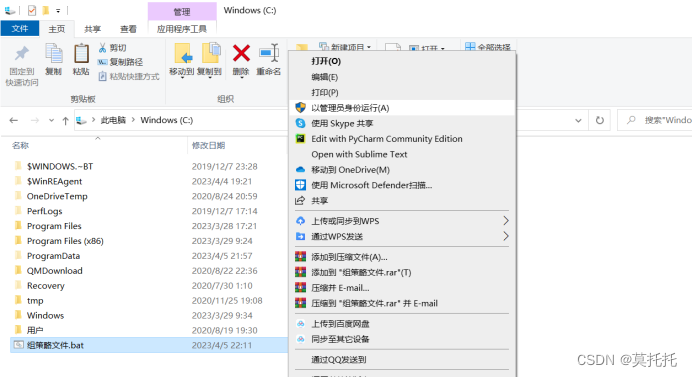

进入C盘中存放相关信息的文件中检查,发现没有安装组策略编辑器。

进入C盘中存放相关信息的文件中检查,发现没有安装组策略编辑器。

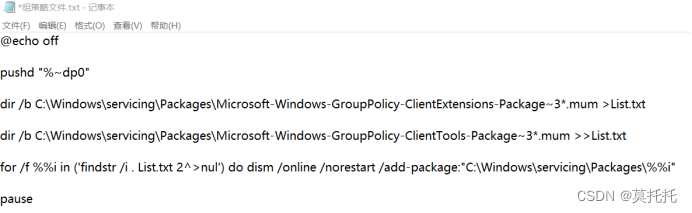

上网扒了相关的代码。

上网扒了相关的代码。

存为.bat文件后以管理员身份运行,成功获取了组策略编辑器。

存为.bat文件后以管理员身份运行,成功获取了组策略编辑器。

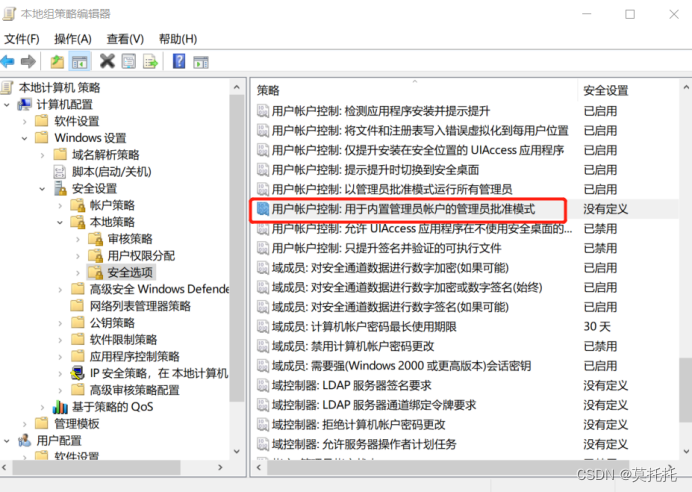

打开组策略,在计算机配置-Windows设置-安全设置-本地策略-安全选项中找到用户账户控制策略,把用于内置管理员账户的管理员批准模式启用。

打开组策略,在计算机配置-Windows设置-安全设置-本地策略-安全选项中找到用户账户控制策略,把用于内置管理员账户的管理员批准模式启用。

此时虽然输入

此时虽然输入net user administrator /active:yes后还是如下结果。

但是此时再次重复上述过程就能成功,猜测是因为之前改策略没有启用,在任务计划中选用最高权限运行并没有成功。启用后便可成功运行。

但是此时再次重复上述过程就能成功,猜测是因为之前改策略没有启用,在任务计划中选用最高权限运行并没有成功。启用后便可成功运行。

4 实验感悟

4.1 问题回答

1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所以想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

①网络连接监控。采用一些网络分析工具例如wireshark记录本机的网络连接信息,但由于wireshark需要记录的数据量十分庞大,没有过滤条件不方便查找,因此我认为在对恶意代码全未知的情况下是不方便利用wireshark进行监控排查的。可以采用schtasks命令创建任务记录数据连接的情况并进行结构化分析,就可以得到本机电脑网络连接的一些基本信息。

②日志记录。启用系统日志记录功能,运用Sysmon等软件在日志中查看系统事件和各应用程序的操作记录。可以使用工具对收集到的日志进行分析。

③进程检查。采用Windows任务管理器、SysTracer、Process Explorer等进行检查,定期检查该主机上运行的进程,以便发现不正常或被感染的进程。

2.如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

用wireshark抓包,分析恶意软件的通信过程。

用Process Monitor查看进程的实施者、端口等等,如果能定位到具体的exe,可以进一步丢到vt上,或者用ida反编译之类的进行深入研究。

SysTracer记录不同时刻系统的快照,对比不同时刻系统在注册表、磁盘文件、应用程序活动等方面的差异,发现该进程或程序都对自己的电脑做了哪些修改,推测该恶意软件的意图。

Process Explorer可以查看这个进程的实施者、端口以及通信信息。

4.2 个人感悟

通过本次实验,我深入了解了如何使用schtasks命令任务计划、wireshark、SysTracer、Process Explorer等软件进行任务监控和分析,从而保护我们的电脑安全。在实验中我们通过各种软件和手段对恶意软件进行了分析和处理,深入理解了计算机系统安全防护以及常用工具和方法,学习了计算机系统安全防护中所使用到的工具以及方法等知识。

此外,我也通过本次实验意识到了计算机系统安全防护十分重要。随着现代社会的发展,人们的生活离不开计算机和网络。如果我们没有做好电脑系统安全防护措施,就会面临各种风险与威胁甚至会引发经济数据泄露或财务损失等情形带来很大的困扰。因此我们在日常生活重要提高防范意识,适当掌握一些除了杀毒软件以外的一些恶意软件检测方式。

2701

2701

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?