应用程序安全是指保护应用程序免受各种威胁和攻击,包括但不限于漏洞利用、拒绝服务攻击和跨站点脚本攻击等。应用程序安全通常涉及漏洞扫描和代码审计等技术手段,下面将详细介绍这两种技术的基本用法和示例代码。

- 漏洞扫描

漏洞扫描是指对应用程序进行自动化的安全漏洞扫描,以发现可能存在的漏洞和安全隐患。常用的漏洞扫描工具包括Nessus、OpenVAS、Acunetix等。

以下是漏洞扫描的基本用法:

1.1 安装和配置扫描工具

根据漏洞扫描工具的官方文档,下载和安装相应的软件包,然后进行配置,包括指定目标IP地址和端口范围、选择扫描策略、设置认证凭据等。

1.2 执行漏洞扫描

执行漏洞扫描,等待扫描结果。扫描结果通常包括漏洞描述、漏洞等级、漏洞解决方案等信息。

以下是使用Nessus进行漏洞扫描的示例代码:

# 下载并安装Nessus软件包

wget https://www.tenable.com/downloads/api/v1/public/pages/nessus/downloads/11213/download?i_agree_to_tenable_license_agreement=true -O nessus.deb

dpkg -i nessus.deb

# 启动Nessus服务

systemctl start nessusd.service

# 使用Nessus进行漏洞扫描

nessuscli scan new --policy "Basic Network Scan" --hosts "192.168.1.1-192.168.1.255" --name "My Scan" --target "192.168.1.1-192.168.1.255" --max-hosts-per-scan 5

- 代码审计

代码审计是指对应用程序源代码进行手动或自动化的安全漏洞扫描,以发现可能存在的漏洞和安全隐患。常用的代码审计工具包括Bandit、PMD、FindBugs等。

以下是代码审计的基本用法:

2.1 下载和安装代码审计工具

根据代码审计工具的官方文档,下载和安装相应的软件包,然后进行配置,包括指定源代码目录、选择检查项等。

2.2 执行代码审计

执行代码审计,等待扫描结果。扫描结果通常包括漏洞描述、漏洞等级、漏洞解决方案

当进行应用程序漏洞扫描和代码审计时,以下是一些基本步骤:

漏洞扫描:

- 了解应用程序的工作方式和架构,收集尽可能多的信息,例如应用程序的URL,Web服务器的版本和操作系统,是否使用了任何第三方库或框架等等。

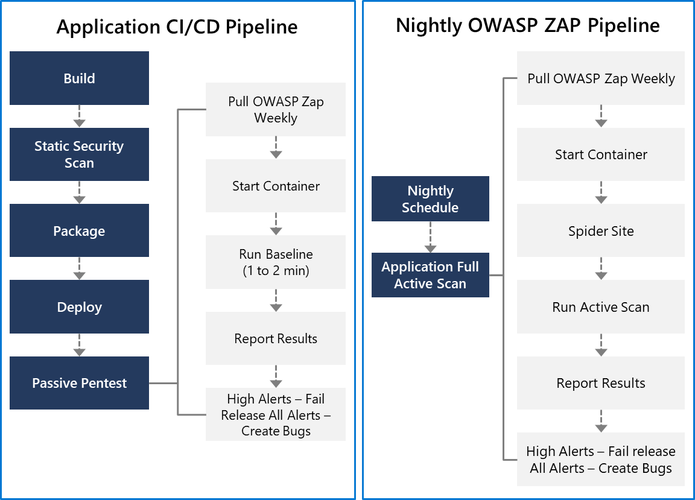

- 选择一个漏洞扫描器,例如OWASP ZAP或Burp Suite等,并配置扫描选项和目标。

- 执行漏洞扫描,等待扫描结果。扫描结果可能包括各种漏洞,例如SQL注入,跨站脚本攻击(XSS)等等。

- 对扫描结果进行分类,按优先级进行排序。然后,解决高优先级的漏洞。

代码审计:

- 首先要了解应用程序的代码,收集尽可能多的信息,例如代码库的位置,使用的编程语言等等。

- 找到一个静态代码分析工具,例如FindBugs,PMD等,并将代码导入分析工具。

- 分析结果并解决问题。这些问题可能包括未经身份验证的代码,潜在的SQL注入漏洞等等。

- 手动审计代码,并在代码库中搜索敏感数据和密码。

以下是一个简单的Python代码示例,可以用来扫描Web应用程序中的SQL注入漏洞:

import requests

# 设置请求头

headers = {'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/58.0.3029.110 Safari/537.36'}

# 设置目标URL

target_url = "http://example.com/index.php?id=1"

# 设置SQL注入payload

sql_payload = "'"

# 构建新URL

new_url = target_url + sql_payload

# 发送GET请求

response = requests.get(new_url, headers=headers)

# 分析响应并查找SQL注入漏洞

if "error in your SQL syntax" in response.text:

print("[+] SQL Injection vulnerability detected!")

此代码简单地发送一个包含SQL注入payload的GET请求,并分析响应以查找SQL注入漏洞。

- 使用代码审计工具

代码审计工具可以帮助您自动执行某些代码审计任务,并帮助您更快地识别可能的安全漏洞。以下是一些流行的代码审计工具:

- FindBugs:用于查找Java代码中的缺陷和错误。

- PMD:对Java代码进行静态分析,并提供有关代码结构、复杂性和潜在的安全漏洞的有用信息。

- Brakeman:用于查找Ruby on Rails应用程序中的漏洞。

- Bandit:用于在Python代码中查找常见的安全漏洞。

- Checkmarx:使用静态代码分析和自动代码流分析来查找漏洞和缺陷。

- 手动审计代码

手动审计代码是一种深入了解应用程序安全性的方式,但需要更多的时间和经验。以下是一些手动审计代码的基本步骤:

下面是一个针对代码审计的简单示例:

假设我们正在审计一个Web应用程序,其中一个页面允许用户通过表单提交评论。我们需要仔细检查提交的数据是否被正确地过滤和验证,以防止SQL注入或跨站脚本攻击。

首先,我们需要查看代码,找到处理评论的函数。这个函数可能包含与数据库交互的代码,例如执行SQL查询。

其次,我们需要确认所有输入数据都被正确地过滤和验证。我们可以使用正则表达式或特定的PHP函数来验证用户输入,例如filter_input和htmlspecialchars函数。

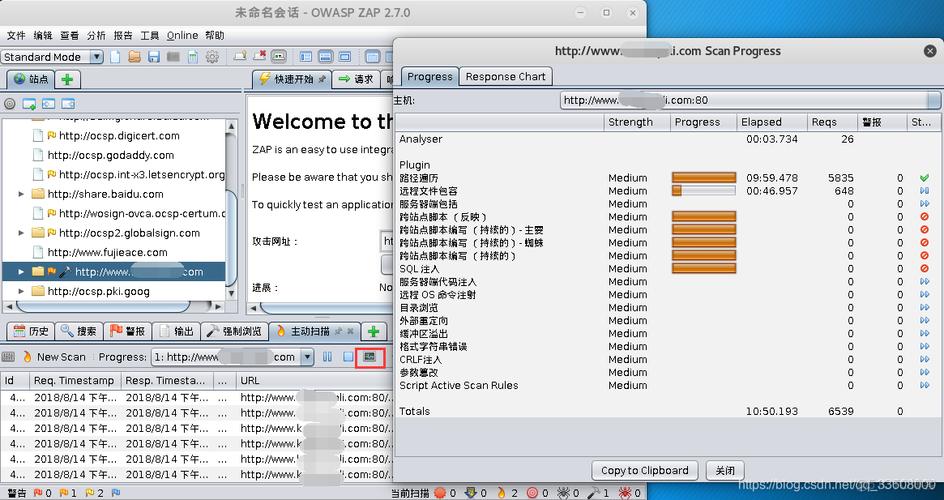

最后,我们可以使用动态代码分析工具(例如OWASP ZAP)来模拟攻击,以确保我们的验证和过滤机制是有效的,并且应用程序没有潜在的漏洞。

总之,代码审计是一项复杂的任务,需要深入理解应用程序的工作原理和漏洞类型,以及使用合适的工具和技术来发现潜在的安全漏洞。

- 查找未经授权的访问点:检查代码中可能允许未经授权的访问的部分。

- 查找用户输入:在代码中查找用户可以输入的地方,并确保对这些输入进行了适当的验证和转义。

- 检查安全配置:

在进行代码审计时,我们需要关注以下几个方面:

-

掌握应用程序的工作原理和业务逻辑,了解输入和输出参数的处理方式。

-

寻找潜在的漏洞类型,例如SQL注入、跨站脚本攻击、文件包含、命令注入等。

-

使用静态代码分析工具(例如Sourcetree、SonarQube等)对代码进行分析,找出潜在的漏洞。

-

使用动态代码分析工具(例如OWASP ZAP、Burp Suite等)对应用程序进行测试,发现潜在的漏洞。

179

179

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?