完整文档和网络拓扑私信领取❤❤❤

完整文档和网络拓扑私信领取❤❤❤

题 目 ___学思国际校园_ ** __**

姓 名 ________**__**

学 号 ** ****____**

院(系) ** __**

专 业 ** ********__**

指导教师 ** ********__**

202 ** 3年** ****月 ****日

目录

摘要

一、 绪论

1.1研究背景

1.2部署方案

二、 概述

2.1网络设计原则

2.2系统设计原则

2.3总体设计

三、 需求分析

3.1功能分析

3.2可靠性需求

3.4技术分析

四、 网络规划与设计

5.1设备选型原则

5.2核心层交换机选型

5.3接入层设备选型

5.4校园网服务器设备选择

5.5出口路由设备选型

5.6 校园网络设计

5.7 ip地址和vlan 划分

五、 布线方案设计

6.1技术规范

6.2系统理论背景

6.3综合布线系统的组成

6.4布线注意问题

六、 网络配置

6.1 交换机配置

6.2 路由器配置

6.3 防火墙配置

6.4 无限配置

七、 验证测试

7.1 网络可用性测试

第八章 总结

参考资料

摘要

随着现代科学技术和互联网的迅猛发展,以计算机和通讯技术为基础的管理系统正处于高速发展的时期。同时伴随着经济文化水平的显著提高,人们对生活质量的要求也在不断提升,对工作的环境以及要求也日益提高。一个校园内进行办公的人们之间需要相互的通信,同时在相互通信的过程中又能确保信息通畅与保密,于是对此校园的一个网络规划与设计应运而生。

本文规划的是一个校园的网络搭建,采用接入层、核心层、汇聚层三层网络。所有交换机运行MSTP和VRRP协议,做冗余备份,保护链路安全。运行ospf动态路由协议,方便路由维护。使用dhcp动态分配地址,便于ip地址管理。出口采用防火墙设备,保护网络安全。同时在防火墙上做SNAT,可以让校园内网访问外网。在防火墙上做DNAT,可以让外部网络访问校园服务器。

Abstract

With the rapid development of modern science and technology and the Internet,

the management system based on computer and communication technology is in a

period of rapid development. At the same time, with the significant

improvement of economic and cultural level, people’s requirements for quality

of life are also increasing, and the working environment and requirements are

also increasing. People working in an enterprise need to communicate with each

other, and at the same time ensure the smooth flow and confidentiality of

information in the process of mutual communication, so a network planning and

design of this enterprise came into being.

This article plans a company’s network construction, using three layers of

network: access layer, core layer, and aggregation layer. All switches run

MSTP and VRRP protocols to make redundant backups and protect link security.

Run the OSPF dynamic routing protocol to facilitate route maintenance. DHCP is

used to dynamically assign addresses for easy IP address management. Firewall

equipment is used at the exit to protect network security. At the same time,

SNAT is done on the firewall, which allows the company’s internal network to

access the external network. DNA on the firewall allows external networks to

access the company’s servers.

- 绪论

1 ** .1 ** 研究背景** ** ********

学思国际学院是一所信息化教育部署不全面的高等院校,其面临着教学管理和信息化生活所带来的效率同时代脱离的问题。随着互联网时代的高速发展和移动终端设备的全面普及彻底打破了XX学院信息技术停滞更新的壁垒,学院对各区域有着有线和无线接入进一步更大的需求,虽其网络设施的性能落后和设备老化需要对技术和设备进行更替,实施的设施基础齐全和完善,对网络设备的更替和部署提供了便捷良好的条件。无线技术的缺少在现代社会背景中对教学管理和师生生活造成了极大的不便,其无线技术的部署和应用是对网络整体提升重要的环节。

1 ** .2 ** 部署方案****

整个校园网由三台路由器,两台S5700交换机作为LSW1核心交换机和LSW2备份交换机,一台路由器做为出口,两台路由器作为AR2主路由器和AR3备份路由器。每栋楼作为一个局域网,每栋楼部署一台S3700(LSW3,LSW4.LSW5)交换机,连接到LSW1核心交换机和LSW2备份交换机。核心交换机和备份交换机通过VLAN来和路由器进行连接。在出口AR1路由器上配置NAT,通过NAT技术进行上网。

- 概述

2.1 ** 网络设计原则**

(1)开放性和标准化原则

首先采用国家标准和国际标准,其次采用广为流行的、实用的工业标准,只有这样,网络系统内部才能方便地从外部网络快速获取信息。同时还要求在授权后网络内部的部分信息可以对外开放,保证网络系统适度的开放性。

这是非常重要,而且非常必要的,同时又是许多网络工程设计人员经常忽视的。我们在进行网络系统设计时,在有标准可执行的情况下,一定要严格按照相应的标准进行设计,而不要我行我素,特别是在像网线制作、结构化布线和网络设备协议支持等方面。采用开放的标准后就可以充分保障网络系统设计的延续性,即使将来当前设计人员不在校园,后来人员也可以通过标准轻松地了解整个网络系统的设计标准。保证互连简单易行。

2.实用性与先进性兼顾原则

在网络系统设计时首先应该以注重实用为原则,紧密结合具体应用的实际需求。在选择具体的网络技术时一定要同时考虑当前及未来一段时间内主流应用的技术,不要一味地追求新技术和新产品,一方面新的技术和产品还有一个成熟的过程,立即选用时则可能会出现各种意想不到的问题;另一方面,最新技术的产品价格肯定非常昂贵,会造成不必要的资金浪费。

如在以太局域网技术中,目前千兆位以下的以太网技术都已非常成熟,产品价格也已降到了合理的水平,但万兆位以太网技术还没有得到普及应用,相应的产品价格仍相当昂贵,所以如果没有十分的必要,则不要选择万兆位以太网技术的产品。

3.无瓶颈原则

这一点非常重要,否则会造成花了高的成本购买了主档次设备却得不到相应的高性能。网络性能与网络安全一样,最终取决于网络通信链路中性能最低的那部分。这就要求在进行网络系统设计时一定要全局综合考虑各部分的性能,而不能只注重局部的性能配置。特别是交换机端口、网卡和服务器组件配置等方面。

4.可用性原则

我们知道服务器的“四性”中有一个“可用性",网络系统也一样。它决定了所设计的网络系统是否能满足用户应用和稳定运行的需求。网络的“可用性"其实就是表现在网络的“可靠性”、“稳定性”,要求网络系统能长时间稳定运行,而不要经常出现这样或那样的问题。

网络系统的“可用性”通常是由网络设备(软件系统其实也有“可用性”要求)的“可用性”决定的,主要体现在服务器、交换机、路由器、防火墙等重负荷设备上。这就要求在选购这些设备时一定不要一味地贪图廉价,而要选择一些国内、外主流品牌、应用主流技术和成熟型号产品。对于这些关键设备千万不要选择那些杂牌,一方面性能和稳定性无法保障,另一方面售后服务更将是无法弥补的长久的痛。

5.安全第一原则

网络安全涉及到许多方面,最明显、最重要的就是对外界入侵、攻击的检测与防护。现在的网络几乎时刻受到外界的安全威胁,稍有不慎就会被那些病毒、黑客入侵,致使整个网络陷入瘫痪。在一个安全措施完善的计算机网络中,不仅要部署病毒防护系统、防火墙隔离系统,还可能要部署入侵检测、木马查杀系统和物理隔离系统等。当然所选用系统的具体等级要根据相应网络规模大小和安全需求而定,并不一定要求每个网络系统都全面部署这些防护系统。

2.2系统设计原则

本网络主要进行路由、IP地址、网络安全、VLAN划分和设备具体配置等设计。校园局域网是校园网建设的基础,也是本次校园网络系统组建规划的主要工作,其他所有的建设都是建立在此基础之上的。校园信息网络系统应是一个以IP网为目标,建立数据连接为一体化的内部办公网络和外部网络。网络系统应实现虚拟局域网(VLAN)的功能,以保证全网的良好性能及网络安全性。主干网交换机应具有很高的传输速度,整个网络应具有高速的三层交换功能。主干网络应该采用成熟的、可靠的以太网技术作为网络系统主干。应该选择有成功案例的网络厂商的设备,

同时为 Internet

提供接口,网络还应具有良好的扩展性。建设覆盖整个校园的局域网包括网络技术选型,拓扑结构设计,布线系统设计和网络方案的具体设计。网络方案设计中的核心、汇聚、接入层三层是其重点。其次进行VLAN划分,子网配置和

IP 地址的分配 ,最后进行服务器、交换机和路由器的配置。

2.3总体设计

采用层次化设计,网络结构的不同部分有不同的功能,使网络具有优良的结构。提供有效的安全保密措施,确保整个网络的安全。

网络具有较强的可升级性,在将来需要时可以对网络进行必要的扩充。在增加新硬件设备时能方便地接入网络,软件上便于更新、维护、升级。尽量详细准确,减低工程的复杂程度,使系统建设和改造的工作量减至最少,以保证工程的顺利和有效完成

- 需求分析

3.1 ** 功能分析**

要做到局域网有线网络和无线网络的融合首先要优化整体的有线局域网,来保障无线局域网能够融合在一个安全的网络环境中。有线局域网的安全更主要是面向Internet的安全,要减少外部环境对内部环境造成的不良影响。同时不容忽视来自局域网内部节点的破坏性,XX学院的用户数量和建筑群体能够反应出组网的复杂程度,不能完全避免内部的非法接入;所以需要对一些私密等级高的部门运行安全策略或是对数据访问进行控制,例如政教处等部门。学院内部搭建了两台服务器作为面向公网用户的门户网站需要投入到互联网中使用。在保障有线网络安全基础的同时,也要对学院开放式环境的无线网络的接入做安全认证,尽可能的减少风险的产生。

3 ** . ** 2** ** 可靠性需求****

学思国际学院主要负责人主要提出了建设安全可靠的局域网,无线技术深入教学和生活,对敏感信息和资源施行保护措施,对学院未来发展预留较大的网络可拓展性,不影响内网对Internet的访问等要求。

了解到学院的概括需求和XX学院网络背景,无线局域网的缺少对校园生活和工作需求造成的不便感慢慢扩大,更是因为人们的生活习惯逐渐发生改变。

3.3无线需求分析

学思国际学院无线和有线用户的业务数据不仅仅有在局域网内转发的需求,更需要跨网段转发,以及有直接访问Internet等需求。

无线网络接入在不同的网络区域或者地理区域要有指定的名称。在学院内不同的环境下,无线网络接入的安全认证方式也要随之变动,不能全面考虑到安全性而限制的无线网络的便捷性。无线接入点的部署数量过于大,应该考虑到成本而选择更合适的组网方式,而考虑到后期维护应该将其统一管理。

无线网络先不提其信道不稳定速率稍慢的天然劣势,应该在组网上对其尽最大努力的优化,让无线网络的速率变得快一点。

避免无线局域网的融合造成整体局域网的性能和速率受到不好的影响。

3.4技术分析

3.4.1 虚拟局域网(VLAN)

虚拟局域网是一个逻辑组网,为隔离广播域和保障信息安全,减少广播报文的产生和网段之间信息转发的问题而应用。如果所有局域网的计算机同时发送广播报文,所有的计算机都无法承担无数广播报文的积压。与此同时需要虚拟局域网将计算机规划到若干逻辑组网中,让计算机在区域内发送广播报文,减少整体局域网的负担,对区域间实行流量控制保障了区域安全。

3.4.2 开放式最短路径优先(OSPF)

该协议全名叫做开放最短路径优先。该协议技术是网络层的路由协议,网络设备之间相互交替链路状态信息表,使得所有参与协议的设备知晓整体网络的拓扑结构,根据协议计算寻找出最优的路由路径转发数据包。

3.4.3 访问控制列表(ACL)

ACL是一种基于包过滤的访问策略,根据匹配规则引入到接口,根据数据流方向对数据施行有效控制,在一定程度上对网络安全起到了很好的作用,匹配规则的灵活使用可以让整个网络环境变得更安全。

3.4.4 无线局域网(WLAN)

无线网络应用使网络互联的有了可移动性,终端只要在信号范围内无论怎么移动都可以使用网络。为了解决信号范围的有限性,在无线技术领域应用漫游技术,可以扩大无线信号的范围。AP设备信号范围之间的转移,可以快速切换信号,信号的切换带来的短暂收敛并不明显。相比有线网络,无线网络有更好的拓展性,只需要在盲区添加AP设备即可。使得无线设备的安装和运维变得更加便捷。

3.4.5 网络地址转换协议(NAT)

网络地址转换协议在应用需求上可以分为源NAT和目的NAT,目的NAT技术服务对象一般是服务器,所以也成为NAT Server。

源NAT协议为实现局域网的所有内网地址转换为公网地址可以访问互联网,

网络地址转换技术普遍应用的原因是IPV4地址短缺的必然手段,网络地址转换技术的出现并不是现实需求的要求。地址转换协议有许多转换方式,很多基于一对一的转换方式并不常用,更多是基于多对一的转换方式来解决地址短缺的问题。

内网需要面向公网的服务器还是私网地址,如果公网用户访问服务器,是没有办法用公网地址来访问的,只能依靠目的NAT将公网地址映射成能够访问服务器的私网地址,使其能够开展业务流量。

3.4.6 链路聚合(Link Aggregation)

核心交换机配置链路聚合,将若干物理线路汇聚成一条逻辑链路,逻辑链路带宽为若干物理线路的总和。可以将其中一条物理线路作为备份链路,逻辑链路任意物理线路的中断,备份链路可以快速转为逻辑链路中的成员,承担转发任务。保证网络核心层的稳定可靠性。。

- 网络规划与设计

5 ** .1 ** 设备选型原则****

1.具备较强的安全性;

2.代表目前网络系统设备的先进水平;

3.具备优良的可扩充性和升级能力;

4.具有优良的性价比,根据现在需求和未来扩展需求选择设备型号,避免追求高档和最新技术花费巨大的代价;

5.选择售后服务好且有一套完善的服务体系及未来在该领域的发展计划的厂商产品。

为保证校园的信息系统的稳定性和高效运行,因此,应该采用主流的网络产品。华为校园全系列园区网交换机提供攻击防范功能,能够检测出多种类型的网络攻击,并能采取相应的措施保护设备自身及其所连接的内部网络免受恶意攻击,保证内部网络及设备的正常运行。华为全系列交换机支持的攻击防范功能包括防DDOS攻击、IP欺骗攻击、Land攻击、Teardrop攻击、ICMP

Flood攻击、SYN

FLOOD攻击等。另外,以太网交换机的MAC地址表作为二层报文转发的核心,在受到攻击的时候,直接导致交换机无法正常工作。发生MAC地址攻击的时候,攻击者通过不停的发送MAC地址来刷新,填充交换机的MAC地址表,由于MAC地址表的规格有限,导致正常流量由于没有正确的转发表项而无法正常转发。ARP攻击与此类似,通过攻击报文来更改MAC与IP地址的绑定,从而重新定向流量。华为全系列交换机可以通过MAC地址与端口的绑定以及限制端口/VLAN/VSI下MAC地址的最大学习个数可防止MAC扫描,并通过VLAN、IP、MAC之间的任意绑定可防范ARP攻击(SAI/DAI功能)。华为全系列交换机支持黑洞MAC功能,园区交换机收到报文时比较报文目的MAC地址,若与黑洞MAC表项相同则丢弃该报文。当用户察觉到某MAC地址的报文具有一定攻击性,则可以在园区交换机上配置黑洞MAC,从而将具有该MAC地址的报文过滤掉,避免遭受攻击。本方案选择HUAWEI校园的网络设备,以确保网络实用与性价比。

5 ** .2 ** 核心层交换机选型****

核心层为网络主干,选用三层交换机最为合适。为校园办公网络主干选用3台 HUAWEI S5700

交换机作为核心交换机来连接各级交换机,对全网的数据进行高速无阻塞的交换。 HUAWEI

S5700为校园级模块化交换机,具备极高的交换能力和端口密度,充分满足网络互联的需求。交换机以固定的配置存储转发的交换方式,提供了线速度快速以太网和千兆以太网连接,

并带有三层路由的引擎,可使校园网络具有很强的升级能力,大大增加了网络的传输能力、系统的实时性和系统的互动性。

5 ** .3 ** 接入层设备选型****

接入层,我们经常称之为访问网。访问网主要用来支撑客户端机器对服务器的访问,主要是指接入路由器、交换机、终端访问用户。它利用多种接入技术,迅速覆盖至用户节点,将不同地理分布的用户快速有效地接入到信息网的汇聚。对上连接至汇聚层和核心层,对下实现用户的接入。为方便跨交换机的VLAN划分,优化网络性能,简化网络拓扑结构,在本设计中接入层统一使用10/100Mbps自适应的HUAWEI

S3700普通交换机。背板带宽为8.8Gbps,包转发率为3.6Mpps,人文科技学院计算机网络技术毕业论文以存储转发的交换方式和全双工的传输模式,配备有百兆的上行链路,所有的接入层交换机组以百兆RJ-45直通双绞线交换到桌面,在网络中提供高密度的接入。用于VLAN边缘为交换机的端口间提供安全性和隔离性,同时保证语音流量从进入点通过虚拟通道直接传输到核心层设备上,而不会被定位到其它无关端口。保证了投资成本少及易于管理的要求。

5 ** .4 ** 校园** ** 网服务器设备选择****

服务器是所有C/S模式网络中最核心的网络设备,在相当程度上决定了整个网络的性能。它既是网络的文件中心,同时又是网络的数据中心。星辰校园需对外发布校园商业信息网站,且WEB站点为动态网页,我为该校园的服务器选择了联想万全R525

S5405校园级机架式服务器,它是一款内存1G,CPU为Intel

XeonE5405、主频2000MHZ,硬盘容量73GB,集成ATI显示芯片,16MB显存,集成Intel双千兆自适应网卡,支持网卡冗余、负载均衡等功能,可选外插Intel千兆自适应网卡的服务器。它支持

Windows server 2003 R2 Standard Edition中文版/英文版(X32)、Windows server 2003 R2

Enterprise Edition中文版/英文版 (X32)、Windows server 2003 R2 Standard

Edition英文版(X64)、Windows Server2003存储增强版V2(WSS)等操作系统。且价格适中,有较高的性价比。

5 ** .5 ** 出口路由设备选型****

由于大量的数据都发生在局域网内部,所以对路由器的性能要求不高,可以选用中低端路由器。因此出口路由器选用HUAWEI

AR2220模块化路由器。它是校园网络对外的出口,也可以作为校园网络的第一道防火墙。HUAWEI

AR2220模块化路由器提供了安全、可扩展的网络连接,容纳多种流量类型,如VPN等,最大DRAM内存为760MB,传输速率为10/100Mbps,支持IEEE

802.3x网络标准。内置的防火墙功能提高了局域网的安全性, 利用 HUAWEI AR2220 网络服务还可以预防和响应网络攻击和威胁。

**5.6 校园 ** 网络设计

网络的设计原则包括三方面:

(1)可靠性原则:一是业务稳定运行,二是故障恢复时间快。

(2)实用性和可扩展性:符合实际并且便于扩展。

(3)安全性:校园设备和链路都要有冗余备份,还要保护内容的安全。

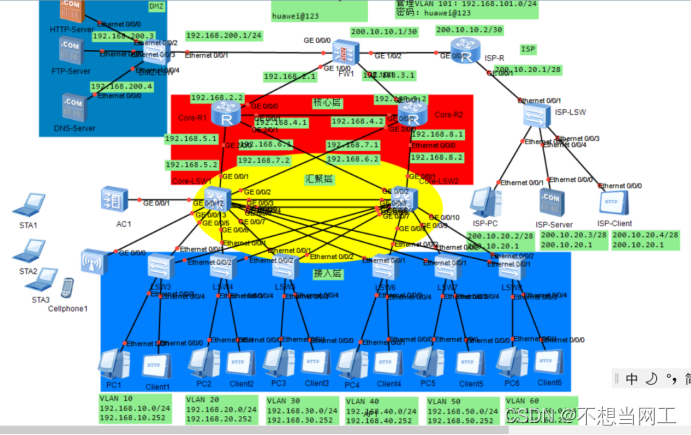

一个网络的拓扑图能够最直观的呈现这个网络的设计思想,几种经典的网络拓扑结构各有特点。我们使用最标准的核心层、汇聚层、接入层三层架构。要求任何一台设备都不能宕机,所以所有交换机必须要有双机热备冗余备份。校园的网络拓扑如下图所示。

5.7 ** ip地址和vlan 划分**

VLAN(Virtual Local Area

Network)即虚拟局域网,是将一个物理的LAN在逻辑上划分成多个广播域的通信技术。VLAN内的主机间可以直接通信,而VLAN间不能直接通信,从而将广播报文限制在一个VLAN内。任何一个网络基础都是IP地址,网络设计也都是从IP地址和VLAN划分开始的。划分VALN是隔离广播域最有效的方法。子网划分和vlan划分是网络最基本的组成部分。本次VLAN的划分根据需求出发每个部门划分单独的VLAN,使部门之间相互独立,更便于管理。本次设计的VLAN和IP地址划分如表2-1所示:

表2-1地址规划

Vlan名称

|

有效IP段

|

子网掩码

|

缺省网关

—|—|—|—

Vlan 10

|

192.168.10.1~251

|

255.255.255.0

|

192.168.10.252

Vlan 20

|

192.168.20.1~251

|

255.255.255.0

|

192.168.20.252

Vlan 30

|

192.168.30.1~251

|

255.255.255.0

|

192.168.30.252

Vlan 40

|

192.168.40.1~251

|

255.255.255.0

|

192.168.40.252

Vlan 50

|

192.168.50.1~251

|

255.255.255.0

|

192.168.50.252

Vlan 60

|

192.168.60.1~251

|

255.255.255.0

|

192.168.60.252

Vlan 5

|

192.168.5.1~251

|

255.255.255.0

|

Vlan 6

|

192.168.6.1~251

|

255.255.255.0

|

Vlan 7

|

192.168.7.1~251

|

255.255.255.0

|

Vlan 8

|

192.168.8.1~251

|

255.255.255.0

|

Vlan 100

|

192.168.100.1~251

|

255.255.255.0

|

192.168.100.252

Vlan 101

|

192.168.101.1~251

|

255.255.255.0

|

- 布线方案设计

6.1技术规 ** 范**

A、设计及安装标准

a1.直接客户提供的图纸资料以及技术要求文件

a2.国际布线标准ISO/IEC 11801

a3.EIA/TIA 568 , EIA/TIA 569国际商务建筑布线标准集

EIA/TIA-568 民用建筑线缆标准

EIA/TIA-569 民用建筑通信通道和空间标准

EIA/TIA-606 民用建筑线缆标签标准

TGJ-T16-92 民用建筑电气设计规范及条文说明

a4.CECS-72 92中国建筑与建筑群综合布线系统工程设计规范

a5.CECS-89 92中国建筑与建筑群综合布线系统工程施工验收规范

a6.中国建筑电气设计规范

a7.工业校园通信系统设计规范

a8.下列计算机网络标准:

IEEE 802.3 总线局域网标准 (以太网、快速以太网)

IEEE 802.5 环型局域网标准

FDDI 光纤分布式数据接口高速网络标准

ATM 异步传输模式

6.2系统理论背景

分析综合布线系统,必须谈到“智能建筑”。“智能建筑”是以高技术设计和装备,向用户提供高效、舒适全方位服务的工作环境,以建筑物使用寿命优化为目标的高技术建筑。智能建筑具有四个特点:办公设施智能化、通信技术高性能化、

建筑结构柔性化、 管理和服务自动化、全方位化。

为了带来更高的工作效率和经济效益,很多校园或是自建或是租用智能大楼办公。近年来随着我国经济的不断发展,无论是政府部门、校园校园还是高等院校,信息资源已成为一种关键性的资源。它必须迅速,准确地在各种通讯设备,数据处理设备和显示设备之间进行传递。因此,政府部门、校园校园和高等院校都要求在最短的时间内优化这些通迅系统。这些系统包括电话、数字网络等,还有一些为满足特殊需要的系统。每个系统都是为某一特定用途而特别设计安装的,这些系统所必需的线缆的设计和安装与其它系统都是不相干的,而且各系统的线缆的型号和规格也是不同的。这样造成的结果是;许多办公楼的管理者所面对的就是这样一些互不相关的线缆、系统所组成的毫无组织的布线环境。

综合布线系统正是在这种需求下应运而生的,它是网络系统的基础物理支持系统。是一个高性能网络系统的基础与关键。它对使用者的益处是显而易见的,包括:减少人力物力的花费,一次性安装,系统集成只需一个连接点,需要的实际空间较少,降低重新布置(移动或改变)及维护管理的费用,而且能更轻松地采用新技术,降低风险和费用。

6.3综合布线系统的组成

综合布线系统采用组合压接方式,模块化结构,星型布线方法,并且有开放系统特征的一套完整的布线系统。标准系统包括以下六个子系统:这六个子系统按EIA/TIA568标准分别命名为工作区(Work

area)子系统,(Horizontal)子系统。管理(Administration)子系统,垂直主干(RiserBackbone)子系统,设备房(Equipment)子系统和建筑群(Campus

Backbone)子系统。

(1)工作区子系统

它包括RJ45插座到设备的连接,由标准24号非屏蔽双绞线UTP跳线,终端信息盒等组成。各种不同的计算机设备、安全监控用的监视器等,可以通过不同的适配器实现连接。RJ45插座可安装于墙面、立柱、桌面或者地板上,通过跳线连接办公桌上的终端设备。墙式插座离地面30厘米左右、与电源之间距离大于15

厘米进行安装。

(2) 水平子系统

水平子系统包括从RJ45插座开始到管理子系统的配线架。水平子系统统一采用24号非屏蔽双绞线UTP或屏蔽双绞线。实用标准长度小于90米。UTP目前有超过5种类型,目前国内常用的有第三类、第五类以及超五类,分别可传输16Mpbs、100Mbps以及350Mbps的数据速率。布线结构采用星型结构,从机房的配线架起分别辐射到每个用户点的RJ45插座。走线一般使用弱电桥架,可以从天花板吊顶、线槽走线或从地面线槽走线。

(3)管理子系统

管理子系统是连接骨干子系统和水平子系统的设备,主要设备是配线架。配线架的配线对数可以根据管理的信息点数选定。利用配线架的跳线功能,可以使布线系统实现灵活多功能的能力。管理子系统应有足够的空间放置配线架和网络设备(如HUB,Switch等)。

(4)垂直主干子系统

垂直主干子系统连接管理子系统到设备子系统。可采用光纤或大对数非屏蔽双绞线。3类大对数非屏蔽双绞线用于连接电话,5类非屏蔽双绞线用于连接计算机终端或计算机网络。光纤用于连接高速计算机网络,一般采用62.5/125μm多模光纤。

(5)设备间子系统

设备子系统中放置总配线架,一般大楼内的程控交换机、总电话配线架亦放于此。邮电部门的光缆或同轴电缆进入大楼后连接到电话总跳线架上。网络设备将安装在标准机柜中。

(6) 建筑群子系统

建筑群子系统用于连接楼群。通常也由光缆、大对数电缆和相应设备组成。以实现楼群间的通信。理及督导。

6.4 ** 布线注意问题**

(1)首先我们要清楚办公室布线的需求,也就是布线之后的应用。根据办公室的特殊环境,综合布线要保证校园通过电话交换机与外界的联系,并且内部通话畅通无阻。办公过程中,电脑网络必不可少,综合布线要保证校园当下以及之后的网络应用,以及支撑办公室其他办公设备的应用。现代化办公大楼的特点就是有完善的综合布线系统,并且能够稳定的运行,所以办公室的综合布线不仅要满足当下的需求,还要有一定的拓展性,满足之后的发展需求。

(2)办公楼环境分为大开间和四壁的小隔间。对于这两种环境的信息插座安装,小隔间不存在分隔板的问题,所以信息插座安装在墙上就可以了。大开间有安装在墙上和地面上两种方式。

(3)办公室布线电缆的走线方式可以直接放入天花板架的线槽里,可以采用两种方式布置电缆。第一种,对于大型建筑物,采用走吊顶的轻型槽型电缆桥架的方式。第二种,是相对于大开间的办公室,可以采用地面线槽走线方式。另外如果地面信息口比较密集的话,提前在地面铺设金属线槽或者线槽地板是很有必要的。

(4)随着市场的变化,办公室的人员会有所扩增,原有的旧的办公大楼的布线端口就不能满足校园的需求。这时就可以考虑在办公室搭建无线网络,创建一个移动网络办公空间,这样就算有人员的增加或者临时办公人员的加入,办公网络也不会有什么负载压力,满足校园办公实际需求,保证校园的平稳运行。

- 网络配置

6 ** . ** 1** ** 交换机配置****

核心交换机Core-SW1配置:

sysname Core-LSW1

undo info-center enable

vlan batch 5 7 10 20 30 40 50 60 100 to 101

stp instance 1 root primary

stp instance 2 root secondary

stp region-configuration

region-name huawei

revision-level 5

instance 1 vlan 10 20 30 100

instance 2 vlan 40 50 60

active region-configuration

interface Vlanif5

ip address 192.168.5.2 255.255.255.0

interface Vlanif7

ip address 192.168.4.2 255.255.255.0

interface Vlanif10

ip address 192.168.10.254 255.255.255.0

vrrp vrid 10 virtual-ip 192.168.10.252

vrrp vrid 10 priority 120

vrrp vrid 10 track interface GigabitEthernet0/0/1

vrrp vrid 10 track interface GigabitEthernet0/0/2

interface Vlanif20

ip address 192.168.20.254 255.255.255.0

vrrp vrid 20 virtual-ip 192.168.20.252

vrrp vrid 20 priority 120

vrrp vrid 20 track interface GigabitEthernet0/0/1

vrrp vrid 20 track interface GigabitEthernet0/0/2

interface Vlanif30

ip address 192.168.30.254 255.255.255.0

vrrp vrid 30 virtual-ip 192.168.30.252

vrrp vrid 30 priority 120

vrrp vrid 30 track interface GigabitEthernet0/0/1

vrrp vrid 30 track interface GigabitEthernet0/0/2

interface Vlanif40

ip address 192.168.40.254 255.255.255.0

vrrp vrid 40 virtual-ip 192.168.40.252

vrrp vrid 40 track interface GigabitEthernet0/0/1

vrrp vrid 40 track interface GigabitEthernet0/0/2

interface Vlanif50

ip address 192.168.50.254 255.255.255.0

vrrp vrid 50 virtual-ip 192.168.50.252

vrrp vrid 50 track interface GigabitEthernet0/0/1

vrrp vrid 50 track interface GigabitEthernet0/0/2

interface Vlanif60

ip address 192.168.60.254 255.255.255.0

vrrp vrid 60 virtual-ip 192.168.60.252

vrrp vrid 60 track interface GigabitEthernet0/0/1

vrrp vrid 60 track interface GigabitEthernet0/0/2

interface Vlanif100

ip address 192.168.100.254 255.255.255.0

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/1

port link-type access

port default vlan 5

interface GigabitEthernet0/0/2

port link-type access

port default vlan 7

interface GigabitEthernet0/0/3

eth-trunk 1

interface GigabitEthernet0/0/4

eth-trunk 1

interface GigabitEthernet0/0/5

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/6

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/7

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/8

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/9

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/10

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/12

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/13

port link-type trunk

port trunk pvid vlan 101

port trunk allow-pass vlan 2 to 4094

ospf 10

area 0.0.0.0

network 192.168.10.0 0.0.0.255

network 192.168.20.0 0.0.0.255

network 192.168.30.0 0.0.0.255

network 192.168.40.0 0.0.0.255

network 192.168.50.0 0.0.0.255

network 192.168.60.0 0.0.0.255

network 192.168.100.0 0.0.0.255

network 192.168.5.0 0.0.0.255

network 192.168.7.0 0.0.0.255

核心交换机Core-SW12配置:

sysname Core-LSW2

undo info-center enable

vlan batch 6 8 10 20 30 40 50 60 100 to 101

stp instance 1 root secondary

stp instance 2 root primary

stp region-configuration

region-name huawei

revision-level 5

instance 1 vlan 10 20 30 100

instance 2 vlan 40 50 60

active region-configuration

interface Vlanif6

ip address 192.168.6.2 255.255.255.0

interface Vlanif8

ip address 192.168.8.2 255.255.255.0

6 ** . ** 2** ** 路由器配置****

第一步:配置路由器的端口IP

核心路由器Core-R1配置:

sysname Core-R1

undo info-center enable

interface GigabitEthernet0/0/0

ip address 192.168.2.2 255.255.255.0

interface GigabitEthernet0/0/1

ip address 192.168.4.1 255.255.255.0

interface GigabitEthernet2/0/0

ip address 192.168.5.1 255.255.255.0

interface GigabitEthernet2/0/1

ip address 192.168.6.1 255.255.255.0

ospf 30

area 0.0.0.0

network 192.168.2.0 0.0.0.255

network 192.168.4.0 0.0.0.255

network 192.168.5.0 0.0.0.255

network 192.168.6.0 0.0.0.255

6 ** . ** 3** ** 防火墙配置****

防火墙配置:

sysname FW1

ike proposal default

encryption-algorithm aes-256 aes-192 aes-128

dh group14

authentication-algorithm sha2-512 sha2-384 sha2-256

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

interface GigabitEthernet1/0/0

undo shutdown

ip address 192.168.2.1 255.255.255.0

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit

interface GigabitEthernet1/0/1

undo shutdown

ip address 192.168.3.1 255.255.255.0

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit

interface GigabitEthernet1/0/2

undo shutdown

ip address 200.10.10.1 255.255.255.252

service-manage http permit

firewall zone local

set priority 100

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/0

add interface GigabitEthernet1/0/1

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/2

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/3

ospf 50

default-route-advertise always

area 0.0.0.0

network 192.168.2.0 0.0.0.255

network 192.168.3.0 0.0.0.255

network 192.168.200.0 0.0.0.255

ip route-static 0.0.0.0 0.0.0.0 200.10.10.2

6 ** . ** 4** ** 无线配置****

sysname AC1

vlan batch 100 to 101

dhcp enable

ip pool vlan100

gateway-list 192.168.100.254

network 192.168.100.0 mask 255.255.255.0

excluded-ip-address 192.168.100.1

dns-list 192.168.200.4

domain default_admin

authentication-scheme default

local-user admin password irreversible-cipher

1

a

1a

1aII9K7K(j:JKaTeX parse error: Expected 'EOF', got '}' at position 14: C>hXU!s7);p@1}̲7CWp3PSLC@6D8X'…y(JrolJ@$

local-user admin service-type http

interface Vlanif100

ip address 192.168.100.1 255.255.255.0

dhcp select global

interface Vlanif101

ip address 192.168.101.1 255.255.255.0

dhcp select interface

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

undo info-center enable

capwap source interface vlanif101

7 ** . ** 1** ** 网络可用性** ** 测试****

内网主机互通测试:

1、教学楼主机访问办公楼主机:

网络可达,测试成功!

完整版实验拓扑和论文请私信作者留下联系方式加你

2、图书馆主机访问食堂主机:

网络可达,测试成功!

完整版实验拓扑和论文请私信作者留下联系方式加你

完整版实验拓扑和论文请私信作者留下联系方式加你

完整版实验拓扑和论文请私信作者留下联系方式加你

3、内网主机访问外网测试:

食堂主机访问外网:

网络可达,测试成功!

4、无线网络主机访问内网主机测试:

网络可达,测试成功!

5、无线网络主机访问呢外网测试:

网络可达测试成功!

完整版实完整版实验拓扑和论文请私信作者留下联系方式加你验拓扑和论文请私信作者留下联系方式加你

第 ** 八 ** 章** **总结 完 完整文档和网络拓扑私信领取❤❤❤

本次实验将组网所需的设备选型、拓扑结构图、IP规划、具体配置技术等必备步骤一一罗列,阐述了校园网络组建对提升校园发展空间的重要性。由于校园网功能齐全,接触面广,在网络设计规划中都非常复杂,因此在论述中也不能做到面面俱到。在当前,如何确保计算机网络的安全性是任何一个网络的设计者和管理者都极为关心的热点。由于因特网协议的开放性,使得计算机网络的接入变得十分容易。正是在这样的背景下,能够威胁到计算机网络安全的因素就非常多。因此,人们研究和开发了各种安全技术和手段,努力构建一种可靠的计算机网络安全系统。

这种安全系统的构建实际上就是针对已经出现的各种威胁(或者是能够预见的潜在威胁),采用相应的安全策略与安全技术解除这些威胁对网络的破坏的过程。当然,随着计算机网络的扩大,威胁网络安全因素的变化使得这个过程是一个动态的过程。计算机网络安全系统的构建实际上是入侵者与反入侵者之间的持久的对抗过程。所以任何计算机网络安全体系一定不是可以一劳永逸地防范任何攻击的完美系统。设计过程中借鉴和参考了许多有关方面的资料,也通过Internet在广阔的网络平台寻找设计的题材,我感受到了网络的无穷魅力同时也发现自己掌握的网络知识是如此欠缺,在设计过程中接触了很多全新的网络知识,并通过多方面的努力把所学的知识加以应用,通过这次综合实践,丰富了我在网络方面的知识,同时也加强了我的实际操作能力和动手能力。特别在网络设计、交换机、路由器方面,我有了更加丰富的理论和实践经验。我一定在以后的学习生活中更加努力,相信有一天我能做的更好

参考资料

(1) 《Computer Networks》,Andrew S. Tanenbaum,机械工业出版社(英文

影印版)。

(2)《计算机网络:自顶向下方法》,James F. Kurose, Keith W. Ross 著,

陈鸣译,机械工业出版社。

(3)《计算机网络实验指导书》,郭雅,电子工业出版社。

(4)《网络工程设计教程:系统集成方法》,陈鸣,机械工业出版社。

(5)《计算机网络设计》,易建勋,人民邮电出版社。

(6)《计算机网络规划与设计》,吴学毅,机械工业出版社。

学习网络安全技术的方法无非三种:

第一种是报网络安全专业,现在叫网络空间安全专业,主要专业课程:程序设计、计算机组成原理原理、数据结构、操作系统原理、数据库系统、 计算机网络、人工智能、自然语言处理、社会计算、网络安全法律法规、网络安全、内容安全、数字取证、机器学习,多媒体技术,信息检索、舆情分析等。

第二种是自学,就是在网上找资源、找教程,或者是想办法认识一-些大佬,抱紧大腿,不过这种方法很耗时间,而且学习没有规划,可能很长一段时间感觉自己没有进步,容易劝退。

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

第三种就是去找培训。

接下来,我会教你零基础入门快速入门上手网络安全。

网络安全入门到底是先学编程还是先学计算机基础?这是一个争议比较大的问题,有的人会建议先学编程,而有的人会建议先学计算机基础,其实这都是要学的。而且这些对学习网络安全来说非常重要。但是对于完全零基础的人来说又或者急于转行的人来说,学习编程或者计算机基础对他们来说都有一定的难度,并且花费时间太长。

第一阶段:基础准备 4周~6周

这个阶段是所有准备进入安全行业必学的部分,俗话说:基础不劳,地动山摇

第二阶段:web渗透

学习基础 时间:1周 ~ 2周:

① 了解基本概念:(SQL注入、XSS、上传、CSRF、一句话木马、等)为之后的WEB渗透测试打下基础。

② 查看一些论坛的一些Web渗透,学一学案例的思路,每一个站点都不一样,所以思路是主要的。

③ 学会提问的艺术,如果遇到不懂得要善于提问。

配置渗透环境 时间:3周 ~ 4周:

① 了解渗透测试常用的工具,例如(AWVS、SQLMAP、NMAP、BURP、中国菜刀等)。

② 下载这些工具无后门版本并且安装到计算机上。

③ 了解这些工具的使用场景,懂得基本的使用,推荐在Google上查找。

渗透实战操作 时间:约6周:

① 在网上搜索渗透实战案例,深入了解SQL注入、文件上传、解析漏洞等在实战中的使用。

② 自己搭建漏洞环境测试,推荐DWVA,SQLi-labs,Upload-labs,bWAPP。

③ 懂得渗透测试的阶段,每一个阶段需要做那些动作:例如PTES渗透测试执行标准。

④ 深入研究手工SQL注入,寻找绕过waf的方法,制作自己的脚本。

⑤ 研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等,参照:上传攻击框架。

⑥ 了解XSS形成原理和种类,在DWVA中进行实践,使用一个含有XSS漏洞的cms,安装安全狗等进行测试。

⑦ 了解一句话木马,并尝试编写过狗一句话。

⑧ 研究在Windows和Linux下的提升权限,Google关键词:提权

以上就是入门阶段

第三阶段:进阶

已经入门并且找到工作之后又该怎么进阶?详情看下图

给新手小白的入门建议:

新手入门学习最好还是从视频入手进行学习,视频的浅显易懂相比起晦涩的文字而言更容易吸收,这里我给大家准备了一套网络安全从入门到精通的视频学习资料包免费领取哦!

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

6730

6730

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?