零信任安全模型(Zero Trust Security Model)是一种新兴的网络安全策略,其核心理念是“永不信任,始终验证”。该模型假设网络内外的所有用户、设备和设备都不可信,即使它们位于企业内部网络中。零信任模型通过持续验证和授权来确保所有访问请求的安全性,而不是依赖于传统的基于边界的防御方法。

具体来说,零信任安全模型的关键原则包括:

- 最小权限访问:确保用户和设备只能访问其执行任务所需的最小权限资源。

- 持续验证:对所有用户和设备进行持续的身份验证和授权,而不仅仅是首次登录时。

- 微分段:将网络划分为更小的、更安全的区域,以限制潜在攻击者的横向移动。

- 多因素认证:使用多种认证方法来验证用户身份,增加安全性。

- 加密通信:确保所有数据传输都经过加密,防止数据泄露。

- 细粒度策略:根据用户、设备和上下文动态调整访问控制策略。

零信任模型的实施通常包括以下几个步骤:

- 定义信任边界:确定哪些资源需要保护,并定义信任边界。

- 实施强身份验证和授权:确保所有访问请求都经过严格的身份验证和授权。

- 监控和分析:持续监控网络活动,检测异常行为并迅速响应。

- 定期评估和优化:定期评估安全策略的有效性,并根据需要进行优化。

零信任安全模型的优势在于其能够有效应对现代网络环境中的复杂威胁,特别是在云计算、移动办公和远程工作日益普及的背景下。它不仅提高了安全性,还增强了系统的灵活性和敏捷性,有助于企业更好地应对不断演变的网络安全挑战。[1][2][4]

零信任安全模型的全面解析

1. 定义与核心理念

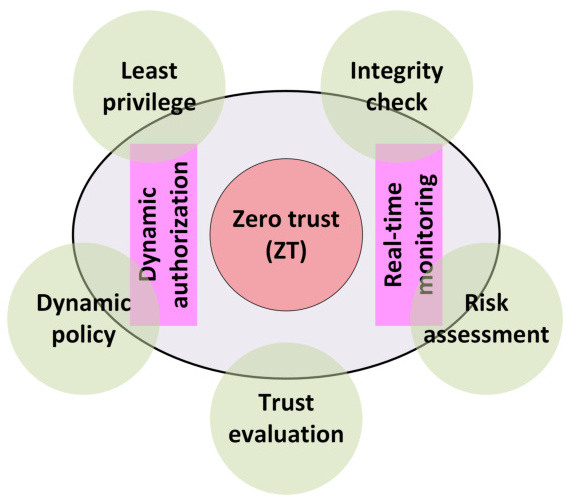

零信任安全模型(Zero Trust Security Model)是一种基于“永不信任,始终验证”(Never Trust, Always Verify)原则的网络安全架构。它摒弃传统网络边界假设,认为所有用户、设备、应用和流量均不可信,无论其位于内部网络还是外部环境,每次访问请求均需通过动态验证和授权。其核心目标是通过持续的风险评估和最小特权原则,降低数据泄露和横向攻击风险,适应现代分布式网络环境(如远程办公、多云架构等)的安全需求。

2. 核心原则

零信任模型围绕以下核心原则构建:

1:显式验证(Explicit Verification)

-

所有访问请求必须通过多因素身份认证(MFA)、设备健康状态检查、上下文风险评估(如地理位置、时间等)等多维度验证。

-

最小权限访问(Least Privilege Access)

用户或设备仅被授予完成特定任务所需的最低权限,限制潜在攻击面。 -

微分段(Micro-Segmentation)

将网络划分为细粒度隔离区域,限制横向移动能力,即使攻击者突破某区域,也难以扩散。 -

持续监控与动态授权

基于实时行为分析、威胁情报和风险评估动态调整访问权限,而非依赖静态规则。 -

假设网络已遭入侵(Assume Breach)

默认所有系统可能已被渗透,通过加密、端到端保护及异常检测快速响应威胁。

3. 与传统安全模型的区别

零信任模型颠覆了传统“城堡与护城河”式的边界防御逻辑,关键差异如下:

| 对比维度 | 传统安全模型 | 零信任模型 | 引用来源 |

|---|---|---|---|

| 信任假设 | 内部网络默认可信,外部威胁通过防火墙隔离 | 不区分内外网,所有实体默认不可信 |

| 访问控制 | 基于IP地址、端口等静态规则 | 基于身份、设备状态、上下文动态授权 | |

| 加密范围 | 仅加密外部流量 | 全流量加密(包括内部通信) | |

| 监控与响应 | 依赖单次认证和事后日志分析 | 持续行为监控与实时威胁响应 | |

| 适用场景 | 集中式办公环境 | 云环境、远程办公、混合网络等动态场景 | |

4. 典型应用场景

零信任模型在以下场景中展现出显著优势:

- 远程与混合办公

保护员工通过任意设备、地点访问企业资源,避免VPN等传统工具的漏洞。 - 多云与混合云环境

统一管理跨云平台的访问权限,防止数据在复杂架构中暴露。 - 工业物联网(IIoT)与OT安全

保护互联设备免受外部渗透,限制攻击在工控系统中的扩散。 - 第三方与供应链安全

精细化控制合作伙伴的访问范围,降低第三方风险。 - 数据防泄露与合规

通过加密和权限控制,确保敏感数据仅在授权范围内流动。

5. 实施架构与关键技术

零信任架构通常包含以下关键组件:

- 身份与访问管理(IAM) :集成多因素认证(MFA)、单点登录(SSO)和动态权限管理。

- 软件定义边界(SDP) :隐藏网络资源,仅对已验证用户可见,减少暴露面。

- 微隔离技术:基于业务逻辑划分网络区域,阻断横向攻击。

- 终端安全与设备健康评估:持续监控设备合规性(如补丁状态、恶意软件等)。

- 安全分析平台:利用AI/ML实时分析流量与行为,检测异常。

典型案例:Google的BeyondCorp模型通过动态策略引擎,将用户身份、设备状态与网络条件结合,实现无边界访问控制,成为零信任实践标杆。

6. 挑战与未来趋势

尽管零信任模型优势显著,其实施仍面临挑战:

- 复杂性与成本:需重构现有网络架构,整合多类安全工具。

- 用户体验平衡:频繁验证可能影响效率,需优化认证流程。

- 标准化与互操作性:不同厂商方案间的兼容性需进一步统一。

未来,零信任将与AI驱动的威胁检测、边缘计算安全及量子加密技术深度融合,成为企业应对新型网络威胁的基石。

7. 总结

零信任安全模型通过打破传统信任边界、持续验证与最小权限原则,为现代分布式网络提供了动态、细粒度的防护体系。尤其在远程办公、云迁移和物联网普及的背景下,其实施不仅是技术升级,更是企业安全战略的范式转变。组织需结合自身需求,分阶段推进零信任架构,以实现安全性与业务灵活性的双赢。

2256

2256

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?